Во всех работах Мордехая Гури исследуется, по сути, один и тот же сценарий. Моделируется атака на изолированный от интернета компьютер. Такие системы, к которым применим англоязычный термин air-gap, часто используются в промышленности, да и вообще везде, где требуется исключить сетевую атаку. Тем не менее предполагается, что изолированный компьютер или сеть удалось заразить вредоносной программой. Например, подбросив сотруднику жертвы подготовленную флешку. Если целью атакующих является кража секретных данных, требуется каким-то образом вытащить их из защищенного окружения.

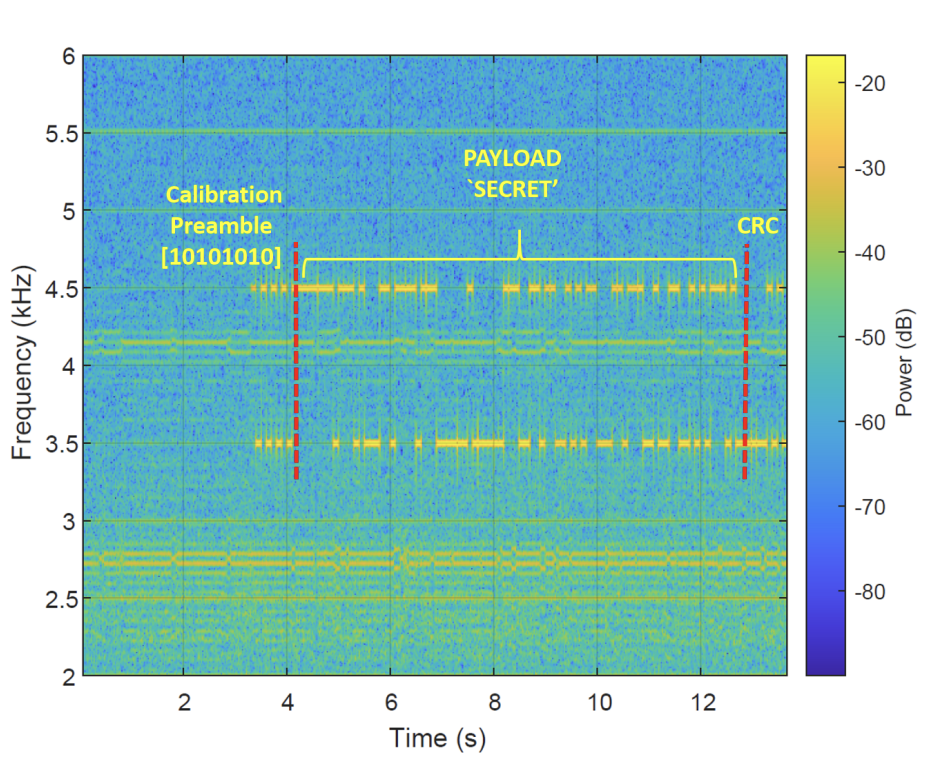

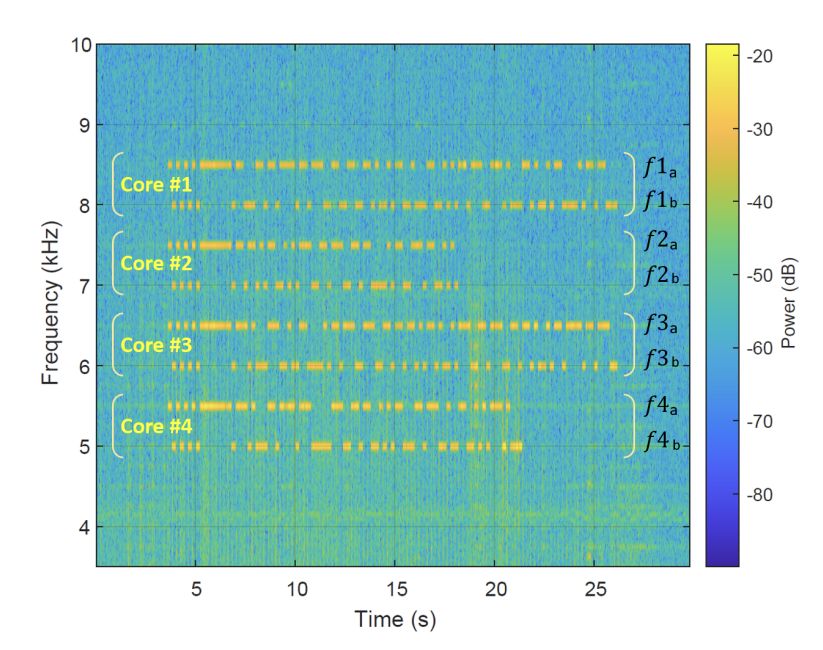

В новой работе Мордехай Гури исследует работу импульсных преобразователей напряжения, особенностью которых является довольно мощное электромагнитное излучение. Система питания процессора не является исключением, и ею можно косвенно управлять при помощи вредоносной программы. На скриншоте выше показан результат работы. С помощью софта, у которого даже не обязательно должны быть высокие привилегии в системе, мы попеременно нагружаем процессор вычислениями (в данном случае не важно, какими именно) и снимаем нагрузку. Результатом становится радиопередача в диапазоне от 3 до 5 килогерц. Под нагрузкой процессор меняет частоту и питающее напряжение, изменение напряжения приводит к иной характеристике излучения питающих процессор импульсных преобразователей. Попеременно включать и отключать нагружающие процессор вычисления требуется с частотой, на которой в итоге будет проводиться радиосвязь, то есть несколько тысяч раз в секунду.

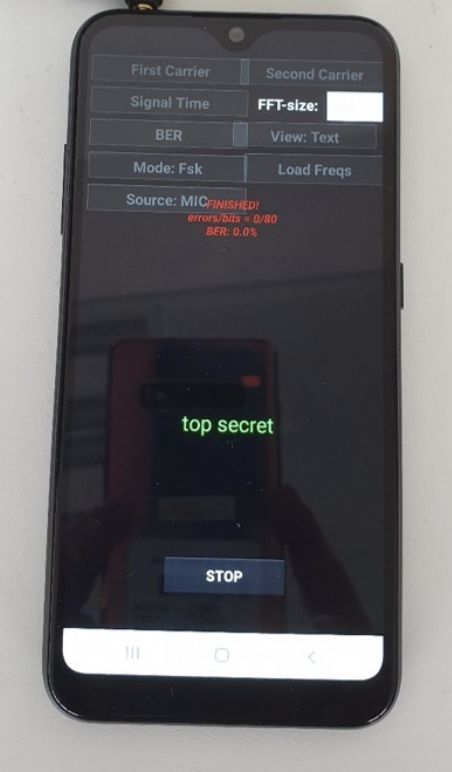

В работе подробно рассмотрен и метод приема данных. Здесь также возможны варианты: либо на «дистанцию приема» выходит подкупленный сотрудник атакуемой организации, либо атакуемый компьютер расположен рядом с помещением, куда возможен доступ посторонних. Чтобы в таком сценарии не привлекать внимание охраны, радиоприемник предложено сделать из обычного смартфона.

Мордехай Гури предложил использовать для радиоприема стандартный аналогово-цифровой преобразователь в смартфоне, обычно используемый для проводной гарнитуры. Антенну можно замаскировать под наушники. Возможность уверенного приема данных с помощью такой схемы, даже через бетонную стену толщиной до 25 сантиметров, также была успешно продемонстрирована. В работе есть два интересных примечания. Во-первых, эксфильтрация данных работает даже в случае запуска вредоносного кода в виртуальной машине. Во-вторых, в борьбе с данным феноменом не помогает фиксация частоты процессора — паразитное излучение в какой-то мере сохраняется даже в этом сценарии. Помогает довольно странный способ глушения полезного сигнала при помощи другой программы, также серьезно (в 32–48 потоков) нагружающей процессор.

Работы Мордехая Гури если и имеют практическую пользу, то скорее для систем и организаций с поистине параноидальным подходом к защите данных. Во всех исследованиях он говорит о том, что бороться с такими сложными системами эксфильтрации практически бесполезно, если уж кто-то действительно решил их применить. Даже задетектировать скрытую передачу данных нелегко, а если и удастся ее определить — возможно, к тому моменту уже будет поздно. Не помогает даже изоляция компьютера с помощью — и для этого сценария найдется скрытной эксфильтрации. А следовательно, инвестировать надо в предотвращение заражения ответственной системы вредоносным ПО.

Что еще произошло

Компания Microsoft сертификаты, выданные ряду разработчиков аппаратного обеспечения для подписи драйверов. Эти сертификаты использовались для распространения вредоносного программного обеспечения.

На прошлой неделе были обновления мобильных операционных систем Apple iOS / iPadOS 16.2, в которых внедрена система сквозного шифрования резервных копий устройств при загрузке в облачную систему iCloud.