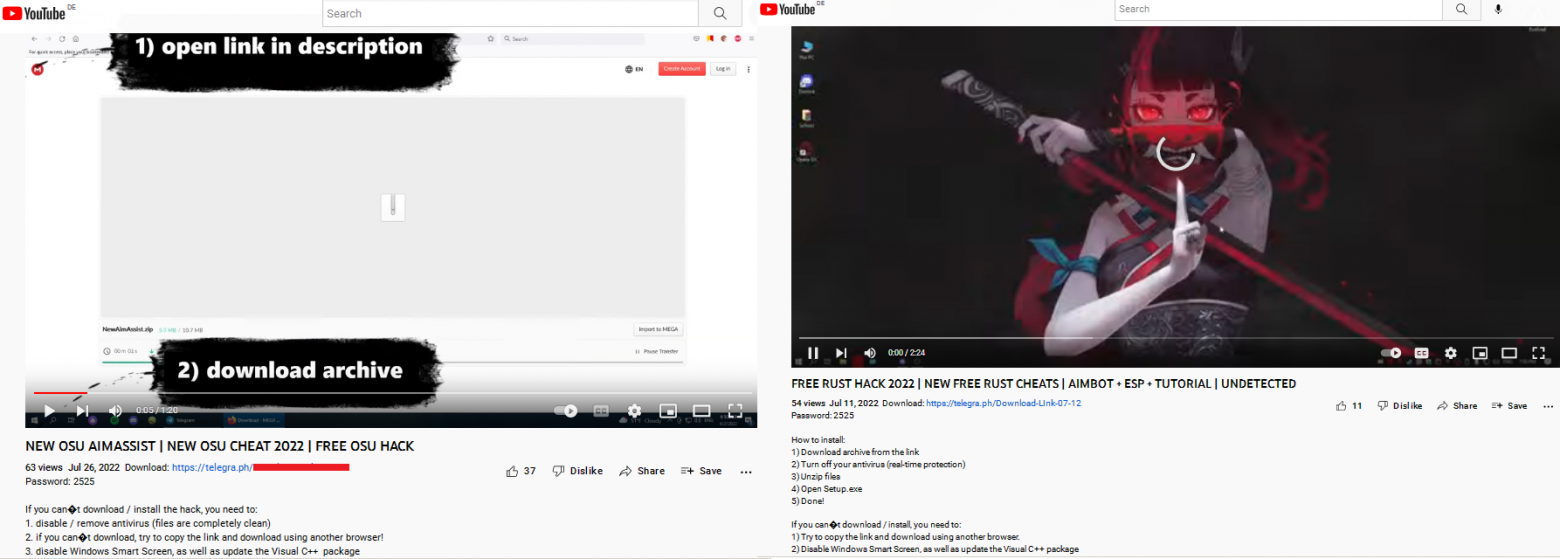

На прошлой неделе эксперты «Лаборатории Касперского» подробный разбор стилера (= вредоносной программы для кражи данных), который ориентирован на любителей компьютерных игр. В этой атаке на геймеров применен достаточно необычный способ распространения. Заражение компьютера, как правило, происходит после того, как пользователь начинает искать взломанные версии популярных игр или наборы читов. Ответ на такие поисковые запросы по определению замусорен вредоносными ссылками, но в данном случае есть интересный нюанс: потенциальная жертва получает ссылку на видео.

В видео рассказывается о процессе взлома, в описании прикреплена ссылка на скачивание. По ссылке пользователь загружает самораспаковывающийся архив, после чего на его компьютере выполняется сразу несколько вредоносных программ. Особенность этой атаки заключается в том, что вредоносная программа крадет куки пользователя, необходимые для доступа к аккаунту YouTube. И загружает еще одно видео с описанием взлома популярной игры, уже в профиль жертвы.

Вредоносная кампания направлена на популярные игры. Исследователи собрали видео «взлома» таких релизов, как APB Reloaded, CrossFire, DayZ, Dying Light 2, F1 22, Farming Simulator, Farthest Frontier, FIFA 22, Final Fantasy XIV, Lego Star Wars и других. Содержимое архива по ссылке выглядит так:

Черные квадратики — не для сохранения секретов вирусописателей; просто те решили назвать файлы в архиве словами из трех, четырех и пяти букв, которые в приличном обществе использовать не принято.

Основная задача атаки — все-таки кража данных. За это отвечает модифицированный стилер Redline, который активно продается на подпольных форумах и стоит несколько сотен долларов — относительно недорого по киберкриминальным меркам. Redline крадет все потенциально полезное: логины, пароли, куки для доступа к популярным сервисам, автозаполнение в браузерах, включая платежные данные, информацию для входа из FTP, VPN и SSH-клиентов, данные криптокошельков. Возможна также кража файлов с определенными разрешениями, загрузка и выполнение произвольного кода, открытие ссылок в браузере. В общем, ваш компьютер после такой атаки — не совсем ваш.

Еще три файла отвечают за распространение на YouTube. Файл Download.exe загружает актуальную версию ролика. Ссылки для скачивания (с популярных файлообменников) берутся из репозитория злоумышленников на Github. Примечателен монструозный размер download.exe для такой простой функциональности — 35 мегабайт. Причина в том, что внутри находится интерпретатор NodeJS, код приложения и требуемые зависимости. Файл MakiseKurisu.exe крадет куки из браузера для доступа к YouTube. Изначально это приложение также имело куда более широкую функциональность (попытки скрыть вредоносную деятельность, детектирование отладчиков, запуск в виртуальной среде), которая была отключена. Наконец, upload.exe загружает видео в аккаунт жертвы, а организаторам приходит сообщение об успехе в канал на сервисе Discord.

Вишенка на торте: встроенный в бандл криптомайнер. Атака ведь ведется на геймеров, правильно? Значит, у них есть видеокарта — значит, можно майнить. Помимо данного исследования, в начале сентября «Лаборатория Касперского» выпустила большой , в котором также говорится, что поиск читов и кряков в Интернете — наивернейший способ получить вредоносную программу. ТОП-5 игровых тайтлов, которые эксплуатируют злоумышленники, выглядит так: Minecraft, FIFA, Roblox, Far Cry, Call of Duty. Последствия взлома — это, как правило, кража данных, и прежде всего — средств со счетов реальной и виртуальной валюты.

Что еще произошло:

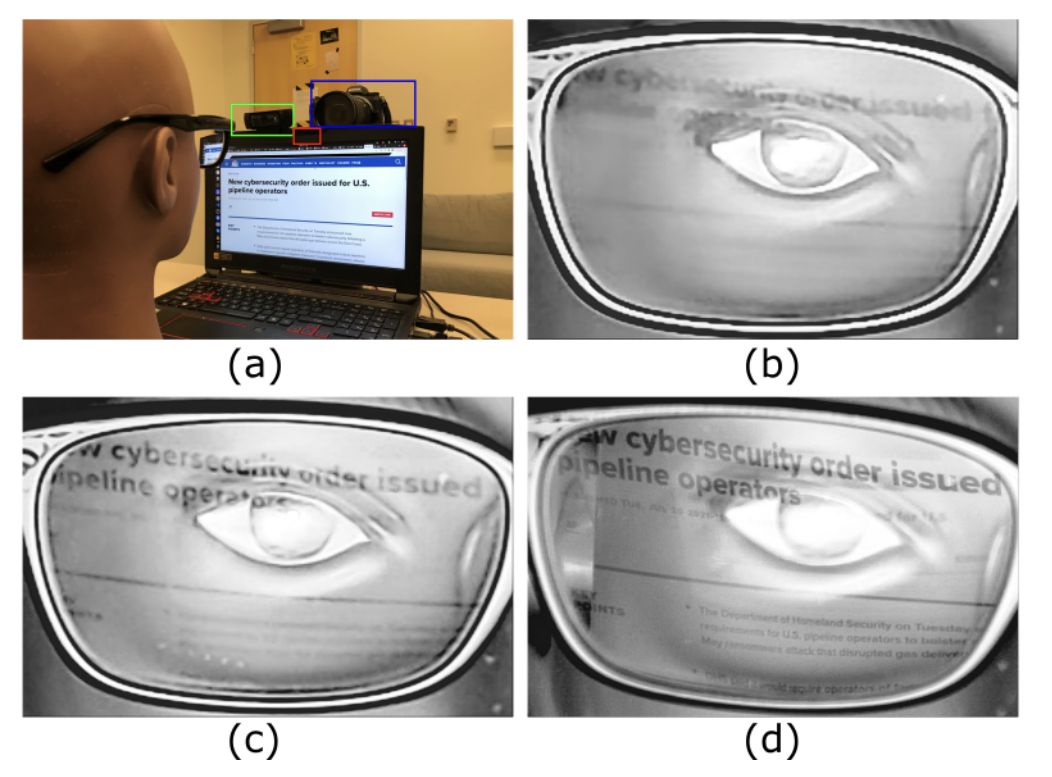

Свежее неплохо дополняет прошлой недели про детектирование работающих микрофонов. В новой работе ученые из США решили выяснить, насколько легко декодировать информацию, которая отражается от экрана в очках абонента конференц-связи. Если вы носите очки и до сих пор не в курсе, напомним: понять, смотрите ли вы конференц-звонок или что-то личное, достаточно легко. В исследовании это общее понимание конкретизируется: с достаточно высокой вероятностью успеха (75%) можно декодировать текст, напечатанный 28-м кеглем. Крупные заголовки можно считать и распознать из отражения на линзах очков. А если разрешение камеры будет повыше — можно будет работать и с более мелким текстом.

Насколько облегчает подглядывание качественная камера, показано на иллюстрации ниже. b — это камера 720p, c — 1080p, d — цифровая камера Nikon.

Большая новость прошлой недели — инфраструктуры компании Uber. Сама компания пока лишь факт инцидента, не раскрывая деталей. Зато неподтвержденных данных много (см. на Хабре). Краткое их содержание таково: предположительно при помощи социального инжиниринга хакер взломал учетную запись рядового сотрудника, а затем нашел скрипт, в который были вшиты данные «админской» учетной записи. Она дала взломщику доступ к огромному количеству внутренних сервисов: от чата в Slack до учетной записи в программе Bug Bounty на сервисе HackerOne. Опять же, по слухам, взломщик (которому, возможно, всего 18 лет) оставил на HackerOne массу едких комментариев по поводу найденных уязвимостей. А также матерился в Slack, прямо говоря, что он тут все взломал. Но ему никто не верил… Для оценки объективной картины взлома хочется все же дождаться информации от пострадавшей стороны.

Еще один взлом: разработчики менеджера паролей LastPass раскрыли детали августовского взлома (, на Хабре), в результате которого атакующие сохраняли доступ к среде разработки в течение 4 дней. Данные пользователей не пострадали.