Можно сказать, что LAPSUS$ вела себя нагло, открыто занимаясь поиском сотрудников компаний, готовых за вознаграждение предоставить доступ к корпоративной инфраструктуре или как-то еще посодействовать взлому. В отличие от других киберпреступников-вымогателей, деятельность этой группировки велась с необычной степенью открытости. Сейчас уже можно предположить, что и наглость, и безрассудный слив информации об атаках прямо в процессе взлома были скорее не стратегией, а следствием молодецкого задора участников. Конспирацию они тоже соблюдать не старались. Поводом для ареста стал слив персональных данных того же WhiteDoxbin другими киберпреступниками, которые, видимо, также не оценили инновационные практики ведения дел.

Источники информации:

— Обзорная журналиста Брайана Кребса.

— Обзор тактик группировки и от Microsoft.

— с деталями киберинцидента от компании Okta.

— Публикации издания BleepingComputer о наиболее известных взломах, приписываемых группе LAPSUS$: , , , .

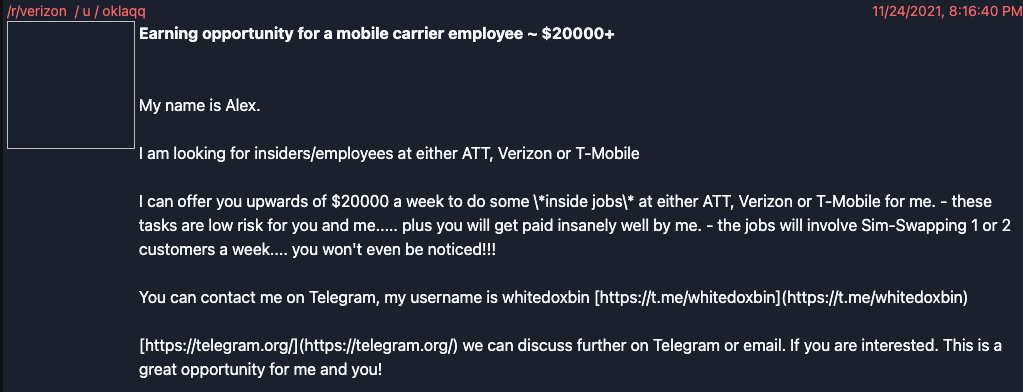

Преступная деятельность отдельных членов группировки можно отследить вплоть до лета 2021 года. В частности, удалось установить связь WhiteDoxbin со взломом, вымогательством и кражей исходных кодов у разработчика игр . Уже по этому инциденту можно было определить предпочитаемую тактику взломщиков: покупка «куки» на черном рынке для входа в корпоративный чат на сервисе Slack, использование социальной инженерии для получения доступа к другой корпоративной инфраструктуре. Как группировка LAPSUS$ киберпреступники были известны исследователям с ноября прошлого года.

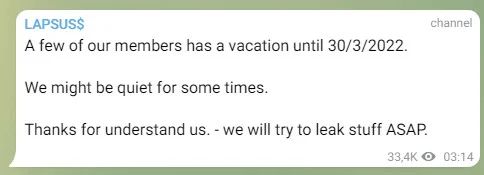

Скриншот выше относится к публикации на платформе Reddit в конце ноября, где Whitedoxbin предлагает сотрудникам американских сотовых операторов 20 тысяч долларов за помощь в операции SIM Swap. Судя по всему, группа не утруждала себя работой в даркнете, общаясь и с жертвами, и с пособниками через мессенджеры и электронную почту. Именно из-за этого известны многие этапы «творческого пути» криминальной организации. Впрочем, точный состав группировки неизвестен. Анализ их публичного телеграм-канала позволяет предположить, что участники говорят на английском, турецком, русском, немецком и португальском языках. Поэтому не исключено, что аресты в Великобритании нанесли удар организации, но не уничтожили ее.

Самые известные жертвы LAPSUS$ — компании Samsung, Nvidia и Microsoft. Во всех случаях были похищены исходные коды. К компании Nvidia организаторы атаки выдвигали не только требование выкупа, но и довольно нетипичные для вымогателей воззвания о переводе драйверов для видеокарт в опенсорс. Компании Microsoft удалось остановить утечку исходников на полпути также благодаря наблюдению за публичными высказываниями взломщиков. Частичную неудачу участники LAPSUS$ моментально признали: «заснул, не уследил». Несмотря на это, позднее все равно были слиты в общий доступ 37 гигабайт приватных данных компании.

Среди приемов группировки, по информации Microsoft, были и использование «коммерческого» вредоносного ПО для кражи паролей, и покупка ключей и паролей доступа на черном рынке (как в случае с EA), и подкуп сотрудников, и использование публичных баз утекших логинов-паролей. Но в ряде случаев атакующие могли позвонить голосом в техподдержку, расширяя права доступа в корпоративной сети. Они также активно искали уязвимости в облачных сервисах — GitLab, JIRA, Confluence и так далее. Можно сказать, что участники LAPSUS$ не тратили время на разработку собственной инфраструктуры для системных атак на множество компаний. Вместо этого они пользовались тем, что имели в конкретный момент времени. Начинали с кражи личного пароля сотрудника и заканчивали открытием VPN-доступа к корпоративной сети с широкими полномочиями.

Взлом Okta, поставщика сервисов для идентификации пользователей, выглядит наиболее опасно: эта операция LAPSUS$ могла открыть доступ к большому количеству клиентов компании. Саму Okta критиковали за запоздалое разглашение информации о взломе — о нем стало известно сначала от самих взломщиков. Ноутбук инженера, работающего в компании-подрядчике Okta, взломали еще в конце января этого года. По свидетельству представителей компании Cloudflare (их аккаунт в Okta тоже мог быть под угрозой), уровень доступа злоумышленников мог позволить им сбросить пароль клиента. Особенность этого взлома (впрочем, как и любой другой атаки на цепочку поставок) заключается в том, что сразу и достоверно оценить весь ущерб и идентифицировать всех пострадавших крайне затруднительно.

Провал (как минимум частичный) этой довольно наглой операции, скорее всего, произошел благодаря иной деятельности WhiteDoxbin. В какой-то момент он приобрел платформу Doxbin — сервис для публикации приватных данных, платформу для слива приватной информации для всех желающих. Управление новым предприятием не задалось, а деятельность WhiteDoxbin вызвала неприятие у пользователей сайта, история которого отслеживается вплоть до 2011 года.

По словам источников Брайана Кребса, после смены владельца подпольный форум начал работать криво и с перебоями. В январе 2022 года WhiteDoxbin под давлением критиков согласился вернуть сайт предыдущему владельцу с большим дисконтом от первоначальной цены. Но одновременно с этим он выложил в общий доступ всю базу сайта, включая приватные сообщения. В результате доксингу подвергся сам WhiteDoxbin — свои же представители киберподполья опубликовали фото этого человека, адрес и другую информацию. Участник LAPSUS$ даже пытался за деньги (25 000 долларов) убрать информацию о себе, но безуспешно. Оказалось, что это подросток, живущий в Оксфорде с мамой. По неподтвержденным данным, за несколько лет незаконной деятельности его доход составил около 300 биткойнов, или примерно 14 миллионов долларов.

Первые попытки сделать какие-то выводы из публичной истории LAPSUS$ несут в себе большое противоречие. С одной стороны, речь идет буквально о школьниках и абсолютно раздолбайской манере ведения дел. С другой — не получается отрицать факты успешного взлома крупных компаний с серьезными инвестициями в защиту. По мнению Брайана Кребса из твита выше, сработала как раз непосредственность относительно молодых участников: атака «с колес», наскоком, с молодецкой удалью, оказалась эффективной. Можно посмотреть на эти атаки и по-другому: мы о них так много знаем потому, что атакующие не умеют держать язык за зубами. В любом случае подтверждается очевидный вызов в сфере кибербезопасности: защищаться надо постоянно и по всем направлениям, а взломщику достаточно одной уязвимой точки. Разумная реакция на подобные взломы — в кибербезопасность: аудит на наличие уязвимостей, ограничение удаленного доступа к данным, мониторинг подозрительной активности. Но, пожалуй, самое важное в контексте действий LAPSUS$ — это инвестиции в обучение сотрудников базовым навыкам выявления кибератак и защиты от них.