Именно такую атаку показал исследователь из Германии Ханно Бок (оригинальная на немецком, обзорная издания Ars Technica). Он нашел старую криптобиблиотеку, которая уже не поддерживается, но все еще используется в коммерческих решениях. Встроенная в библиотеку версия алгоритма шифрования RSA настолько слабая, что данные, зашифрованные с ее помощью, можно расшифровать «в домашних условиях».

Слабый алгоритм шифрования является частью библиотеки SafeZone в ее базовой версии. Библиотека в свое время была разработана компанией Inside Secure. Эта организация в ходе череды корпоративных поглощений стала частью компании Rambus в 2019 году. По словам представителя Rambus, данная версия SafeZone была признана устаревшей еще до слияния, а современная библиотека отвечает американскому стандарту FIPS-140.

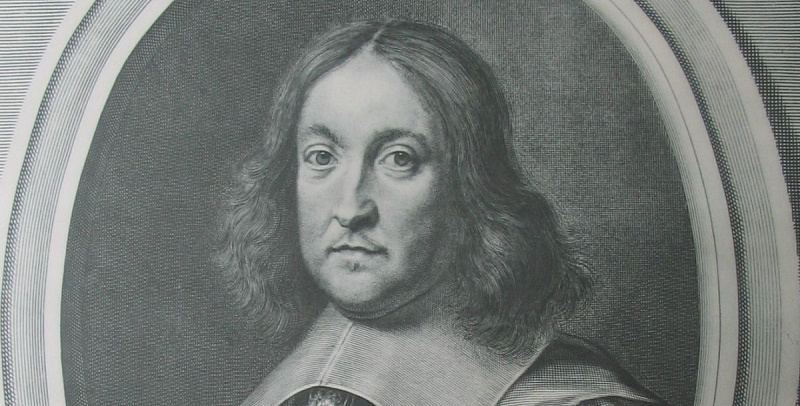

Ключи шифрования в любой версии алгоритма RSA генерируются с использованием двух достаточно больших простых чисел. Ханно Бок обнаружил, что в уязвимой версии SafeZone эти два числа максимально близки друг к другу. Если разница между простыми числами относительно небольшая, ключ шифрования можно найти при помощи тривиального , разработанного математиком Пьером Ферма в 1638 году. Такой способ разложения на множители позволяет быстро определить простые числа, ставшие основой ключа, если разница между ними небольшая. Если числа значительно различаются, такой метод не сработает.

Исследователь нашел два примера коммерческих решений, где библиотека SafeZone используется до сих пор, — это принтеры производителей Canon и Fujifilm. Там уязвимый алгоритм применяется для генерации сертификата. Чисто теоретически атакующий может расшифровать обмен данными между пользователем и принтером, если перехватит зашифрованный трафик. Уязвимости в принтерах был присвоен идентификатор . Судя по Fujifilm, в устройствах этой компании проблема решается переключением на другой алгоритм шифрования, который имеется в наличии и готов к использованию, но не задействован по умолчанию.