Свежая работа исследователей из Амстердамского свободного университета ( и FAQ, в PDF) показывает новый вариант атаки Spectre v2, который позволяет обойти как программные заплатки, так и аппаратные. Несущественная, но любопытная деталь данного исследования: компания Intel наличие проблемы в собственных процессорах и присвоила соответствующим уязвимостям красивые номера и .

Обнаруженный в конце 2017 года считается самым опасным вариантом уязвимости Spectre. Среди более чем десяти различных вариаций Spectre он квалифицируется по методу атаки Branch Target Injection. Работает атака Spectre следующим образом: пользователь с минимальными привилегиями с помощью многочисленных запросов «тренирует» систему предсказания ветвлений процессора так, чтобы в какой-то момент выполнилась инструкция за пределами полномочий.

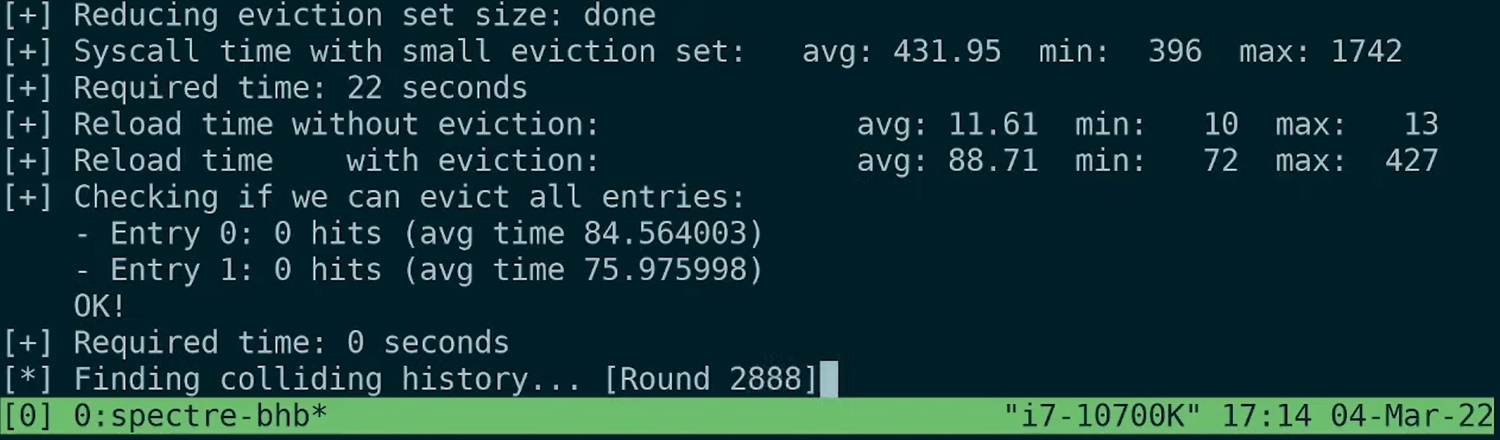

За четыре года были реализованы и программные, и аппаратные средства, затрудняющие эксплуатацию Spectre v2. Во всех случаях механизм работы ПО или самого процессора усложнялся так, чтобы гарантировать соблюдение привилегий для доступа к данным. Новое исследование показывает метод обхода этих ограничений, названный Branch History Injection. В соответствии с названием, новая атака особым образом модифицирует историю предсказаний, на основе которой процессор принимает решения о спекулятивном выполнении данных.

Помимо компании Intel, подробное описание новой атаки (известной также как Spectre-BHB) применительно к своим процессорам ARM. Тема уязвимостей в процессорах стала еще немного сложнее: по сути, аппаратная защита от подобных атак была «выведена из строя». Тем не менее за четыре года исследования Spectre и подобных уязвимостей практической, широкомасштабной их эксплуатации так и не произошло. Наиболее близко к «реальной проблеме» подобралась работа , где была показана кража данных из браузера. Но и она решилась так же, как и любая другая тривиальная уязвимость, — патчем для подверженного софта.