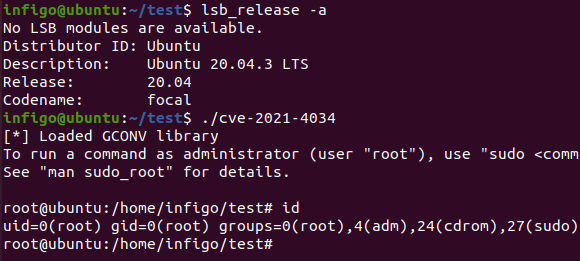

Технические детали уязвимости приводятся в компании Qualys, а пример эксплуатации уязвимости на скриншоте выше взят из публикации. Для распространенных дистрибутивов (как минимум Ubuntu, Debian, Fedora, CentOS) патч был выпущен до публикации информации об уязвимости. Назвали уязвимость по мотивам имени компонента: PwnKit.

Интересным поворотом данной истории является публикация еще от 2013 года: ее автор описывает ошибку, которую допустили в pkexec, и приводит код pkexec в качестве примера, короче — раскрывает уязвимость. Но это сообщение до разработчиков PolKit так и не добралось.

На прошлой неделе был также разбор уязвимости в Microsoft Windows, которая тоже позволяет повысить привилегии в системе. Закрыта проблема была чуть раньше, в составе январского набора патчей Microsoft. Примечательно, что похожую проблему в Win32k уже в феврале прошлого года. Новый эксплойт по сути является вариантом обхода прошлогоднего патча.

Что еще произошло:

Произошла свежая infosec-драма: представляющийся «исследователем» некий Джонатан Скотт официальное приложение для участников зимней Олимпиады в перехвате телефонных переговоров. В серии твитов для неспециалиста складывается правдоподобная картинка: вот анализ приложения, вот красные стрелочки, обозначающие подозрительные компоненты. А по факту — множество специалистов указали на полное каких-либо подтверждений наличия такой функциональности. Вопросы к защите данных внутри приложения , но не настолько серьезные.

С 25 января на сетевые хранилища данных QNAP, предположительно с использованием уязвимости нулевого дня. Успешный взлом NAS заканчивается шифрованием всех данных и требованием выкупа в размере примерно 1100 долларов.

Очень странный баг в сервисе Google Drive привел к множества пользовательских файлов по причине «нарушения авторских прав». Среди заблокированных файлов были и те, что содержали всего одну цифру.