Статистика в отчете приводится следующая. Доля спама в объеме почтового трафика уже довольно давно колеблется в районе 50% с тенденцией к медленному снижению (конкретно в третьем квартале — 45,47%). Зато растет (в абсолютных цифрах) количество вредоносных вложений (их относительная доля все же невелика — большинство почтовых сервисов блокирует такие прямолинейные атаки). Чаще всего в почте встречаются вредоносные программы семейств (кража данных) и Badun (распространяются в виде вредоносных офисных документов). С точки зрения «контента» в спаме авторы отчета выделили атаки по мотивам прошедших летом крупных спортивных мероприятий.

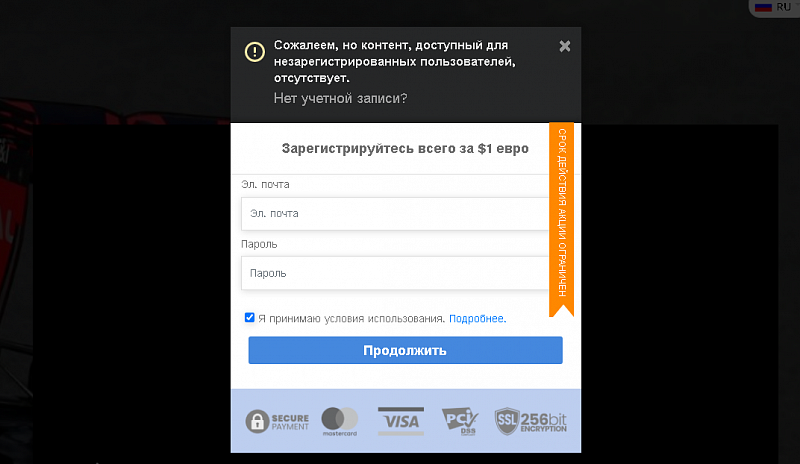

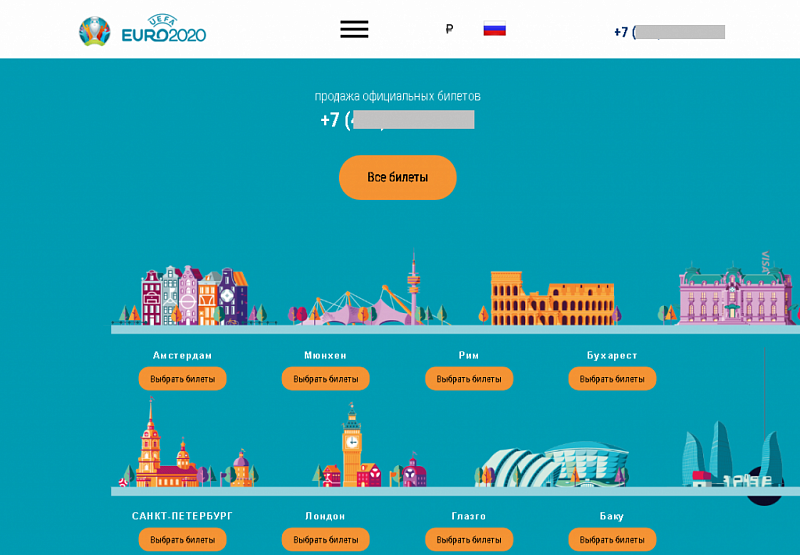

В июле-августе мошенники эксплуатировали Еврокубок по футболу, Олимпийские игры в Японии, соревнования «Формулы 1». В зависимости от фантазии киберпреступников пользователям предлагали либо несуществующие билеты на соревнования, либо просмотр трансляции, или же тематические игры со скидками. Во всех случаях жертвы теряли деньги — или оплачивая «покупку», или передавая мошенникам полные данные кредитной карты. Аналогичную привязку к реальному событию использовали text-only «нигерийские мошенники», у которых все по старинке: напишите нам, мы скажем, куда присылать деньги:

В отчете приводится много примеров мошенничества с использованием известных брендов, например распродажи и лотерея в крупных розничных сетях. Продолжает эволюционировать «ковидный» спам, конкретно — появились сайты по продаже поддельных сертификатов о прививке. Из нетривиального: англоязычный спам, в котором пользователю сообщают, что с его карты совершена покупка или что сделан заказ в интернет-магазине. «Разбираться» предлагается по указанному в письме телефону, а уже в ходе разговора у жертвы пытаются вытащить данные кредитной карты. Наконец, были зарегистрированы фейковые приложения, якобы обеспечивающие получение выплат от государства. Часть этих приложений кибермошенникам удалось протащить в официальный магазин.

Шанс стать жертвой фишинга, по статистике «Лаборатории Касперского», составляет чуть меньше 4% — именно у такой доли пользователей срабатывало защитное решение при попытке открыть фишинговую ссылку. Более половины фишинговых страниц мимикрируют под один из трех типов легитимных веб-сайтов: крупные интернет-порталы, интернет-магазины, банки. В мобильных мессенджерах подавляющее большинство фишинговых ссылок детектируется в Whatsapp (более 90%, доля Telegram — 3,74%). В июле наблюдался значительный рост вредоносных ссылок в Whatsapp, который совпал с активным распространением вредоносной программы Trojan.AndroidOS.Whatreg.b — она регистрирует на мобильных устройствах новые аккаунты в этом мессенджере.

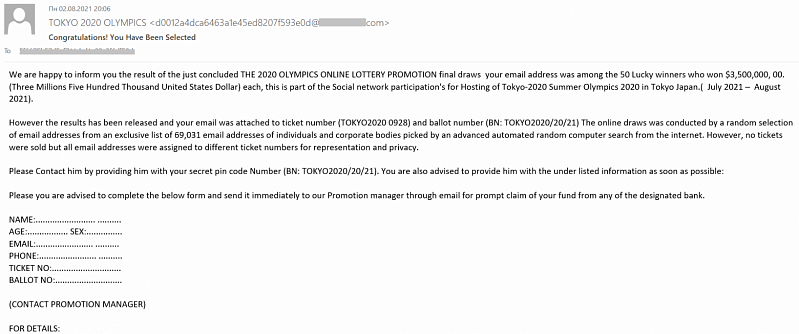

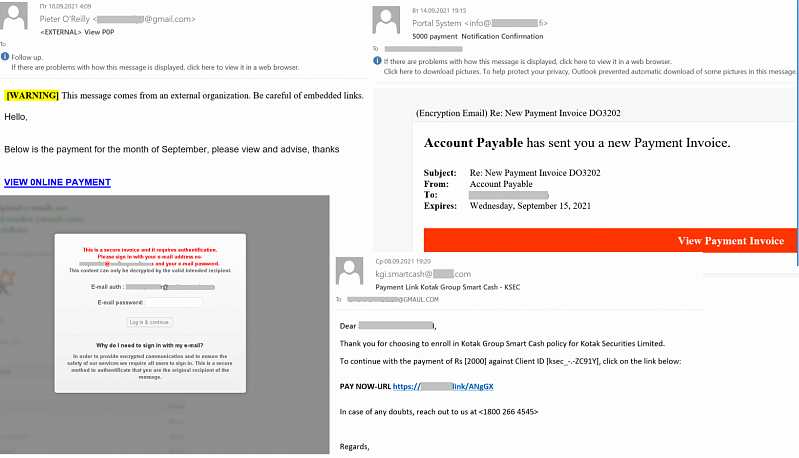

Наконец, авторы упоминают про еще один опасный тип фишинга — корпоративный. К типичным сообщениям типа «у вас голосовое сообщение» добавился спам о необходимости оплатить счет. Если перейти по ссылке из письма, откроется поддельная форма для ввода логина-пароля от корпоративной учетки:

Другие квартальные отчеты «Лаборатории Касперского»: и развитие -атак.

Что еще произошло:

исследования Trojan Source, о котором мы на прошлой неделе. Автор отзыва критично относится к работе британских исследователей. Его тезисы такие: это не новая атака, во многих редакторах кода с подсветкой синтаксиса управляющие Unicode-символы видны, чинить проблему в компиляторе — не лучшая идея, достаточно просто аккуратной проверки исходников.

Для в сентябре в ряде чипов Bluetooth уязвимости Braktooth публичный эксплойт.

Критические уязвимости на уровне ядра обнаружены и закрыты в и . Уязвимость в Android на момент обнаружения эксплуатировалась «в таргетированных атаках».