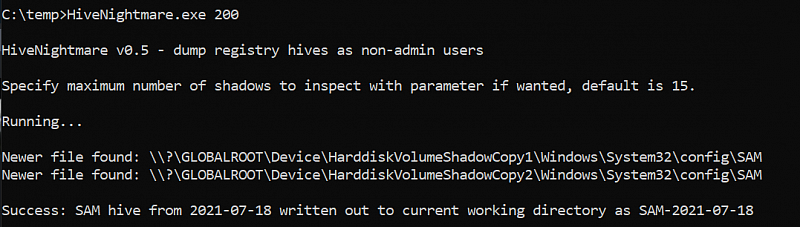

Начиная с версии Windows 10 v1809 (выпущенной, соответственно, осенью 2018 года) приоткрылся доступ к чувствительным данным, включая захешированные пароли. 20 июля исследователь Кевин Бомонт работающий эксплойт для данной уязвимости. По сути proof of concept просто копирует системные файлы в пользовательскую директорию. Хеши паролей затем используются для получения наивысших привилегий в Windows 10.

Уязвимость получила номер CVE-2021-36934. Она требует комбинации с каким-либо другим методом атаки для получения минимальных прав в системе. Патча пока нет, но Microsoft рекомендации с простым решением проблемы: ужесточить доступ к директории %windir%system32config и удалить имеющиеся бэкапы содержащихся там файлов в сервисе Volume Shadow Copy.

Что еще произошло

Еще одна серьезная уязвимость в Windows Server (проверено на версиях 2016 и 2019) была в протоколе MS-EFSRPC. Проблема, названная PetitPotam, может быть использована для получения полного доступа к удаленной системе. Согласно Microsoft, против этой уязвимости работают известные методы блокировки атак типа NTLM Relay.

Уязвимость с эскалацией привилегий была и в ядре Linux. Сценарий атаки включает в себя создание большого количества вложенных директорий, так чтобы длина пути превысила один гигабайт.

Эксперты «Лаборатории Касперского» безопасность популярных приложений для знакомств. Больше всего внимания уделено раскрытию геолокации, приведены примеры как хороших практик (не раскрывать вовсе или указывать расположение вручную), так и не очень (возможность получения точных координат пользователя).

Домен видеохостинга Vidme (существовал с 2014 по 2017 год) был порносайтом. В результате неприличные эмбеды появились в архивных статьях респектабельных изданий, включая The Washington Post.

В четверг, 22 июля, кратковременно система Akamai Edge DNS, что привело к недоступности большого числа веб-сайтов и сервисов.