Проблемы в службе печати Windows, приводящие к выполнению произвольного кода, представляют интерес по двум причинам. Во-первых, это очень похоже на более раннюю уязвимость в Windows Print Spooler, в атаке Stuxnet. Во-вторых, первооткрыватели бага случайно выложили PoC-код на GitHub еще в середине июня, когда вендор даже не анонсировал активно эксплуатируемую дыру в Windows.

В разборе «Лаборатории» упомянуты две уязвимости в системе печати: CVE-2021-1675 и CVE-2021-34527. Они используют похожий механизм эксплуатации, но если первую уязвимость можно использовать только локально, то вторую — еще и удаленно. Ошибка в коде приводит к недостаточной валидации ввода в ходе добавления нового принтера. В результате появляется возможность загрузить в систему вредоносный DLL-файл. Повторная попытка «добавить принтер» позволяет обратиться к этому файлу, который запустится с системными привилегиями.

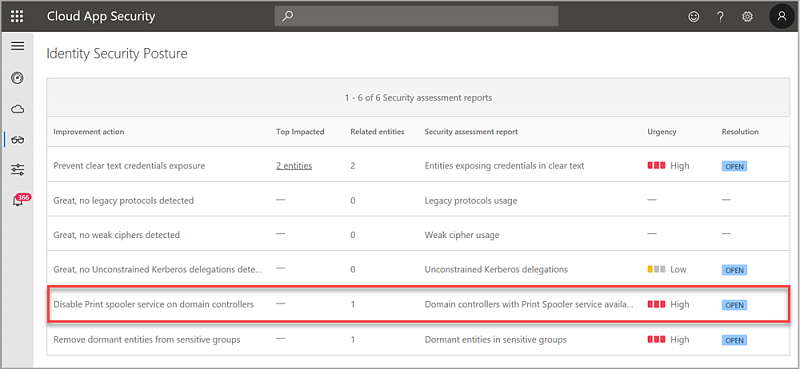

Система Print Spooler работает в Windows (в том числе в серверных версиях) по умолчанию. Наибольшую опасность представляет атака именно на серверы, так что Microsoft выпустила рекомендации по .

После выпуска патча появились сообщения, что он , но, по Microsoft, речь идет о настройках в реестре системы, которые делают ее уязвимой по определению. Еще одну дыру в системе печати обнаружили в прошлом году, и тогда исследователи на причину многочисленных проблем в этой службе: древний код, работающий еще с конца 90-х.

Что еще произошло:

Еще один краткий экспертов «Лаборатории Касперского» посвящен атаке шифровальщика REvil, нацеленной на поставщиков услуг удаленного администрирования и их клиентов. По данным исследователей, к 5 июля, через 4 дня после начала атаки, было зафиксировано более 5000 попыток взлома.

Команда GitHub Security провела аудит открытого ПО Fail2Ban, используемого для ограничения брутфорс-атак на серверы SSH. И каких-либо серьезных уязвимостей.

Издание Ars Technica об исследовании безопасности умных колонок Amazon Echo Dot. Как выяснилось, сброс устройства к заводскому состоянию (перед продажей) не полностью удаляет пользовательские данные — можно восстановить как логи от предыдущего владельца, так и пароли.

Продолжение истории о самостирающихся сетевых накопителях WD My Book Live . Исследователи нашли еще одну уязвимость, которую эксплуатировали злоумышленники: из-за ошибки разработчика накопитель не спрашивал пароль пользователя при вызове функции возврата к заводским настройкам (с удалением данных). Это новая, ранее неизвестная проблема с более не поддерживаемыми устройствами WD. Предположительно WD My Book атаковали две разные группы: одни использовали беспарольный сброс, другие эксплуатировали старую уязвимость 2018 года. Производитель тем временем предоставить пострадавшим бесплатный сервис по восстановлению данных.