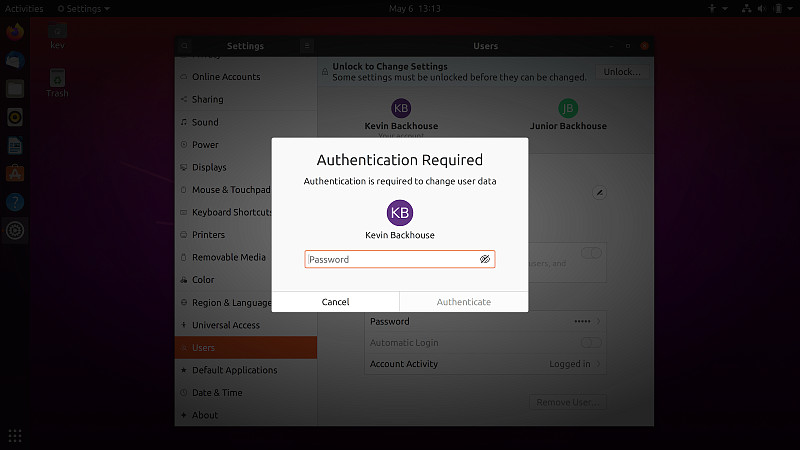

отвечает за авторизацию пользователя, он проверяет наличие необходимых прав для выполнения команды, и в графическом интерфейсе его работа обычно ограничивается окном с предложением ввести пароль. Его использует системное ПО systemd; polkit также можно вызвать через командную строку. Уязвимость эксплуатируется через простой набор команд. Если в удачный момент «убить» процесс с запросом на создание нового пользователя, ошибка в коде polkit приведет не только к созданию нового юзера, но и к добавлению его в группу sudo.

Дальше все просто: создаем пароль для пользователя (у нас пока нет на это прав, но мы еще раз пользуемся уязвимостью) и получаем неограниченный контроль над системой. Последовательность команд описана в статье Бэкхауза и показана в этом видео:

Что еще произошло

Взломы крупных компаний продолжаются. На прошлой неделе стало о краже исходных кодов игр и другой информации у компании EA. Позже появились подробности взлома: по издания Vice (см. также на Хабре), точкой входа в корпоративную сеть стал приватный чат в Slack. Токен для доступа к нему взломщики купили на черном рынке за 10 долларов, а затем путем социальной инженерии проникли непосредственно в локальную сеть.

Другая утечка на прошлой неделе произошла в компании Volkswagen: данные более чем 3 млн клиентов в открытом доступе на сервере одного из подрядчиков.

Июньский набор патчей для Android несколько критических уязвимостей, позволяющих получить контроль над мобильным устройством.

В браузере Google Chrome уязвимость нулевого дня. Она работала вместе с , уже в Windows. По данным Google, этот комплект продавался одним из коммерческих брокеров.

Еще одну активно эксплуатируемую уязвимость, закрытую в свежем наборе патчей Microsoft, подробно специалисты «Лаборатории Касперского».

Украденная в феврале у разработчика CD Projekt Red информация .