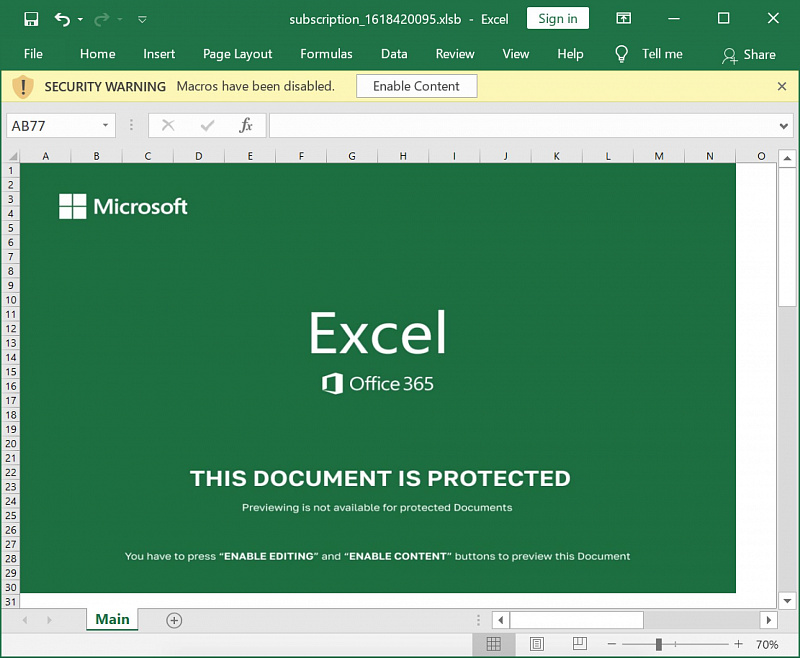

Схема работает так: пользователю присылают письмо о том, что скоро якобы истекает срок пробной подписки на сервис видеостриминга. Желая избежать лишних трат, жертва звонит по указанному в сообщении номеру телефона. На том конце провода потенциальной жертве дают ссылку на сайт, возможно, пытаясь таким образом избежать преждевременного детектирования инфраструктуры. На странице с информацией по отмене подписки пользователь скачивает Excel-файл c макросом, активация которого и загружает вредоносное ПО.

Нельзя не отметить творческий подход киберпреступников: сайт фейкового стриминга BravoMovies очень похож на настоящий, для него даже сделаны постеры несуществующих фильмов.

В приведенной в исследовании расшифровке разговора с «оператором колл-центра» (в тот раз — поддельного сервиса подписки на книги) от жертвы требуют назвать по телефону код подтверждения, якобы содержащийся в этом файле. Таким образом операторы кампании увеличивают шансы на заражение компьютера, убеждая пользователя в необходимости отключить блокировку макросов в Excel и создавая атмосферу суеты. Загружаемый в результате бэкдор обеспечивает полный доступ к компьютеру и позднее используется для установки шифровальщика или иного вредоносного ПО.

Что ещё произошло

Обнаружена первая аппаратная уязвимость в процессоре Apple M1, известная как M1racles ( проекта, и обсуждение на Хабре). Плохая новость заключается в том, что M1racles действительно ломает принцип изоляции приложений и позволяет двум программам скрытно обмениваться данными между собой. Хорошая новость: первооткрыватель уязвимости не нашел ни одного способа для нанесения какого-либо ущерба или кражи секретов. Единственный возможный сценарий — отслеживание активности пользователя в разных приложениях для рекламных кампаний. Но для этого доступно множество других методов попроще.

Специалисты «Лаборатории Касперского» семейство троянов-шифровальщиков JSWorm. В материале приведены особенности разных вариантов вредоносного кода начиная с 2019 года. Несмотря на название, первые версии JSWorm были написаны на C++, затем троян переписали с нуля на Go. В статье показана эволюция вредоноса, переключение внимания атакующих с обычных пользователей на организации. Кроме того, упомянуты уязвимости в механизмах шифрования, в некоторых случаях позволяющие дешифровать данные без выкупа.

Замечены на ПО Control Web Panel (ранее известное как CentOS Web Panel), эксплуатирующие ряд серьезных уязвимостей, в прошлом году. Успешный взлом панели управления виртуальными серверами открывает доступ к аппаратным ресурсам жертвы — их, скорее всего, затем сдают в аренду на черном рынке.

Представители Microsoft о фишинговой кампании Nobelium, предположительно связанной с атакой на вендора SolarWinds в прошлом году.

Закрыт баг в ПО VMware vCenter Server. Уязвимость может привести к выполнению произвольного кода и представляет большую опасность в случае, если управляющее облачной инфраструктурой ПО доступно из cети.