Проблема в том, что это не совсем утечки. Обе базы содержат только публично доступную информацию о пользователях. Никакого взлома не произошло, о чем и сообщили пострадавшие (исключительно от негативного пиара) организации (заявление , заявление ). Кто-то даже предложил записать в хакеры поисковые системы — те на регулярной основе добывают и хранят на своих серверах такие же базы, а потом сливают их кому попало. Этим две новости прошлой недели отличаются от инцидента в Facebook. В том случае утекла все же приватная информация (например, телефона Марка Цукерберга), еще и собранная через сомнительную практику, в рамках которой соцсеть получает телефонную книгу пользователя.

В результате всю неделю шло обсуждение терминологии: что вообще можно считать утечкой данных? В частности, Трой Хант, владелец ресурса Haveibeenpwned, публичную базу данных пользователей Clubhouse утечкой :

При этом он же в свой сервис базу данных Facebook. Для этого понадобилось ввести проверку не только по e-mail, но и по номеру телефона, так как почтовых адресов две недели назад утекло относительно немного (2,5 из 500 миллионов). Обсуждение было подогрето заявлением Facebook о том, что соцсеть пользователей, чьи данные стали публичными.

Руководство сервиса можно понять: одно дело, когда инцидент обсуждается в тусовке айтишников, другое — когда о нем знает полмиллиарда пользователей. Есть и более весомый аргумент. Да, получив доступ к базе данных, кто-то может узнать номер вашего телефона, адрес, место работы и другую информацию, даже если вы скрыли ее в профиле. Но в базе данных нет паролей. Нет прямой угрозы взлома аккаунта, только косвенная опасность, что данные будут использованы против вас, ваших учеток в каких-либо сервисах, вашего банковского счета.

Допустим, ваши данные есть в утечке — что делать? Пароль менять не обязательно. Перевыпустить кредитку? Сменить имя и фамилию? Номер телефона? Найти другую работу? Переехать? Пожалуй, единственное, что пользователь соцсетей в состоянии сделать в такой ситуации — это не передавать сетевым сервисам актуальную персональную информацию. Но даже этого добиться непросто: в некоторых сложных случаях тот же Facebook требует не только номер телефона, но и скан удостоверения личности. Вообще не пользоваться соцсетями? Да, но есть свидетельства о наличии в базе Facebook данных давно удаленных аккаунтов, и даже информации о людях, которые вообще никогда не пользовались соцсетью.

Что еще произошло

В блоге «Лаборатории Касперского» опубликовали подробную , вплоть до первой подобной атаки еще в 1989 году.

Приложение APKPure, позволяющее устанавливать на смартфоны под управлением Android приложения в обход официального магазина Google Play, некоторое время с довеском в виде трояна. Скорее всего, приложение скомпрометировали через рекламный SDK.

Аналитики Microsoft вредоносную кампанию, идущую через формы обратной связи на веб-сайтах. Организаторы атаки рассылали через них требования удалить нелицензированные фотографии от имени разъяренных владельцев авторских прав.

Компания Sophos смешной термин beg bounty. В статье описываются примеры, когда простое сканирование веб-сайтов или почтовых серверов обнаруживало тривиальные уязвимости (или даже просто не идеальные настройки, например отсутствие DMARC). После этого первооткрыватели требуют от владельцев сервера денег или подарков, или ну хоть что-нибудь.

Серверы обновления ПО Gigaset (бренда производителя смартфонов, выжившего после многочисленных перепродаж мобильных торговых марок Siemens/BenQ), , с них какое-то время распространялись вредоносные приложения.

Портал HackerNews о рассылке вредоносных файлов в LinkedIn под видом предложений о работе.

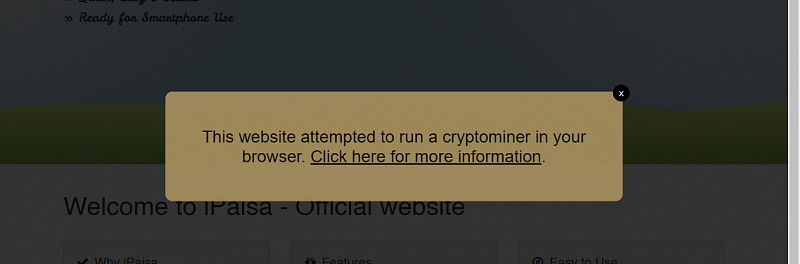

Трой Хант над доменом сервиса Coinhive. До в 2019 году Coinhive предлагал веб-мастерам крайне сомнительный способ заработка: цифровая валюта Monero майнилась на компьютерах посетителей веб-сайта, если вставить на него код сервиса. Естественно, закрытие сервиса не убрало код с десятков тысяч сайтов, владельцы которых могут и не подозревать о его наличии. Хант упростил им обнаружение проблемы: запрос от скрипта Coinhive теперь приводит к появлению огромного баннера поверх контента.