Следующий уровень — различные виды атак типа Business E-mail Compromise. Любопытный пример атаки начинается с реального поста сотрудника в соцсети о том, что он находится в отпуске. Далее злоумышленники от его имени связываются с бухгалтерией и просят сменить банковские реквизиты для перевода зарплаты. Невозможность связаться по телефону для подтверждения запроса объясняется пребыванием в другой стране.

Выше уровнем по сложности располагаются атаки с использованием утекшей в Сеть корпоративной информации. Например, внутренние документы компании могут оказаться в открытом доступе в облачной системе. Даже если они сами по себе не позволяют украсть средства, информацию можно использовать для социального инжиниринга.

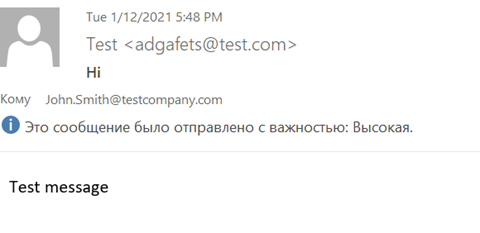

Самый необычный пример «почтовой» атаки в обзоре — использование трекингового пикселя. Работает это так: сотрудник компании из высшего менеджмента получает вроде бы бессмысленные электронные сообщения, иногда маскирующиеся под тестовую рассылку. Просматривает и удаляет их, но вставленное в тело письма трекинговое изображение передает злоумышленникам массу данных: IP, с которого происходит подключение, а также примерные часы работы сотрудника. Используя эти данные, можно повысить достоверность мошеннических сообщений, требующих «срочно связаться с внешним консультантом» или «немедленно перевести средства на определенный банковский счет».

Заключительная часть обзора описывает совсем уж нестандартные типы корпоративного доксинга. Например, взлом учетной записи в соцсети конкретного сотрудника, без атак на корпоративную инфраструктуру. Если сотрудник высокопоставленный, заявления от его имени в частном аккаунте могут повлиять на курс акций компании и принести прибыль атакующим. Наконец, будущее корпоративного мошенничества — синтез голоса высших менеджеров компании для кражи средств, нанесения ущерба репутации и прочего. Единичные успешные атаки получили развитие в соцсети Clubhouse, где неоднократно были замечены фейковые голосовые трансляции от лица известных персон.

Что еще произошло

Уязвимость в Microsoft Exchange закрывают невероятно быстрыми темпами. В отчете Microsoft за 22 марта , что 92% уязвимых почтовых серверов уже пропатчили. Это очень быстро по сравнению со скоростью закрытия любой другой уязвимости, но недостаточно, если помнить об особенностях дыры, дающей полный контроль над сервером. Из странных атак на серверы, которые не обновили, или обновили, но не закрыли уже имеющийся бэкдор, на прошлой неделе отметился серверов якобы от имени журналиста Брайана Кребса.

Выпущенное 26 марта обновление iOS, iPadOS и watchOS активно эксплуатируемую уязвимость в движке WebKit, которая позволяет проводить XSS-атаки.

Проведенный организацией CitizenLab анализ исходного кода приложения TikTok каких-либо нарушений приватности. Тут требуется оговорка: эксперты не нашли функций за пределами типичных для такого рода разработок, но данных о пользователях в рекламных целях все равно собирается много.

Издание ZDNet про реальную атаку типа BadUSB. Компания, занятая в гостиничном бизнесе, получила по почте флешку — якобы бесплатный бонус от крупной торговой сети. На самом деле флешка эмулировала клавиатуру, что открывало возможность для загрузки и установки вредоносного кода.