С марта по июнь этого года вредоносная библиотека с цифровой подписью разработчика раздавалась с серверов обновления SolarWinds и таким образом добралась до 18 тысяч клиентов компании. Зараженный модуль был настроен так, чтобы обеспечить максимальную скрытность, и только избранные жертвы попадали в список для следующей стадии атаки. Набор бэкдоров использовали для шпионажа (а не, скажем, установки шифровальщика с последующим вымогательством). Атакующие анализировали инфраструктуру пострадавших организаций, а также перенаправляли электронные сообщения на свои серверы.

Это сложная таргетированная атака, разбор которой пока лишь начинается: в отчетах FireEye, «Лаборатории Касперского» и Microsoft раскрыта далеко не вся схема работы вредоносного кода. Но определенно это одна из самых успешных атак на цепочку поставок с идеально подобранной точкой входа в корпоративную инфраструктуру.

Источники:

- компании FireEye: общий обзор таргетированной атаки.

- Microsoft: более подробный разбор вредоносного кода, распространявшегося с серверов SolarWinds.

- «Лаборатории Касперского»: разбор схемы работы с командным сервером через DNS-запросы.

- на сайте компании Volexity: примеры PowerShell-кода для распространения по внутренней сети компании-жертвы, возможная связь с более ранними атаками.

- и компании SolarWinds об инциденте.

- Новости по теме на сайте Threatpost: , об вредоносного модуля в сетях Microsoft, о в США (по публикациям СМИ).

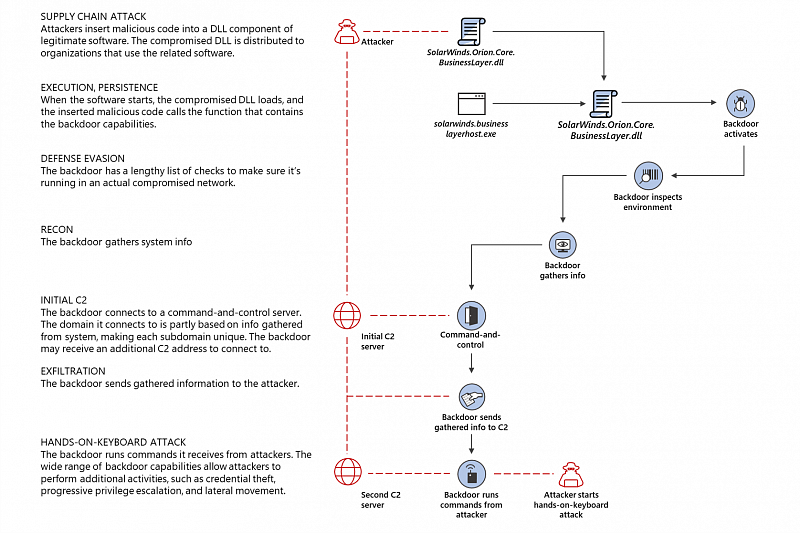

Сам вредоносный код написан таким образом, чтобы обеспечить максимальную скрытность — так, первая коммуникация с командным сервером происходит через две недели после установки бэкдора. Общую схему атаки на начальной стадии приводят эксперты компании Microsoft. Используется достаточно интересная технология отбора перспективных жертв: данные от бэкдора отправляются на C&C-сервер в составе DNS-запроса. Если организация представляет интерес, приходит ответный запрос, направляющий бэкдор на второй командный сервер, и уже в процессе взаимодействия с ним идет кража данных. Скорее всего, из 18 тысяч потенциальных жертв на деле пострадали десятки компаний.

В статье экспертов «Лаборатории Касперского» взаимодействие через DNS-запросы разбирается подробнее, в том числе метод шифрования данных. Расшифровка информации позволяет определить сетевой домен реальных жертв. Среди сотни пострадавших в 17 странах, идентифицированных специалистами «Лаборатории Касперского», ни одна не прошла первоначальный фильтр атакующих. Эксперты Microsoft идентифицировали 40 жертв атаки.

Компании, использующие ПО SolarWinds, в данный момент должны получить обновленное ПО от производителя. Набор индикаторов вредоносной активности опубликован на компании FireEye.