По словам криптографа Брюса Шнайера (Bruce Schneier), в данном случае впечатляет сам факт, что исследователи смогли хоть что-то определить. И еще: как правило, подобные алгоритмы работают тем лучше, чем больше имеется материала для анализа. Пандемия и массовая удаленка создали ситуацию, когда на каждого из нас теоретически можно собрать архив из сотен часов видео.

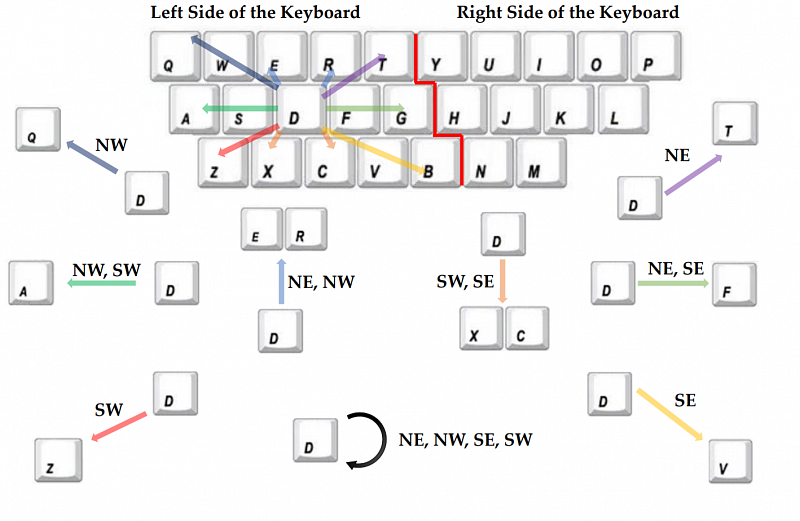

В научной работе есть дюжина ссылок на похожие прошлые исследования, чтобы оценить арсенал средств подслушивания и подсматривания. Среди них — кейлоггинг по электромагнитному излучению, по движению глаз печатающего, по движениям планшета (предполагается, что мы снимаем заднюю часть устройства). Упоминается используемый на практике, в реальных атаках, анализ видео, где на клавиатуре банкомата или платежного терминала набирается PIN-код. Дальше еще интереснее: распознавание ввода через анализ вибраций — сторонним датчиком или с помощью штатных сенсоров мобильного устройства или умных часов. Ближайшие по теме исследования определяют нажатия клавиш по собственно звуку клавиатуры, для этого даже видео не требуется. В Zoom-версии теоретически можно совместить методы анализа по звуку и картинке.

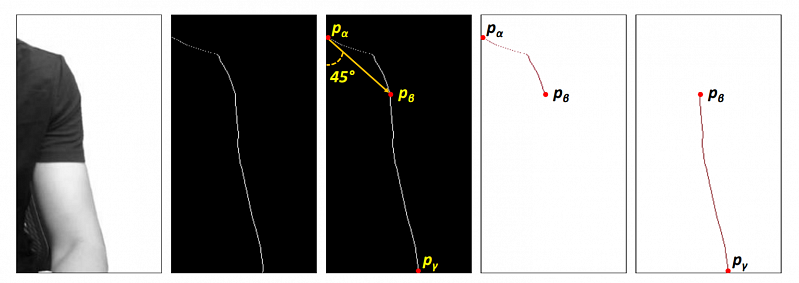

Пароль если и удастся украсть, то самый простой, который можно перебором определить за пять минут. Для минимально сложных вероятность определения составила 18,9%. Методика также страдает от простейших методов, затрудняющих отслеживание. Предполагается набор двумя руками, а значит, не получится определить набор букв пальцами одной руки. Требуется определить движение плеч, а этому мешает свободная одежда. В общем, это предельно непрактичное исследование, которое тем не менее впечатляет своей дерзостью и наверняка пригодится ИБ-энтузиастам.

Что еще произошло

В из Твиттера выше описывается интересный эксперимент. На публичный репозиторий исходного кода заливается секретный ключ для доступа к серверу на Amazon Web Services, и отслеживается время до попытки входа на сервер. На хостинге GitHub токен AWS использовали уже через 11 минут, на GitLab — через час после коммита.

В релизе iOS и iPadOS 14.2 компания Apple 24 уязвимости, три из них — предположительно используемые в атаках.

Американские правоохранительные органы над Bitcoin-кошельком, использовавшимся в операциях даркнет-рынка Silk Road (закрыт в 2013 году). Там с тех пор хранилось почти 70 тысяч биткойнов, на момент публикации это около миллиарда долларов США.

Новое исследование , как для фишинга используются формы на сервисе Google Формы. В числе атакуемых компаний — сама Google.