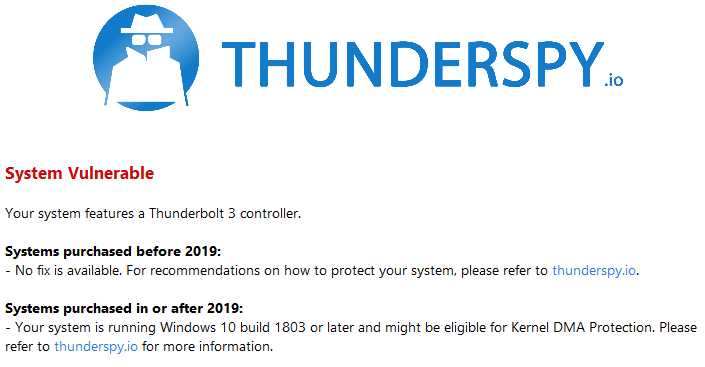

Уязвимостям подвержены все компьютеры с контроллером Thunderbolt, выпущенные до 2019 года. В прошлом году компания Intel, основной разработчик интерфейса, реализовала метод Kernel DMA Protection, который делает атаку невозможной. Внедрение этого слоя защиты требует аппаратных изменений и поэтому доступно только в устройствах, выпущенных недавно, и то не во всех.

Исследователь не нашел свежие ноутбуки Dell с Kernel DMA Protection, хотя вышедшие также в прошлом году лаптопы Lenovo и HP используют эту систему. Потенциальный ущерб от любых уязвимостей, требующих физического доступа к железу, невелик, но история сложилась (не очень) красивая. Ведь нельзя сказать, что в устройствах до 2019 года систем защиты Thunderbolt не было. Работа Рютенберга показала, что они не всегда работают.

Алгоритм атаки автор исследования показывает на видео выше: всего за пять минут Рютенбергу удалось обойти экран блокировки Windows. В реальности можно еще быстрее: взломщику не нужно снимать себя на камеру и давать пояснения.

На ноутбуке Lenovo ThinkPad P1 исследователь перепрошил контроллер Thunderbolt, понизив уровень безопасности. Их всего четыре: в режиме SL3 в принципе невозможен прямой доступ внешних устройств к оперативной памяти. Режим SL1 используется в большинстве ноутбуков по умолчанию и включает DMA после авторизации. Перепрошивка контроллера сбрасывает настройки до уровня SL0 — в таком режиме все устройства имеют доступ к памяти без авторизации.

Проверяет ли контроллер аутентичность собственной прошивки? Да, проверяет — но только при обновлении ПО штатными методами, например через рассылку обновления производителем. Прямая прошивка микросхемы SPI flash программатором никак не детектируется. Самое интересное, что при такой прошивке можно заблокировать дальнейшие обновления, сделав компьютер уязвимым перманентно.

Атака возможна благодаря принудительному сбросу уровня безопасности, а также ряду других упущений в защите Thunderbolt — например, в виде обязательной совместимости контроллеров Thunderbolt 3 с предыдущей версией интерфейса, где отсутствуют более серьезные методы защиты. А в ноутбуках Apple режим SL0 выставляется принудительно, если используется функция Bootcamp для загрузки Windows или Linux — даже не надо ничего перепрошивать. На сайте проекта автор выложил код инструментов для атаки, а также утилиту для проверки компьютера с Thunderbolt.

Опасная ли это уязвимость? В целом не очень: в Windows и потребительском софте регулярно находят локальные проблемы с повышением привилегий, иногда обеспечивающие похожий результат без использования паяльника. Но атака получилась красивая, в стиле фильмов про Джеймса Бонда. Исследователь использует в proof-of-concept довольно громоздкую конструкцию для подключения к компьютеру, но при наличии средств и желания можно сделать и миниатюрный девайс, эдакий программатор с нотками шпионажа.

Работа подверглась ожидаемой критике: если перепрошить железо, с ним вообще можно делать что угодно. Да, но подобные исследования часто ограничиваются теоретическим описанием уязвимостей, здесь же показана осуществимая на практике атака. Контрмеры против такого взлома тоже найдутся, вплоть до заливания портов и микросхем эпоксидной смолой. Но в идеальном мире не должно быть лазеек для такой простой перепрошивки устройства. Можно спорить об оправданности дополнительных методов безопасности, но они существуют и применяются. Просто не в этом случае.

Что еще произошло

Аккаунт Microsoft на GitHub, вероятно, . Похищено 500 гигабайт данных, но пока неясно, какие будут последствия. Выложенный взломщиками гигабайтный образец качеством не блещет и даже толком не подтверждает, что взломали именно Microsoft. Еще одна крупная утечка у регистратора GoDaddy — увели данные о 28 тысячах клиентов.

Конференции Black Hat и DEF CON, традиционно проходящие в США в августе, в этом году , но пройдут в онлайне.

Сервис Zoom стартап Keybase, специализирующийся на криптографии. Первое поглощение в истории компании сделано для внедрения сквозного шифрования веб-конференций.

Очередной набор заплаток для платформы Android несколько серьезных уязвимостей в Media Framework. Одну из них можно использовать для удаленного выполнения произвольного кода.

В компании Pen Test Partners алгоритм работы системы TCAS, предотвращающей опасное сближение самолетов. И показали пример атаки, предполагающей внедрение в радиообмен, а также создание несуществующего объекта. В теории, можно вынудить пилотов совершать маневры, создающие уже реальную угрозу безопасности, в попытке избежать столкновения с «виртуальным» самолетом.