На прошлой неделе издание Threatpost отзывы специалистов по безопасности о рисках удаленки. Главное: IT-специалисты в условиях массовой работы сотрудников из дома имеют куда меньше контроля над инфраструктурой. Понятие «периметра корпоративной сети», и до этого бывшее достаточно условным из-за массового использования облачных сервисов, стало и вовсе призрачным. В лучшем случае ваши коллеги будут работать с корпоративного ноутбука, с политиками безопасности и защитным ПО, подключаясь по VPN. Но не исключен вариант использования домашнего ПК, смартфона, планшета с подключением по сети Wi-Fi с непонятной защитой.

Естественно, ситуацией пытаются воспользоваться киберпреступники, и осложняется она тем, что в домашних условиях коллеги будут гарантированно отвлекаться — на бытовые хлопоты, на детей, не пошедших в школу, и так далее. Работы при этом становится не меньше, а больше, и шансов не распознать фишинговое сообщение заметно прибавляется.

К этим проблемам добавляются еще и чисто технические вопросы поддержания инфраструктуры. Если в компании внедрены облачные сервисы, переход на удаленную работу будет почти бесшовным. А если по каким-то причинам нужен доступ к локальным сервисам? У всех ли сотрудников есть необходимые права? Обучены ли они доступу к системе? Выдержит ли VPN-сервер большое число одновременных соединений, если он проектировался только под командировочных? Тут не до образовательных инициатив — удержать бы оборудование на плаву.

Характерный пример кибератаки в самый неподходящий момент две недели назад в университете Оттербейна в Огайо, США. Прямо в процессе перевода всех студентов на удаленное обучение организация стала жертвой атаки вымогателя-шифровальщика. Деталей в сообщении не приводится, но можно предположить: в худшем случае трудно будет даже связаться с большим количеством людей, чтобы уведомить их о доступности инфраструктуры. Или еще серьезнее: принудительная замена паролей, которую уже нельзя провести, просто собрав всех в помещении университета.

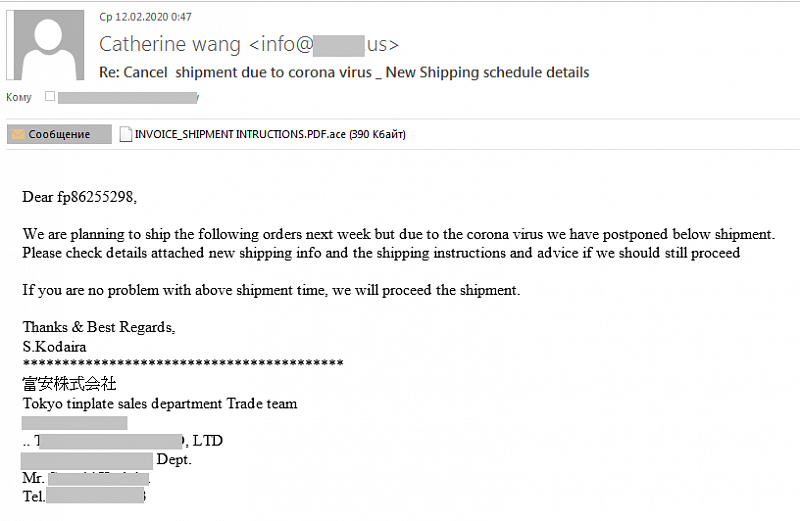

Эксплуатировать тему коронавируса в спам-рассылках и фишинговых атаках киберпреступники начали еще в феврале: так происходит с любым резонансным событием. Например, разбор кампании, распространяющей под видом «рекомендаций для защиты от вируса» . Еще одно исследование с подробностями спам-рассылки специалисты IBM.

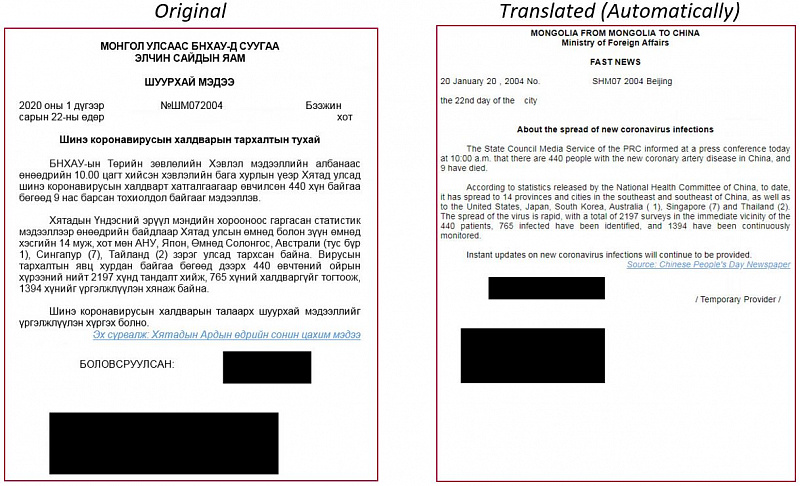

Другую тематическую атаку обнаружили эксперты Check Point Research (, ). Рассылка по государственным организациям в Монголии с приложенным RTF-файлом эксплуатировала уязвимость в Microsoft Word и устанавливала на систему бэкдор с широким набором функций. Организаторы атаки, ранее замеченные в подобных рассылках на территории России и Белоруссии, получали полный контроль над компьютерами жертв, устраивали слежку с регулярными снимками экрана и загрузкой файлов на командный сервер.

И это все не считая атак «по площадям», например от имени Всемирной организации здравоохранения, с призывами то скачать какой-нибудь документ, то отправить пожертвование. Сотрудникам ВОЗ пришлось распространить , предупреждающий о мошенниках, ставших особенно активными с началом эпидемии. описан пример рассылки кейлоггера от имени организации.

Где у этой эксплуатации по-настоящему важных тем в криминальных целях находится, так сказать, дно? Наверное, сейчас это атаки на медицинские организации, больницы и госпитали, где от подключенного к Сети и подчас уязвимого оборудования зависят жизни людей. Микко Хиппонен из F-Secure в Твиттере приводил пример атаки не на больницу, но на местную организацию, информирующую население («наш сайт не работает, пишите на почту»).

Что делать? Прежде всего, сохранять спокойствие и не поддаваться панике. Другой пост в блоге «Лаборатории Касперского» суммирует по защите «удаленщиков». Для аудитории «Хабра» они очевидны, но поделиться с менее подкованными коллегами стоит.

- Используйте VPN.

- Поменяйте пароль для домашнего роутера, убедитесь, что ваша сеть Wi-Fi защищена.

- Используйте корпоративные инструменты для совместной работы: часто бывает, что человек привык к какому-то другому сервису для веб-конференций, обмена файлами и так далее. Это еще больше затрудняет IT-отделу контроль над событиями.

- И наконец, блокируйте компьютер, когда покидаете рабочее место. Не обязательно потому, что в ваш дом проберется корпоративный шпион. А хотя бы для того, чтобы на важный конференц-звонок случайно не ответили дети.

Adobe внеочередной патч для своих продуктов, закрывающий 29 критических уязвимостей, из них 22 — в Adobe Photoshop. Еще одна важная рекомендация для удаленной работы (и не только для нее) — не забывать устанавливать обновления.

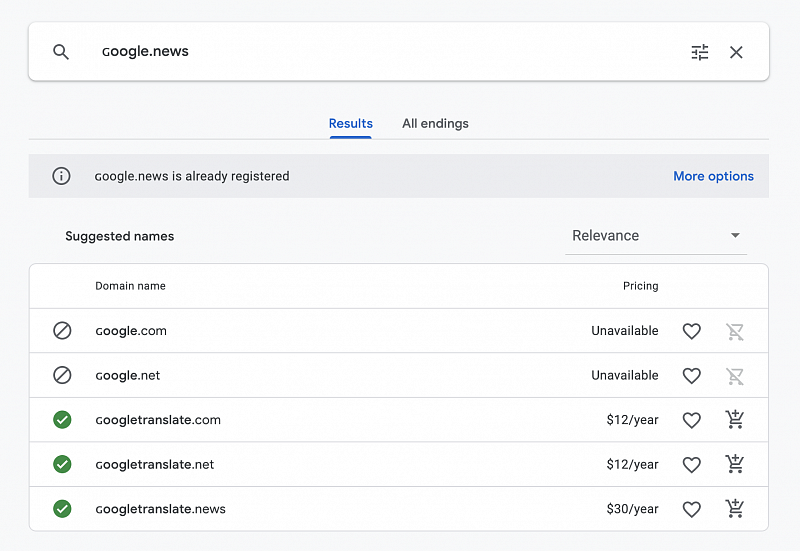

Новые использования нестандартных символов в доменных именах для фишинга и других недобрых дел. Краткое содержание поста: ɢoogle и google — это разные вещи.

Научное с анализом телеметрии, отправляемой популярными браузерами. Спойлер: Microsoft Edge получает от пользователей больше всего статистики, в том числе уникальные постоянные идентификаторы.

Недавно обнаруженные уязвимости в устройствах NAS компании Zyxel очередной ботнет.

История в деталях: как исследователи (а Microsoft потом успешно исправила) серьезную ошибку в конфигурации облачного сервиса Azure. Телеметрия с токенами доступа отправлялась на несуществующий домен.