Массовая кампания по распространению бэкдора XCore предусматривала создание страниц, имитирующих официальные сайты разработчиков популярного ПО: упоминаются Discord, TeamViewer, DaemonTools и VLC Media Player. Единственным заметным отличием от оригинала было отсутствие активных ссылок, кроме одной — ведущей на загрузку программы.

Скачиваемый установщик содержит требуемую легитимную программу и отдельный инсталлятор бэкдора. При запуске в планировщике Windows создается задача по вызову вредоносной программы каждые две минуты. Набор функций бэкдора традиционный: он позволяет подключаться к зараженной системе удаленно по протоколу RDP, выполняет инструкции командного сервера, может запускать произвольные приложения, менять настройки сетевого экрана. Интересной особенностью стало взаимодействие с браузерами: бэкдор способен эмулировать действия пользователя, например открытие веб-страниц и переход по рекламным ссылкам.

Защитные средства «Лаборатории Касперского» определяют данную программу как Backdoor.MSIL.XCore. Абсолютное большинство блокировок вредоносного ПО происходило на территории России, за ее пределами наблюдались лишь единичные случаи. Это уже третья массовая кампания по распространению бэкдоров XCore, предыдущие были зафиксированы летом 2019 года и в конце 2018-го.

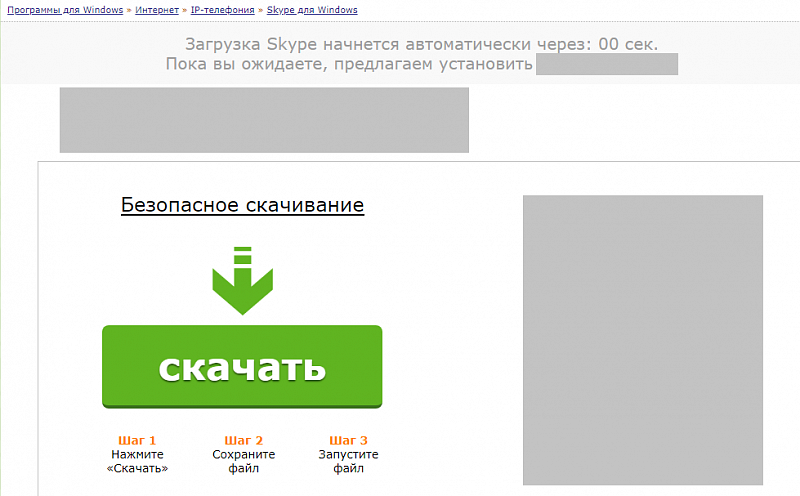

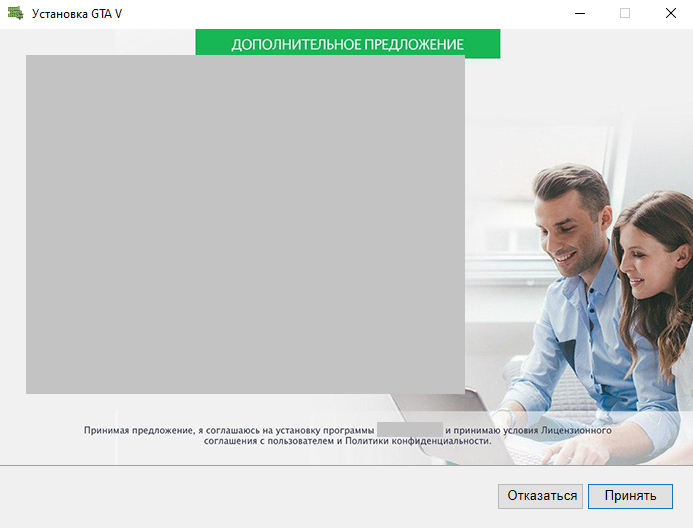

Исследование рекламных ссылок по «горячим» поисковым запросам на скачивание ПО показало, что помимо бэкдора XCore пользователи рискуют установить чуть менее опасное, но более надоедливое рекламное ПО семейства Maombi. Этот софт часто рекламируется на сайтах с легитимными коллекциями программ в знакомом для посетителей виде — когда на странице загрузки (того, что вам нужно) нелегко отличить настоящую кнопку для скачивания от фейковой, являющейся частью рекламного баннера, как на скриншоте выше. На скриншоте ниже показан пример такого установщика. Рекламное ПО устанавливается независимо от выбора пользователя, даже если нажать кнопку «Отказаться» или закрыть окно.

Что еще произошло

В компании Positive Technologies нашли уязвимость в модуле Intel Converged Security and Management Engine (, в блоге компании на Хабре). По данным исследователей, уязвимость присутствует во всех чипсетах и SoC Intel, кроме последних решений 10-го поколения, и не может быть исправлена с обновлением ПО. Патч для похожей уязвимости ограничивает только возможность эксплуатации. Опубликовать технические подробности компания обещала позже.

Очередное обновление драйверов для видеокарт NVIDIA под Windows закрывает несколько .

Cisco уязвимости, позволяющие выполнить произвольный код в утилитах для работы с сервисом Webex. Плееры видеофайлов, генерируемых по результатам онлайн-конференции, могут быть использованы для атаки с использованием подготовленного файла.

Сервис бесплатных HTTPS-сертификатов Let's Encrypt собирался 3 миллиона выданных сертификатов из-за ошибки в процессе валидации веб-сайтов. К изначальному дедлайну (4 марта) удалось обновить 1,7 миллиона сертификатов. Отзыв оставшихся , чтобы не вызывать неработоспособность сайтов. Теперь : уведомлять владельцев подверженных сайтов, чтобы как можно быстрее обновить сертификаты, но весь процесс будет закончен за три месяца, так как сертификаты Let's Encrypt в любом случае действуют не дольше одного квартала.

В роутере Netgear Nighthawk 2016 года и закрыта серьезная уязвимость. Детали производитель не раскрывает (кроме того, что речь идет о выполнении произвольного кода удаленно), скачать заплатку можно .

В мартовском обновлении безопасности для Android уязвимость в устройствах на платформе Mediatek. По данным на , проблему используют для получения root-прав уже несколько месяцев, в том числе во вредоносном ПО.

Трой Хант продавать свой сервис Have I Been Pwned для проверки утекших учетных записей и паролей. После переговоров с потенциальным покупателем параметры сделки оказались «невыполнимы», сервис продолжит существование в статусе независимого.

Microsoft подробно описывает «ручные» криптоатаки на бизнес (, ). На этот раз речь идет не об автоматизированных атаках троянов-шифровальщиков, а об индивидуальном подходе, когда к конкретной жертве применяются уникальные тактики взлома, а цена выкупа устанавливается исходя из платежеспособности. Интересное наблюдение по скорости атаки: все стадии от первого проникновения до полного контроля в среднем занимают один час.

в софте для управления мобильными устройствами Zoho с элементами драмы. Исследователь опубликовал информацию о проблеме и выложил эксплойт, не информируя разработчиков сервиса и ПО из-за «плохого опыта» в прошлом.