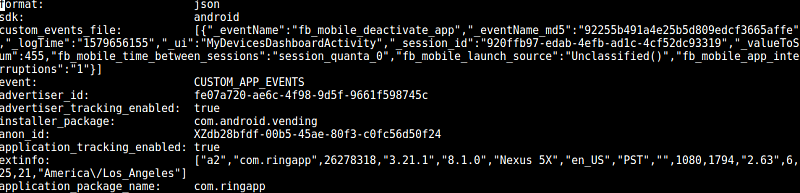

Но нет. Например, социальная сеть Facebook получает от приложения Amazon Ring уведомления об открытии приложения, о действиях пользователя, а также данные, позволяющие идентифицировать владельца. К ним относятся модель смартфона, настройки языка, разрешение экрана, идентификатор устройства. Все эти данные Facebook будет обрабатывать даже в том случае, если вы не имеете учетной записи в социальной сети. Это само по себе является интересной проблемой: если аккаунт в Фейсбуке у вас есть, то вы имеете хотя бы минимальный контроль над данными, которые напрямую ассоциированы с ним. Если нет учетной записи, то нет и контроля, но соцсеть все равно про вас что-то знает. Хотя не во всех наборах данных, отправляемых рекламодателям, присутствуют однозначные (вроде имени и фамилии) идентификаторы пользователя, это зачастую и не требуется. Комбинирование данных из разных приложений идентифицирует нас получше паспорта и сообщает рекламодателям о таких чертах характера и привычках, о которых мы, возможно, сами не подозреваем.

Анализ данных производился с помощью стандартного инструмента — открытого программного пакета . Смартфон использует mitmproxy для передачи всех данных, а для расшифровки трафика https на устройство устанавливается корневой сертификат. Еще одно необходимое действие в таких случаях заключается в запрете на передачу данных от всех приложений, кроме исследуемого. Ограничение трафика было реализовано с помощью приложения , требующего права суперпользователя на смартфоне. Впрочем, даже такой связки оказалось недостаточно: приложение Amazon Ring для связи с рекламными сетями использует собственные сертификаты, игнорируя те, что установлены в системе. В отчете замечено, что такой подход в обычной ситуации защищает трафик пользователя даже на частично скомпрометированном смартфоне, но заметно усложняет «легитимные» исследования трафика. С помощью фреймворка удалось модифицировать запущенное приложение так, чтобы оно использовало сертификат от mitmproxy.

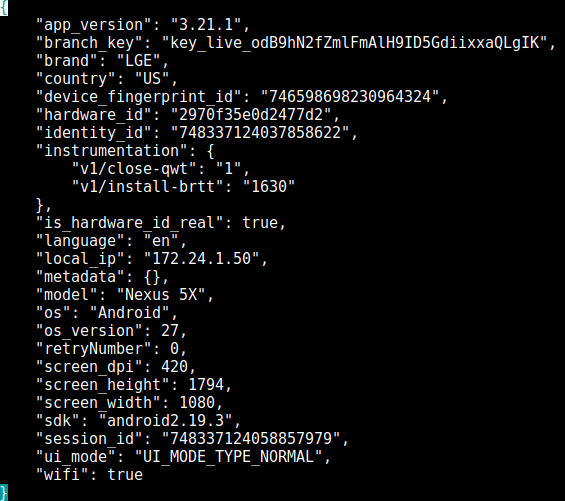

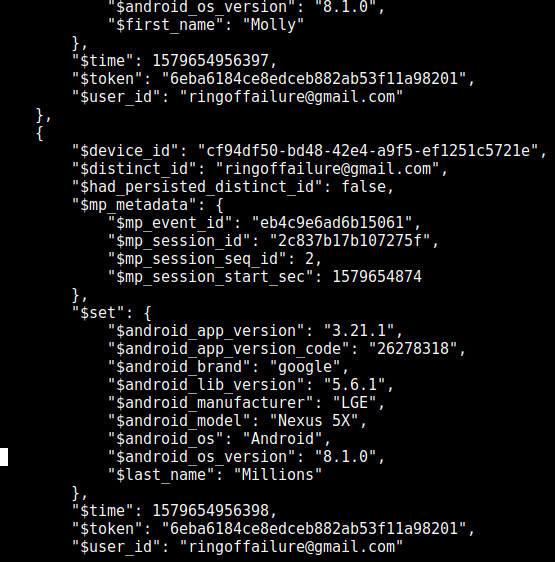

Помимо Facebook, приложение Amazon Ring отправляет данные в рекламные агрегаторы Branch.io, AppsFlyer и Mixpanel. Appsflyer — в частности, получает информацию об используемом операторе связи, нескольких идентификаторах пользователя, а также о наличии рекламного трекера этой компании, если он ранее был предустановлен на устройстве. Что самое интересное, AppsFlyer также получает информацию с физических датчиков смартфона: магнетометра, акселерометра и гироскопа. Сеть MixPanel получает, по данным EFF, максимум приватной информации: полное имя, электронную почту, адрес, профиль устройства, настройки приложения с параметрами установленных видеокамер и прочее.

Представитель Amazon Ring прокомментировал исследование в ожидаемом ключе: это нормально! Передача данных третьей стороне используется для сбора статистики с целью последующего улучшения работы приложения, измерения эффективности маркетинговых кампаний. Сервисы, в которые данные передаются, по контракту обязаны использовать информацию только так, как им разрешает разработчик приложения, а не каким-то другим образом. А что им разрешает разработчик? В Electronic Frontier Foundation сетуют на то, что Amazon Ring не только собирает информацию о пользователе, но еще и толком не уведомляет его об этом. На сборе и обработке данных о потребителях построен бизнес многих современных гигантов IT-индустрии, и на сегодняшний день практика передачи информации о пользователе является общепринятой. Amazon Ring тут ничем не отличается от других приложений, которые мы устанавливаем сами или которые производитель телефона загрузил еще до отправки устройства в розницу. Изменить эту ситуацию может только пересмотр этических норм (а не пользовательских соглашений), общепринятых практик защиты пользовательской информации. Хотя бы в случае наиболее чувствительных для пользователя сценариев — когда речь идет о банковском счете, паролях или системе домашнего видеонаблюдения.

Что еще произошло:

Новое об утечках данных из кэш-памяти процессоров Intel (выпущенных до четвертого квартала 2019 года) по сторонним каналам. Авторам научной работы удалось обойти заплатки, примененные компанией Intel для борьбы с ранее обнаруженными уязвимостями. Атака CacheOut не только обходит принудительный сброс кэша, но и позволяет с определенной степенью точности выбирать, какая информация может быть извлечена. Уязвимость теоретически может быть использована для реализации сценария «побега из виртуальной машины», хотя по практическая эксплуатация маловероятна. Уязвимость будет закрыта апдейтом микрокода в поддерживаемых процессорах.

Adobe несколько уязвимостей в e-commerce платформе Magento. Среди них — критическая проблема, обеспечивающая возможность SQL-инъекции и выполнения произвольного кода. Непропатченные системы на базе Magento регулярно атакуются с целью кражи данных с сайта или перехвата платежных реквизитов от пользователей в режиме реального времени.

банальная уязвимость в сервисе для веб-конференций Zoom. По умолчанию доступ к конференц-звонку не защищен паролем, и для подключения нужно знать только идентификатор из 9–11 цифр. Исследователи из Check Point Software сгенерировали тысячу случайных идентификаторов, после чего начали подставлять их в запросы к сервису. Уязвимость заключается в том, что сервер Zoom при запросе подключения сразу сообщает, правильный идентификатор или нет («подошли» 4% случайных ID). Если идентификатор верный, можно получить информацию о встрече (имена организаторов и участников, дата и время) и подключиться к ней. Проблема решена ограничением количества запросов, использованием паролей по умолчанию и ограничением информации, отдаваемой сервером в ответ на запрос клиента (легитимным абонентам она все равно не особо нужна).

Google и Mozilla магазины аддонов для браузеров Chrome и Firefox. Из Chrome то ли временно, то ли навсегда удалили все платные аддоны — как минимум, до решения проблемы с мошенническими расширениями, вымогающими у пользователей деньги. Из каталога аддонов Firefox удалены расширения, подгружающие исполняемый код из внешних источников. Под раздачу попали B2B-компоненты для конференц-связи, один банковский сервис и расширение для многопользовательской браузерной игры.