В февральском наборе патчей для операционной системы Android закрыта уязвимость в Bluetooth-стеке (, с обзором обновлений). Уязвимость затрагивает Android версий 8 и 9 (и, возможно, более ранние): на непропатченных смартфонах можно выполнить произвольный код с правами демона Bluetooth. Для эксплуатации достаточно знать MAC-адрес устройства и находиться на достаточно близком к жертве расстоянии. В Android 10 проблема также присутствует, но там она приводит только к падению отвечающего за Bluetooth софта, без выполнения кода.

Уязвимость была найдена немецкой компанией ERNW. В специалисты отмечают относительную легкость атаки, особенно если телефон жертвы находится в режиме обнаружения. Даже без такового вычислить MAC-адрес устройства можно, узнав идентификатор модуля Wi-Fi — в некоторых смартфонах они отличаются на одну-две цифры. Исследователи не раскрывают технические детали уязвимости: их планируется обнародовать спустя некоторое время. Впрочем, исправленный код , так как относится к открытой части платформы Android.

Если патч еще не добрался до вашего смартфона или же телефон больше не поддерживается производителем, в ERNW рекомендуют включать Bluetooth только при необходимости. И напоминают, что «большинство беспроводных bluetooth-наушников могут также быть подключены кабелем». Что на самом деле не совсем верно: и наушники без «проводной опции» существуют, и разъема многие смартфоны больше не имеют. В некоторых случаях такой «прогресс» оборачивается новыми уязвимостями для мобильных устройств.

Серьезная уязвимость в сетевых решениях Citrix ( и ) до сих пор не закрыта у 19% клиентов (). Уязвимость была компанией Positive Technologies в декабре, патч выпущен в январе, но примерно 20 тысяч компаний по всему миру (большинство — в Бразилии, Китае и России) не установили обновление.

Детали уязвимости не раскрывались ни производителем, ни исследователями, но, скорее всего, проблема присутствует в обработке пользовательского ввода при попытке подключения к VPN-серверу. Проблема осложняется тем, что уже в начале января был выпущен публичный эксплойт, и, судя по твиту выше, шансы на успешную атаку на уязвимый сервер ненулевые. Эксплуатация уязвимости может привести к получению полного контроля над приложением или как минимум вызвать отказ в обслуживании.

Еще одна серьезная уязвимость прошлой недели была обнаружена в мессенджере Whatsapp (). Это уже третья серьезная проблема в Whatsapp за последние полгода, и в этот раз затронута версия для десктопа, причем с одним интересным ограничением. Так как Whatsapp на ПК работает только «в паре» с мессенджером на смартфоне, уязвимость актуальна, если вы используете сервис на десктопе и на iPhone. Такая комбинация позволяет отправлять пользователю «модифицированные» ссылки на сайты, которые выглядят как вполне легитимные. Эксплуатация бага в системе отображения ссылок с превью позволяет инициировать загрузку вредоносного ПО или даже выполнение произвольного кода: для запуска механизма пользователю все же придется кликнуть на превью сообщения в нотификациях системы. История обнаружения уязвимости подробно в блоге исследователя Гала Вейцмана.

Что еще произошло:

Вышла интересная по безопасности автопилотов. Специалисты из Израиля нашли способ «обмануть» системы автомобиля Tesla путем проецирования «поддельных» изображений на дорожное полотно или расположенные у трассы рекламные плакаты. В зависимости от задачи, такие обманки могут вызвать ускорение автомобиля, резкое торможение или выезд на встречную полосу: автопилот распознает проекцию как реальную дорожную разметку или знак.

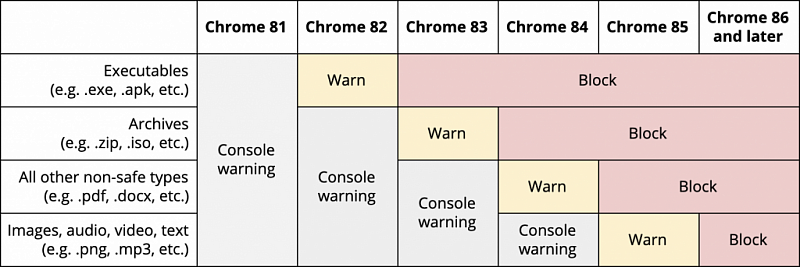

Google Chrome в конце года загрузки файлов по незащищенному протоколу HTTP. В первую очередь будут заблокированы исполняемые файлы, затем — архивы, а потом и обычные документы и музыкальные файлы. Речь идет исключительно о mixed-content downloads — то есть небезопасных загрузках, инициированных на страницах с HTTPS. Подробнее — в и в на Хабре.

Драйверы для планшетов Wacom данные о запускаемых приложениях на сервер производителя.

Специалисты нашли новый способ извлечения данных с компьютеров, не подключенных к сети, в дополнение к ранее исследованным «жужжанию монитора» и «ультразвуковому пищанию в колонки». Данные можно в виде небольших изменений яркости дисплея, которые потом считываются другим устройством. Атака особенно эффективна, если можно на расстоянии измерять яркость монитора через окно в темном помещении. На расстоянии до 9 метров удалось добиться скорости в 5–10 бит в секунду: если какие-то секреты и получится так украсть, то исключительно компактные.