Интересный баг был обнаружен и закрыт в процессорах Intel (, производителя, уязвимости). Исследователи из университетов Австрии, Бельгии и Великобритании нашли способ скомпрометировать механизм — он обеспечивает дополнительную защиту особо важных данных, таких как ключи шифрования, изолируя их от других процессов в системе. Способ взлома выбран нетривиальный: модификация регистров процессора, отвечающих за энергопотребление. В нормальной ситуации они используются для повышения производительности или дополнительного энергосбережения за рамками штатных настроек процессора.

Исследователи доказали, что значительное понижение напряжения (например, -232 мВ для процессора Core i3-7100U или -195 мВ для Core i7-8650U) в нужный момент вызывает сбой в работе SGX и приводит к повреждению данных: а там, где есть повреждение, открывается возможность для получения доступа к данным, в иных ситуациях недоступным. В качестве примера эксперты продемонстрировали извлечение ключей шифрования при использовании алгоритмов RSA и AES.

Как обычно бывает в атаках такого типа, подобрать правильное напряжение и момент для изменения параметров непросто. Кроме того, реальная атака такого рода хоть и может выполняться удаленно (что нехарактерно для аппаратных уязвимостей), но требует полного доступа к операционной системе. Иначе до параметров работы процессора не добраться. Закрытие уязвимости в данном случае означает обновление микрокода, которое еще должно добраться до реальных устройств (подвержены все пользовательские процессоры Intel Core начиная с шестого поколения, и некоторые Xeon) в виде обновления BIOS.

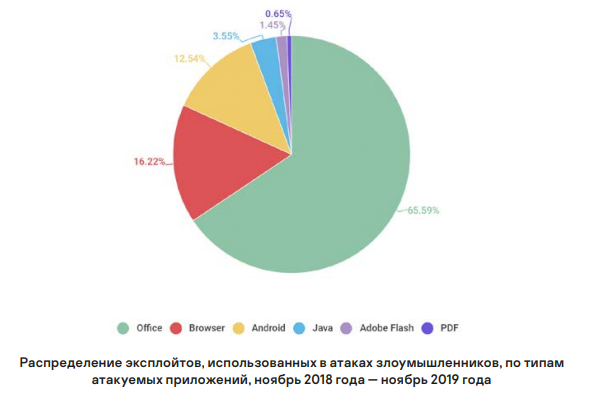

«Лаборатория Касперского» опубликовала (доступен после регистрации, краткий обзор в ) по киберугрозам за 2019 год. Особый интерес в отчете представляет список уязвимостей, реально использующихся во вредоносном ПО. В отличие от теоретических уязвимостей, эти представляют особую угрозу и требуют немедленного обновления ПО. Для самых популярных эксплуатируемых багов, впрочем, обновления доступны уже больше года. Возглавляют этот список две уязвимости в редакторе формул Microsoft Office, и . Пятерка самых часто используемых багов вообще вся касается Microsoft Office. Пример свежей уязвимости — обнаруженный в марте баг CVE-2019-0797, который на тот момент во вредоносных атаках.

Что еще произошло:

Обнаружены критические в двух аддонах для WordPress: Ultimate Addons for Beaver Builder и Ultimate Addons for Elementor. Для эксплуатации требуется знать только почтовый адрес администратора сайта.

Еще одна уязвимость нулевого дня в Windows (от 7 до 10 и в Windows Server от 2008) декабрьским патчем. Баг в системной библиотеке win32k.sys, там же содержалась упомянутая ранее уязвимость CVE-2019-0797.

В новой версии браузера Google Chrome 79 две критические уязвимости, а заодно появилась новая штатная сигнализация об использовании скомпрометированных пар логин-пароль. Ранее эта опция была доступна в виде расширения.

14 критических уязвимостей в Adobe Reader и Adobe Acrobat. Плюс две уязвимости, приводящие к выполнению произвольного кода в Adobe Photoshop.

Разработчики аддонов для браузера Firefox теперь использовать двухфакторную авторизацию. Mozilla таким образом пытается снизить риск атак на цепочку поставок: в данном случае имеется в виду сценарий, когда в легитимное расширение вставляется вредоносный код после взлома компьютера разработчика.