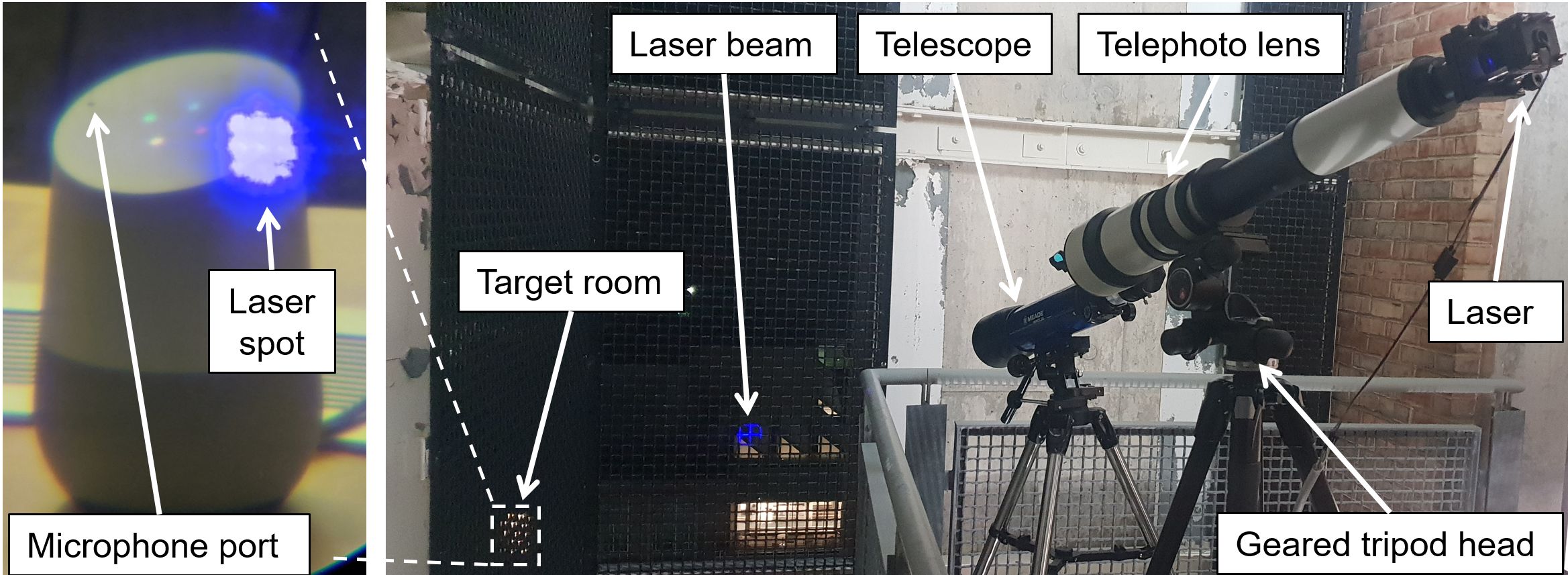

Исследователи обнаружили, что при соблюдении ряда условий чувствительные микрофоны домашних устройств с голосовым управлением реагируют на лазерное излучение так же, как и на звук. Можно модулировать мощность излучения так, чтобы удаленно, бесшумно, даже через стеклопакет передавать на микрофон голосовые команды. Дальше все зависит от возможностей умной системы. Можно предположить варианты от «Alexa, закажи пиццу» до «Эй, Гугл, открой дверь». Работа на большом расстоянии (от 100 метров) требует определенной подготовки, в частности критическую важность имеет точность фокусировки лазерного луча. Добиться этого удалось для двух устройств из 18 исследованных; потребовалось спецоборудование, но недорогое — все можно купить в интернете, а общий бюджет не превысит $500.

Утверждение в начале поста об отсутствии в голосовом помощнике средств авторизации владельцев — не совсем верное. В домашних устройствах способность узнавать владельца хотя бы по характеру произношения «кодового слова» обычно выключена, в смартфонах — включена по умолчанию. Это ограничение удалось обойти, используя генератор Text-to-Speech. По сути, проводился «брутфорс» — последовательно использовались разные голоса, сгенерированные компьютером, пока не удавалось обнаружить совпадение. В исследовании описываются возможности обойти и авторизацию с использованием PIN-кода. Если так, то можно взломать защиту — например, в голосовом помощнике автомобиля (упоминаются новейшие системы в автомобилях Ford и Tesla), которая требует пин-код для запуска двигателя или открытия дверей. А это уже выглядит как возможная на практике атака: светить лазером в авто, припаркованное на улице, можно достаточно долго, не привлекая внимание санитаров.

Помимо магии с лазерами, исследование показывает, что защищенность голосовых помощников примерно соответствует безопасности ранних протоколов в интернете: когда-то считалось нормальным получать почту через POP3 без шифрования данных, передавать по незащищенному соединению пароли и номера кредитных карт, хранить пароли пользователей в базе в открытом виде. Все изменилось после нескольких серьезных взломов и утечек, и то переход на безопасные соединения «только по HTTPS» еще не закончен. Предположим, что так же будет и с голосовым управлением: сначала безопасность отсутствует, так как никто такие системы не пытается ломать. Или пытаются, но вот такими научно-маловероятными методами. Потом происходят практические атаки: угон автомобилей, кражи с открытием дверей голосом и подобное. И только после этого начинают разрабатываться технологии защиты. «Лазерное» исследование — это попытка начать разработку методов обороны все же ДО того, как станут возможными практические атаки на системы управления голосом.

Что еще произошло:

В «умных» дверных звонках с видеокамерой Amazon Ring уязвимость на этапе первоначальной настройки. В этом режиме к устройству надо подключиться со смартфона через незащищенную точку доступа и передать параметры «нормальной» домашней сети Wi-Fi. Передача пароля от точки доступа ведется открытым текстом, и ее можно подслушать на небольшом расстоянии.

Ряд уязвимостей в универсальном загрузчике позволяет получить над устройством. Данный bootloader использует множество устройств, например читалки Amazon Kindle, ноутбуки Chromebook и другие.

Детская в Office 2016 и 2019 для Mac OS X. Опция «запретить выполнение всех макросов без уведомления» запрещает не все макрокоманды: код в формате XLM все равно будет запускаться без ведома пользователя.

очередной набор серьезных уязвимостей в драйверах Nvidia. Возможны отказы в обслуживании, утечка данных и выполнение произвольного кода.

Журналисты Vice на просьбы прорекламировать фейковые веб-сайты, обещающие владельцам iPhone возможность джейлбрейка (с последствиями для жертв от установки адвари до перехвата контроля над устройством через mobile device management).

В блоге «Лаборатории Касперского» результатами эксперимента по мотивам последнего «Терминатора». Можно ли защитить мобильный телефон от слежки, если носить его в пакетике из-под чипсов? Спойлер: можно, но понадобится два пакетика.