Далеко не первый раз при обсуждении подобных проблем происходят попытки найти крайнего: то ли разработчики интерфейса вводят пользователей в заблуждение, то ли сами пользователи не ведают, что творят. А дело вовсе не в том, кто виноват, а в том, что даже простые ошибки при защите данных нужно исправлять. Хотя они и не так интересны, как сложносочиненные уязвимости. За прошедшую неделю накопилось сразу несколько примеров элементарных просчетов: в менеджере паролей LastPass, в локскрине iPhone (опять!), а также в магазине расширений Google Chrome, допускающем появление вредоносных блокировщиков рекламы.

Начнем с локскрина в айфонах. Исследователь Хосе Родригес (Jose Rodriguez) обнаружил () прореху в системе блокировки устройств на базе iOS 13 еще летом, когда самая свежая версия мобильной ОС Apple проходила бета-тестирование. Тогда же он сообщил о проблеме в Apple, но iOS 13 так и ушла в продакшн на прошлой неделе без заплатки. Уязвимость позволяет увидеть только контакты на телефоне и требует физического доступа к устройству. Процесс обхода экрана блокировки показан на видео. Если коротко, то на телефон нужно позвонить, выбрать опцию ответа на звонок сообщением, включить функцию VoiceOver, выключить функцию VoiceOver, после чего появится возможность добавить к сообщению еще одного адресата. А дальше вы получаете полный список контактов на чужом телефоне.

За всю историю существования iOS таких ошибок было найдено много. Тот же Родригес обнаружил как минимум три подобных проблемы в iOS (переводите входящий звонок в видеорежим, после чего можно добавить других участников, что дает доступ к адресной книге), (тот же VoiceOver дает доступ к фотографиям на телефоне) и (полный доступ к телефону через команды к голосовому помощнику Siri). По данным исследователя, новая проблема будет закрыта в iOS 13.1, которую выпустят в конце месяца.

Чуть более сложная проблема была обнаружена и закрыта в менеджере паролей LastPass (, ). Исследователь из команды Google Project Zero Тавис Орманди (Tavis Ormandy) нашел способ кражи последних введенных в браузере логина и пароля. Проблема простая, но ее эксплуатация достаточно сложная: нужно не только заманить пользователя на подготовленную веб-страницу, но и заставить его кликнуть несколько раз, чтобы в форму злоумышленника был автоматически подставлен пароль. В нестандартном (но используемом) сценарии открытия страницы в новом окне расширение LastPass для браузера не проводило проверку URL страницы и подставляло последние использованные данные. 13 сентября уязвимость была .

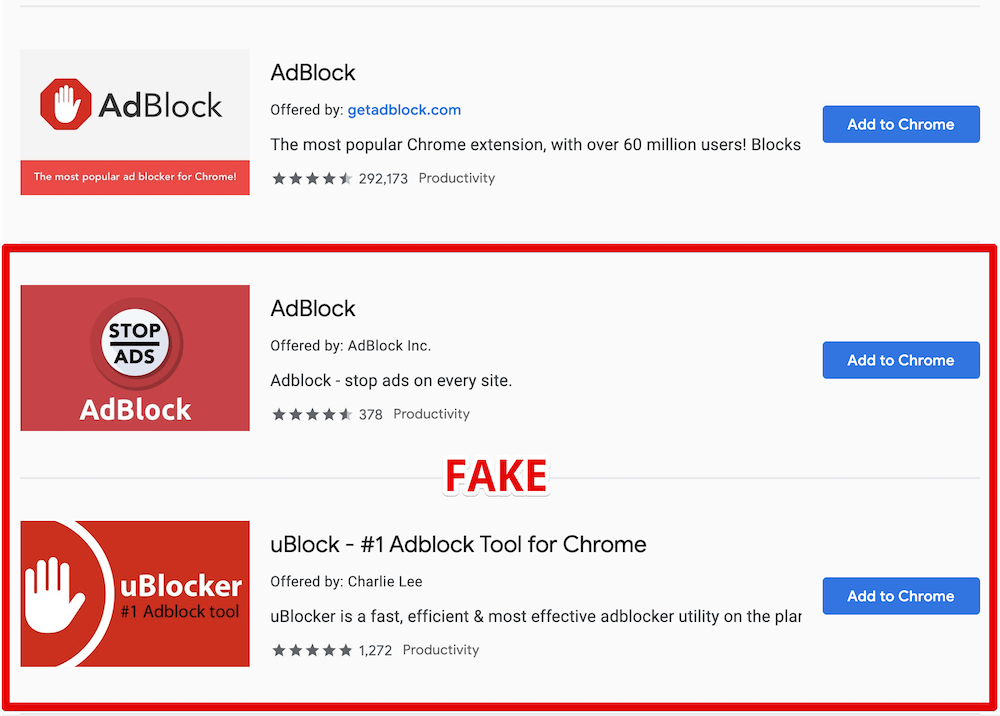

Поддельные расширения полностью копируют функциональность оригиналов, но добавляют технику cookie stuffing. Пользователь, установивший такое расширение, для ряда интернет-магазинов идентифицировался как пришедший по реферальной ссылке. Если в магазине совершалась покупка, комиссия за «привод клиента» отправлялась авторам расширения. В поддельных блокировщиках также были сделаны попытки скрыть вредоносную активность: рекламная деятельность начиналась только через 55 часов после установки расширения и прекращалась при открытии консоли разработчика. Оба расширения были удалены из каталога Google Chrome, но до этого ими воспользовались более полутора миллионов пользователей. Та же компания AdGuard в прошлом году о пяти поддельных расширениях с возможностью слежки за пользователем, в совокупности установленных более 10 миллионов раз.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.