Прошедшая неделя вышла богатой на новости про безопасность смартфонов Android. Во многих СМИ (например, в ) написали о том, что Google «подтвердила» факт продажи смартфонов с предустановленным «на заводе» бэкдором. Поводом для таких заголовков стала вполне техническая эксперта Google Лукаша Сиверски с разбором семейства мобильных вредоносных программ Triada.

Triada известна исследователям (включая, естественно, команду Google) с 2016 года. Впервые бэкдор описали специалисты «Лаборатории Касперского» ( и ). В этих двух материалах подробно рассказывается о внедрении вредоносного кода в операционную систему (еще в версии Android 4.x), сборе и отправке данных о пользователе, а также модификации нескольких браузеров для демонстрации рекламных баннеров.

Что действительно представляет интерес в посте представителя Android Security Team, так это ответ на вопрос, как именно вредоносный код попал в прошивку телефонов. Разработчики китайских бюджетных устройств обращались к подрядчикам для разработки дополнительных фич. Через такого подрядчика в систему встраивался бэкдор.

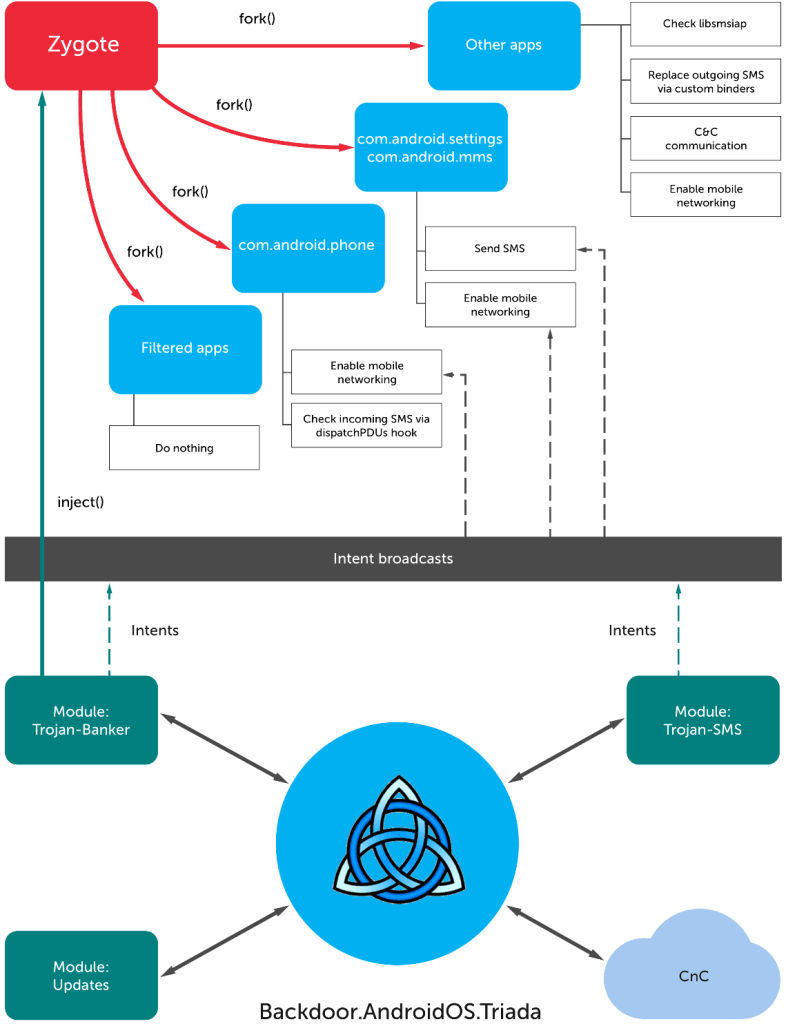

В исследовании «Лаборатории Касперского» 2016 года описывается вариант Triada, который мог быть предустановлен на телефоны китайских производителей, но также был способен атаковать любые другие смартфоны. Triada использовала уязвимости в актуальной на тот момент версии Android 4.x. Уникальной особенностью бэкдора была способность внедрения в ключевой процесс Android, известный как Zygote.

Такой подход обеспечивал трояну практически полный контроль над устройством. Статья Android Security Team подробно описывает и еще одну деталь: для получения контроля над системными процессами Triada использовала модифицированный бинарник su. Он давал приложениям привилегии суперпользователя, только если они делали запрос с правильным паролем.

Также в посте Лукаша Сиверски рассказывается, как бэкдор отслеживал, какое приложение открывал пользователь. Если это был браузер, поверх него демонстрировалась реклама. Если открывался магазин Google Play, Triada в фоне скачивала и устанавливала приложения с собственного командного сервера.

В 2017 году компания Dr.Web в своем привела примеры зараженных «заводским» бэкдором смартфонов: Leagoo M5 Plus, Leagoo M8, Nomu S10 и S20. Недорогие (около 100 долларов) устройства продавались и в Китае, и на Западе, некоторые из них до сих пор можно найти в китайских интернет-магазинах.

В свежей статье Google раскрывает схему внедрения «заводской» версии Triada (см. изображение выше). Судя по всему, поставщики смартфонов обращались к сторонним компаниям для включения в прошивку устройства дополнительной функциональности, отсутствующей в проекте Android Open Source. Для этого подрядчику (упоминаются компании Yehuo и Blazefire) отправлялся образ системы. Он же возвращался с довеском — как легитимным (разблокировка по лицу владельца), так и вредоносным. В Google сообщили, что совместно с разработчиками устройств удалили следы бэкдора из прошивок.

Но, видимо, только этого бэкдора. 7 июня представители управления по информационной безопасности (BSI) Германии сообщили () об обнаружении бэкдора Xgen2-CY в четырех бюджетных смартфонах. Модели Doogee BL7000, M-Horse Pure 1, Keecoo P11 и VKworld Mix Plus собирают информацию о пользователе и отправляют ее на командный сервер, способны без ведома пользователя устанавливать приложения и открывать страницы в браузере. Только для модели Keecoo P11 (5.7 дюйма, 4 ядра, 2 гигабайта памяти, 110 долларов на GearBest) доступна обновленная версия прошивки без бэкдора. По данным BSI, к C&C-серверам злоумышленников с немецких IP обращаются до 20 тысяч устройств.

В общем, проблема не совсем решена, и рекомендация для потребителей, наверное, будет такая: подумайте дважды, прежде чем покупать дешевый смартфон сомнительного бренда. В июле прошлого года мы цитировали статью издания Motherboard, в котором копеечная реплика iPhone X из Китая. Устройство рассылало пользовательскую информацию направо и налево. Такие поделки за пределы Китая обычно не попадают, но некоторые «международные» устройства оказываются не лучше. В то время как мы обсуждаем вопросы приватности и практику сбора данных о пользователе всеми участниками рынка, десятки тысяч людей по всему миру становятся жертвами откровенного киберкриминала.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.