Если же модуль охладить, то данные можно сохранить еще дольше — для анализа на том же компьютере, либо можно вообще переставить модули в другую машину. Охлаждение до –50 градусов (простым баллончиком со сжатым воздухом) дает еще 10 минут сохранности данных. Жидкий азот и охлаждение до –196 градусов замораживают информацию на час. Из памяти можно похитить множество секретов, в ряде случаев — даже ключи шифрования данных.

В ответ на исследование консорциум Trusted Computing Group внедрил систему принудительной перезаписи памяти при включении компьютера. Получается, как минимум ноутбуки с впаянными чипами RAM защищены от подобной атаки. На прошлой неделе стало понятно, что это не совсем так.

Исследователи из компании F-Secure нашли способ отменить перезапись ячеек памяти при перезагрузке компьютера (подробная статья на английском ). Атака работает при следующем сценарии: у жертвы похищается ноутбук, который находится в режиме сна, и содержимое оперативной памяти сохраняется. Далее ноутбук вскрывается, и каким-то образом отключается система перезаписи ячеек. Как именно — не сообщается. Весной мы другое исследование F-Secure про безопасность гостиничных ключей, и там специалисты тоже были предельно неконкретны, когда дело доходило до технических подробностей. Зато они снимают видео с драматизацией процесса:

Известно только, что модифицируются сами чипы памяти. После того как принудительное стирание памяти (а неплохо звучит!) было отключено, происходит традиционная атака типа cold boot. Память замораживается, чтобы пережить кратковременное отключение питания, ноутбук перезагружается, загружается с внешнего носителя, и дальше начинается анализ содержимого из предыдущей инкарнации. Исследователи утверждают, что весь процесс может занять не более двух минут. Такой вот интересный метод атаки, будто пришедший прямиком из фильмов про Джеймса Бонда.

Снизить вероятность успеха довольно просто. Как говорят сами авторы, помогут гибернация и авторизация до начала процесса загрузки ОС откуда-либо. Ну и шифрование всего и вся, конечно. Если шифрования нет, все эти манипуляции с мороженой памятью и вовсе необязательны.

Троян кибергруппировки LuckyMouse использует украденный сертификат и заимствует открытый код

.

Совсем недавно мы упоминали исследование специалистами «Лаборатории» сложносочиненной атаки группы . 10 сентября появилось еще одно исследование нетривиальной атаки, инициированной, судя по ряду признаков, китаеязычной кибергруппировкой LuckyMouse.

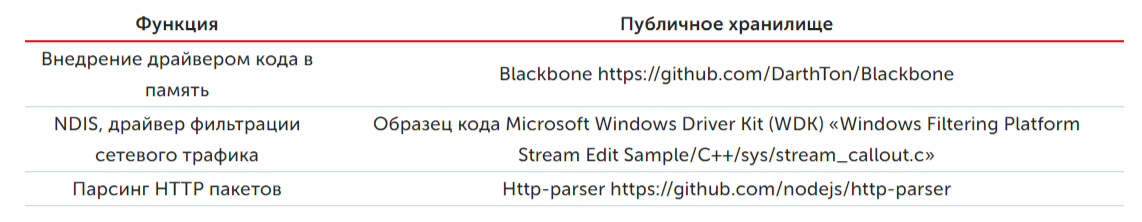

Функциональность троянской программы достаточно традиционная: она обеспечивает возможность удаленного подключения к зараженной машине, проводит разведку локальной сети, общается с командным сервером и отслеживает сетевой трафик пользователя.

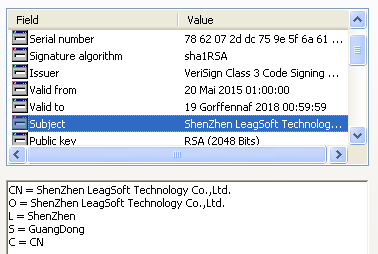

Интересны три особенности вредоносной программы. Во-первых, это драйвер фильтрации сетевого трафика, который использует легитимный цифровой сертификат, выпущенный VeriSign для компании LeagSoft — разработчика ПО (в том числе) для контроля за утечками данных. Очевидно, эта компания была взломана, а сертификат обеспечил скрытную установку ПО для перехвата сетевых коммуникаций.

Угон Теслы без сурового хакинга

.

Это увлекательный, но непростой путь, еще и с непонятными перспективами реализации атаки на практике настоящими злоумышленниками. Группа исследователей из Бельгии пошла как раз по пути реальных преступников и проанализировала коммуникации между автомобилем и пультом управления. Оказалось, что брелок для разблокировки и запуска машины использует ненадежный 40-битный шифр.

При помощи Raspberry Pi и пары блоков радиосвязи общей стоимостью около 600 долларов исследователи научились не только перехватывать команду на открытие дверей и воспроизводить ее — они смогли создать виртуальную копию ключа, которой можно пользоваться многократно. В результате получилась вполне реальная атака: достаточно один раз перехватить радиопередачу между настоящим ключом и автомобилем, и дальше уже можно управлять машиной с копии. Можно не только открыть двери, но и завести машину и уехать.

Как тебе такое, Илон Маск? На устранение уязвимости ушел почти год. Tesla не только обновила механизм шифрования коммуникаций с брелоком, но и внедрила новую функцию: для запуска автомобиля теперь нужно ввести PIN-код. Владельцам Tesla с повышенным чувством опасности также предоставляется возможность выключения системы разблокировки автомобиля без нажатия на кнопки — по появлению брелока вблизи машины.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом. И кстати, если вы используете Tor Browser, обновитесь до восьмой версии. В предыдущих нашли серьезную .