Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном программно-аппаратном «сейфе». Взломать чью-нибудь почту, подобрав простой пароль, воспользоваться намертво «зашитым» админским доступом к роутеру уже не получается: практики разработки и качественный аудит сводят вероятность появления таких «простых» уязвимостей почти к нулю.

Положит ли этот (маловероятный) сценарий конец кибератакам? Вряд ли, они просто станут дороже. Нетривиальные методы взлома, которые в настоящее время попросту не нужны (есть способы добыть нужную информацию гораздо проще), станут востребованы. Тот же Spectre — это ведь набор уязвимостей, которые крайне сложно употребить для чего-то реально полезного вредного. Но если выбора нет, подойдут и такие способы. Сегодня — два свежих примера нетривиальных атак: акустический DoS жестких дисков и кража картинок из Фейсбука через CSS.

Звуковые и ультразвуковые атаки могут выводить из строя жесткие диски и «подвешивать» софт

. .

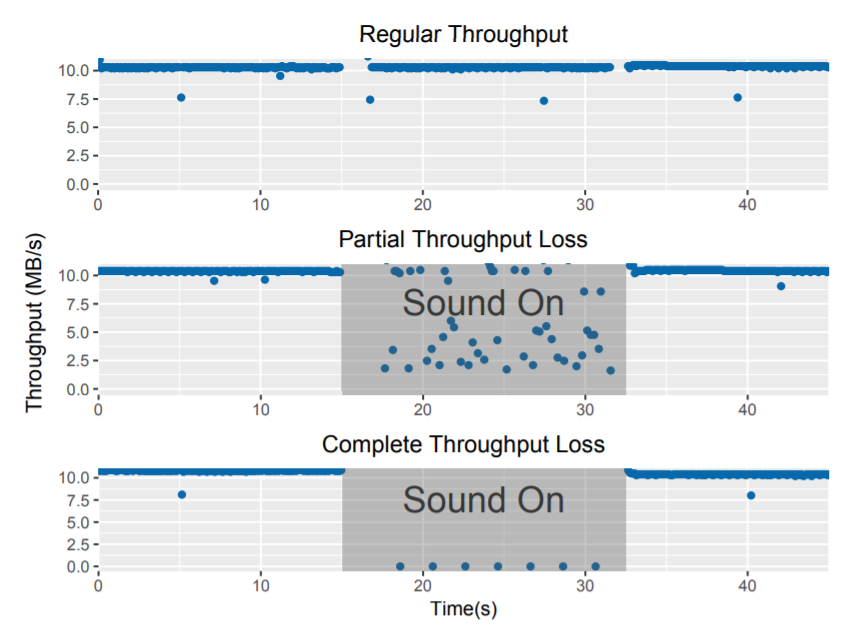

Исследователи из Чжэцзянского университета в Китае и американского университета штата Мичиган показали, как можно выводить из строя компьютеры с помощью звуковых и ультразвуковых сигналов. Виной всему обычные жесткие диски, плохо переносящие не только удары, но и разного рода вибрацию, в том числе от акустических сигналов. Картинка из исследования наглядно все объясняет:

Сверху — нормальная работа жесткого диска, в центре — начинаем «облучать» звуком средней громкости, скорость передачи данных падает. Внизу: капитальный перебой в работе жесткого диска. Все бы ничего, но DoS-атака «надежно» (на нижнем графике) реализуется на громкости в 117 dB SPL, при этом передается синусоидальный сигнал частотой 5 килогерц. Это очень громкая атака. Но это поправимо: аналогичных результатов, но уже на ноутбучном 2,5-дюймовом винчестере удалось добиться, передавая ультразвуковой сигнал на частоте 31,5 килогерц.

Выступление авторов исследования на 39-м симпозиуме IEEE on Security and Privacy

В исследовании приводится пример атаки на ноутбук, причем источником атаки становятся динамики атакуемого устройства: 45 секунд завываний специально сформированного акустического сигнала, и получается синий экран. Не уверен, что это реалистичный сценарий: чем дальше, тем сложнее найти устройства с традиционным HDD вместо твердотельного накопителя. А вот сценарий атаки на систему видеонаблюдения вполне реалистичный: там еще долго будут использоваться жесткие диски большого объема. Исследователи добились кратковременного перерыва в записи после 12 секунд атаки на реальной системе наблюдения. Атака длительностью 105 секунд выводит систему из строя полностью, до следующей перезагрузки. Так себе и представляю арсенал кибер-подкованных грабителей будущего: присоски для перемещения по стенам дорогих офисных зданий, немного взрывчатки и колонка, чтобы наорать на видеокамеры до полной их неработоспособности.

Кража личных данных пользователя через ошибку в реализации CSS

. .

Исследователь Руслан Хабалов, специалист по безопасности в Google, совместно с независимым специалистом Дарио Вайсером обнаружили интересный баг в реализации CSS в браузерах Chrome (починено начиная с версии 63) и Firefox (залатано в версии 60). Внимание исследователей привлек метод mix-blend-mode, позволяющий более органично «вписать» один элемент поверх другого — например, виджет Фейсбука поверх фона на веб-сайте. Уязвимость заключается в том, что время, необходимое на рендеринг нового элемента, зависит от цвета исходника. Иными словами, у потенциального злоумышленника появляется возможность получить данные, доступ к которым по идее должен быть запрещен. В proof of concept показывается, как можно по таким косвенным данным «украсть» имя и фотографию пользователя, который одновременно залогинен на Фейсбуке и посещает «подготовленную страницу»:

Работает это, скажем так, ну очень медленно (надо учесть, что это PoC, и автор не был заинтересован в оптимизации алгоритма). Украсть из виджета FB имя пользователя получилось за 20 секунд. Рендеринг довольно мыльноватого юзерпика занял целых 5 минут. Ну и ладно, тут интересен сам факт использования нетривиального канала данных, через который происходит утечка информации. В случае с этой уязвимостью вроде бы все хорошо: нашли, быстро закрыли, и вряд ли кому придет в голову использовать ее на практике. Вопрос в том, сколько еще есть «дыр», через которые возможна утечка важной информации и о которых мы еще не знаем? Речь ведь даже не о том, что когда-нибудь в будущем дойдет дело и до практического применения таких сложных атак — от безысходности. Речьо том, что уже сейчас они могут быть реализованы так, чтобы полностью обойти абсолютно все способы защиты — потому что никто и не ожидает удара с тыла. Именно поэтому такие нетривиальные способы атаки через одно место, как на железо, так и на софт, представляют особый интерес.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.