→

Большинство из нас использует в быту максимум две раскладки клавиатуры и вряд ли задумывается о том, что приложения, которые мы ежедневно запускаем, для корректной работы должны понимать и правильно отображать тысячи символов из сотен языков. И если забыть хотя бы про один знак, вся программа может рухнуть подобно Вавилонской башне.

К сожалению, эта история — не притча, а рассказ о вполне реальном баге, который подвешивал или обрушивал приложения iOS, когда они пытались воспроизвести один из двух символов Unicode для языка телугу. Проблема возникала на некоторых версиях iOS в приложениях, использующих дефолтный шрифт San Francisсo, и доставила много неудобств не ожидавшим подвоха пользователям.

Представьте себе: заходите вы в ленту соцсети с любимого айфончика, а там вас лайкнул или добавился в друзья кто-то незнакомый, со странными символами в имени. Отлично, думаете вы, наверное, иностранец… и больше ничего подумать не успеваете, потому что у вас сразу становится полно других забот: приложение, в которое вы вошли, повисает намертво и отказывается работать. Вы сбрасываете его и пытаетесь загрузить снова, но ничего не получается — приходится сносить и устанавливать заново. Вот после переустановки все наконец-то заработало. Вы заходите в свою ленту — а там опять этот пользователь. Краш, перезагрузка, переустановка, повторить до выдирания всех волос на голове…

В общем, на вид типичная «текстовая бомба» — но на самом деле не совсем. «Текстовые бомбы» обычно создаются злоумышленниками или просто хулиганами и представляют собой кусок исполняемого кода. Однако телугу — не программный, а нормальный человеческий язык, на котором говорит почти 80 млн жителей Индии и других стран. Один из авторов Motherboard приводит пример: его собственный Twitter «повесился» от лайка обычного пользователя, вовсе не имеющего хулиганских намерений. Просто, чтобы отобразить некоторые символы, библиотека CoreText обращается к некорректному сектору памяти. Система воспринимает это как серьезную ошибку, паникует и схлопывает проштрафившийся компонент.

Новая «текстовая бомба» выносит такие популярные приложения, как почта, Twitter, службы мгновенных сообщений, Slack, Instagram и Facebook (и это далеко не полный перечень). Под угрозой оказались не только айфоны, но и другие устройства Apple — часы, телевизоры… А если один из символов телугу появляется во всплывающих уведомлениях, то блокируется не одно из установленных приложений, а SpringBoard — ключевая часть iOS. Тогда устройство впадает в бесконечный цикл перезагрузки, и на нем приходится переустанавливать всю систему целиком. Так что если, читая эту статью, вы задумались, а не разыграть ли таким образом какого-нибудь знакомого фаната Apple — лучше воздержитесь. Тем более, что баг уже пофиксен в новых бета-версиях iOS, tvOS, macOS и watchOS, а в ближайшее время Apple обещает развернуть патч и в остальных системах.

На не-роботах Monero возят

→

Когда-нибудь матерились, минут десять пытаясь ввести капчу с телефона с его ма-аленькой экранной клавиатурой? Так вот, мошенники придумали, как наварить, а точнее, намайнить, на вашем неудобстве.

Новый способ майнинга, нацеленный на мобильные устройства Android, исследователи обнаружили, когда изучали одну кампанию вредоносных объявлений. Проверяя разные цепочки нехорошей рекламы, они заметили интересную закономерность: если кликаешь на определенные баннеры со стационарного компьютера, попадаешь на фальшивый сайт техподдержки. А если кликаешь с телефона, то браузер показывает большое и страшное уведомление красным по черному: мол, ваше устройство демонстрирует подозрительное поведение, докажите, что вы не робот — введите капчу. А пока вы этого не сделаете, мы будем майнить на вашем устройстве Monero для компенсации своих расходов.

И ведь, что самое забавное, правонарушители почти не врут, разве что несколько смещают акценты — майнинг не «ведется из-за подозрительного поведения», а сам этим поведением и является. А когда пользователь вводит капчу, майнинг честно прекращается, и перед пользователем появляется стартовая страница Google.

Но такая «открытость» — слабое утешение, ведь криптоинжекторы в своем самом непотребном виде могут не только затормозить работу телефона, но и привести к серьезным повреждениям аккумулятора — в чем на собственном горьком опыте убедились эксперты «Лаборатории Касперского», исследуя в декабре многофункциональный зловред .

Впрочем, эта конкретная кампания, которая ведется как минимум с ноября 2017 года, как будто более безобидна. Да и миллионы вряд ли собирает: поскольку процессоры у телефонов маломощные, пользователей нужно очень надолго задержать на странице с капчей, чтобы это принесло значительные деньги. Исследователи проверили пять доменов, используемых мошенниками. Их посещает всего 800 тыс. пользователей в месяц, и каждый проводит на майнинговой странице в среднем по 4 минуты. Конечно, на деле у злоумышленников доменов наверняка больше, но по предварительной оценке их заработок едва ли превышает несколько тысяч долларов в месяц.

Майнинг через Word, или эксперты знают толк в извращениях

→

Любой баг можно при правильной подаче превратить в фичу, и любая фича при должной фантазии становится багом — закон единства и борьбы противоположностей в действии. А учитывая нынешнюю популярность Monero и сервиса Coinhive, не к ночи будет помянут, любой околобраузерный баг немедленно начинает использоваться для майнинга. Теперь пришла очередь Word, в который Microsoft добавила возможность встраивать тег iframe для показа видео со сторонних сайтов. (Тут мы хотели пошутить, что скоро нас ждет майнинг через погодные виджеты, но оказалось, что до этого уже кто-то раньше.)

Итак, возвращаясь к Word: в «дикой природе» пока случаев майнинга через документы с iframe не обнаружено, но реализовать это проще простого. Все дело в том, что, во-первых, Word никак не ограничивает, с каких сайтов или доменов загружается видео; во-вторых, всплывающее окно, в котором видео воспроизводится, по сути, представляет собой браузер Internet Explorer с отрезанным интерфейсом. Это значит, что в нем можно запускать скрипты — в том числе и криптоджекинговые.

Правда, добывать через документы криптовалюту не слишком прибыльно: для этого придется заставить пользователя смотреть видео в документе ну очень долго. Можно, конечно, вставлять видео подлиннее или искусственно растягивать сроки экранчиками загрузки, но в целом мошенникам гораздо выгоднее убрать промежуточный этап и просто запустить свою собственную стриминговую службу — например, с порнушкой, чтобы посетители уж точно залипали надолго.

Microsoft, кстати, эту уязвимость угрозой безопасности не считает. Тоже логично: дело производителей — дать полезную возможность, а дело пользователей — проявлять благоразумие. Тем более, что криптоджекинговый скрипт, встроенный в код показа видео, легко обнаруживается антивирусом.

Древности

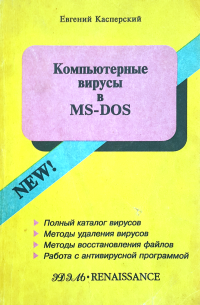

| Семейство Boot-Exe Резидентные безобидные вирусы, записываются в EXE-файлы и Boot-сектор дисков. Boot-сектор винчестера инфицируется при старте зараженного файла, Boot-секторы флоппи-дисков — при чтении с диска. Первоначальный Boot-сектор сохраняется на винчестере по адресу 0/0/11 или 0/0/12 (головка/трек/сектор), на флоппи-диске — по адресу 1/0/3. EXE-файлы поражаются по довольно оригинальному алгоритму: вирусы анализируют считываемую (int 13h) с диска информацию. Если в считанном с диска секторе лежит заголовок EXE-файла (первые два байта равны «MZ», выполняются некоторые другие условия), то вирус записывается в свободное место в этом заголовке и сохраняет модифицированный сектор на диск. То есть: а) при заражении файла его длина не увеличивается; б) не требуется обрабатывать атрибуты, время файла и критические ошибки (int 24h). Никак не проявляется, перехватывает int 13h. |

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.