На самом деле главная польза проекта заключается в том, что Google приглашает сторонних исследователей и мейнтейнеров открытого софта, по сути предоставляя им вычислительные ресурсы в рамках проекта. В своих исследователь и разработчик Алекс Гэйнор пишет, что меньше чем за день его тестовый код, добавленный в OSS-Fuzz, обработал 17 триллионов тестовых кейсов, на что в домашних условиях у него ушел бы месяц.

Наглядная демонстрация технологии фаззинга

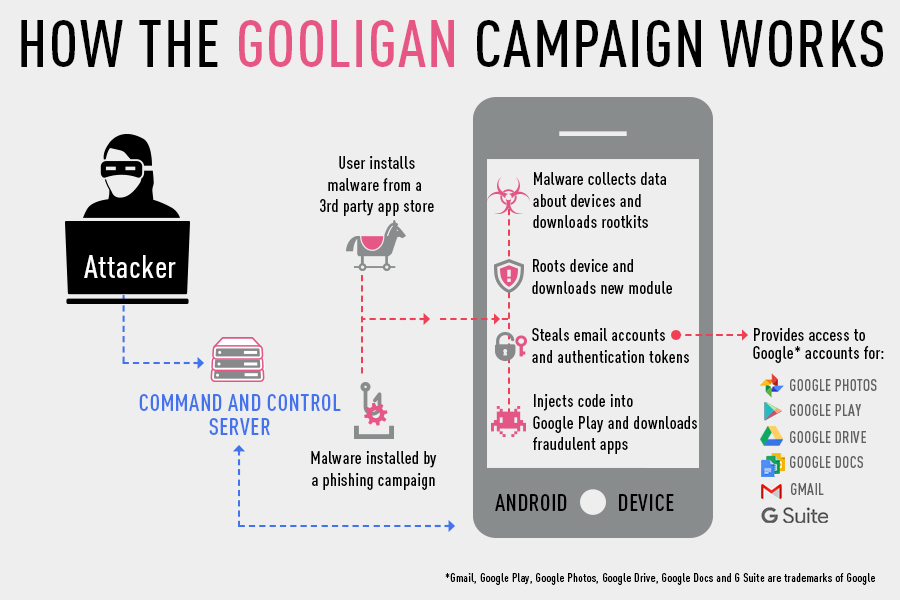

Android-троян атаковал более миллиона пользователей, возможно со взломом аккаунта Google. Check Point Software. Google.

Та самая новость, в которой оценки последствий работы вредоносной программы различаются у исследователя и вендора. Все согласны с тем, что кампания Gooligan существует уже пару лет, ее следы были найдены еще во вредоносных атаках на Windows-системы. Распространение Android-трояна происходит через неофициальные магазины приложений. В Check Point нашли более 80 приложений для смартфонов со встроенным вредоносным кодом, с их помощью предположительно удалось заразить более миллиона устройств. После активизации трояна с командного сервера загружается дополнительное ПО для получения прав рута: подвержены повышению привилегий смартфоны на базе Android 4 и 5. На этих версиях, кстати, все еще работают почти активных устройств.

Microsoft без фанфар закрыл двухлетней давности баг в ядре Windows

. уязвимости в багтрекере Google Project Zero.

А это новость про уязвимости третьего эшелона — которые не несут непосредственной угрозы, или эксплуатируются при каком-то редком сочетании обстоятельств. Впрочем, тут тоже все зависит от оценки вовлеченных сторон. Два года назад эксперт проекта Google Project Zero зарепортил в Microsoft детали уязвимости ядра Windows, связанные с работой метода SeFastTraverseCheck, ответственного за проверку наличия у объекта разрешения к особому типу доступа к файлам или директориям. В некоторых случаях уязвимость позволяла получать (достаточно ограниченный) доступ к железу, причем в ситуациях, когда этого вообще не должно происходить, например — при выполнении кода в «песочнице» браузера Google Chrome.

В общем, ситуация примерно как в анекдоте: «Доктор, когда я нажимаю вот так вот сюда, у меня здесь болит. — А вы не нажимайте». Исследователь честно сообщил, что данную особенность можно считать не багом, а фичей, и просто учитывать при разработке. Microsoft два года назад довольно быстро ответила, что не считает это достаточно серьезной проблемой для квалификации в качестве уязвимости. На тот момент проблема была подтверждена исследователем для Windows 7 и 8. И вот в конце ноября тот же исследователь внезапно обнаружил, что проблему решили, правда уже в Windows 10.

Так и живем.

Древности

«Ufa-1201»

Нерезидентный очень опасный вирус. Прислан из Уфы. Стандартно поражает .COM-файлы, которые обнаружит при проходе дерева каталогов. В начало файла записывает команды NOP; CALL Vir_Loc. В зависимости от системного времени стирает FAT текущего диска.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.