История взлома «Прикарпатьеоблэнерго» вновь напоминает о неисчерпаемых возможностях фишинга. За полгода до того, как курсор на экране перестал слушаться оператора и задвигался в сторону виртуального рубильника, один из сотрудников украинского предприятия открыл файл с файлами Microsoft Word и согласился установить макрос. Этот макрос и подгрузил в сеть бэкдор BlackEnergy3.

На первый взгляд, виноваты устаревшие системы безопасности на «Прикарпатьеоблэнерго». Но в расследовании The Wired ничего не сказано о проблемах со средствами защиты или с сегментированием сети. Напротив, ситуация «лучше, чем во многих электросетевых компаниях США», где в аналогичной ситуации работоспособность предприятия восстанавливали бы значительно дольше.

В феврале исследователи Proof Point и BalaBit выпустили отчеты с анализом распространенных атакующих техник 2015 года. Обе компании признали социальную инженерию методом №1 для проникновения в чужую сеть. Дело в том, что поиск слабых мест с помощью автоматизированных средств связан с риском обнаружения подозрительной активности. А приемы социальной инженерии заставляют обманутых сотрудников добровольно делиться логинами и паролями.

Для защиты от подобных атак компания Proof Point, будучи производителем решений в области Secure Email Gateways, в первую очередь рекомендует автоматизированные средства:

На первый взгляд, виноваты устаревшие системы безопасности на «Прикарпатьеоблэнерго». Но в расследовании The Wired ничего не сказано о проблемах со средствами защиты или с сегментированием сети. Напротив, ситуация «лучше, чем во многих электросетевых компаниях США», где в аналогичной ситуации работоспособность предприятия восстанавливали бы значительно дольше.

В феврале исследователи Proof Point и BalaBit выпустили отчеты с анализом распространенных атакующих техник 2015 года. Обе компании признали социальную инженерию методом №1 для проникновения в чужую сеть. Дело в том, что поиск слабых мест с помощью автоматизированных средств связан с риском обнаружения подозрительной активности. А приемы социальной инженерии заставляют обманутых сотрудников добровольно делиться логинами и паролями.

Зараженные письма

В Proof Point обнаружили, что 99,7% вредоносных прикреплённых файлов полагались на социальную инженерию и макросы.

Чтобы заставить пользователя перейти на вредоносный сайт, мошенники должны замаскировать URL-адрес. Интересно, что чаще всего они использовали адреса Apple, Google Drive, Microsoft Outlook Web Access.

Однако самыми эффективными были адреса, выдающие себя за ресурсы Dropbox, Google Drive и Adobe. На них кликали чаще всего.

Банковские трояны являются наиболее популярным типом деструктивных вложений в электронной почте и составляют 74% от общего объема.

Наибольшую опасность представляет сейчас вируса Dridex, который в десять раз популярнее второго по распространённости вложения. Для доставки Dridex злоумышленники часто используют заражение через вредоносные макросы в Word и Excel файлах.

Три самых популярных вложения-приманки – это инвойсы, рецепты и отсканированные файлы.

В Proof Point отмечают, что злоумышленники учитывают время дня при осуществлении атак для маскировки вторжений. Так, вредоносные сообщения по электронной почте зачастую приходят в начале рабочего дня (в 9-10 утра), а спам через социальные медиа размещается в пиковое время потребления легального контента.

Фишинг в соцсетях

В отчете отмечают нарастающую популярность социальных сетей для фишинговых атак. К примеру, около 40% страниц в Facebook и 20% в Twitter являются мошенническими и выступают якобы от лица ста крупнейших брендов по версии Fortune. Аналитики Proof Point рекомендуют использовать динамический и предиктивный анализ для выявления фишинговых страниц. Организации должны в реальном времени обнаруживать переходы сотрудников по таким ссылкам.

Вредоносные приложения

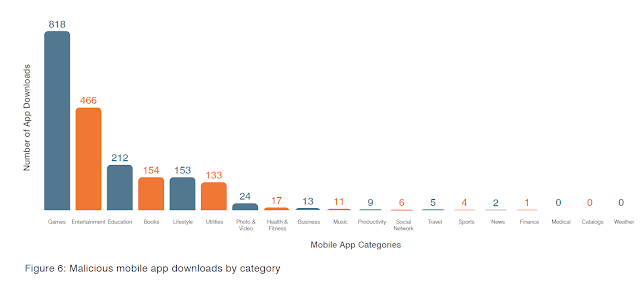

Специалисты Proofpoint обнаружили более 12 тыс. вредоносных Android-приложений, распространяющихся через сторонние магазины. Согласно оценкам экспертов, подобные программы для похищения данных, создания бекдоров и других функций были загружены более 2 млрд раз, причем 40% крупнейших предприятий загружали вредоносные приложения именно таким образом.

По данным Proof Point, каждые две из пяти организаций подвержены атакам через мобильные приложения, загружаемые из неофициальных «маркетов». Чаще всего злоумышленники выдают вредоносный компонент за взломанные легитимные игры. У пользователей, которые скачивают мобильные приложения из «пиратских» источников, шансы загрузить ПО для кражи личной информации увеличиваются в четыре раза.

- Внедрение передовых систем идентификации и блокирования целенаправленных атак, распространяемых по электронной почте. Эти системы должны учитывать возрастающую сложность возникающих угроз и атак социальной инженерии.

- Развертывание автоматизированных систем реагирования на инциденты для быстрого выявления и смягчения инфекций, включая обнаружение и блокирование зараженных систем.

- Установка обновлений на клиентские системы для всех известных операционных систем для защиты от агрессивных эксплойтов, которые достигают клиентов по электронной почте, с помощью вредоносной рекламы и атак категории категории drive-by.

- Обновление правил шлюза электронной почты и механизмов внутреннего финансового контроля для повышения устойчивости против фрода. Банковские трояны – самые распростаненныее вредоносные вложения в электронной почте!

- Сотрудничество с полицией для блокирования потенциально мошеннических страниц в соцсетях. Такие площадки могут выдавать себя за официальные страницы известных брендов для различных атак на пользователей.

Что касается второго опроса, компании Balabit, то в нем стоит отметить TOP-10 наиболее распространенных методов для получения конфиденциальной информации.

1. Социальная инженерия.

2. Скомпрометированные учетные записи (например, слабые пароли).

3. Веб-атаки.

Цель социального инженера – получить доступ к аккаунту сотрудника целевой компании. Как выявлять учетные записи, которая была скомпрометирована?

«Резкое изменение в поведении пользователей – основной индикатор украденных учетных данных, — говорит генеральный директор компании Balabit Золтан Дъёрку. — Это может быть другая скорость печати на клавиатуре, необычное время и место входа в систему, используемые команды. Для обнаружения таких аномалий существуют инструменты анализа пользовательского поведения, которые создают базовые профили действий реальных сотрудников, и наблюдают за их резкими отклонениями, информируя, при необходимости, специалистов по безопасности».

С исследованием «The Human Factor 2016» компании Proof Point можно ознакомиться на официальном сайте компании или по прямой ссылке .