Пора обратить внимание на безопасность обычных и мобильных приложений, которые становятся серьезной угрозой для бизнеса. К таким выводам пришли специалисты Hewlett Packard Enterprise в своем 96-страничном исследовании киберугроз за 2015 год Cyber Risk Report 2016.

Основные мысли из отчета:

- Уязвимости нулевого дня, похоже, используют только спецслужбы и «белые вороны». Простые труженики даркнета применяют проверенные временем методы. При осуществлении 68% атак в 2015 году использовались уязвимости, обнаруженные более трех лет назад.

- Целевые кампании перестали нести исключительно разрушительный, разведывательный или просветительский характер – и сосредоточились на прямом зарабатывании денег.

- Компании еще не поняли, как им бороться с уязвимостями приложений, а над ними уже сгустились тучи в виде насквозь дырявых мобильных приложений. 75% мобильных приложений имеют минимум одну критическую уязвимость, тогда как у обычных приложений этот результат 35%.

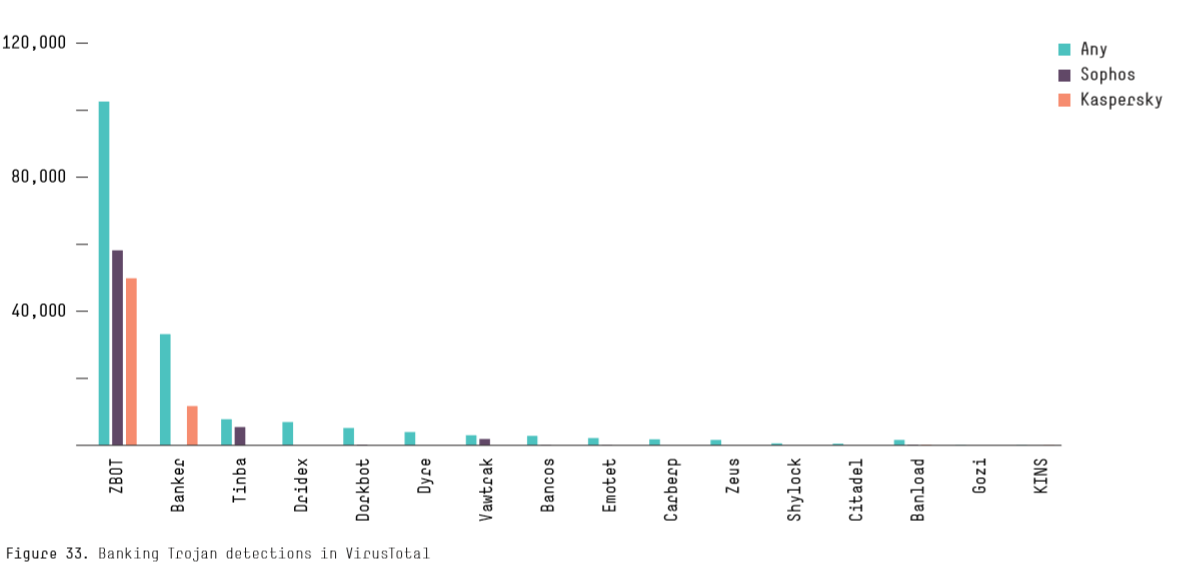

- Старые банковские клавиатурные трояны, такие как Zbot, по-прежнему весьма распространены.

- Атака с помощью вирусов-вымогателей становится все более успешной для злоумышленников. В HPE отмечают следующие шифровальщики: Cryptolocker, Cryptowall, CoinVault, BitCryptor, TorrentLocker и TeslaCrypt.

Самые востребованные уязвимости

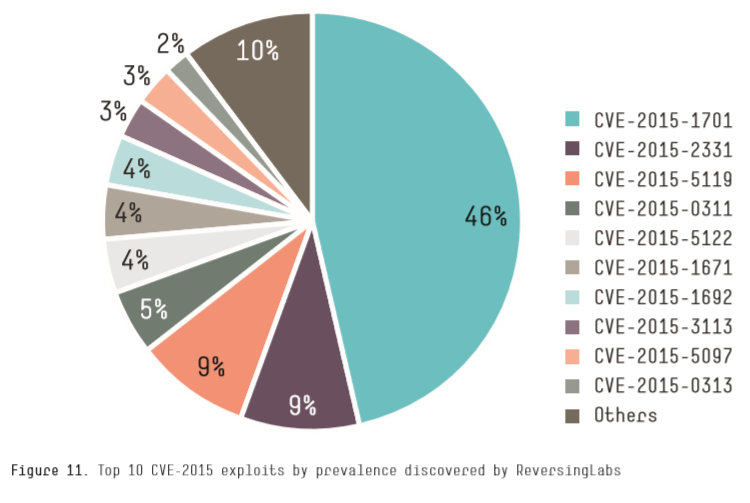

Среди свежих уязвимостей, обнаруженных в 2015 году, чаще других использовалась ошибка CVE-2015-1701 в Windows. О ней стало известнопосле отчета FireEye о целевой атаке, в ходе которой группа APT28 пыталась заполучить данные о санкциях в отношении России. Пользователю присылалась ссылка на зараженный сайт, откуда на компьютер через флеш-уязвимость CVE-2015-3043 подгружался исполняемый файл, а он уже с помощью CVE-2015-1701 в Windows получал повышенные привилегии в системе.

На втором месте (10%) находится уязвимость CVE-2015-2331 в PHP, связанная с ошибкой при обработке ZIP-архивов. Удаленный пользователь может вызвать целочисленное переполнение памяти и выполнить произвольный код на целевой системе.

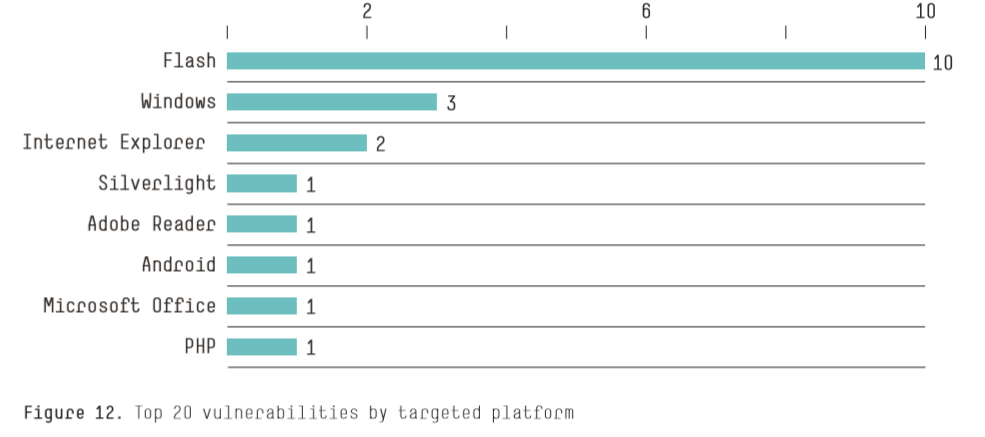

Повышение привилегий в Windows – маст хэв для эксплойтов, но в целом уязвимости Adobe Flash доминируют. Третье, четвертое и пятое места держат уязвимости CVE-2015-5119, CVE-2015-0311, CVE2015-5122 – они часто используются для проведения атак drive-by download. О двух из них стало известно после утечки Hacking Team. Десять из двадцати самых эксплуатируемых уязвимостей – это уязвимости Flash.

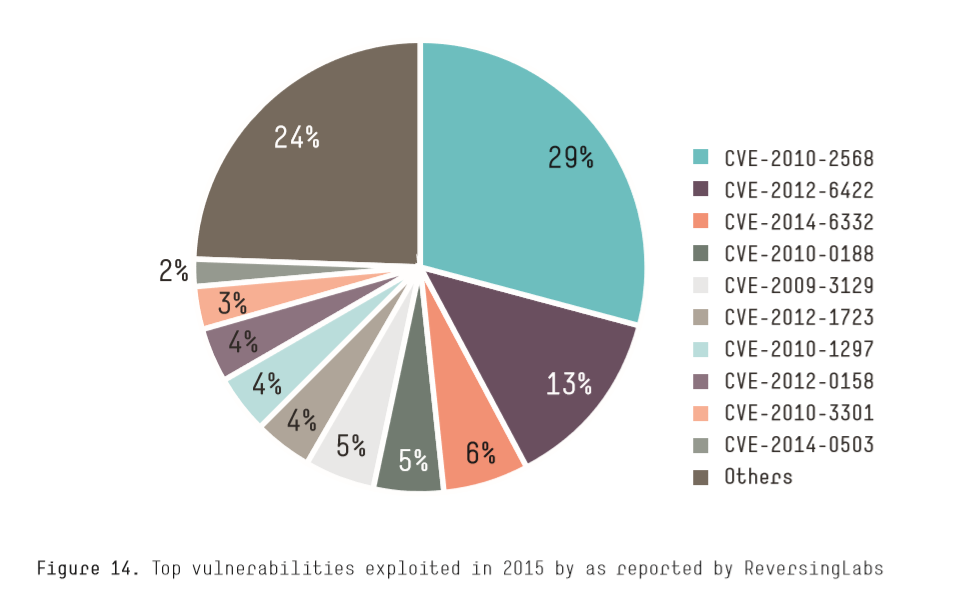

Системы детектирования компании ReversingLabs, на данные которой ссылаются в исследовании HP, выявили определенный консерватизм в поведении основной массы эксплойтов. В 2015 году в 29% случаев предпринимались попытки использовать уязвимость шестилетней давности CVE-2010-2568 я ярлыках Windows, известную по Stuxnet и пропатченную повторно в 2015. На третьем месте стоит относительно свежая бага CVE-2014-6332 (64%), которая тоже относится к Windows, что в очередной раз говорит о важности обновлений этой операционной системы.

Примечательно, что на втором месте в статистике ReversingLabs находится уязвимость CVE-2012-6422 (13%). Она затрагивает процессоры Samsung Exynos и позволяет злоумышленнику повысить привилегии и выполнить произвольный код на устройствах Samsung Galaxy S2, Galaxy Note 2, MEIZU MX.

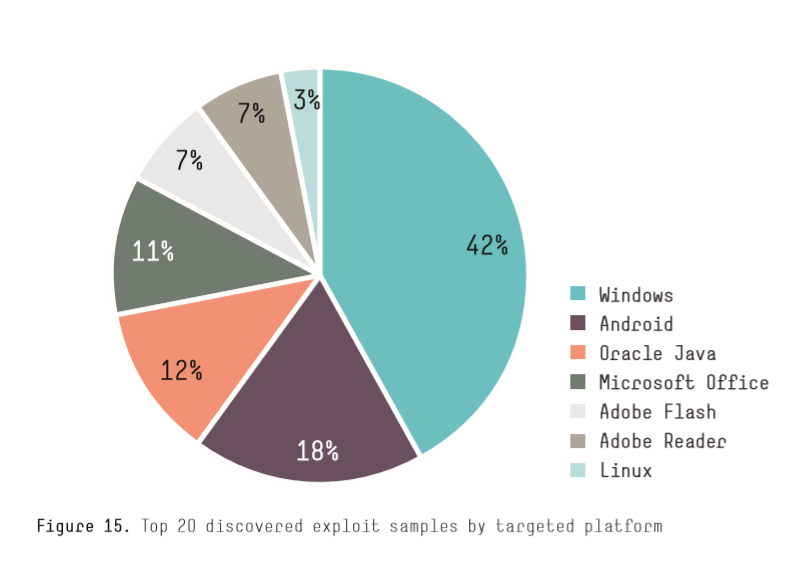

В целом Windows остаётся главной целью вредоносного ПО (42%), но 18% атак приходится уже на Android. В прошлом году второе место с 21% занимали уязвимости Java.

Популярные Malware

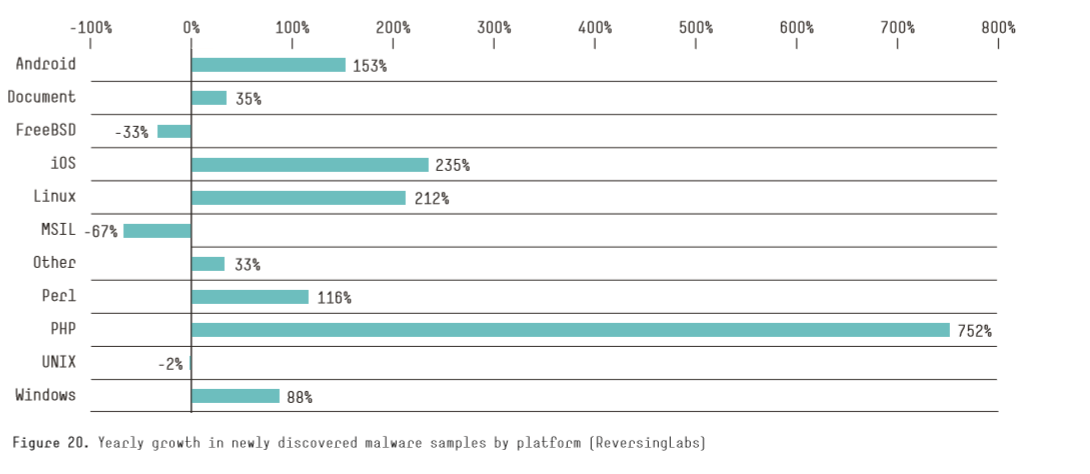

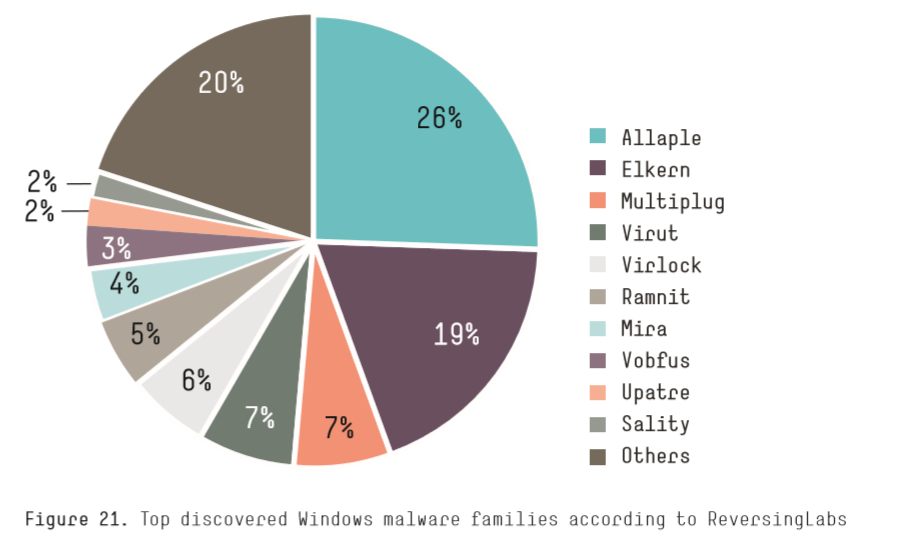

Количество угроз, вредоносных программ и потенциально нежелательных приложений для Google Android за год выросло на 153%. Результат Apple IOS еще печальнее – более 230%. Вирусная активность все больше направлена также в сторону Linux и PHP.Наиболее активными семействами вредоносов для Windows были сетевой червь-полиморфник Allaple (26%), за написание которого Артур Бойко в 2010 году получил срок, Allaple Elkern (19%) и Multiplug (7%).

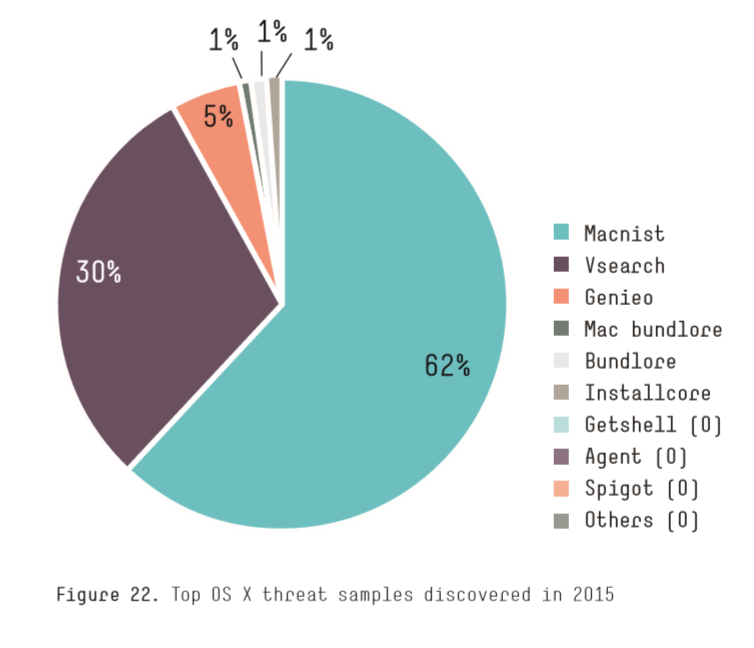

Больше половины (62%) вирусов для Apple Mac OS X относятся к семейству Macnist. Оставшийся кусок яблочного пирога разделили Vsearch (30%) и Genieo (5%).

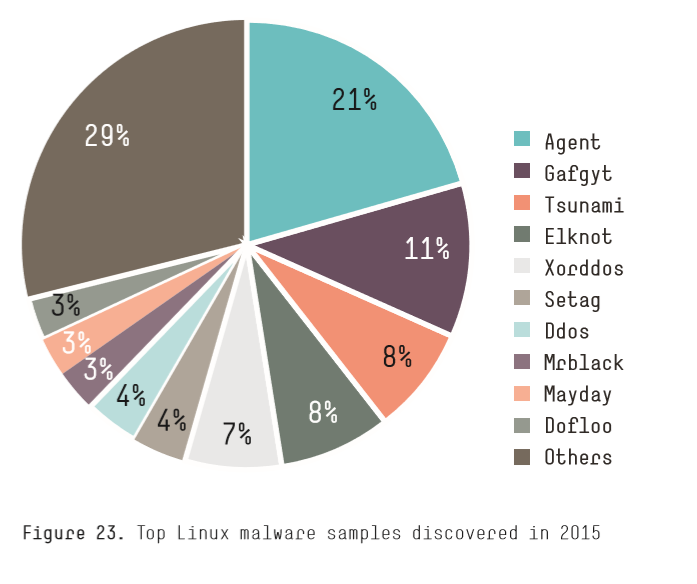

В 2014 году компьютеры на Linux атаковал Darlloz. От него досталось также роутерам и ресиверам цифрового телевидения. Сегодня вероятнее всего встретиться с вирусами Agent (21%), Gafgyt (11%) и Tsunami (8%).

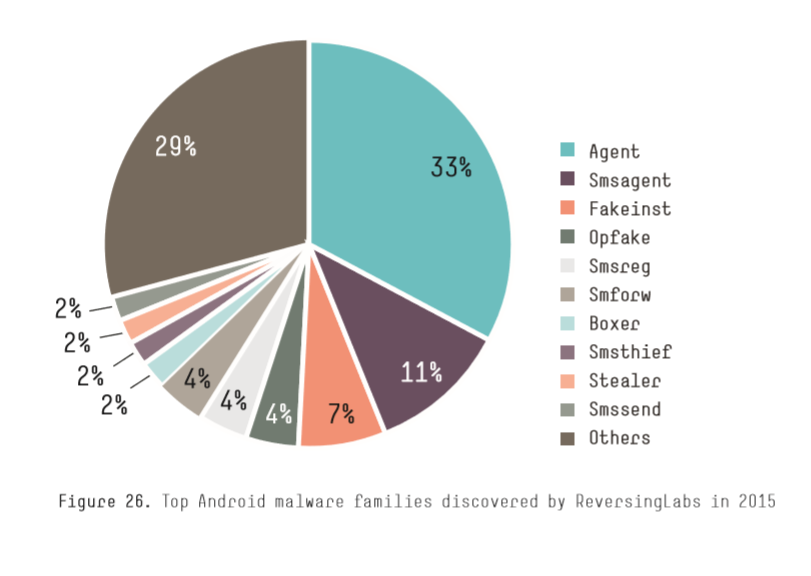

В 2015 году наиболее распространенными семействами вирусов для Android были Agent (33%), Smsagent (11%) и Fakeinst (7%).

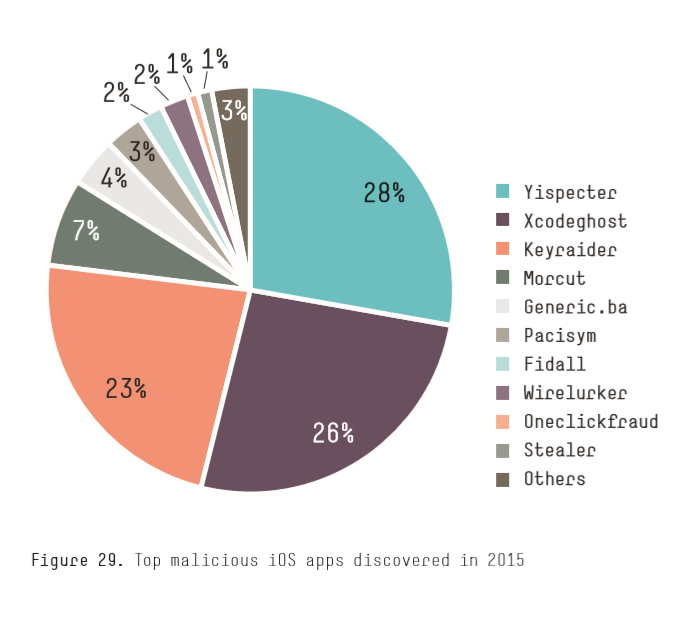

А первая тройка вирусов под Apple iOS – Yispecter (28%), Xcodeghost (26%), Keyraider (23%).

Среди банковских троянов лидирует созданный в 2007 году ZBot (ZeuS). Втрое место у Banker, третье у Tinba, четвертое у Dridex.

В качестве мер защиты эксперты HPE посоветовали компаниям обращать больше внимания на защиту обычных и мобильных приложений, не пренебрегать установкой обновлений и делать бекапы.

- Сражаться за свои приложения.Периметр уже не интересует кибервзломщиков в той же мере, фокус их внимания сместился на приложения. Поэтому специалисты по безопасности должны защищать не только периметр, но и взаимодействие между пользователями, приложениями и данными независимо от местоположения или платформы.

- Выпускать и устанавливать обновления. 2015 год стал рекордным по количеству обнаруженных уязвимостей и выпущенных исправлений. Но от обновлений мало толку, если конечные пользователи не устанавливают их, опасаясь непредвиденных последствий. Специалистам отделов кибербезопасности следует внимательнее контролировать установку исправлений, как на уровне предприятия, так и сотрудниками. Поставщикам программного обеспечения эксперты HPE рекомендуют большей прозрачности при освещении последствий исправлений, чтобы конечные пользователи понимали, чего можно ожидать очередного апдейта.

- Осуществлять резервное копирование.Вирусы-вымогатели находятся на подъёме. Лучшей защитой от вымогателей является политика резервного копирования для всех важных файлов системы.