20 января на слайдхостинге SlideShare был опубликован«Годовой отчет Cisco по информационной безопасности 2016». В Cisco за истекший год провели немало исследований, поэтому материал занимает целых 86 страниц.

Основной вывод, сформулированный в документе, довольно прост: в 2015 году киберпреступники изрядно осмелели и все активнее внедряются в веб-ресурсы. Они потребляют мощности серверов, крадут данные и вымогают деньги у своих жертв в Интернете.

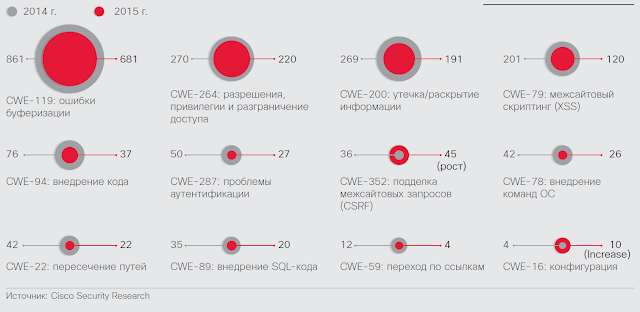

Сокращение XSS и рост CSRF

Согласно данным Cisco, с 2014 по 2015 год категория межсайтового скриптинга (XSS) сократилась на 47 %, а вот уязвимостей подделки межсайтовых запросов (CSRF)стало больше.

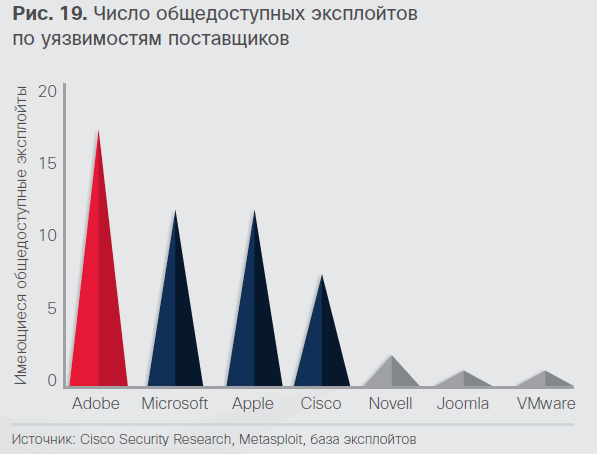

Adobe Flash все еще нужна взломщикам

Платформа Adobe Flash на протяжении нескольких лет была особенно популярным вектором угроз для преступников. В 2015 году хорошей новостью стало то, что разработчики продуктов, где эти уязвимости часто встречаются (например, веб-браузеров) признали существование этого недостатка и теперь принимают меры по сокращению доступных киберпреступникам возможностей. Многие веб-браузеры блокируют Flash или запускают его в «песочнице», чтобы защитить пользователей.

Уязвимости в эксплойт-паках

В отчете эксперты Cisco перечисляют уязвимости, представляющие значительный риск, указывая, входит ли уязвимость в комплект эксплойтов, который продается (см. строку «FlashEK»), или же для нее существуют общедоступные эксплойты (см. строку «Общедоступные эксплойты»). Уязвимости, для которых имеются работающие эксплойты, наиболее приоритетны при установке исправлений.

Например, такая Flash-уязвимость, как CVE-2015-0310, используется пока только в Angler, а CVE-2015-0313 есть почти во всех эксплойт-паках. ВотчетеCisco упомянутытакиенаборыэксплойтов, какAngler, Hanjuan, NullHole, Sweet Orange, Fiesta, Nuclear, Rig, Neutrino, Nuclear Pack, Magnitude.

Шифрование не обеспечивает полной безопасности

Аналитики Cisco отмечают, что организации достигли определенных успехов в шифровании информации при передаче между узлами, но хранимые данные нередко остаются незащищенными. В большинстве значимых нарушений безопасности за последние несколько лет злоумышленники воспользовались незашифрованными данными, хранящимися в центре обработки данных и других внутренних системах. Под таким прикрытием хакеры добираются до ценных сведений без особых проблем.

Специалистам по информационной безопасности рекомендовано отслеживать маршруты веб-трафика, чтобы исключить поступление HTTPS-запросов из подозрительных источников или их утечку по таким направлениям. Кроме того, в Ciscoсоветуют не искать зашифрованный трафик по заранее определенному набору портов: вредоносное ПО, отмечают экперты, наверняка будет отправлять зашифрованные данные по различным портам.

Промышленный взлом сайтов на WordPress

Авторы некоторых вариантов программ-вымогателей, а также другие разработчики, использующие уязвимости, теперь переносят трафик на взломанные веб-сайты с WordPress. Это усложняет обнаружение и дает возможность воспользоваться пространством на сервере. Интернет полон заброшенных сайтов, созданных с помощью WordPress, за информационной безопасностью которых никто не следит. Такие сайты нередко взламывают и используют для осуществления атак.

С февраля по октябрь 2015 года число доменов WordPress, используемых преступниками, выросло на 221 %.

Как отмечают в Cisco, взломанные сайты WordPress часто работали не на последней версии WordPress, отличались слабыми паролями администратора и использовали подключаемые модули без исправлений информационной безопасности.

Аналитики Cisco определили некоторые типы программного обеспечения и файлов, чаще всего размещаемые на взломанных сайтах WordPress:

- исполняемые файлы, представляющие собойинформационное наполнение для атак с использованием комплектов эксплойтов,

- файлы конфигурации для вредоносного ПО, например Dridex и Dyre,

- прокси-код, передающий данные для сокрытия инфраструктуры управления и контроля,

- фишинговые веб-страницы для сбора имен пользователей и паролей,

- сценарии HTML, перенаправляющие трафик на серверы,

- комплекты эксплойтов.

Кроме того, исследователи выявили множество семейств вредоносного ПО, использующих взломанные сайты WordPress для создания следующих типов вредоносной инфраструктуры:

- ПО для кражи информации Dridex,

- ПО для кражи паролей Pony,

- программы-вымогатели TeslaCrypt,

- программы-вымогатели Cryptowall 3.0,

- программы-вымогатели TorrentLocker,

- ботнет для рассылки спама Andromeda,

- троянские дропперы Bartallex,

- ПО для кражи информации Necurs,

- фальшивые страницы входа.

Модель взлома сайтов WordPress. Все начинается с просмотра баннерной рекламы на Flash.

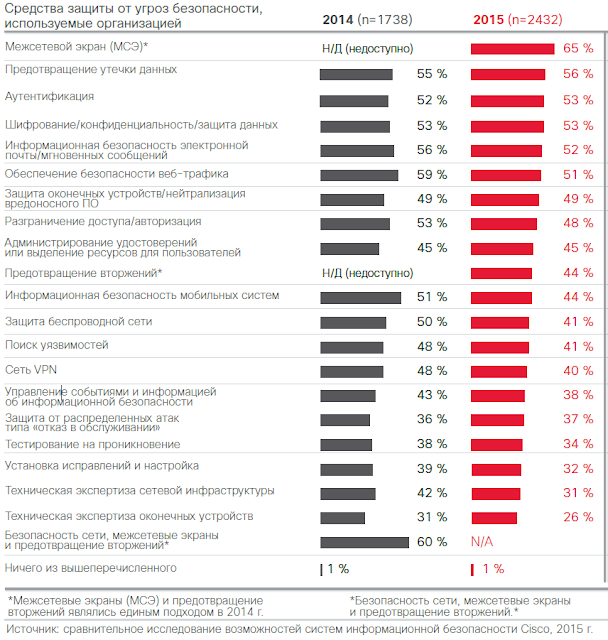

Межсетевой экран стал самым популярным средством защиты

Межсетевой экран в 2015 году — это самый распространенный инструмент защиты от угроз безопасности. Однако в 2014 году межсетевые экраны относились к системам предотвращения вторжений, поэтому статистика по ним отсутствует.

Методы веб-атак

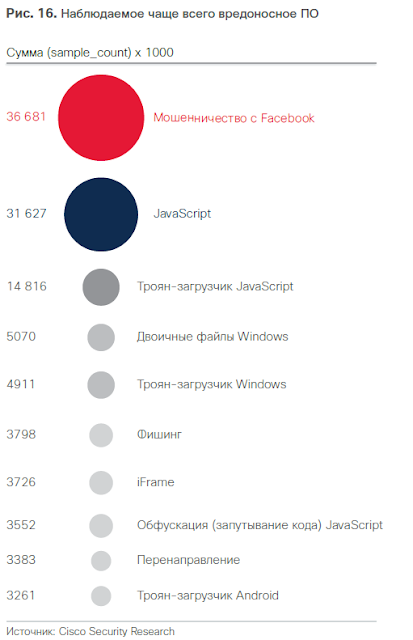

Далее показаны различные типы вредоносного ПО, используемого злоумышленниками для получения доступа к корпоративным сетям. Чаще всего встречается следующее вредоносное ПО: рекламное, шпионское, программы нежелательного перенаправления, эксплойты, использующие iFrame, и программы фишинга.

Половина IT-руководителей считает фишинг проблемой

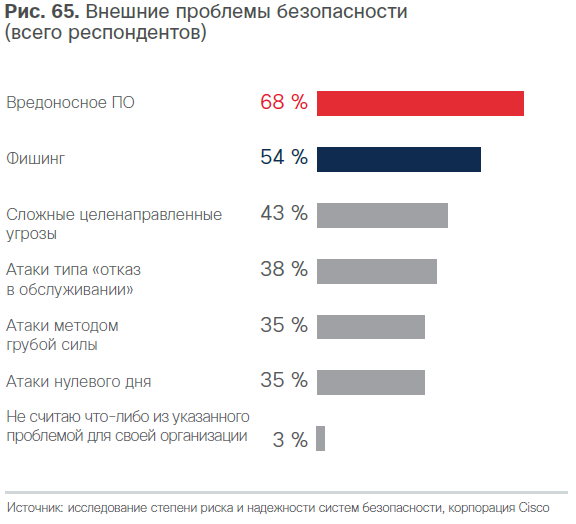

В ходе исследования, проведенного Cisco в октябре 2015 г., было выявлено, как ИТ-руководители воспринимают риски и проблемы безопасности, а также была определена роль благонадежности поставщиков ИТ-услуг в их ИТ-инвестициях.

68 % участников опроса назвали вредоносное ПО в качестве основной внешней проблемы информационной безопасности организации. Фишинг и сложные целенаправленные угрозы заняли второе и третье место — 54 % и 43 % соответственно.

Что касается внутренних проблем информационной безопасности, то более половины (54 %) респондентов как основную угрозу указали загрузки вредоносного ПО, а также внутренние нарушения сотрудниками (47 %) и уязвимости аппаратного обеспечения и ПО (46 %).

По статистике Cisco, практически все организации (97 %) проводят обучение информационной безопасности для своих сотрудников по крайней мере раз в год. 43 % компаний-респондентов, наблюдавших у себя нарушения безопасности, ввели дополнительное обучение своих сотрудников.

О программах-вымогателях

В отчете рассказывается о методах использования программ-вымогателей для шифрования файлов пользователей. Ключи для расшифровки передаются лишь после уплаты «выкупа» — обычно порядка 300–500 долларов. Впрочем, платеж совсем не гарантирует передачу ключей.

Ciscoудалось противодействовать распространению набора эксплойтов Angler и входящим в его состав программам вымогателям. Эксперты компании выяснили, что популярные веб-сайты перенаправляют пользователей на Angler через вредоносную рекламу. Фальшивые рекламные объявления размещались на сотнях крупных популярных новостных сайтов, сайтов с объявлениями по недвижимости или материалами о культуре. Такие сайты обычно называются в сообществе информационной безопасности «заведомо добропорядочными» (known good).

Кроме того, аналитики угроз Cisco обнаружили множество небольших, казалось бы произвольно отобранных веб-сайтов. Они осуществляли переадресацию того же рода, использовался даже некролог в небольшой сельской газете в США. Последняя стратегия, скорее всего, была рассчитана на атаку против пожилых людей. Эта категория пользователей с большей вероятностью используют веб-браузеры по умолчанию, такие как Microsoft Internet Explorer, но реже учитывают необходимость регулярно исправлять уязвимости Adobe Flash.

Другой важный аспект операции Angler — объем уникальных ссылок (referers) и низкая частота использования каждой из них. Эксперты Ciscoобнаружили более 15 000 уникальных сайтов, направляющих пользователей на Angler, причем 99,8 % этих сайтов использовались менее 10 раз. Большинство источников ссылок таким образом были активны лишь в течение короткого времени и удалялись после атаки на нескольких пользователей.

В Cisco определили, что около 60 % загрузок Angler, применяемых в данной конкретной операции, устанавливали тот или иной вариант программы-вымогателя, в большинстве случаев — Cryptowall 3.0. Другие типы загрузок включали Bedep — загрузчик вредоносного ПО, который широко применяется для установки вредоносного ПО мошеннической рекламы для переходов. Оба вида вредоносного ПО помогают злоумышленникам очень быстро получать значительный доход от скомпрометированных пользователей, причем практически без дополнительных

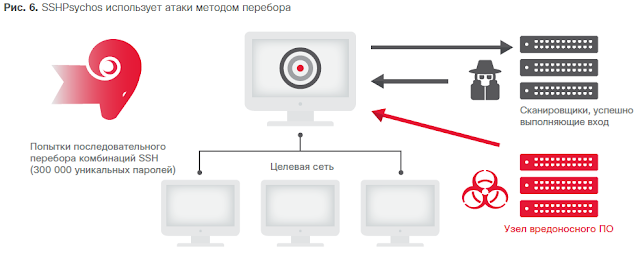

В отчете также приводятся данные о сети DDoS-атак SSHPsychos, на которую в отдельные моменты времени на SSHPsychos приходилось свыше 35 % всего мирового трафика SSH в Интернете. Упоминается и немало других любопытных фактов. К примеру, эксперты Cisco обнаружили, что некоторые заказчики этой компании не торопятся обновлять ПО. В частности, некоторые клиенты Ciscoв области финансовых услуг, здравоохранения и розничной торговли используют версии программного обеспечения Cisco, выпущенные более 6 лет назад. А это означает множество уязвимостей.

Напомним, что ознакомиться отчетом «Годовой отчет Cisco по информационной безопасности 2016» можно по адресу: http://www.slideshare.net/CiscoRu/cisco-2016.