Производители средств защиты любят говорить о технологиях самообучения и поведенческом анализе, но в 2015 году человеческий фактор остался непобеждённым. Каждая третья утечка происходит из-за ошибок сотрудников (данные Association of Corporate Counsel), и почти все самые грандиозные потери данных последних лет связаны с фишинговыми письмами. К счастью, служащие достаточно эффективно впитывают информацию о новых угрозах, о чем свидетельствуют результаты отчета, опубликованного 21 декабря компанией PhishMe.

За 13 месяцев специалисты PhishMe отправили около 8 млн псевдо-фишинговых писем 3.5 млн сотрудникам компаний из 23 отраслей. Рассылка проводилась в рамках тестирования подготовленности пользователей к настоящим атакам. Как выяснилось, адресаты быстро учатся отличать мошеннические послания от рабочей почты.

Согласно данным PhishMe, даже самые доверчивые сотрудники (ради которых, возможно, авторы нигерийских писем и не меняют легенду) могут легко повысить свою осведомленность и тем самым безопасность компании. Первый раз в такой группе не проходят тест 35% сотрудников, затем, после минимального обучения, только 13%. К третьему и четвертому письму процент падает до 4% и 1%.

В среднем около 20% сотрудников доверяют фишинговой корреспонденции. Эта цифра в точности совпадает с результатами проверки JPMorgan, которая была устроена после того, как в 2014 году к мошенникам попали данные о 76 миллионах клиентов банка. Как пишут«Ведомости», служба безопасности JPMorgan разослала фишинговое письмо 250 тысячам работников и его открыли 20%. В 2016 году JPMorgan потратит на информационную безопасность около 500 млн долларов, что вдвое больше, нежели в 2014 году.

Классифицируя фишинговые письма по темам, в PhishMe обнаружили, что наибольший риск представляли заголовки, имитирующие внутрикорпоративные коммуникации («Коллеги! Сегодня к нам приезжает представитель банка») либо информацию по сделкам и финансам. Такую корреспонденцию открывают 22% и 20% адресатов.

Пользователи легко доверяют письмам, в которых им якобы прислали отсканированный файл (36%) или предупредили о несанкционированном доступе (34%). Письма со смешными картинками привлекают в несколько раз меньше пользователей (13%).

Различные отрасли по разному реагируют на письма мошенников. Хуже всего обстоят дела в сфере образования, где email-фишингу подвержены 49% респондентов. Следом идут предприятия сельского хозяйства (41%), фармацевтические и биотехнологические компании (41%), медиаиндустрия (37%) и телекомы (37%).

Гендерная специфика практически не оказывает никакого влияния на восприимчивость к фишингу. Из 26 942 протестированных человек жертвами реальной атаки стали 22% женщин и 20% мужчин.

Эмоциональные факторы оказали более значительное влияние на результаты, а сильнейшими мотиваторами стали темы отношений и вознаграждений («вы выиграли приз»).

Исследователи продемонстрировали пример одного из фишинговых писем, куда вложили как сильную эмоциональную мотивацию (вознаграждение), так и фактор, вызывающий наибольшее доверие (сообщение от HR). Такому сообщению поверили 38% респондентов, несмотря на то, что оно было отправлено с неизвестного домена.

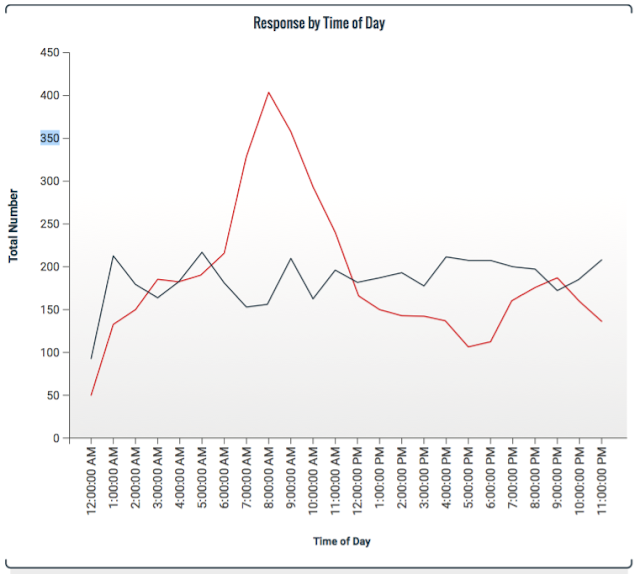

Специалисты PhishMe приводят также график оправки сообщений и открытия их пользователями. Как видно, много писем привлекают внимание ранним утром, сразу после прихода на работу, что в ряде случаев затрудняет оперативное реагирование на инцидент.

Некоторые итоги исследования:

- 87% сотрудников, которые открыли фишинговое письмо, сделали это в день отправки.

- 67% сотрудников, однажды ставших жертвой email-фишинга, вновь откроют подобное письмо.

- Наиболее эффективные мошеннические письма содержат тему делового общения.

- Четырех писем с последующим разъяснением допущенных ошибок достаточно, чтобы снизить вероятность успешной фишинговой email-атаки на наиболее доверчивых сотрудников почти до нуля.

С документом можно ознакомиться по этому адресу: http://info.phishme.com/l/46382/ptibilityReport-2015-Final-pdf/2m7smv