Смартфоны и планшеты Apple становятся более безопасными с каждым поколением. Каждое обновление операционной системы также вносит дополнительные элементы в систему безопасности. Так, с выходом iOS 8, доступной даже для достаточно старых устройств, в Apple полностью пересмотрели механизм депонирования ключей на компьютеры, синхронизированные с iPhone или iPad через iTunes.

Важным результатом нововведений в системе безопасности мобильной операционной системе стали изменения в официальной политике Apple. Теперь компания отказывается помогать правоохранительным органам в извлечении данных из устройств, работающих под управлением iOS 8 и более новых версий. И если извлечение данных из разблокированного iPhone в целом не представляет проблемы, то программно-техническая экспертиза устройств, заблокированных паролем и/или с помощью датчика отпечатков пальцев представляет серьёзнейшую проблему.

В результате усилий Apple резко сократилось число вариантов для извлечения данных из заблокированных устройств. В данной публикации мы рассмотрим техническую возможность извлечения данных из заблокированного iPhone при следующих обстоятельствах:

- На телефоне установлена iOS версии с 8.x по 10.x

- При конфискации устройство было включено и заблокировано

- Устройство не выключалось и не перезагружалось в промежутке между конфискацией и анализом

- На устройство не установлен или не может быть установлен jailbreak, либо статус jailbreak неизвестен

- Имеется доступ к компьютеру (Mac или PC) с установленным приложением iTunes, к которому подключался iPhone. Пользователь установил доверенные отношения с компьютером, подтвердив запрос “Trust this PC” на устройстве

Список из пяти пунктов может показаться чрезмерным, но именно в такой ситуации чаще всего оказываются следственные органы при проведении криминалистического анализа. Пожалуй, самый неочевидный момент – это требование не выключать и не перезагружать устройство с момента конфискации. Дело в том, что после загрузки устройство безальтернативно потребуется разблокировать с помощью пароля. В противном случае установленные ранее доверенные отношения с компьютером использоваться не удастся.

Настройки доверия

В документации Apple описан механизм установки доверия между iPhone, iPad или iPod Touch и компьютером. При первом подключении устройства к компьютеру отображается предупреждение с запросом, следует ли доверять данному компьютеру.

С точки зрения пользователя, доверенные компьютеры могут синхронизироваться с устройством iOS, создавать резервные копии и получать доступ к фотографиям, видеороликам, контактам и другому контенту на устройстве. Эти компьютеры остаются доверенными, пока пользователь не изменит список доверенных компьютеров или не сотрёт данные с устройства iOS.

Компьютер, удалённый из списка доверенных, теряет доступ к содержимому на устройстве. Каждый раз при подключении устройства iOS к этому компьютеру отображается предупреждение о доверии.

С точки зрения криминалиста, важным моментом является то, что доверенный статус сохраняется после выключения или перезагрузки устройства под управлением iOS (при условии, что устройство после этого будет разблокировано хотя бы раз).

С технической точки зрения при установлении доверенных отношений между устройством и компьютером происходит обмен криптографическими ключами. На компьютере (и в самом устройстве) создаётся файл, с помощью которого iTunes может самостоятельно разблокировать устройство перед синхронизацией. Вводить пароль или вручную разблокировать устройство с помощью отпечатка пальца от пользователя в данном случае не требуется.

Важный момент: разблокировка телефона и подтверждение запроса «Доверять этому компьютеру» требуется только во время первого подключения телефона к компьютеру. Все последующие подключения обходятся без повторного ввода пароля даже после перезагрузки устройства (если оно было разблокировано хоть раз с момента загрузки).

Доверенные отношения сохраняются и после смены пароля. В старых версиях iOS (до iOS 7 включительно) доверенные отношения сохранялись и после сброса устройства к заводским настройкам. Начиная с iOS 8 установление доверенных отношений создаёт не один, а пару ключей, второй из которых хранится в самом устройстве и уничтожается при стирании данных.

iOS 7 и старше: В старых версиях iOS достаточно было добавить компьютер в список доверенных один раз. На компьютере создавался файл, позволяющий безусловно разблокировать устройство (в том числе сразу после включения или перезагрузки устройства). Отозвать доверенные отношения или удалить компьютер из списка доверенных было невозможно; созданный на компьютере файл продолжал выполнять свои функции даже после сброса устройства к заводским настройкам. Именно эта возможность позволяла Apple реагировать на запросы правоохранительных органов.

iOS 8 и более новые: В iOS 8 механизм установления доверенных отношений был полностью переработан. Теперь создаётся не один, а пара ключей, и доверенные отношения могут быть как отозваны пользователем в настройках устройства, так и уничтожены после сброса устройства к заводским настройкам. Кроме того, поскольку на устройствах под управлением iOS используется шифрование раздела данных, для установления связи с компьютером из списка доверенных обязательно, чтобы устройство было разблокировано хотя бы раз после загрузки.

Lockdown-файлы

Если iPhone защищен паролем, то во время первого подключения к компьютеру iTunes инициирует процесс обмена криптографическими ключами. От пользователя потребуется разблокировать телефон и подтвердить запрос «Доверять этому компьютеру». На компьютер будет передана запись, в которой содержится депонированный ключ (часто используются альтернативные названия – lockdown-файл или pairing record). В самом устройстве сохраняется вторая часть пары ключей; при её удалении (в результате сброса телефона к фабричным настройкам или из меню настроек) депонированный ключ уже не сможет разблокировать телефон.

До тех пор, пока пара ключей сохраняется на обоих устройствах (телефоне и компьютере), iTunes (или Elcomsoft iOS Forensic Toolkit) сможет автоматически разблокировать iPhone при подключении. Важный момент: депонированный ключ – это всего лишь файл. Если скопировать его на другой компьютер, то Elcomsoft iOS Forensic Toolkit сможет разблокировать телефон и при подключении его к компьютеру эксперта.

Благодаря депонированным ключам пользователю не нужно каждый раз разблокировать телефон при подключении его к компьютеру для синхронизации или создания резервной копии. Те же депонированные ключи (lockdown-файлы) используются в криминалистическом анализе для того, чтобы получить возможность извлечения данных из iPhone, когда телефон заблокирован.

ВАЖНО: В очередной раз подчёркиваем, что в относительно свежих устройствах, работающих под управлением ОС iOS 8 и более новых, депонированный ключ не может быть использован для разблокирования устройства сразу после «холодного» старта (включения или перезагрузки). Вторая часть пары ключей хранится в самом устройстве в зашифрованном виде, и будет расшифрована только после того, как устройство будет разблокировано паролем (и только паролем; данные отпечатков пальцев после начальной загрузки устройства также зашифрованы, поэтому только что включенный телефон невозможно разблокировать отпечатком пальцев). Именно поэтому очень важно, чтобы устройство оставалось включенным в течение всего времени между конфискацией и поступлением на экспертизу.

Путь к депонированным ключам

Расположение депонированных ключей зависит от версии операционной системы на компьютере пользователя. Ниже приводятся точные пути к депонированным ключам:

Windows Vista, 7, 8, 8.1, Windows 10:

%ProgramData%AppleLockdown

Windows XP:

%AllUsersProfile%Application DataAppleLockdown

macOS:

/var/db/lockdown

Обращаем внимание, что в версии macOS Sierra папка с депонированными ключами будет доступна только с правами суперпользователя (для их извлечения потребуется ввести пароль). Это ограничение легко обходится при анализе образа диска.

Срок действия депонированных ключей

Депонированные ключи действительны в течение неограниченного времени, если они не будут отозваны пользователем и если устройство не будет сброшено к заводским настройкам. По крайней мере, такую информацию даёт официальный источник:

Доверенные компьютеры могут синхронизироваться с устройством iOS, создавать резервные копии и получать доступ к фотографиям, видеороликам, контактам и другому контенту на устройстве. Эти компьютеры остаются доверенными, пока вы не измените список доверенных компьютеров или не сотрете данные с устройства iOS.

Отозвать депонированный ключ пользователь может по следующей инструкции:

Чтобы удалить компьютер или другое устройство из списка доверенных, измените настройки конфиденциальности на устройстве iPhone, iPad или iPod touch. В ОС iOS 8 или более поздней версии нажмите «Настройки» > «Основные» > «Сброс» > «Сбросить геонастройки». Теперь при подключении к ранее доверенным компьютерам будет отображаться предупреждение о доверии с запросом на добавление компьютера в список доверенных.

В более старых версиях системы (iOS 7 и старше) депонированные ключи невозможно было отозвать. Они оставались действительны после сброса к фабричным настройкам, и с их помощью можно было разблокировать устройство сразу после перезагрузки (разблокировка паролем не требовалась). При обновлении таких устройств до iOS 8 все ранее созданные доверительные отношения отзываются. Установить новые доверительные отношения можно уже по новым правилам.

В различных источниках приводятся противоречивые данные о сроке, в течение которого установленные доверительные отношения остаются действительными. Мы проверили эти данные, и получили следующие результаты.

Депонированные ключи действительны 48 часов с момента последнего разблокирования устройства?

Это не так. Мы провели расширенное тестирование с использованием актуальных и устаревших моделей iPhone, работающих под управлением всех основных версий iOS начиная с iOS 8.1 и заканчивая последней бета-версией iOS 10.2. Все устройства получилось разблокировать с помощью депонированного ключа спустя 48, а потом и 96 часов с момента последней разблокировки.

Депонированные ключи действительны 30, 60 или 90 дней?

В целом это не так. Мы не смогли провести достаточно длительного тестирования на разных версиях iOS, но смогли успешно разблокировать устройство с помощью доверительной записи, созданной более 4 месяцев назад. В то же время отметим, что Apple полностью контролирует программную и аппаратную составляющие своих устройств, и может ввести любые ограничения по срокам действия депонированных ключей в любой момент времени.

Как разблокировать iPhone с помощью депонированных ключей

С помощью депонированного ключа, который был скопирован с доверенного компьютера, появится возможность установить доверенные отношения с лабораторным компьютером. С помощью Elcomsoft iOS Forensic Toolkit можно использовать файл с депонированным ключом для того, чтобы создать резервную копию данных подключенного iPhone.

Использовать депонированные ключи для разблокировки экрана невозможно; ключи используются исключительно для синхронизации с iTunes (что бесполезно в контексте криминалистического анализа) и создания резервных копий устройства.

Внимание: При проведении технической экспертизы iPhone не рекомендуется использовать iTunes, т.к. механизм автоматической синхронизации с подключенным устройством может изменить содержимое устройства. Для разблокирования устройства с помощью депонированного ключа и последующего извлечения резервной копии требуется использовать специализированное программное обеспечение Elcomsoft iOS Forensic Toolkit.

Резервные копии iPhone, пароли и шифрование

Пользователям устройств под управлением iOS доступно несколько различных механизмов создания резервных копий. Большинство пользователей по умолчанию использует «облачный» механизм, сохраняющий резервные копии данных в iCloud. В то же время доступен и механизм для создания локальных резервных копий на подключенном компьютере.

Если пользователь ни разу не создавал локальную резервную копию в iTunes (а пользовался только «облачным» резервным копированием или не пользовался вовсе), то пароль на резервные копии, скорее всего, будет пустым. Это означает две вещи. С одной стороны, резервная копия без пароля сохраняется в незашифрованном виде. С другой – часть данных (keychain) всё-таки будет зашифрована, причём для шифрования будет использован стойкий аппаратный ключ, который хранится в самом устройстве и который невозможно извлечь или взломать (с оговоркой: извлечь аппаратный ключ всё-таки можно, но только из старых 32-разрядных устройств без Secure Enclave и только при использовании jailbreak, установить который невозможно без разблокировки паролем).

Если же пользователь указал пароль для создания резервных копий, то все последующие резервные копии будут зашифрованы с использованием этого пароля. При этом с помощью пароля шифруются почти все данные, включая большую часть содержимого keychain.

Что лучше для криминалистической экспертизы – незащищённая резервная копия или резервная копия с паролем? Если резервные копии защищены неизвестным паролем, то выбор перед экспертом не стоит: нужно создать резервную копию «как есть», после чего применить инструментарий Elcomsoft Phone Breaker для взлома пароля атакой по словарю или прямым перебором.

Если же пароль на резервную копию не установлен, то перед созданием резервной копии настоятельно рекомендуется установить временный пароль (Elcomsoft iOS Forensic Toolkit автоматически установит пароль «123»). Такой подход позволит расшифровать большую часть информации, включая те данные, которые невозможно расшифровать в копиях, не защищённых паролем.

В следующей таблице приводятся различия между резервными копиями с паролем и без него:

| Пароль установлен | Пароль установлен | Без пароля | |

| Пароль известен? | НЕТ | ДА | — |

| Расшифровка Keychain? | ДА | ДА | НЕТ* |

| Методика расшифровки |

1. Восстановите пароль с помощью Elcomsoft Phone Breaker

2. Используйте EPB для расшифровки данных |

Используйте Elcomsoft Phone Breaker для расшифровки данных |

Расшифровка не требуется.

* Обязательно установите временный пароль для расшифровки keychain. |

Ещё один важный момент. Если пароль на резервные копии уже установлен, то сменить или снять его можно только после ввода именно этого пароля. В противном случае пароль можно сбросить исключительно методом сброса устройства к заводским установкам с полной потерей данных.

Если резервные копии защищены паролем, все данные шифруются непосредственно на самом устройстве. Наружу выдаётся уже зашифрованный поток. iTunes или другое приложение (Elcomsoft iOS Forensic Toolkit) выступает в роли простого приёмника, сохраняющего зашифрованный поток в файлы на компьютере.

Что делать, если iPhone выключился или перегрузился

Очень часто на экспертизу поступают устройства в выключенном состоянии. Причина – незнание основных правил работы с электронными устройствами работниками правоохранительных органов, проводящими конфискацию и обеспечивающие хранение устройств. Правильная методика – изоляция устройства от беспроводных сетей помещением в клетку Фарадея и подключение к портативному источнику питания. К сожалению, очень часто при конфискации устройства просто выключаются.

Если в лабораторию попало выключенное устройство, единственный шанс извлечь из него данные – разблокировка. Если пароль на устройство не установлен, устройство получится разблокировать. Если же пароль на устройство установлен и не известен, то разблокировать его не получится: и депонированные ключи, и датчик отпечатка пальцев будут активированы лишь после того, как устройство будет разблокировано вводом корректного пароля.

Инструкция по извлечению данных из заблокированного iPhone с использованием депонированных ключей

Для извлечения данных из заблокированного iPhone, iPad или iPod Touch воспользуйтесь следующей инструкцией. Вам потребуются:

- Устройство под управлением iOS версий с 8.0 или более новой, которое не выключалось и не перезагружалось с момента последней разблокировки.

- Депонированный ключ (lockdown), извлечённый из компьютера пользователя.

- Приложение Elcomsoft iOS Forensic Toolkit (с его помощью будут извлекаться данные).

- Приложение Elcomsoft Phone Breaker (необходимо для подбора пароля только в том случае, если извлечённая резервная копия окажется зашифрованной неизвестным паролем).

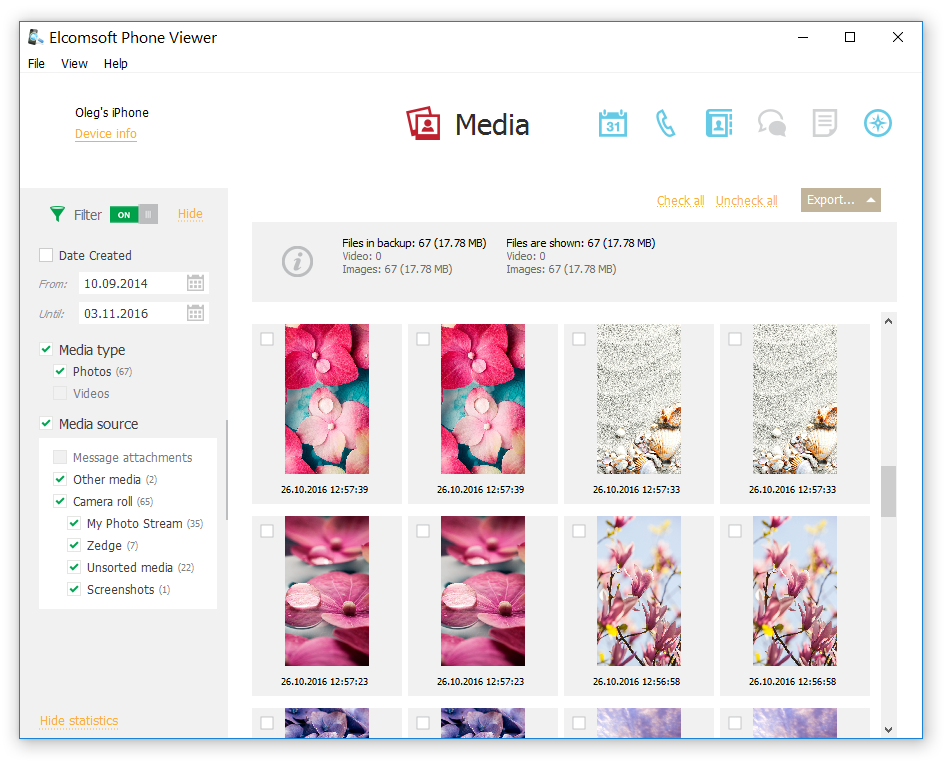

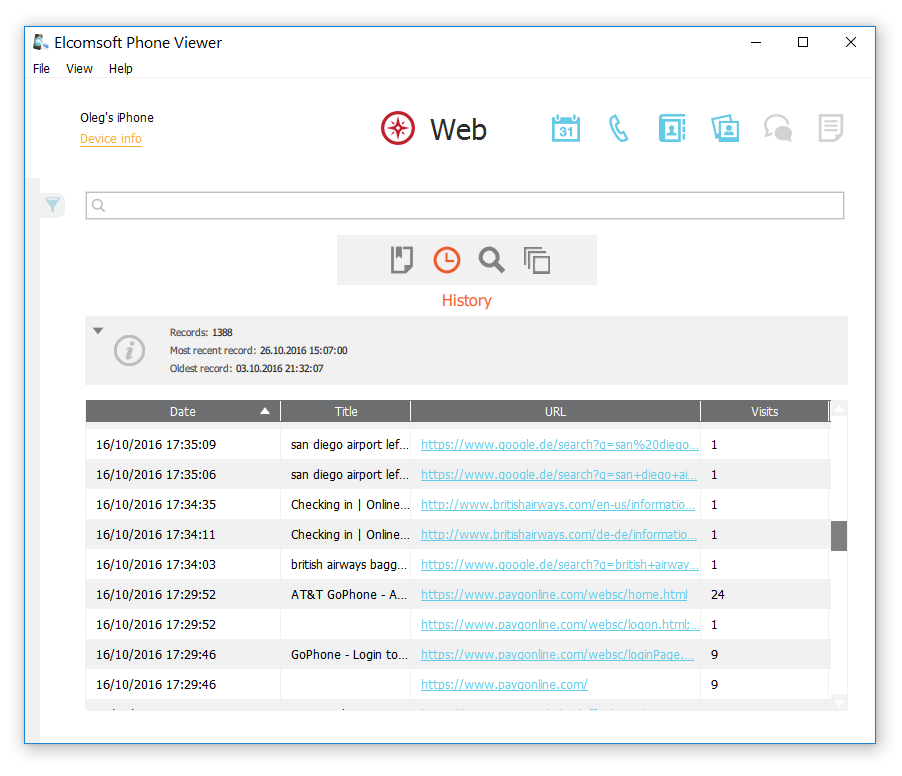

- Приложение Elcomsoft Phone Viewer или стороннее приложение для работы с резервными копиями в формате iTunes (для просмотра извлечённых данных).

Извлечение депонированных ключей

Для работы с Elcomsoft iOS Forensic Toolkit вам потребуется извлечь доверенные компьютеры с компьютера пользователя или из образа диска. Доверенные ключи хранятся в следующих папках:

Windows Vista, 7, 8, 8.1, Windows 10: %ProgramData%AppleLockdown

(пример: C:ProgramDataAppleLockdown6f3a363e89aaf8e8bd293ee839485730344edba1.plist)

Windows XP: %AllUsersProfile%Application DataAppleLockdown

(пример: C:Documents and SettingsAll UsersApplication DataAppleLockdown6f3a363e89aaf8e8bd293ee839485730344edba1.plist)

macOS: /var/db/lockdown

Внимание: Операционная система macOS Sierra защищает доступ к депонированным ключам средствами системы. Для доступа к ключам воспользуйтесь командой “sudo cp (исходный путь)/lockdown/{id}.plist (целевой путь)”. При извлечении файлов из образа диска в использовании sudo нет необходимости.

В указанных выше папках содержатся файлы, названия которых соответствуют идентификатору устройства в формате UUID. Файлы имеют расширение .plist. Если UUID телефона неизвестен, определить его можно с помощью команды “I” в приложении Elcomsoft iOS forensic Toolkit. UUID будет сохранён в XML файле в следующем виде:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" " http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <...> <key>UniqueDeviceID</key> <string>0a226c3b263e004a76e6199c43c4072ca7c64a59</string> </dict> </plist>

Рекомендуем заранее скопировать депонированные ключи в рабочий каталог, использовав более короткие имена файлов.

Создание резервной копии данных

Данные из устройства будут извлечены в виде резервной копии в формате iTunes. Для создания резервной копии воспользуйтесь следующей инструкцией.

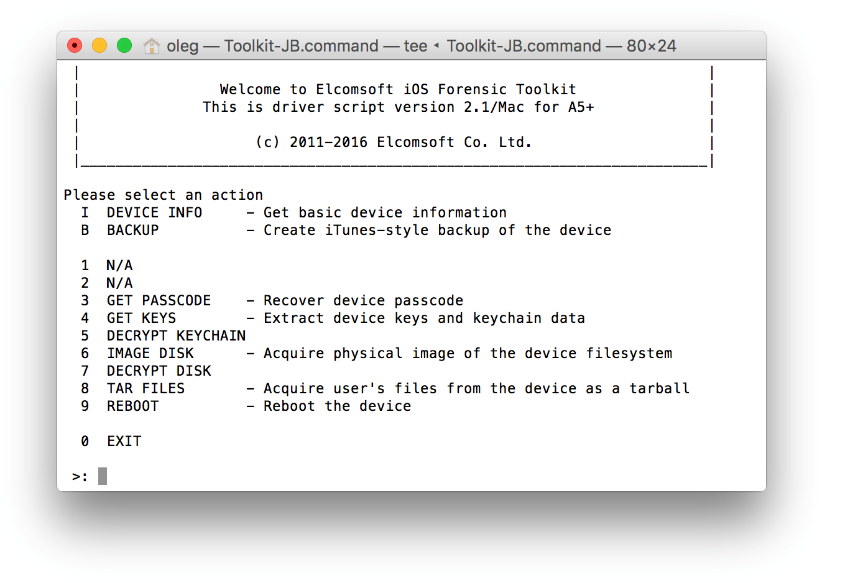

- Запустите Elcomsoft iOS Forensic Toolkit командой “Toolkit-JB”. Электронный ключ от программы должен быть подключен к одному из портов USB.

- Подключите устройство под управлением iOS к другому порту USB.

- В главном меню Elcomsoft iOS Forensic Toolkit используйте команду “B – Create iTunes-style backup of the device”. Если данная команда недоступна, убедитесь, что используется версия iOS Forensic Toolkit1 или более новая, а также в том, что программа запущена командой “Toolkit-JB”, а не командой “Toolkit” (используется для работы со старыми устройствами).

Для работы iOS Forensic Toolkit наличие на компьютере Apple iTunes не требуется.

- Если устройство заблокировано, программа запросит путь к депонированному ключу (lockdown file). Укажите путь к файлу.

- В случае, если разблокировать устройство с помощью указанного депонированного ключа не удалось, попробуйте использовать другие депонированные ключи (например, извлечённые из других компьютеров).

- Если пароль на резервную копию пуст, iOS Forensic Toolkit автоматически использует временный пароль “123”. В этом случае восстановление пароля не потребуется; можно переходить непосредственно к просмотру и анализу резервной копии.

- Если же пользователем был установлен пароль на резервную копию и этот пароль неизвестен, вам придётся восстановить данный пароль с помощью Elcomsoft Phone Breaker атакой по словарю или полным перебором. Восстановление пароля может занять существенное время.

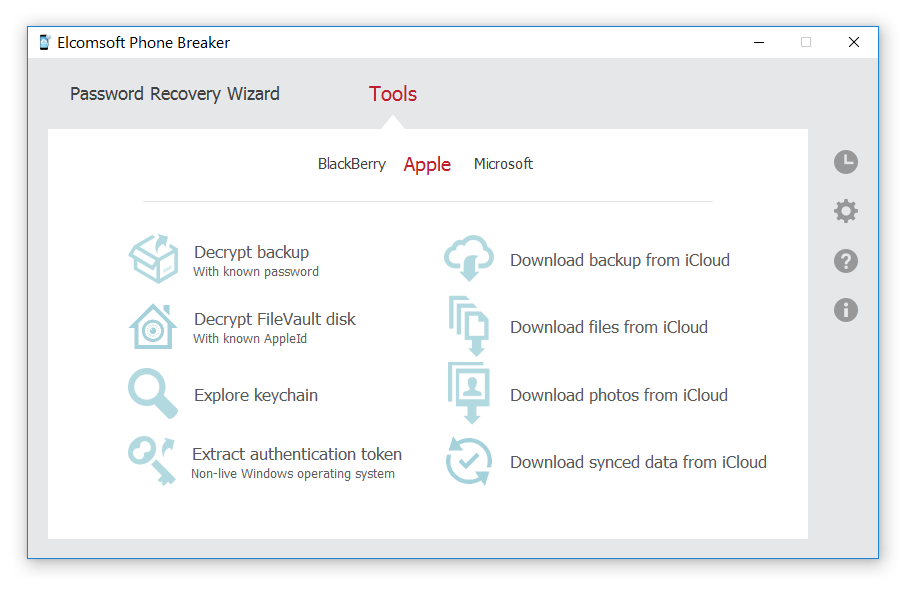

Восстановление пароля к резервной копии данных

В некоторых случаях резервные копии данных будут зашифрованы неизвестным паролем. В таких случаях вам придётся использовать Elcomsoft Phone Breaker для восстановления пароля. Обратите внимание: для восстановления паролей можно использовать только версию Elcomsoft Phone Breaker для Windows, т.к. только в этой редакции программы поддерживается перебор паролей, в том числе с использованием графических ускорителей.

Перебор паролей может занять существенное время даже с использованием современных видеокарт для ускорения атаки. По грубой оценке, компьютер, оборудованный одним ускорителем на основе NVIDIA GTX 1080, может перебирать до 100,000 комбинаций в секунду. С такой скоростью перебора пароль, состоящий из 6 цифр взламывается за 10 секунд. Если шестизначный пароль состоит из комбинации цифр и букв латинского алфавита в нижнем регистре, количество возможных комбинаций будет порядка 2 миллиардов, а их перебор займёт порядка 6 часов.

В Elcomsoft Phone Breaker доступны фильтры, позволяющие ограничить количество вариантов паролей, которые будут использоваться для перебора. Можно указать минимальную и максимальную длину пароля, а также указать, какие наборы символов будут использоваться. Так, если заведомо известно, что пароль состоит только из цифр и латинских букв в нижнем регистре, имеет смысл так настроить атаку, чтобы программа не использовала для перебора специальные символы и заглавные буквы.

Elcomsoft Phone Breaker может использовать бытовые видеокарты AMD и NVIDIA в качестве аппаратных ускорителей. Каждая видеокарта способна ускорить перебор паролей в 20-100 раз в сравнении с работой только центрального процессора. Текущее поколение ускорителей на основе NVIDIA GTX 1080 даёт максимальный прирост производительности.

Обратите внимание: Использование одних и тех же паролей для защиты разных ресурсов – весьма распространённая практика. Попробуйте извлечь список паролей пользователя из альтернативных источников (Windows Registry, синхронизированные пароли браузера и т.п.) и использовать их для создания словаря. Кроме того, пароли пользователя могут помочь в создании шаблона, который ограничит число доступных комбинаций и существенно сократит время работы программы.

10,000 популярных паролей: До 30% всех паролей могут быть взломаны атакой по словарю, в котором содержится список из 10,000 самых распространённых паролей. Такой словарь для английского языка доступен по ссылке https://xa.to/top10k. Существует и более полный вариант этого словаря, в котором содержится 10 миллионов паролей ( https://xa.to/10m). Увеличение объёма словаря даёт незначительный прирост вероятности успешного восстановления: если по словарю из 10,000 паролей можно взломать до 30% паролей пользователей, то расширенный словарь восстановит порядка 33% паролей. Мы рекомендуем использовать базовую версию словаря на 10,000 паролей.

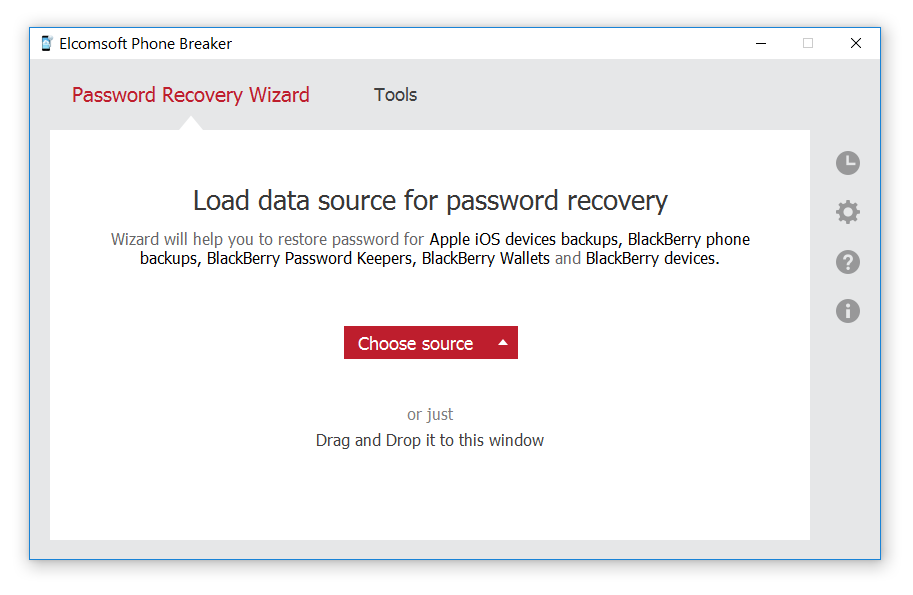

Инструкция по восстановлению пароля к резервной копии в формате iTunes с использованием Elcomsoft Phone Breaker:

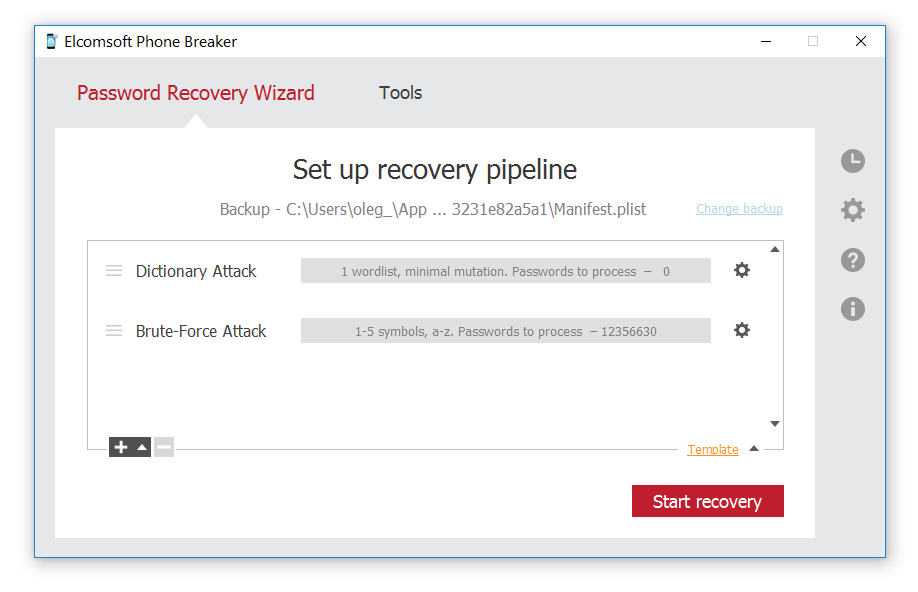

- Запустите Elcomsoft Phone Breaker и откройте Password Recovery Wizard.

- В окне Password Recovery Wizard выберите “Choose source” или перенесите файл plist в окно программы.

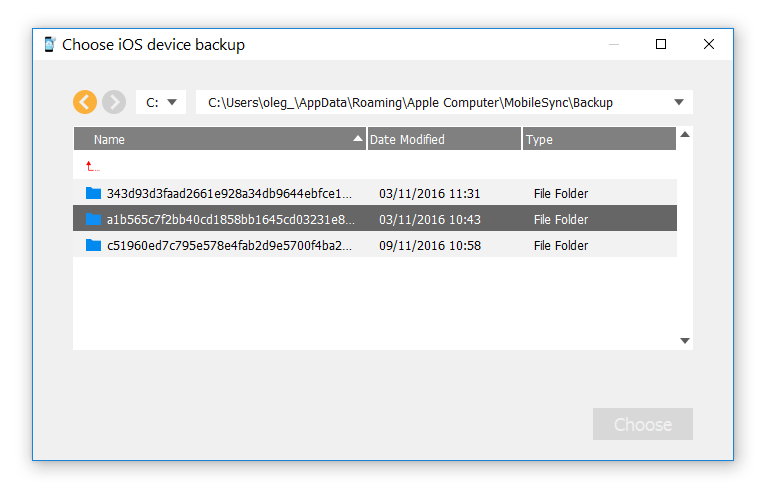

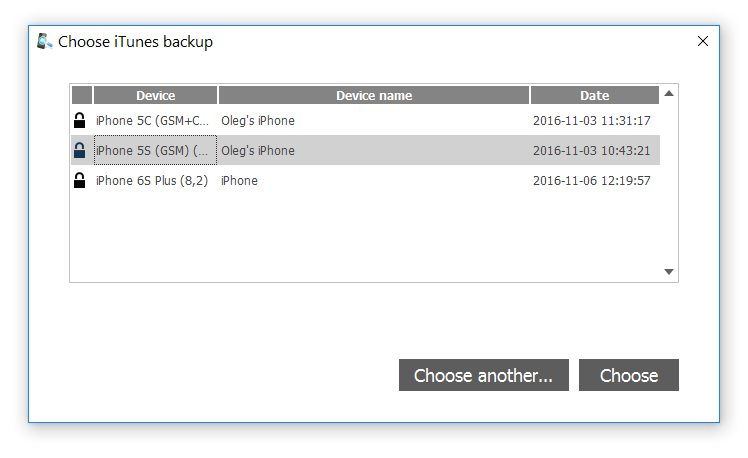

- Если программа запущена на компьютере пользователя из-под его учётной записи, в следующем окне будут перечислены все доступные резервные копии.

- Если проводится анализ образа диска, путь к резервной копии нужно будет указать вручную через “Choose another”.

Если для создания резервной копии использовалось приложение iTunes, файлы доступны по следующим путям:

Если для создания резервной копии использовалось приложение iTunes, файлы доступны по следующим путям:

- Windows XP:

Documents and Settings(username)Application DataApple ComputerMobileSyncBackup - Windows Vista, 7 and 8:

UsersusernameAppDataRoamingApple ComputerMobileSyncBackup - Mac OS X (all versions):

~/Library/Application Support/MobileSync/Backup/

- Windows XP:

- На следующем шаге настраиваются как сами атаки, так и последовательность, в которой они будут использоваться. Мы рекомендуем в первую очередь запускать словарные атаки (другие пароли пользователя, список из 10,000 популярных паролей, словари английских и русских слов, включая транслитерации) с ограниченным количеством мутаций. Во вторую очередь рекомендуем использовать полный перебор, также с ограниченными мутациями.

- Настройки атак доступны кликом по иконке с изображением шестерёнки.

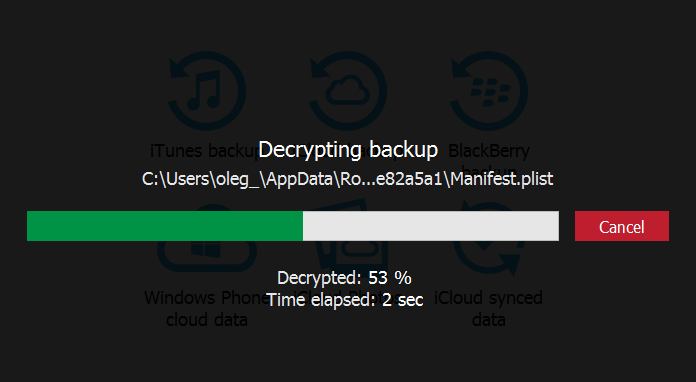

В атаке с использованием полного перебора можно ограничить как длину пароля (сверху и снизу), так и возможные наборы символов и уровни мутаций. - После настройки атак нажмите Start recovery. Будет запущен перебор паролей. Время до окончания атаки и текущий статус отображаются в окне “Processing recovery”. Более подробная информация доступна по нажатию “More info”.

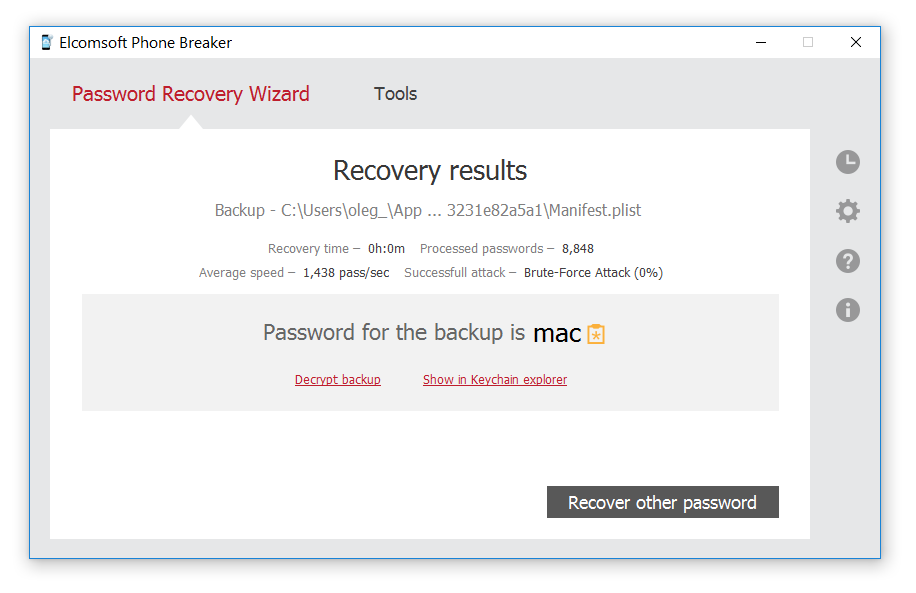

- При успехе атаки пароль будет показан в соответствующем окне.

Восстановленный пароль может быть использован для расшифровки содержимого резервной копии, в том числе данных из защищённого хранилища keychain. Если для просмотра резервной копии будет использоваться Elcomsoft Phone Viewer, расшифровывать её необязательно. Если же инструмент, которым вы воспользуетесь для анализа данных, не поддерживает зашифрованные резервные копии, то с помощью Elcomsoft Phone Breaker можно произвести расшифровку.

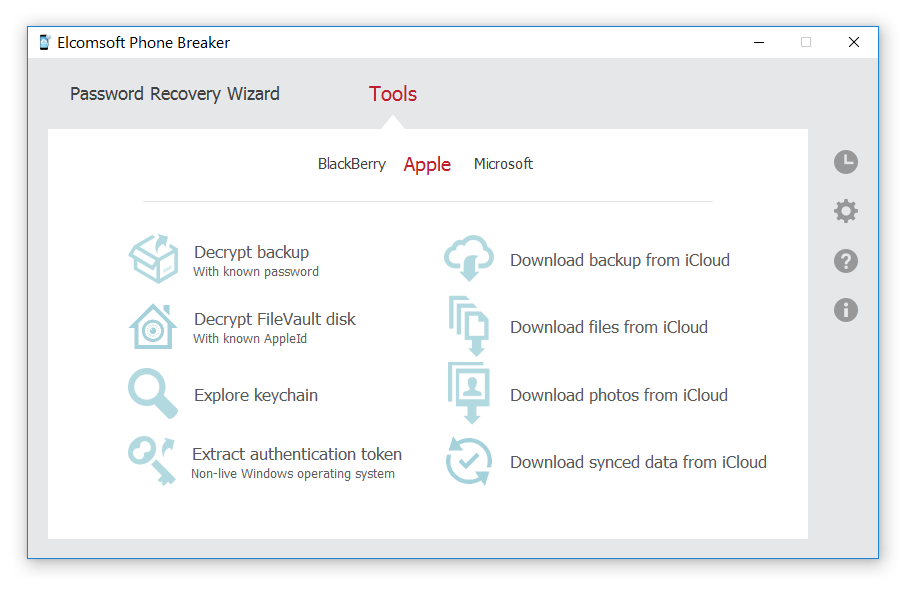

Для расшифровки резервной копии нужно выйти в главное окно программы, после чего использовать команду “Decrypt backup with known password”.

Выберите резервную копию для расшифровки, укажите путь, куда будет сохранена расшифрованная копия, и введите пароль:

Обратите внимание на опцию Restore original file names. При использовании этого режима программа восстановит пути и названия файлов, максимально соответствующие тому, как данные хранились внутри устройства. Используйте этот режим для анализа содержимого вручную. При использовании для просмотра специализированных инструментов (Elcomsoft Phone Viewer в том числе) рекомендуем не использовать эту опцию. Тогда расшифрованная резервная копия будет сохранена в стандартном формате iTunes.

Обратите внимание: Elcomsoft Phone Viewer способен работать с зашифрованными данными напрямую, если известен пароль. При использовании этого инструмента необходимости в предварительной расшифровке нет.

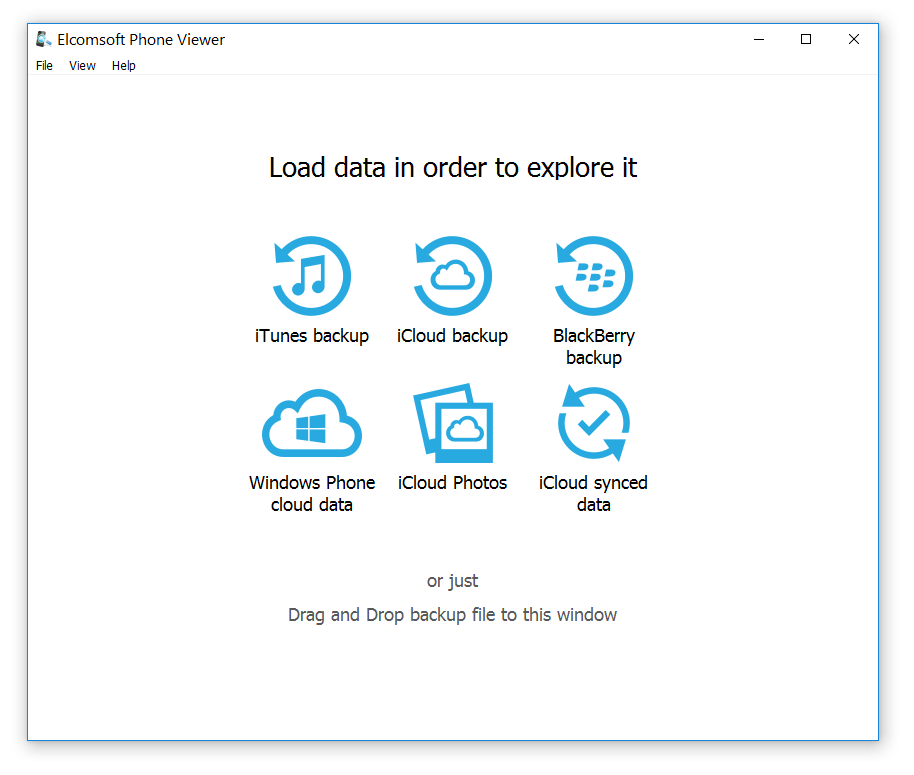

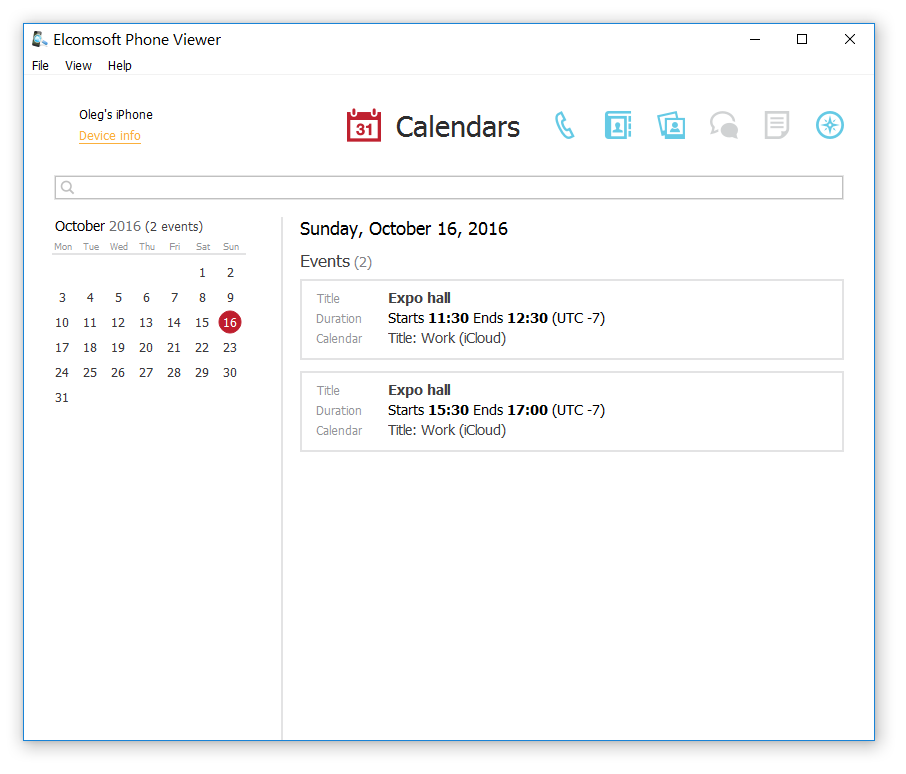

Просмотр и анализ

Для просмотра и анализа резервных копий iPhone, iPad и iPod Touch в стандартном формате iTunes можно использовать множество специализированных приложений. Одно из них – Elcomsoft Phone Viewer собственной разработки «Элкомсофт». Elcomsoft Phone Viewer отличается компактным размером, лёгкостью и простотой использования, а также полной совместимостью с форматами данных, выдаваемыми другими программами «Элкомсофт».

Для начала работы нужно открыть Elcomsoft Phone Viewer и нажать “iTunes backup” либо перенести файл Manifest.plist на окно программы.

При анализе компьютера пользователя будет доступен список всех резервных копий, созданных в его учётной записи:

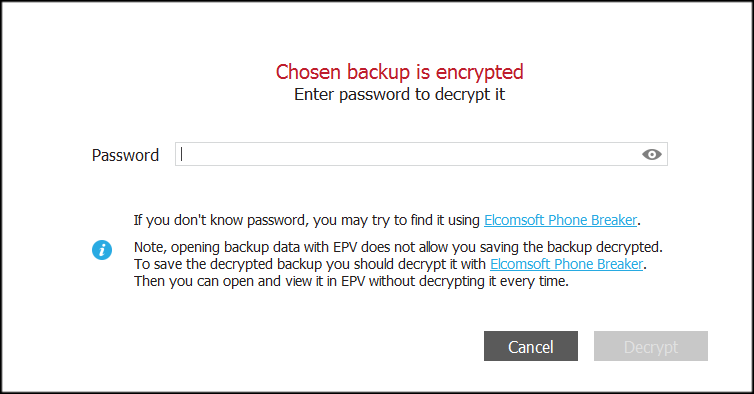

Зашифрованные резервные копии поддерживаются Elcomsoft Phone Viewer напрямую, если пароль известен.

При открытии зашифрованной резервной копии программа запросит пароль, после чего расшифрует данные во временную папку.

После открытия резервной копии будет доступен просмотр, поиск и фильтрация данных, включая контакты, звонки, события календаря, фотографии, пароли и многое другое.

Заключение

С помощью депонированных ключей сохраняется возможность извлечения данных из заблокированных устройств iPhone, iPad и iPod Touch, но только в том случае, если устройства не выключались и не перезагружались с момента последней разблокировки. Именно поэтому максимально важно обеспечить технически грамотный процесс конфискации и хранения мобильных устройств, с одной стороны – изолировав от внешних радиосетей, а с другой – не позволив разрядиться аккумуляторной батарее.

Программы и ссылки

В данном документе использованы следующие источники.

Приложения:

- Elcomsoft iOS Forensic Toolkit https://www.elcomsoft.com/eift.html

- Elcomsoft Phone Breaker https://www.elcomsoft.com/eppb.html

- Elcomsoft Phone Viewer https://www.elcomsoft.com/epv.html

Ссылки:

- О предупреждении «Доверять этому компьютеру» на устройстве iPhone, iPad или iPod touch https://support.apple.com/ru-ru/HT202778

- iOS Logical Acquisition: The Last Hope For Passcode-Locked Devices? http://blog.elcomsoft.com/2016/08/ios-logical-acquisition-the-last-hope-for-passcode-locked-devices/

- iOS 8.3: the end of iOS forensics? http://blog.digital-forensics.it/2015/06/ios-83-end-of-ios-forensics.html

- iOS 8 and its impact on investigations: https://www.blackbagtech.com/blog/2014/09/24/ios-8-and-its-impact-on-investigations/

- iOS lockdown diagnostics: https://gist.github.com/ddz/b6879ba86fc7ddc2e26f

- Counter-Forensics: Pair-Lock Your Device with Apple’s Configurator https://www.zdziarski.com/blog/?p=2589