После заметки о том, какие формы принимают киберугрозы, связанные с коронавирусом, я решил посмотреть на то, как в российском Интернете отреагировали на пандемию и что происходит с киберугрозами у нас, а именно с фишинговыми и мошенническими сайтами.

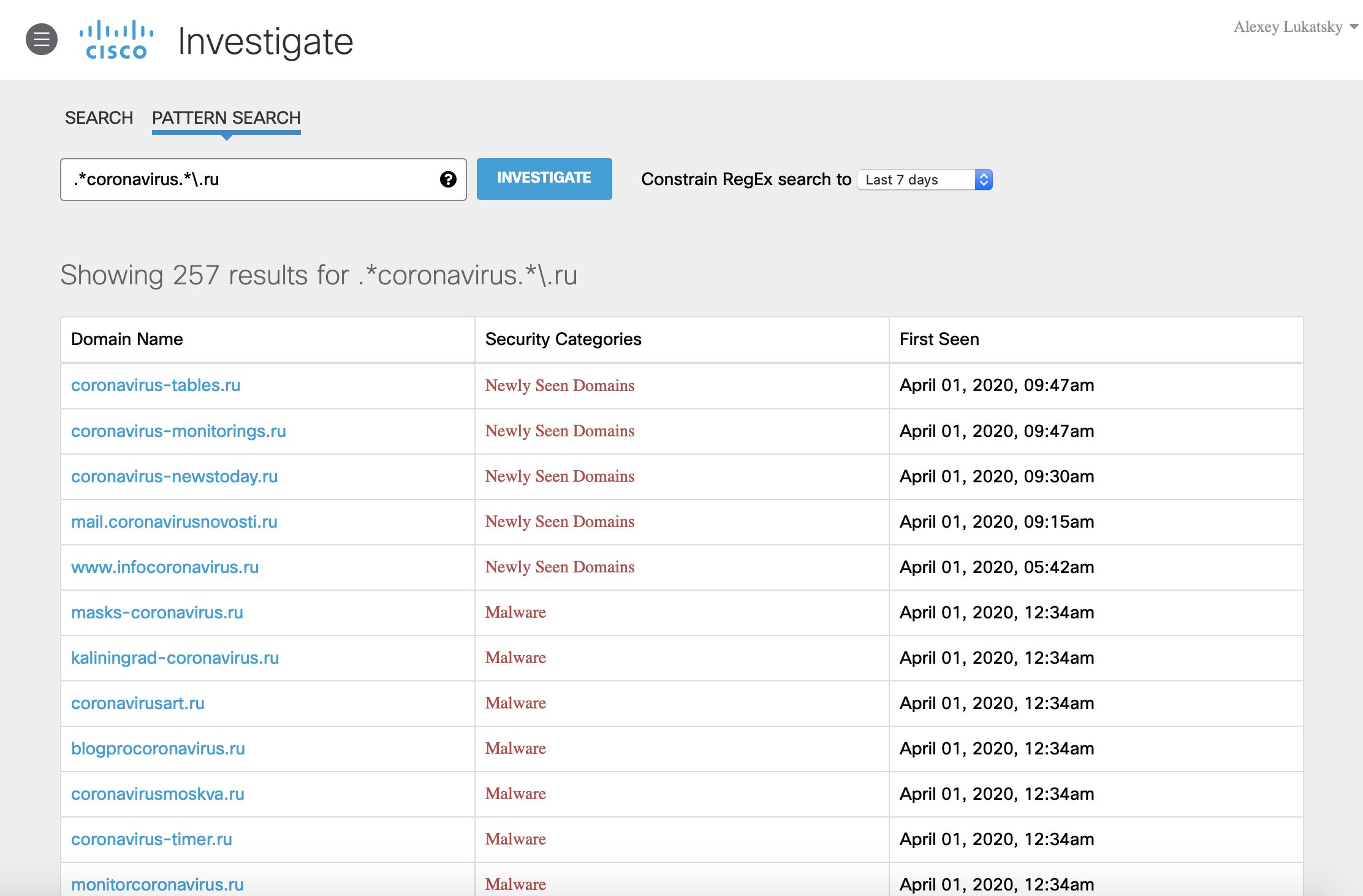

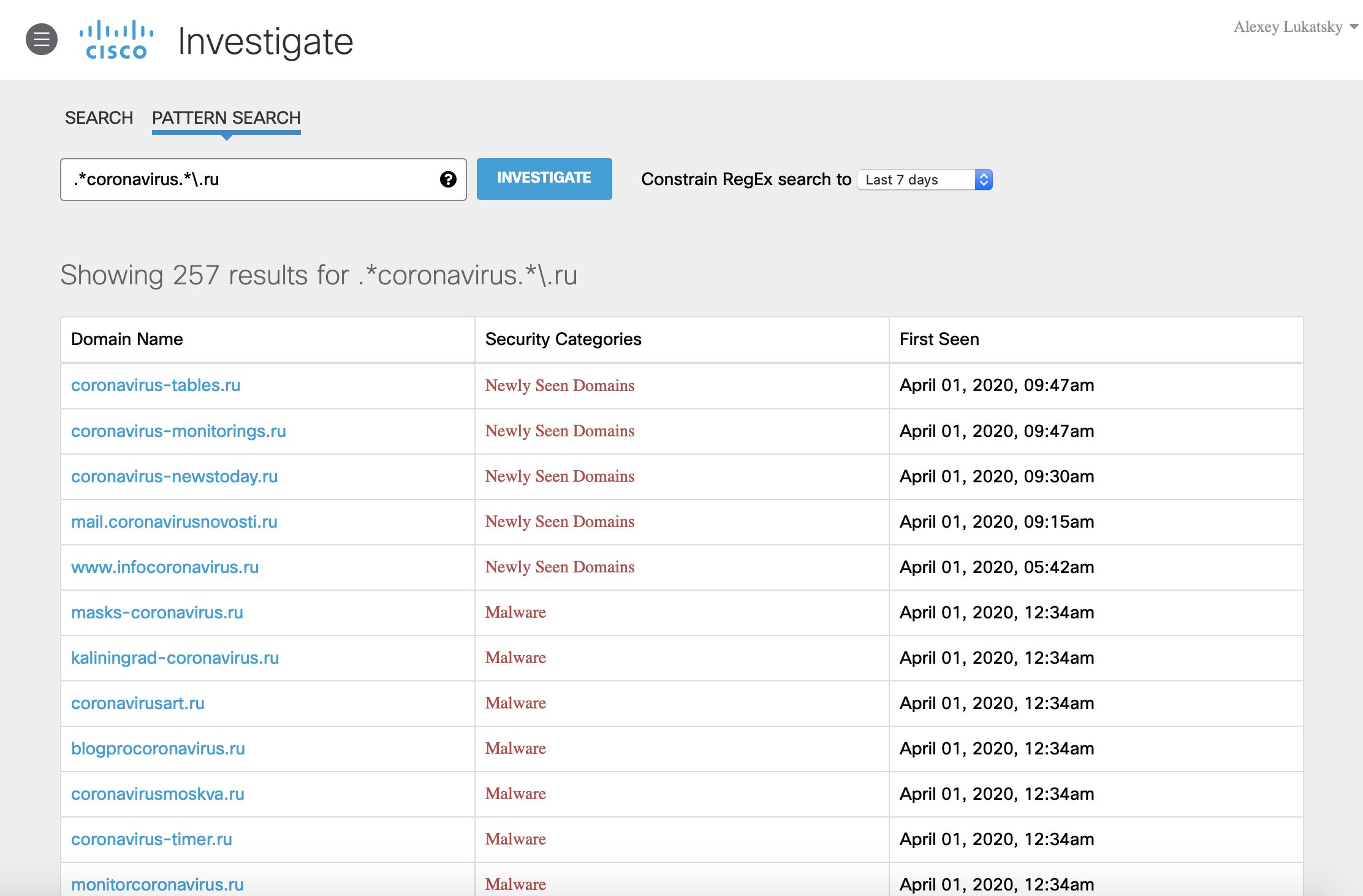

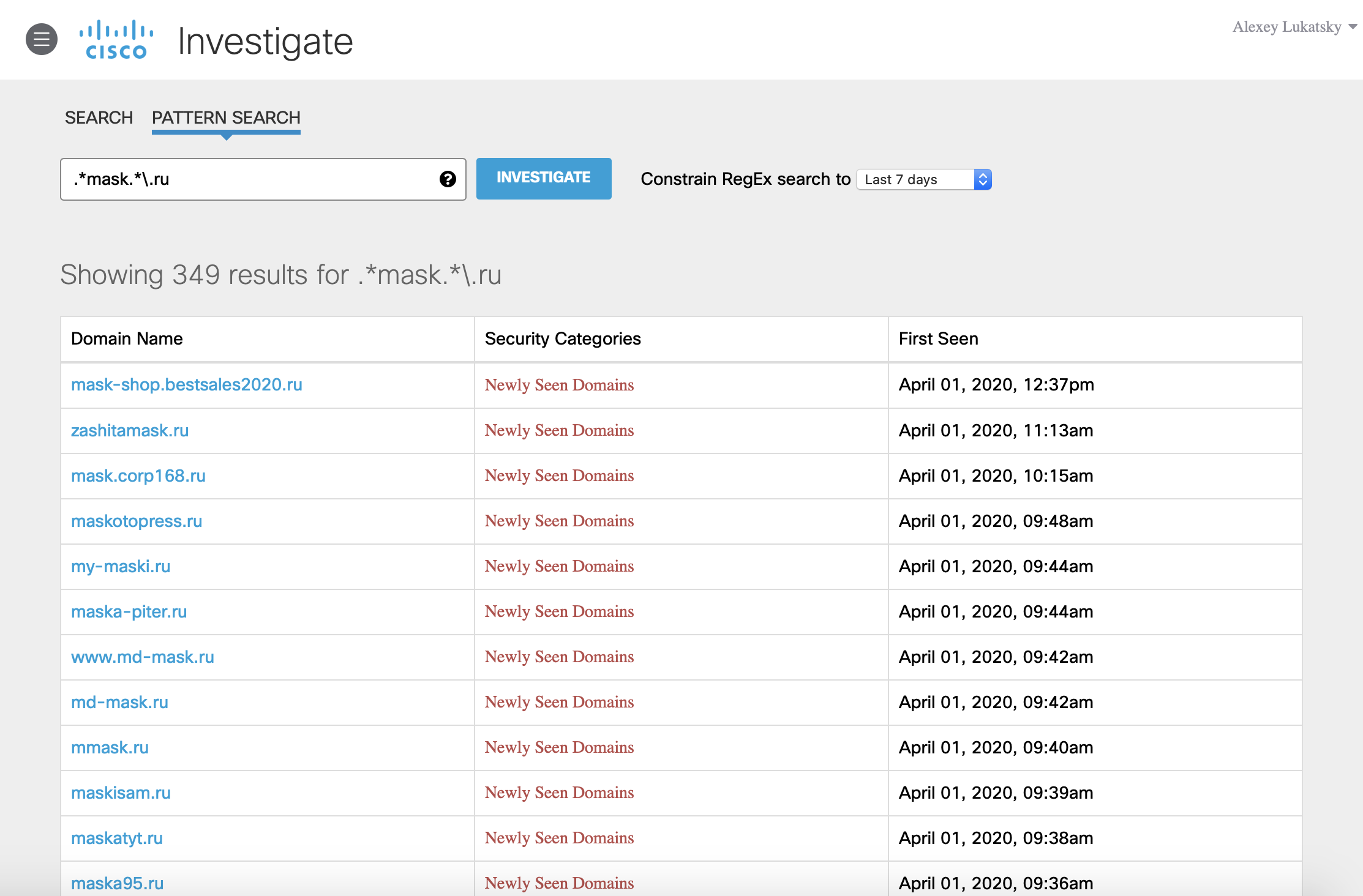

В качестве точки отсчета я стал использовать наш сервис мониторинга и защиты DNS — Cisco Umbrella, который обрабатывает в день более 150 миллиардов DNS-запросов и проводит их анализ на предмет вредоносности. С помощью инструмента расследования Cisco Umbrella Investigate, первым делом я решил проверить, насколько активно сейчас создаются домены, в названии которых используются ключевые слова «covid» и «coronavirus». За последние 7 дней появилось:

— 257 доменов с «coronavirus», из которых 170 мы отнесли к вредоносным

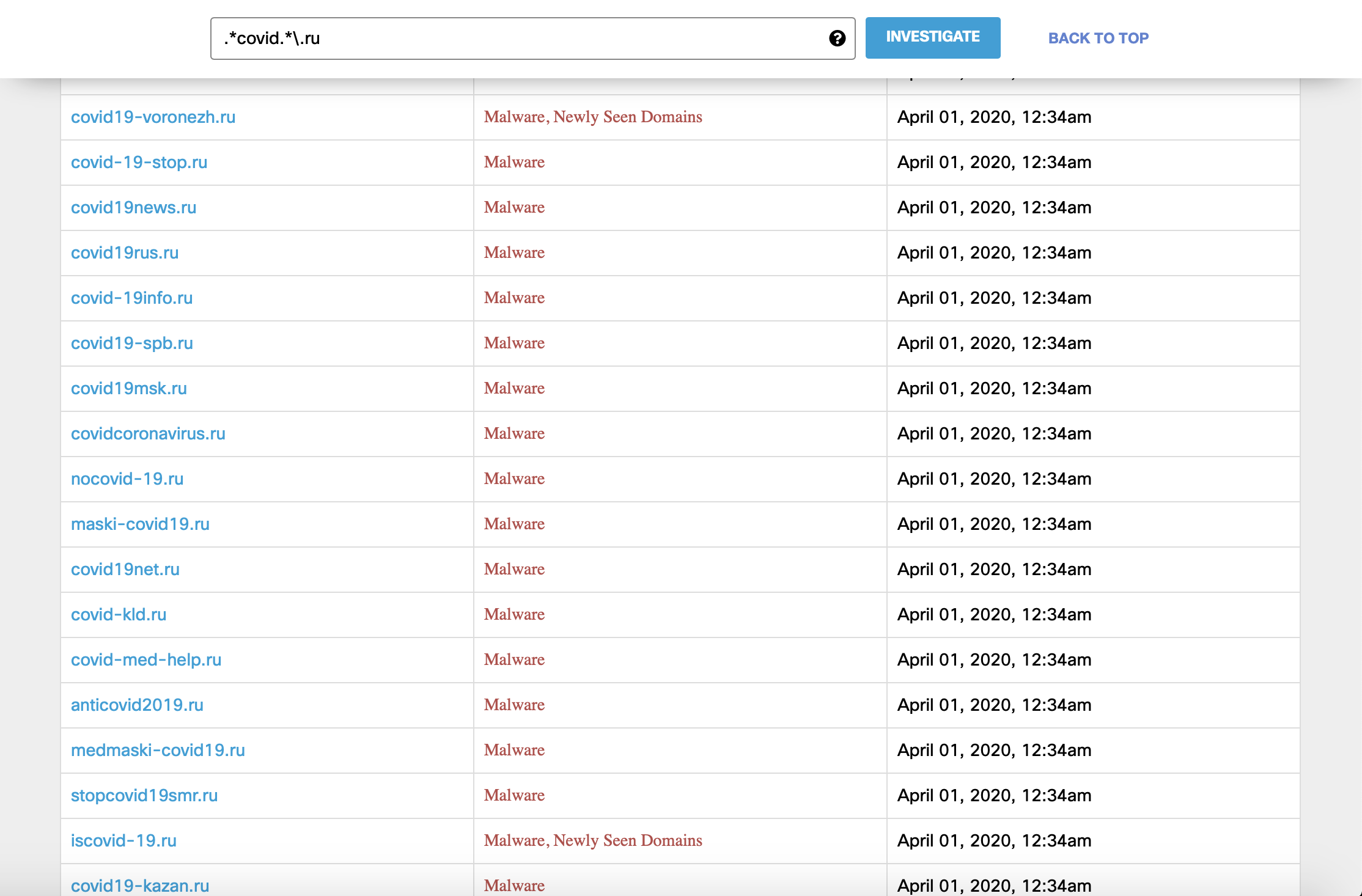

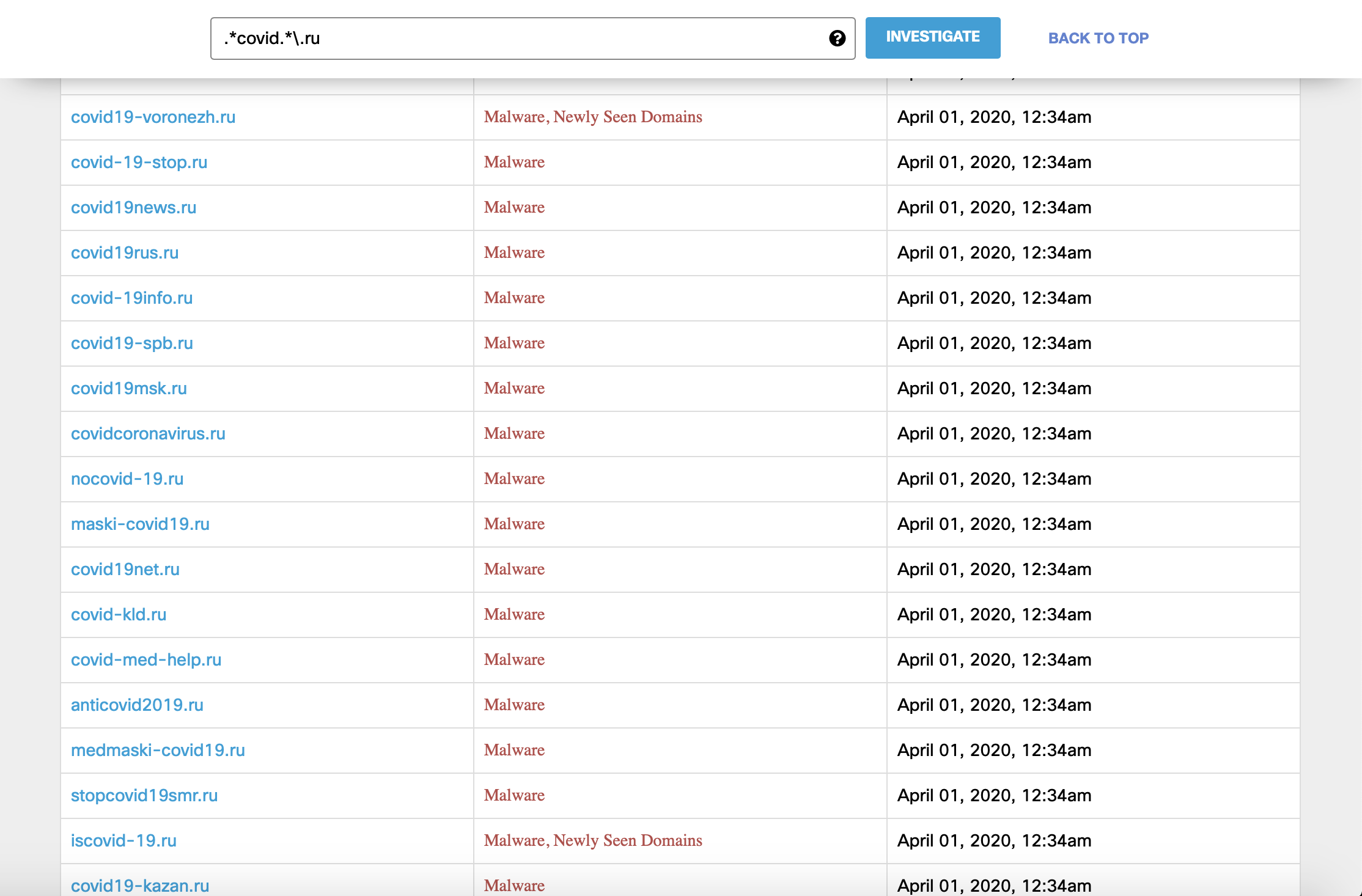

— 271 домен с «covid», из которых к вредоносным мы отнесли 121

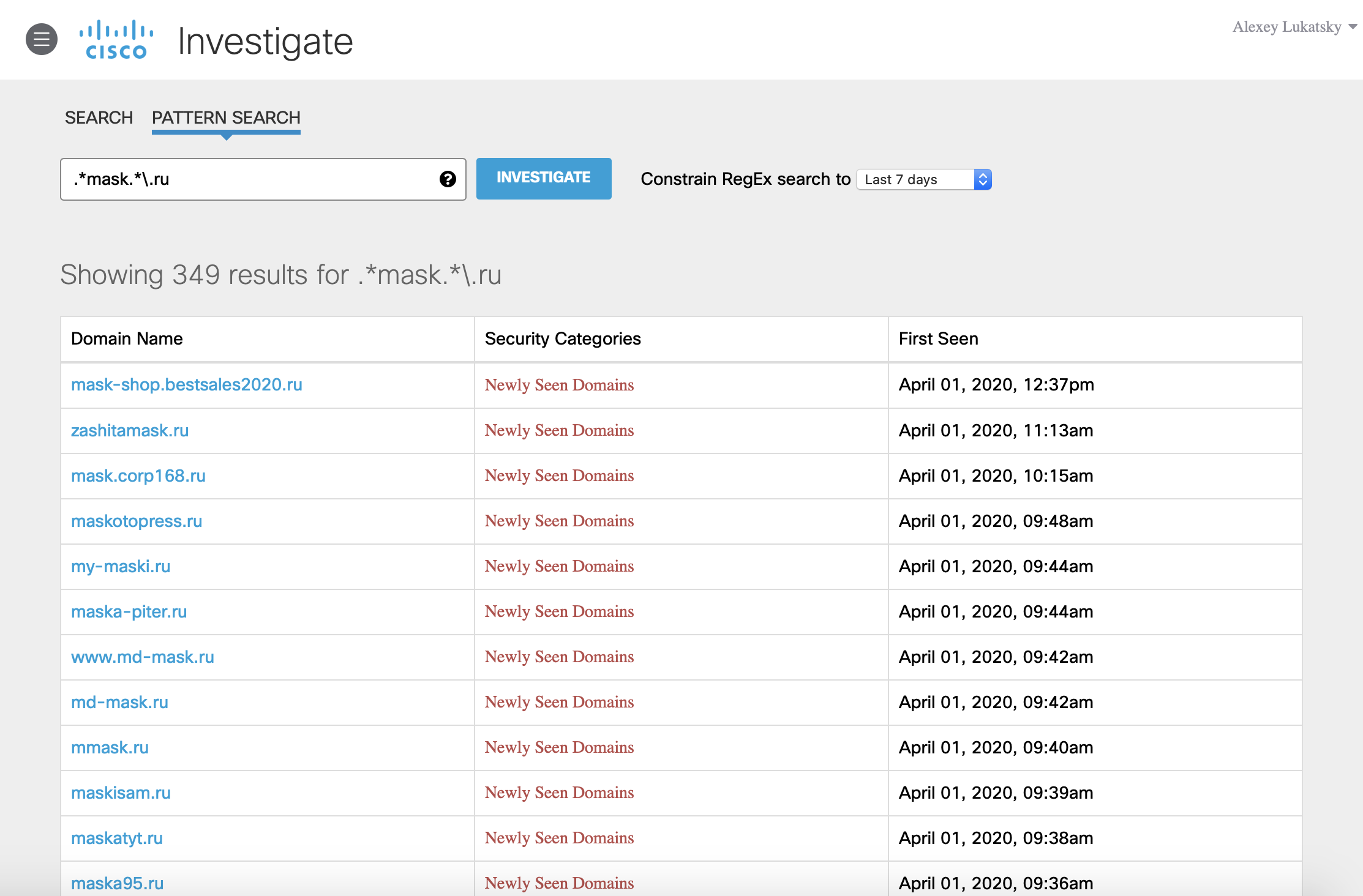

— 349 доменов с «mask» (и их число постоянно растет), из которых только 9 классифицированы как вредоносные и 1 как фишинговый.

Классификация вредоносных доменов носит пока предварительный характер, так как многие домены пока только зарегистрированы, но еще никак не используются злоумышленниками.

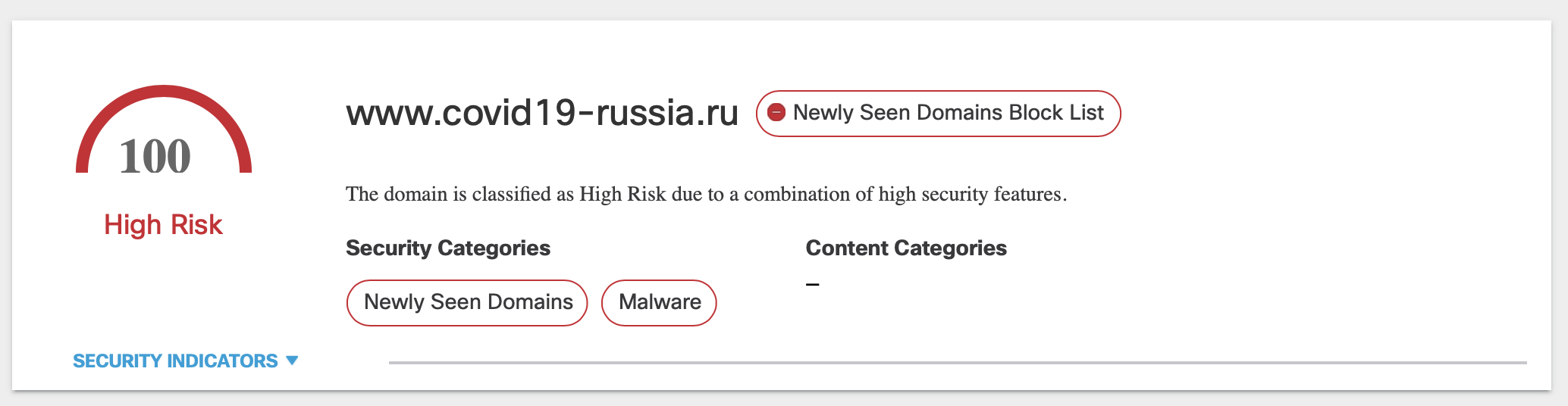

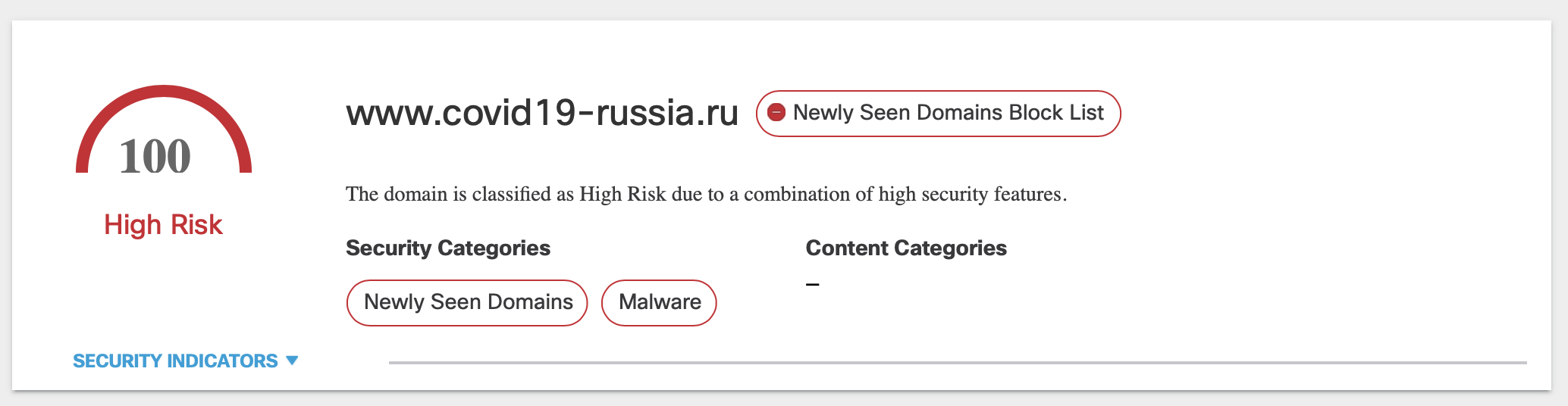

Возьмем к примеру домен covid19-russia[.]ru и попробуем провести по нему блиц-расследование:

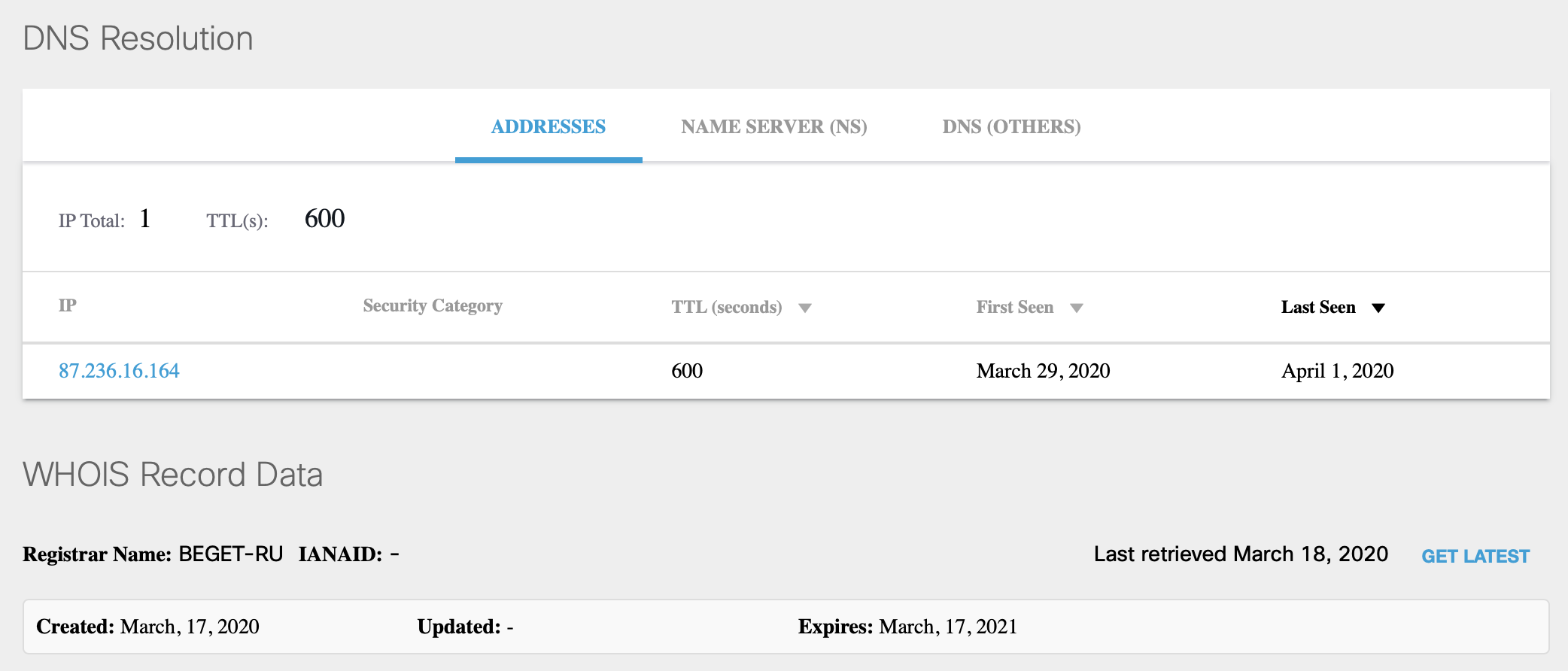

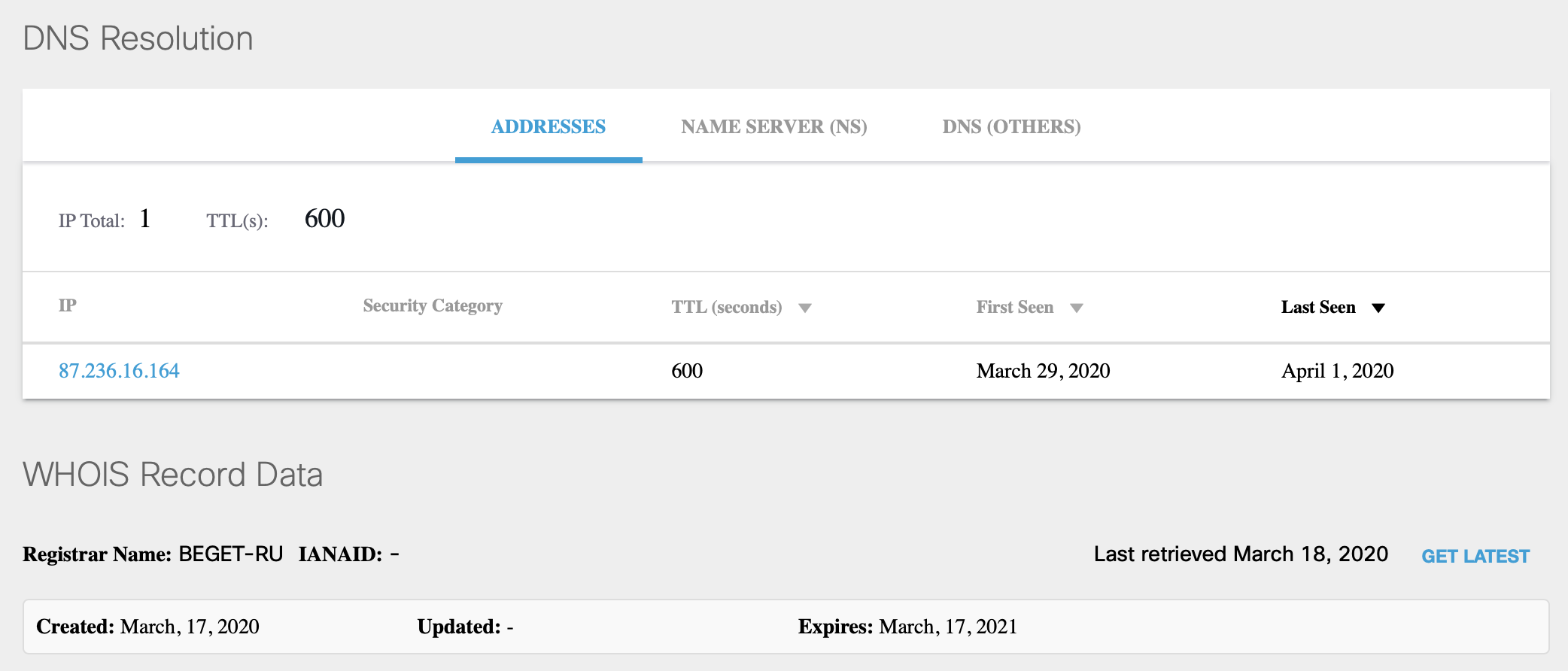

Домен был зарегистрирован 17 марта, что в целом неудивительно и в данном конкретном случае не должно вызывать подозрений как в иных случаях, в которых дата создания домена является очень важным индикатором для выявления вредоносной активности. Для пандемии же коронавируса сложно ожидать, что о ней было известно в прошлом году или ранее. Поэтому и домены, посвященные коронавирусу стали появляться только сейчас.

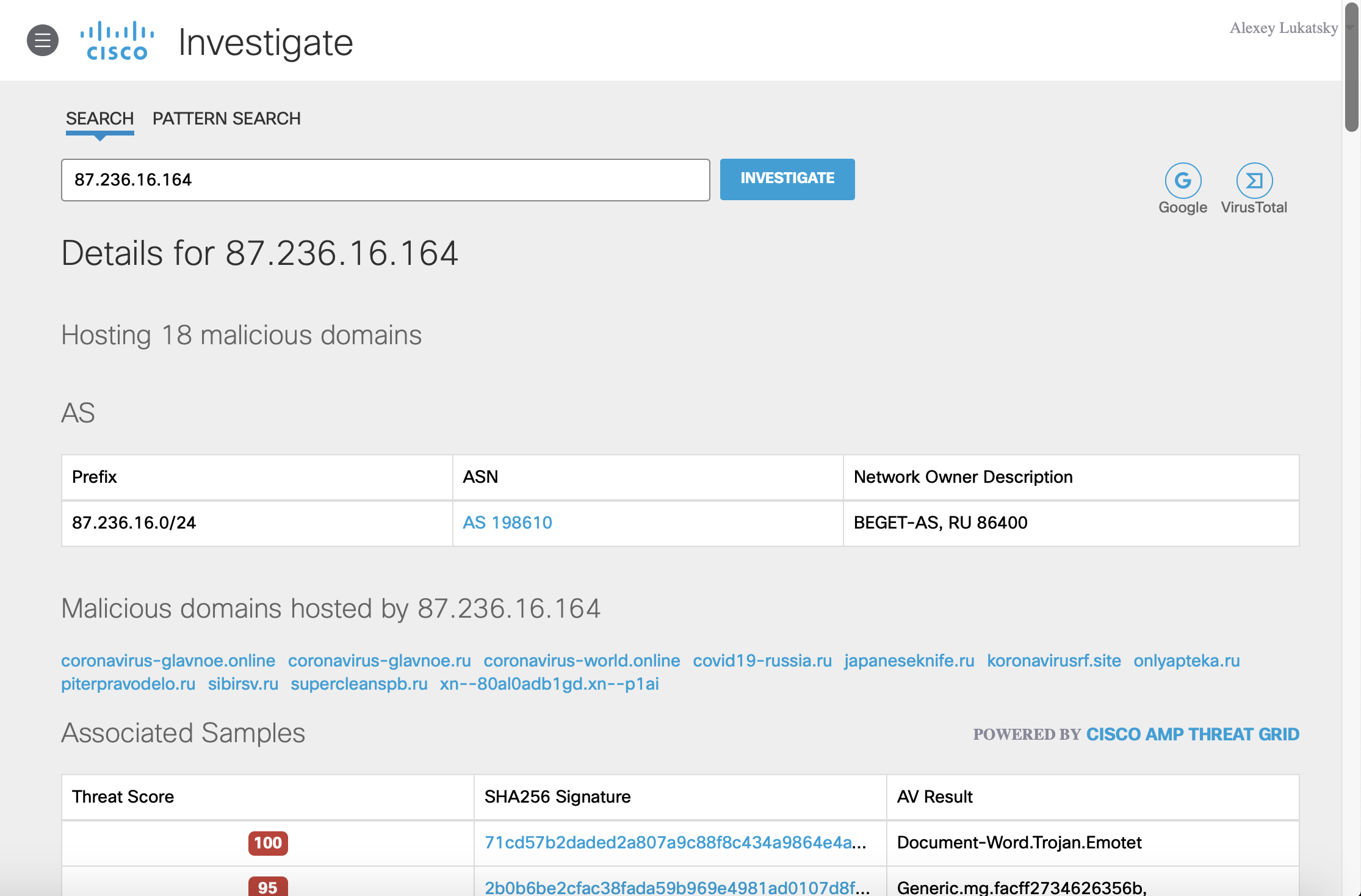

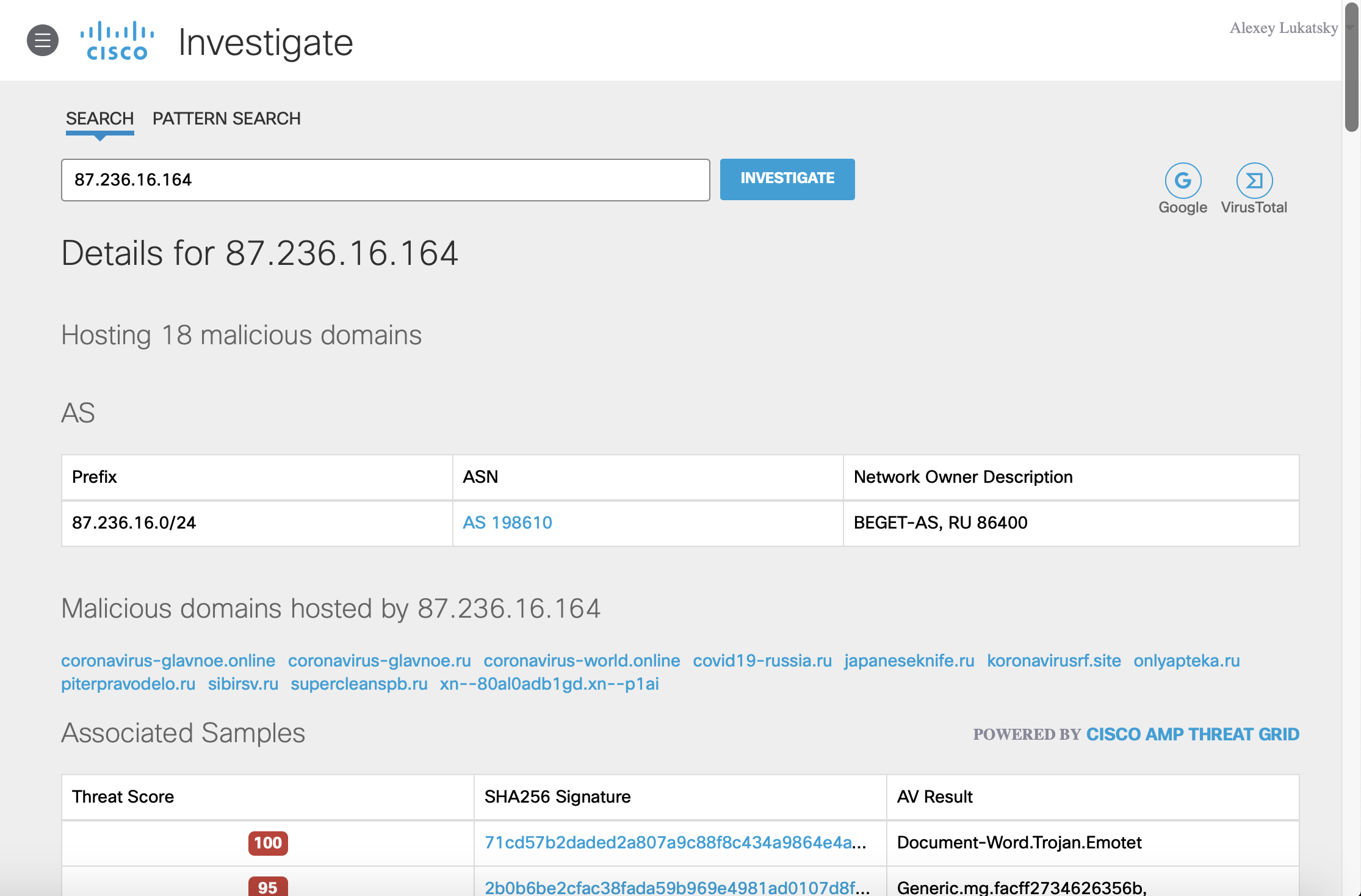

Посмотрим на IP-адрес, на котором висит данный домен. Как мы видим, он является прибежищем еще для ряда доменов, часть из которых связана с текущей пандемией:

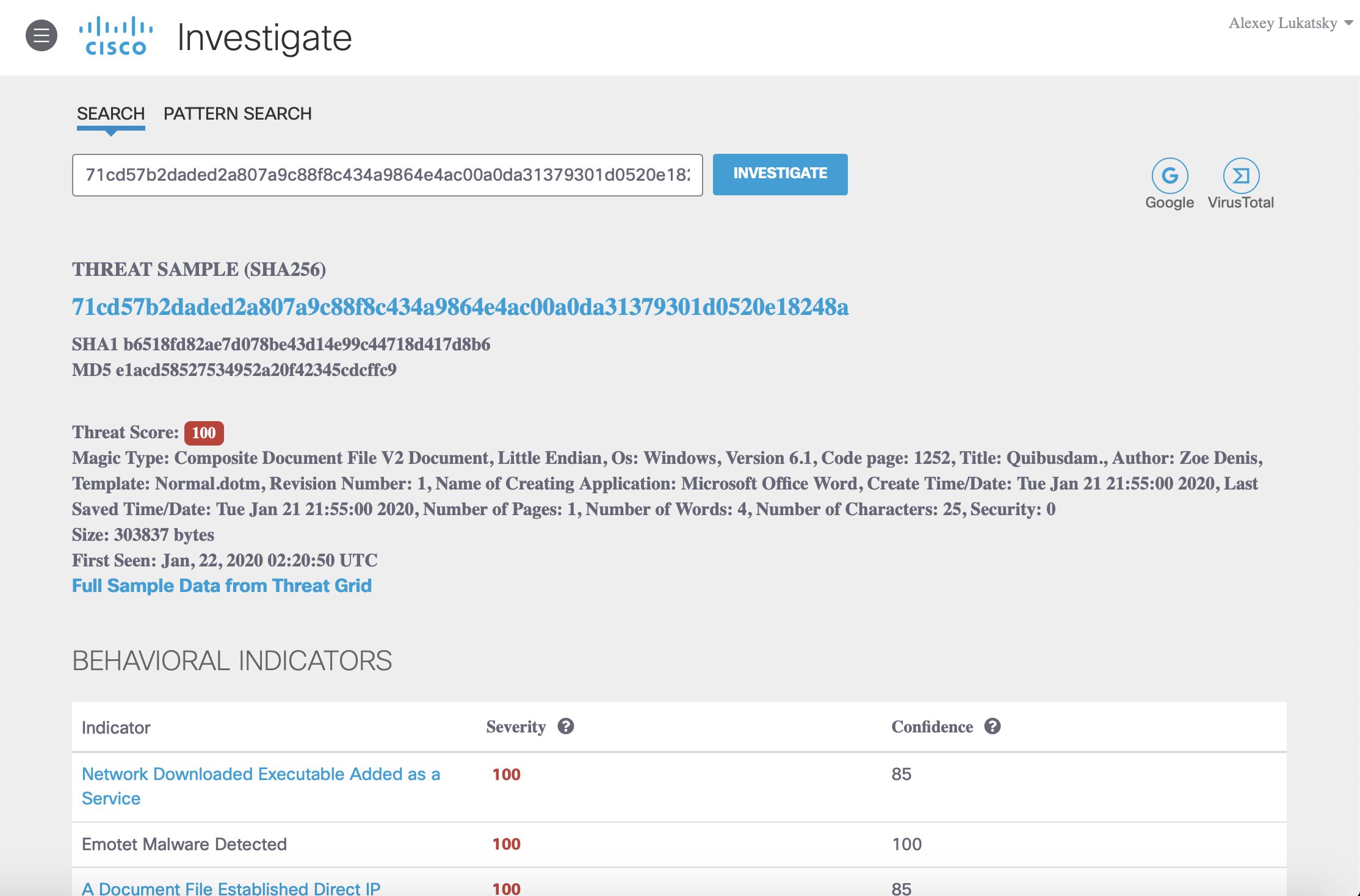

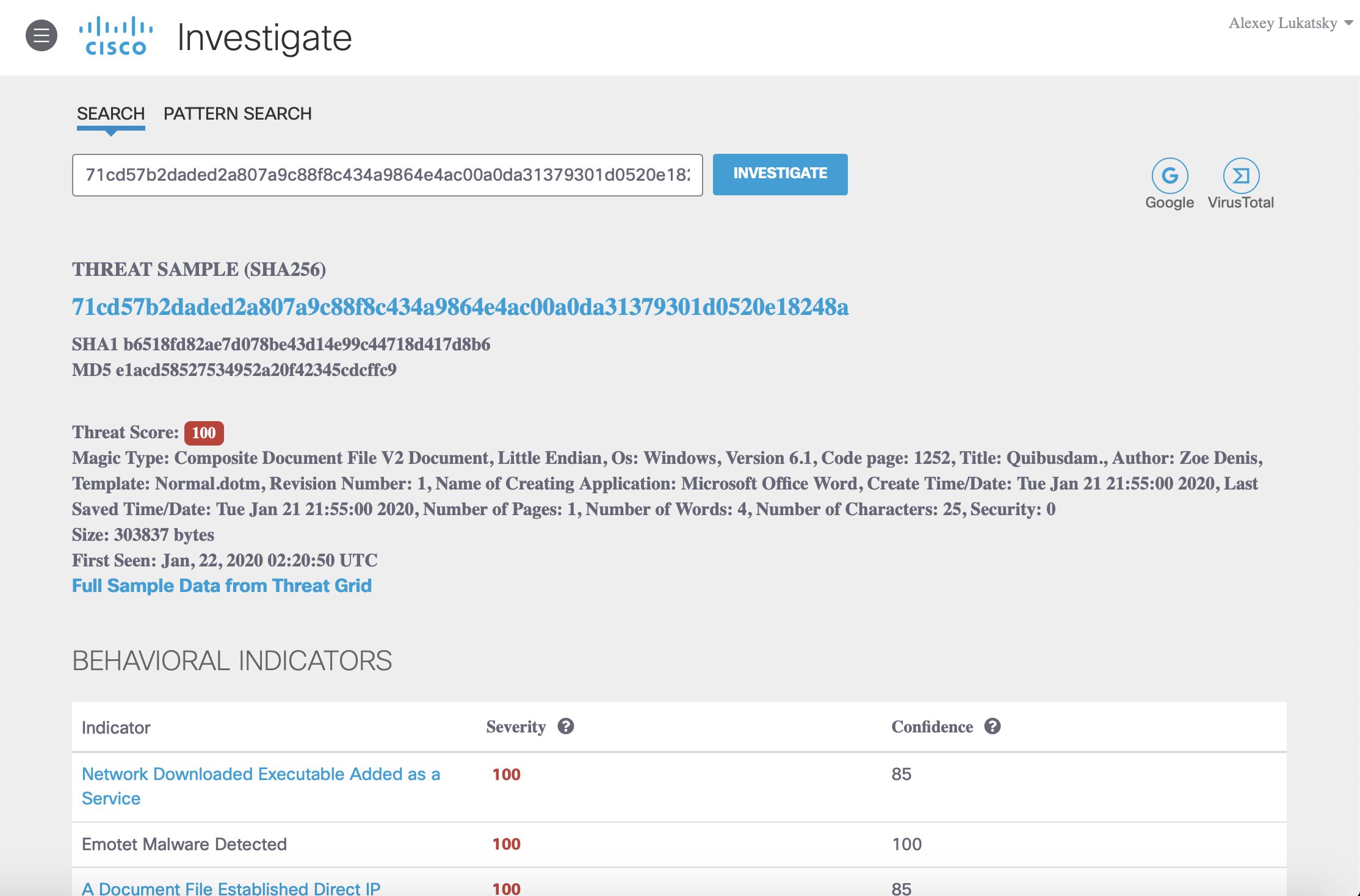

И этот же адрес у нас ассоциирован с рядом вредоносных программ, которые либо распространяются с указанного IP-адреса или сайтов, на нем «висящих», либо используют этот адрес в качестве kill switch, либо задействуют его в качестве командного сервера, который рассылает соответствующие команды и принимает ответы от жертв, зараженных вредоносным кодом. Первым в списке вредоносных семплов, связанных с указанным IP, мы видим и Emotet, уже упомянутый в прошлой статье:

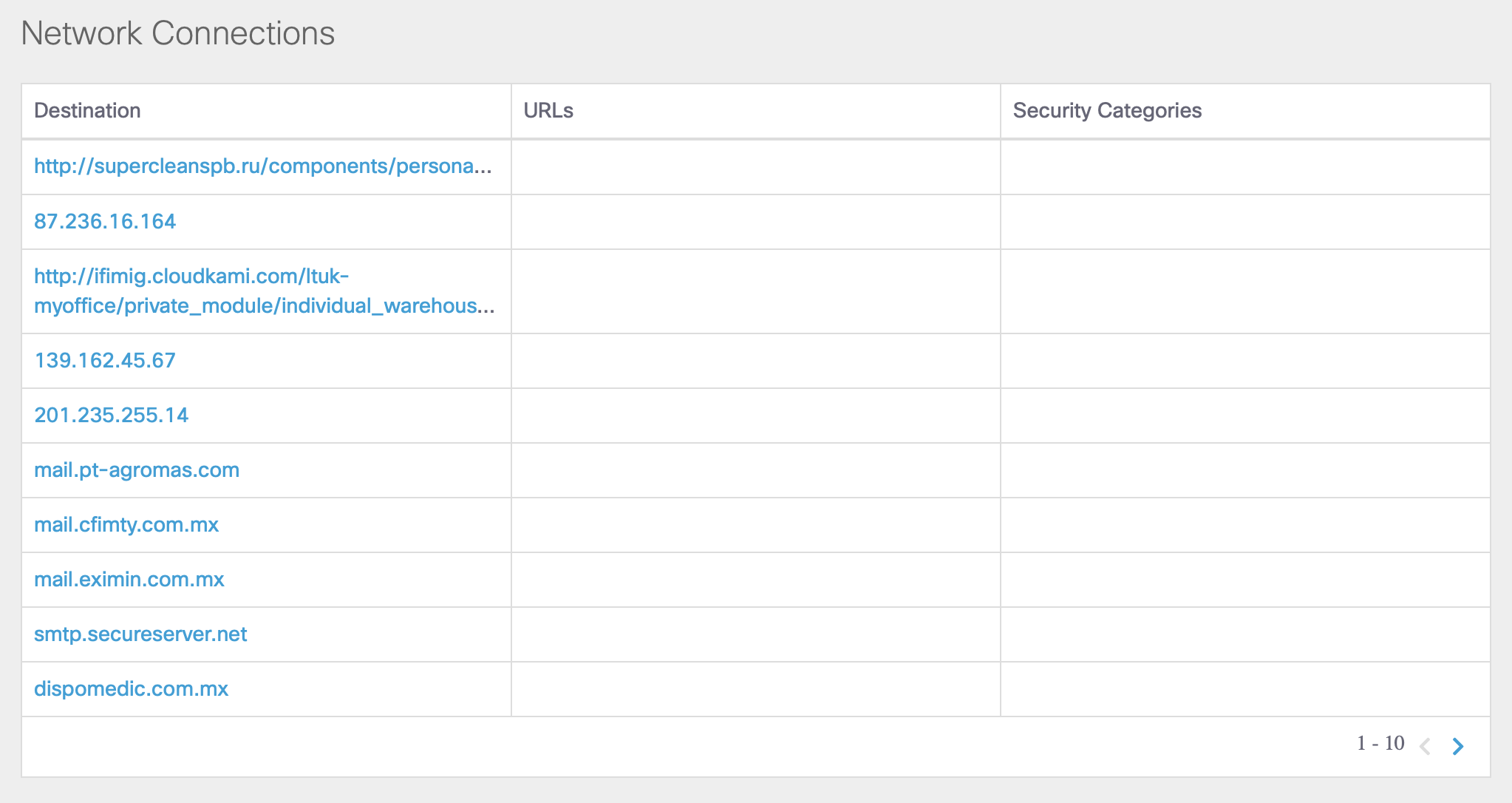

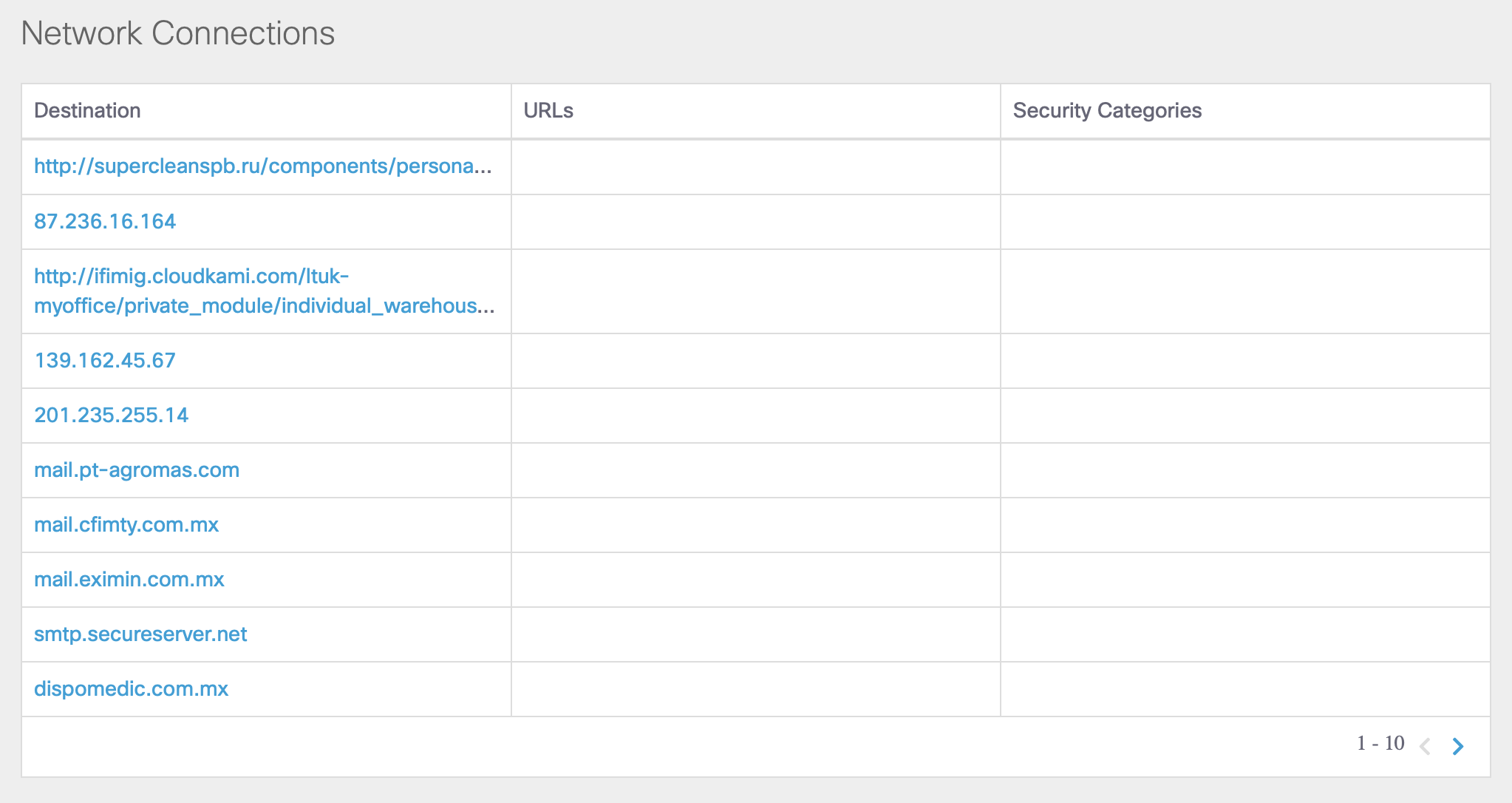

Этот семпл используется и в других кампаниях судя по анализу его сетевого взаимодействия:

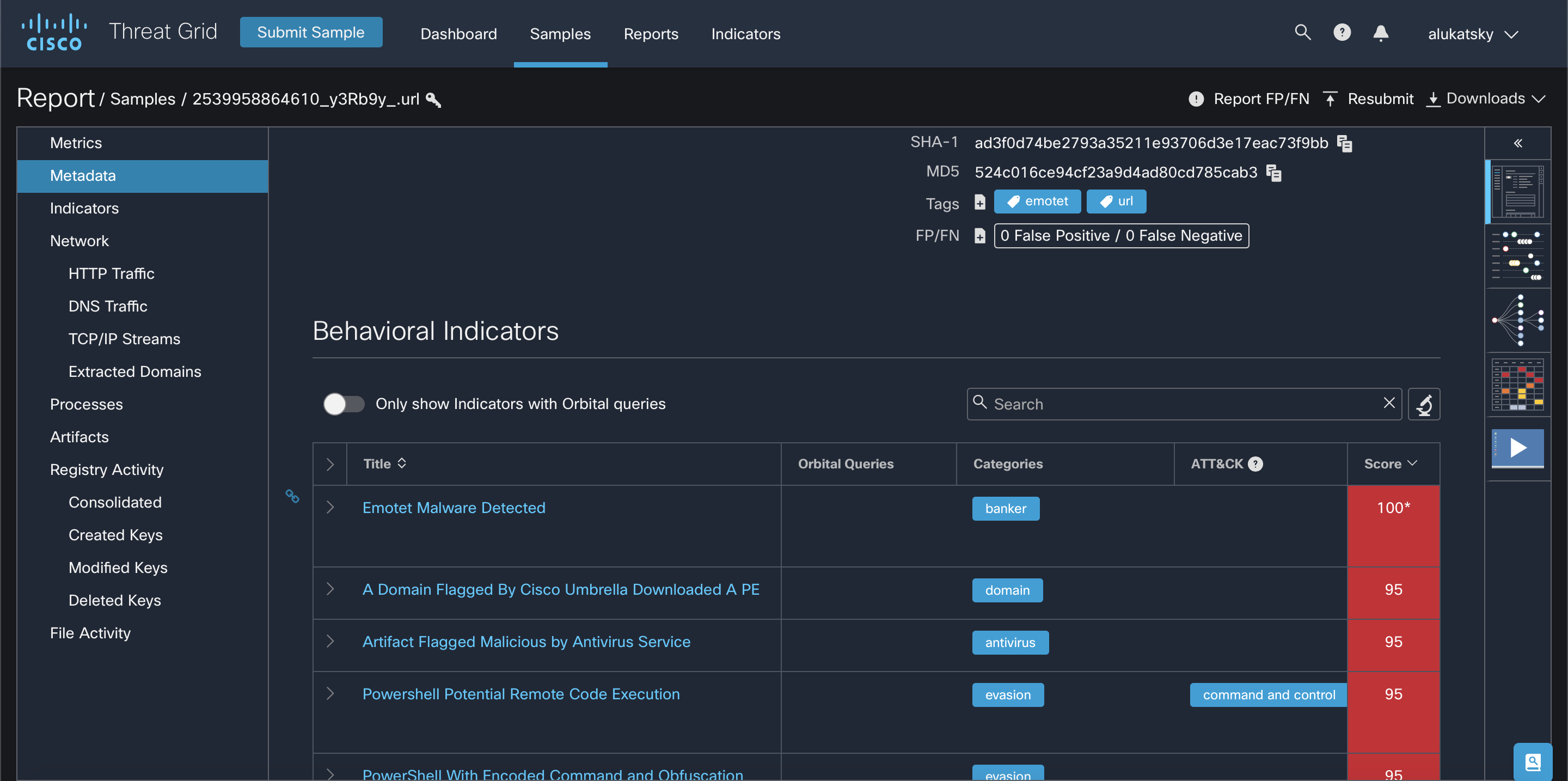

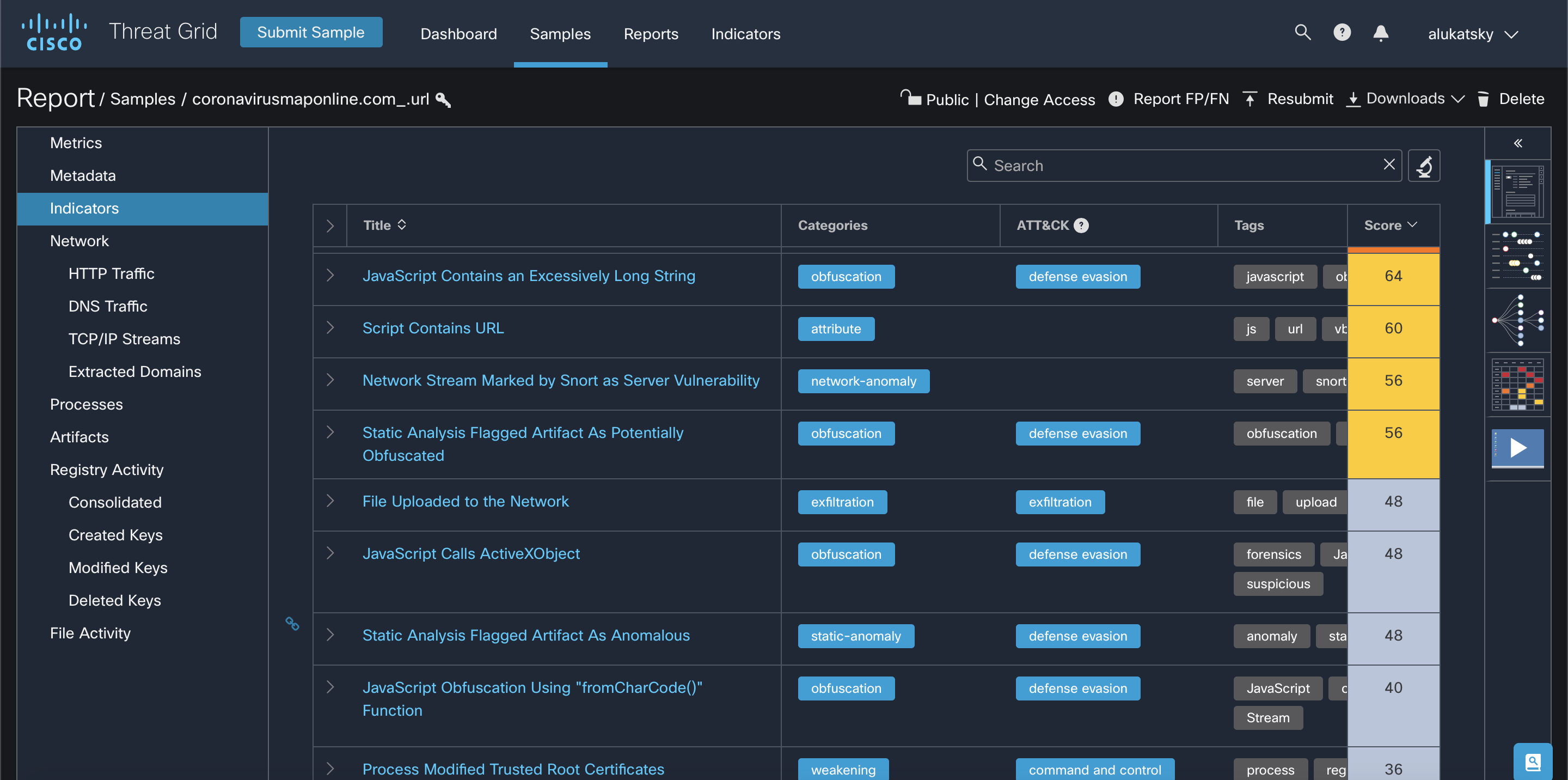

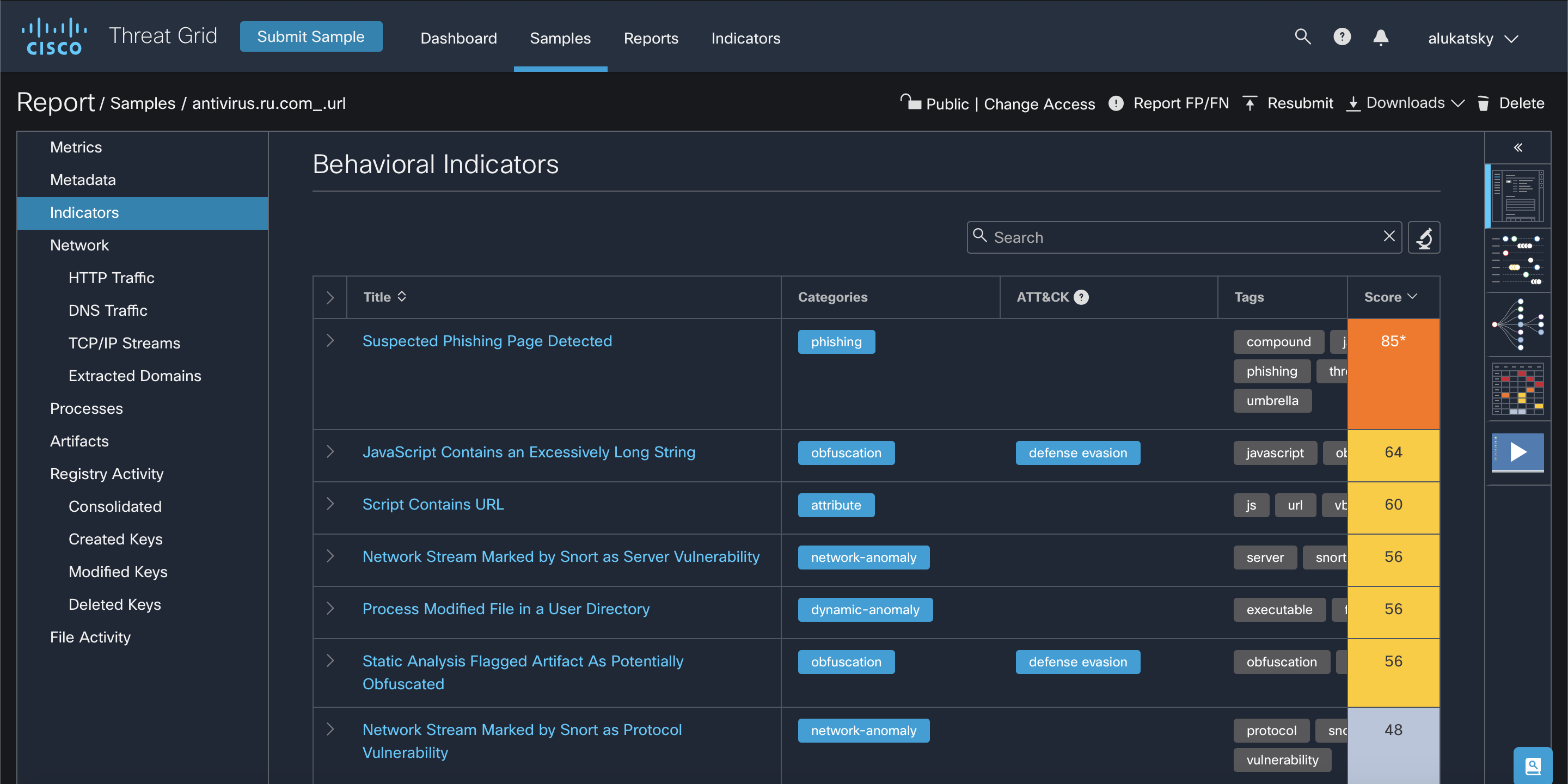

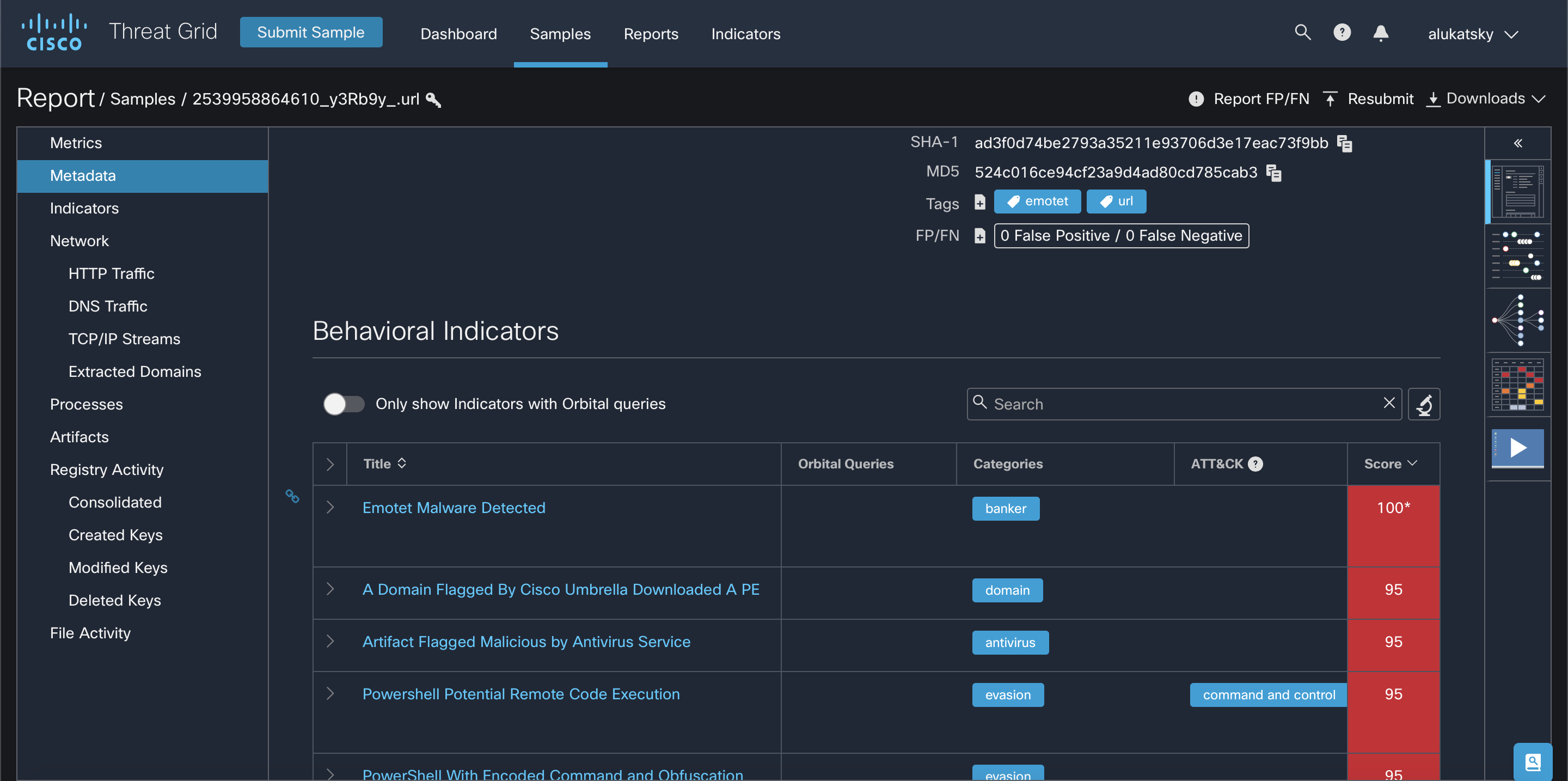

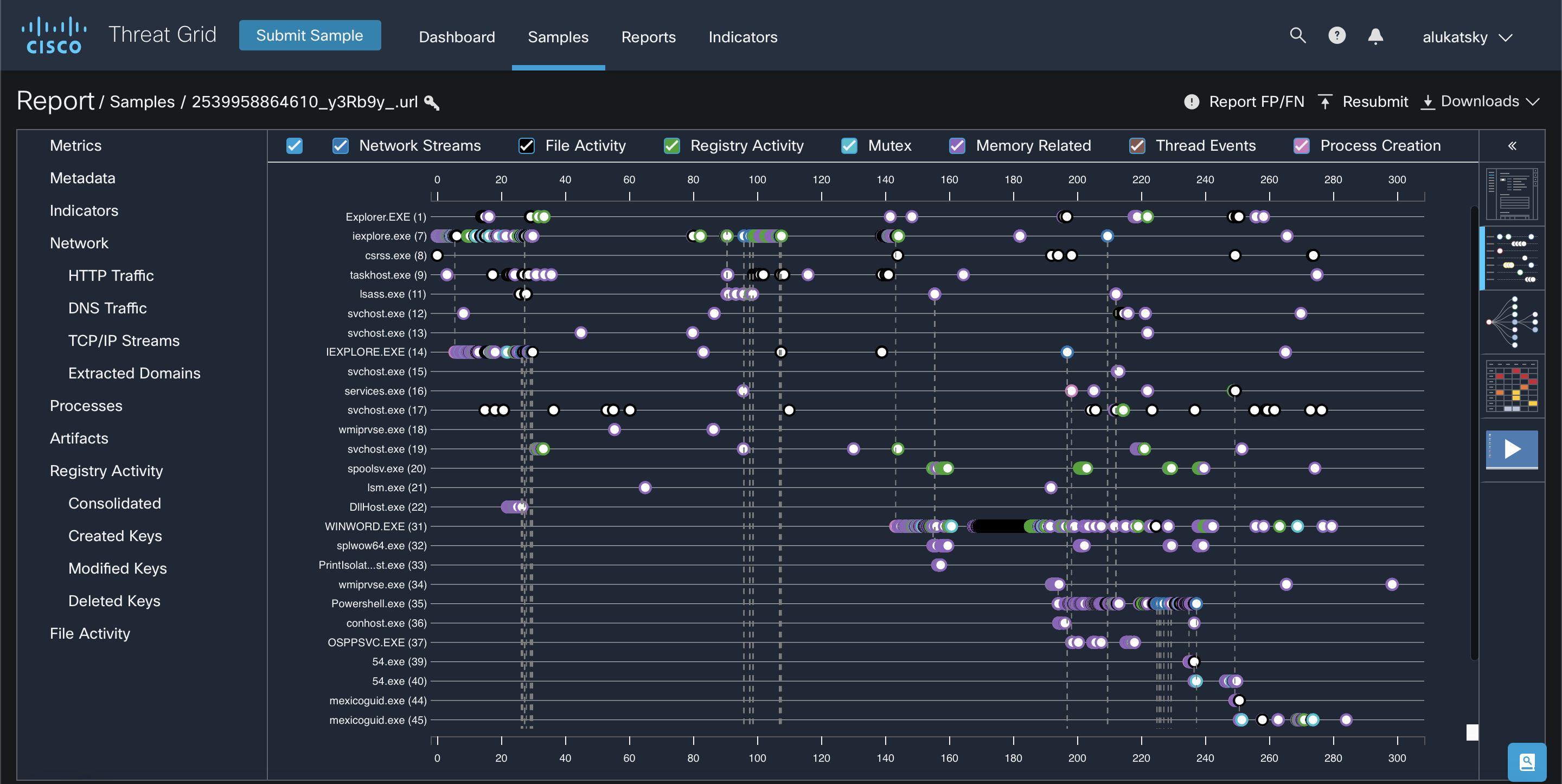

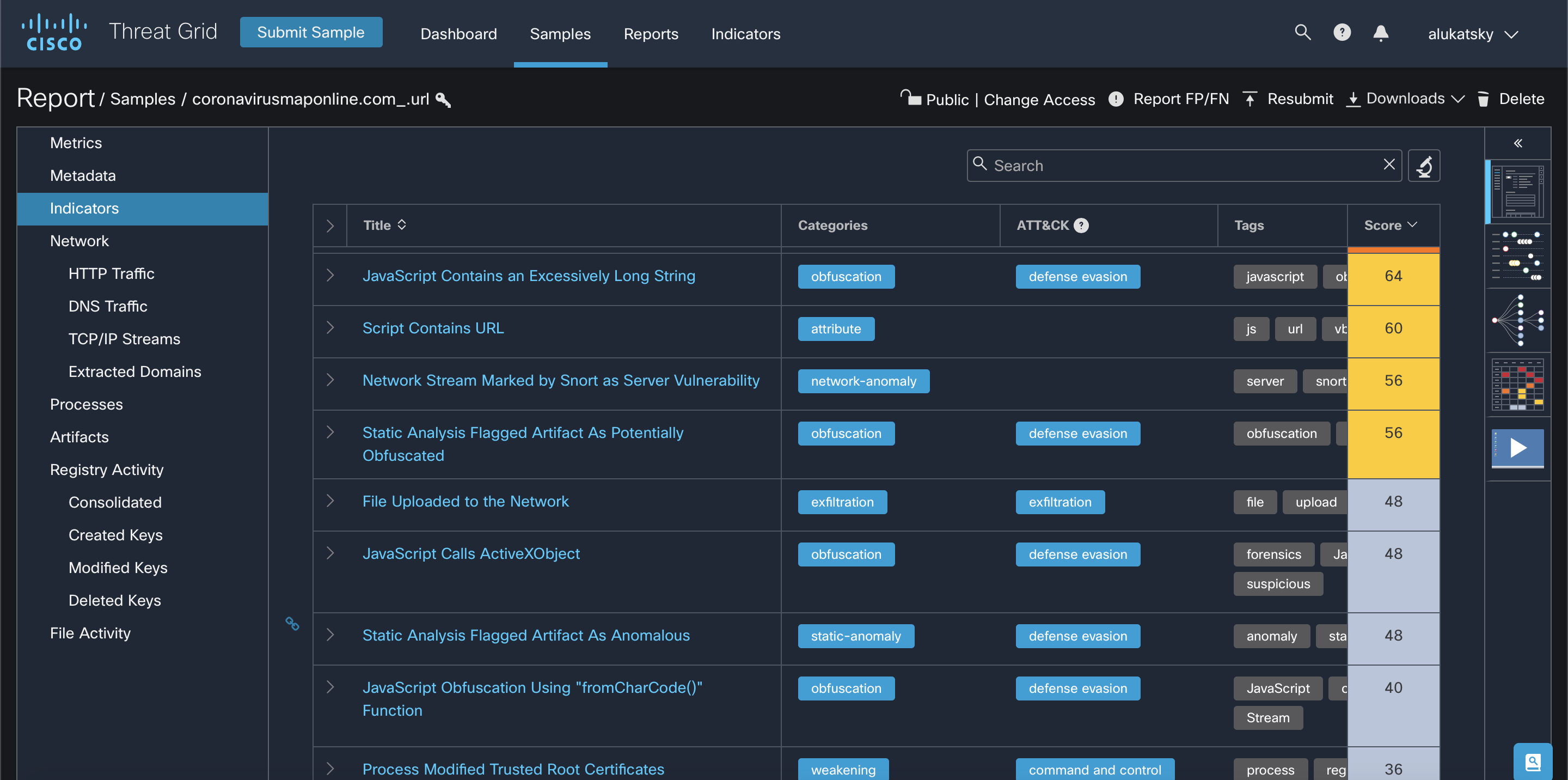

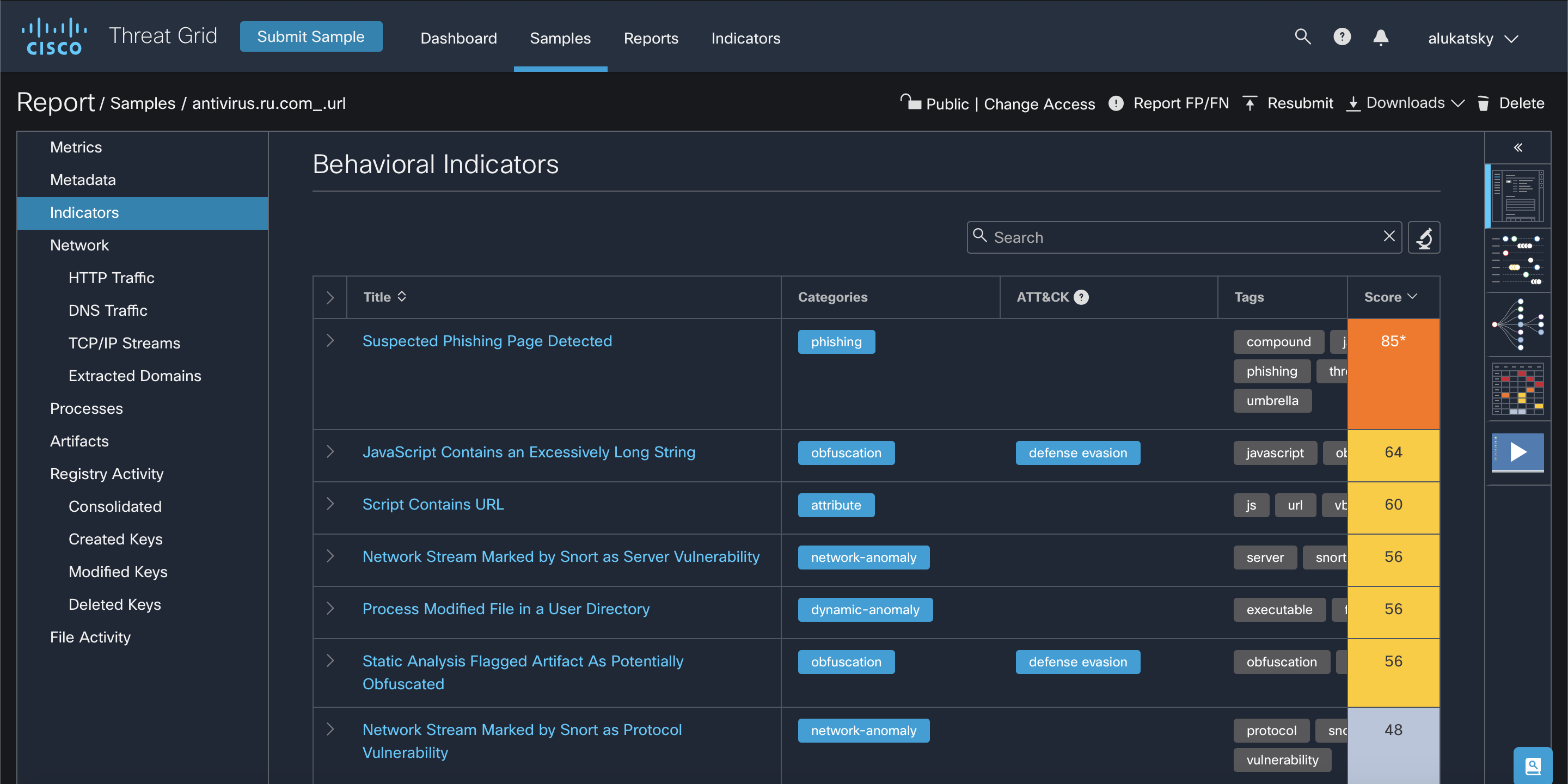

Если воспользоваться другим сервисом Cisco, а именно песочницей Cisco Threat Grid, то мы можем получить по данному семплу более подробную информацию, например, подробный список поведенческих индикаторов, которые «сработали» в данном случае:

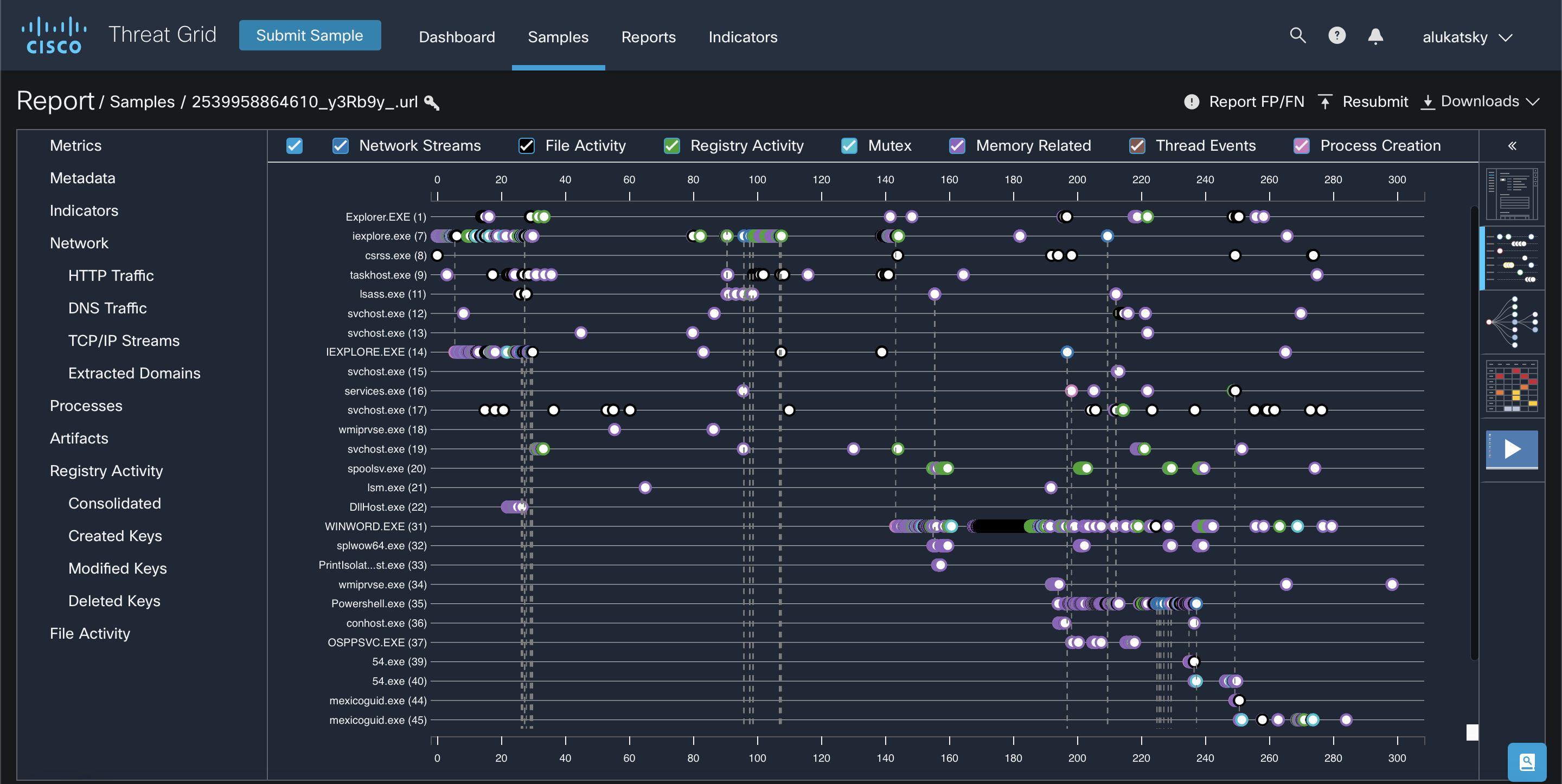

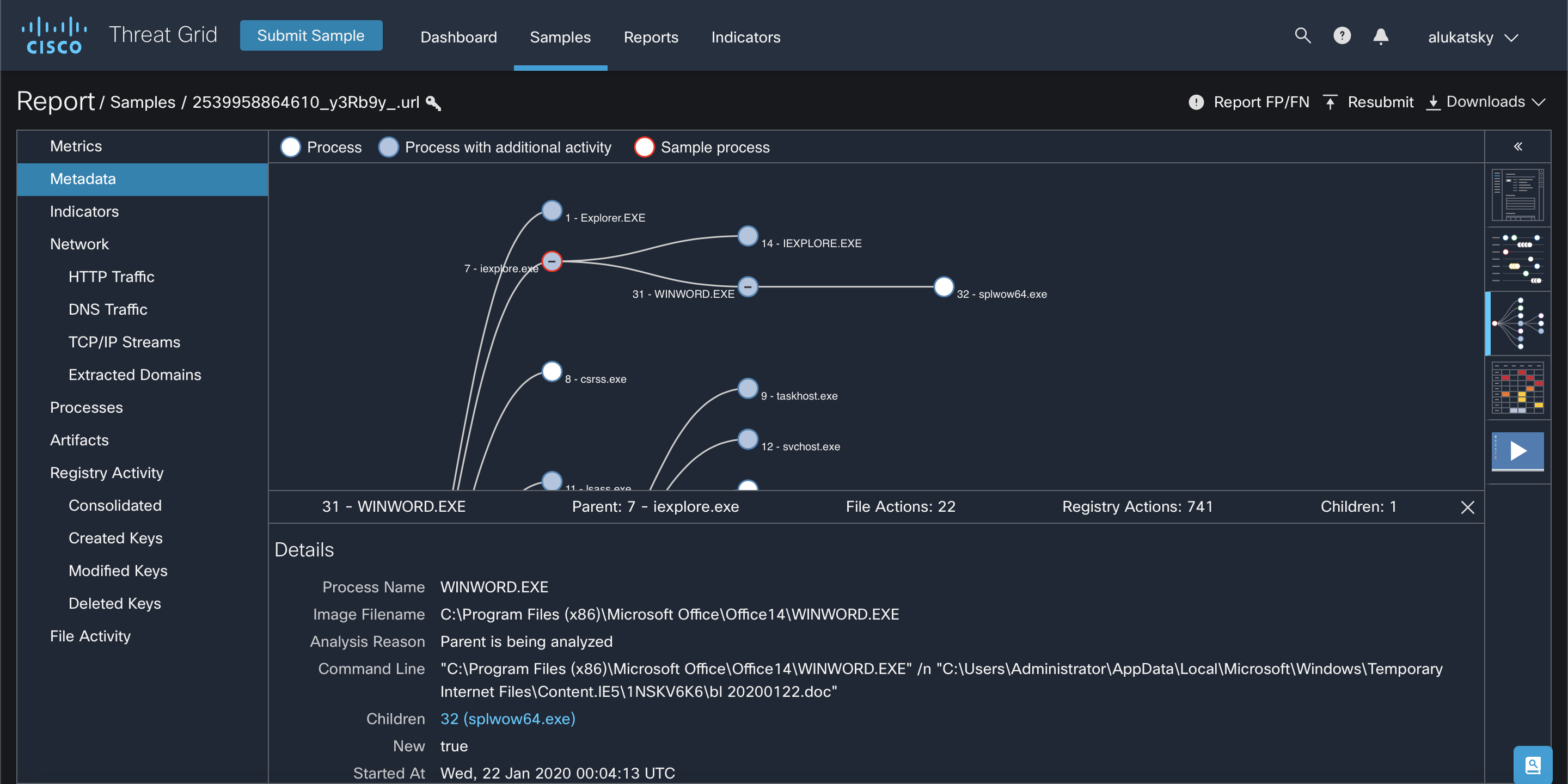

Анализируя процессы, который были запущены в рамках работы Emotet на компьютере жертвы:

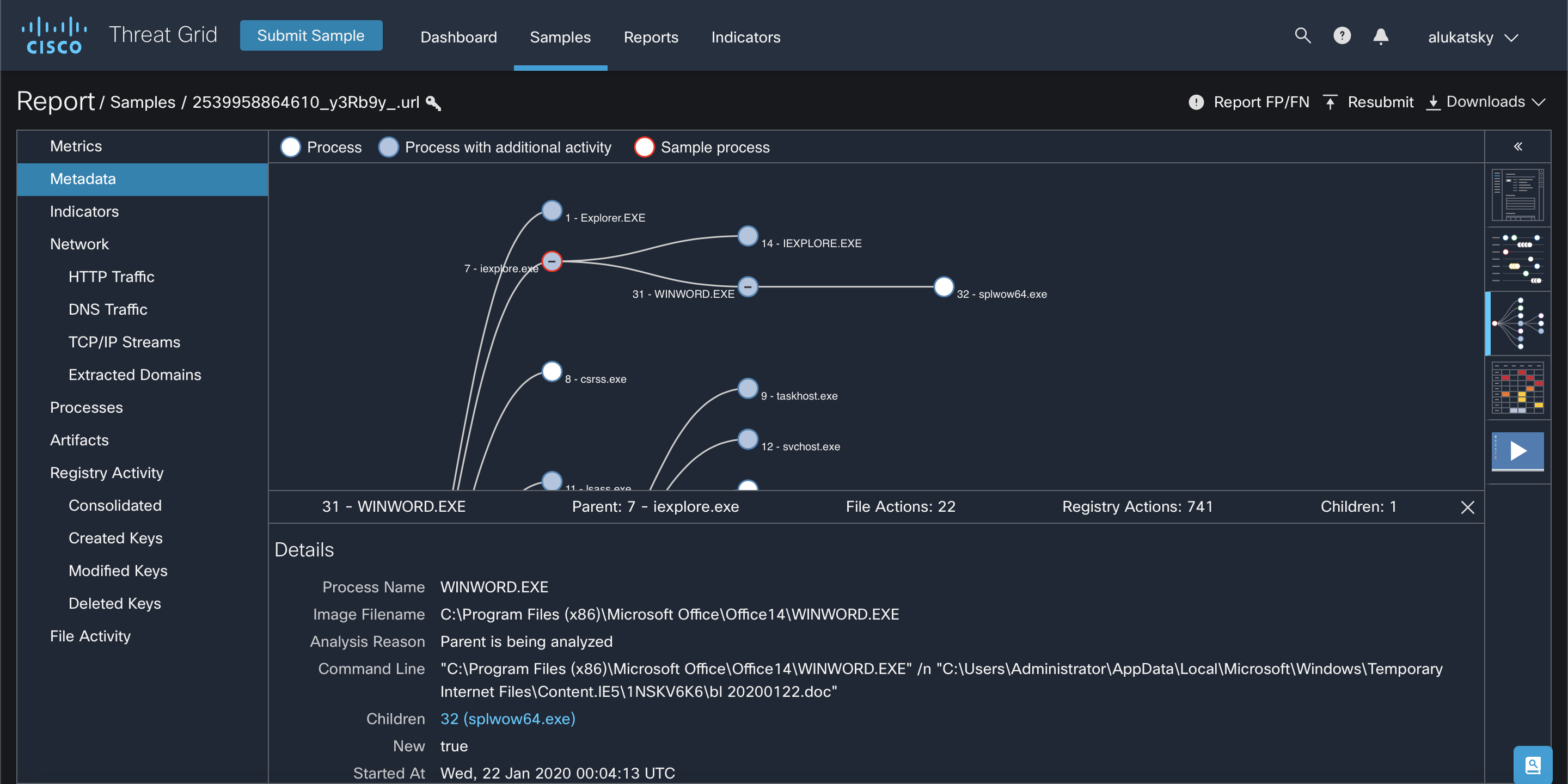

мы понимаем, что в данном случае речь шла о документе MS Word, который был получен/загружен жертвой, взаимодействующей с исследуемым нами IP-адресом и доменом:

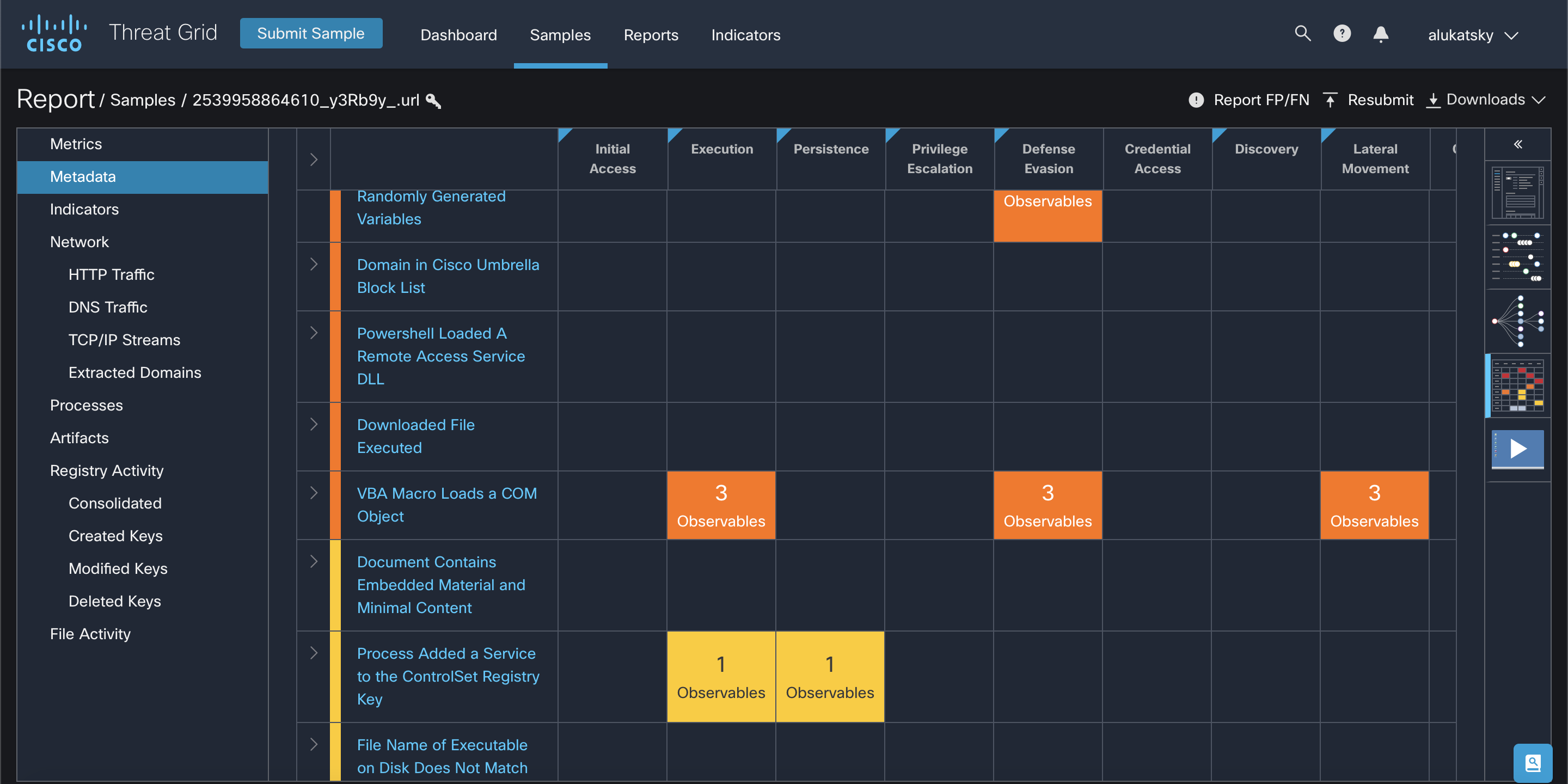

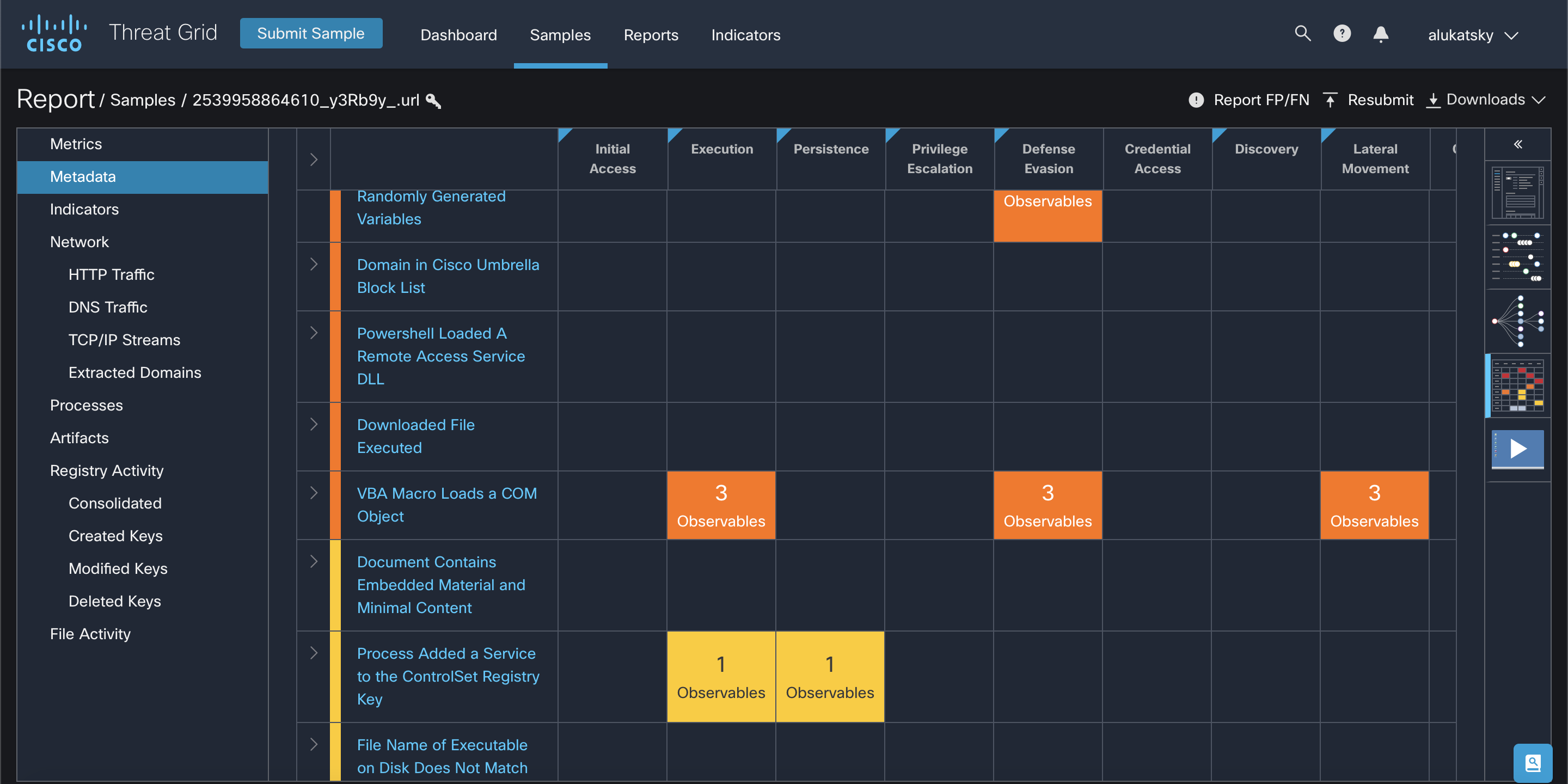

При необходимости мы можем увязать выявленные индикаторы с матрицей MITRE ATT&CK, которая используется многими SOCами в рамках своей деятельности:

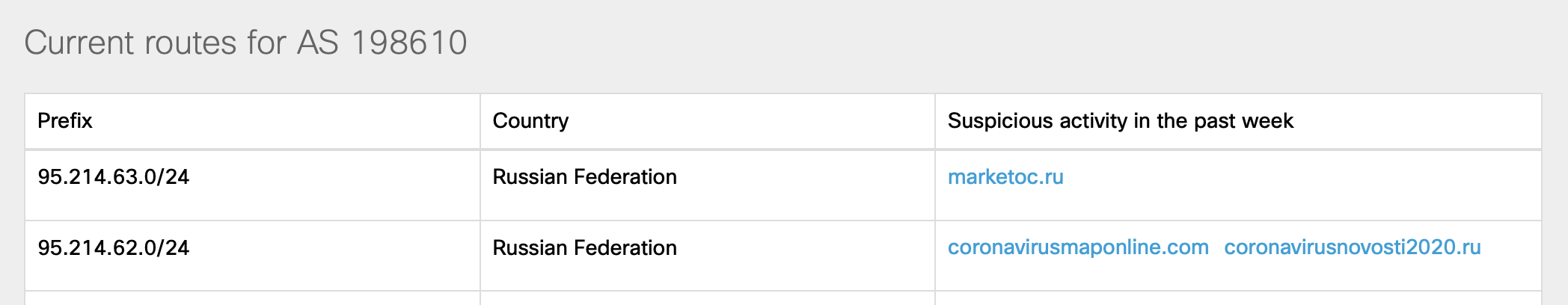

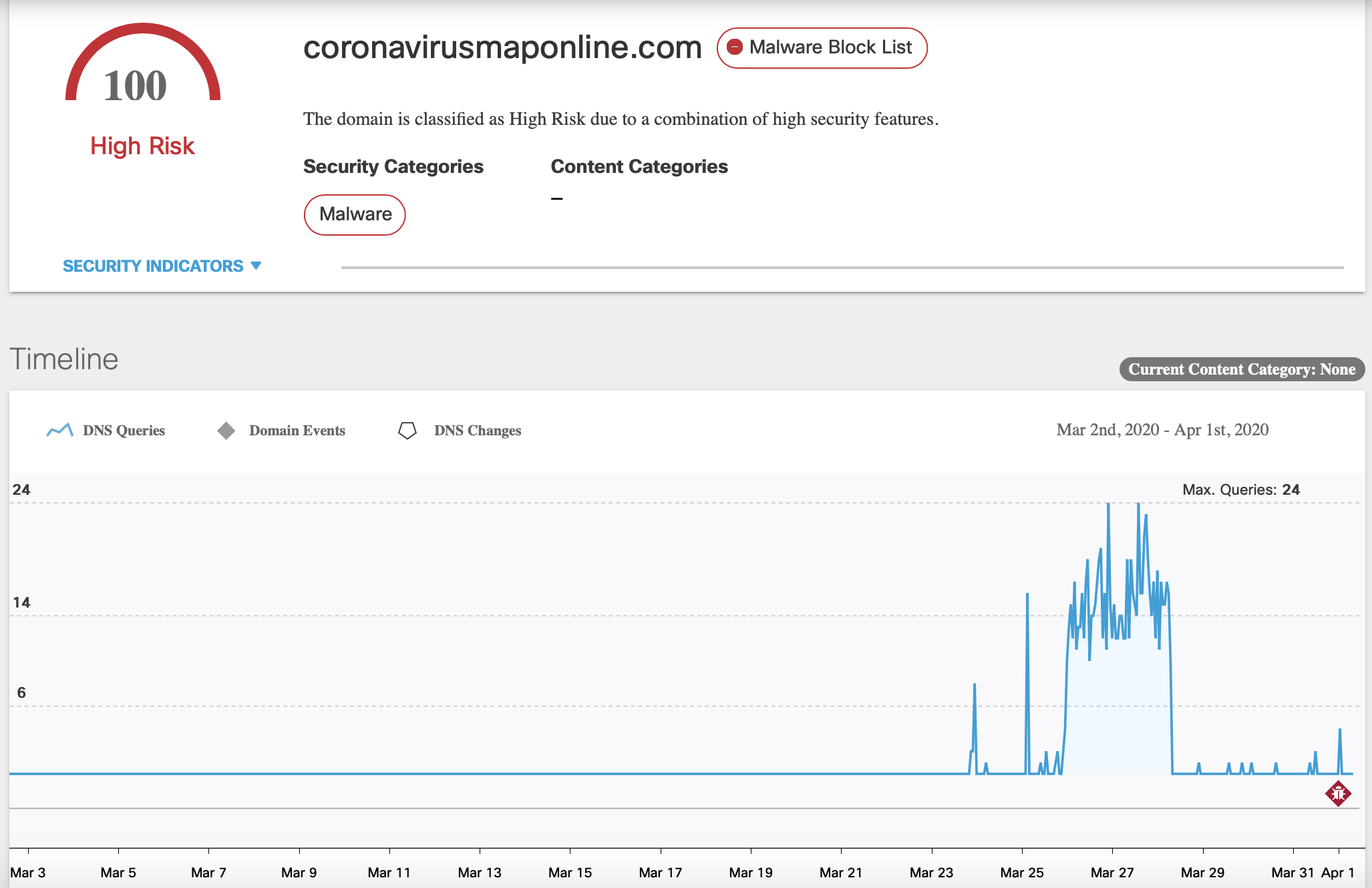

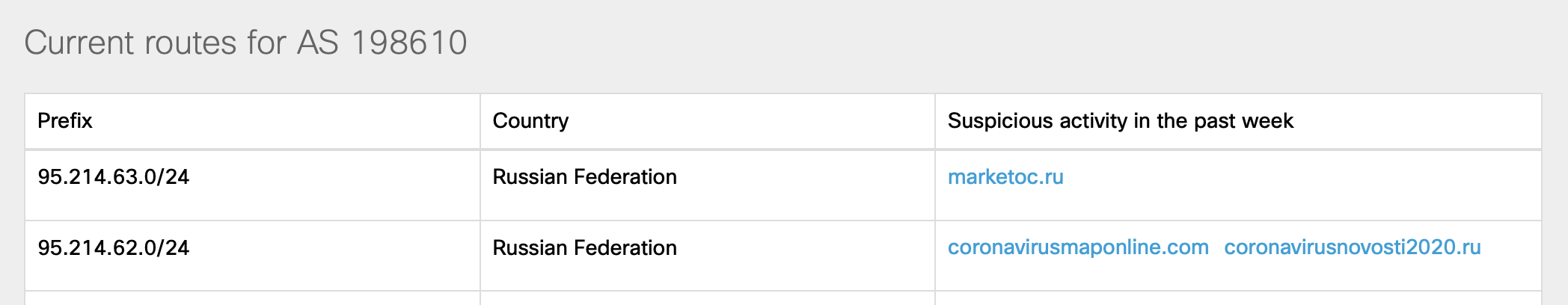

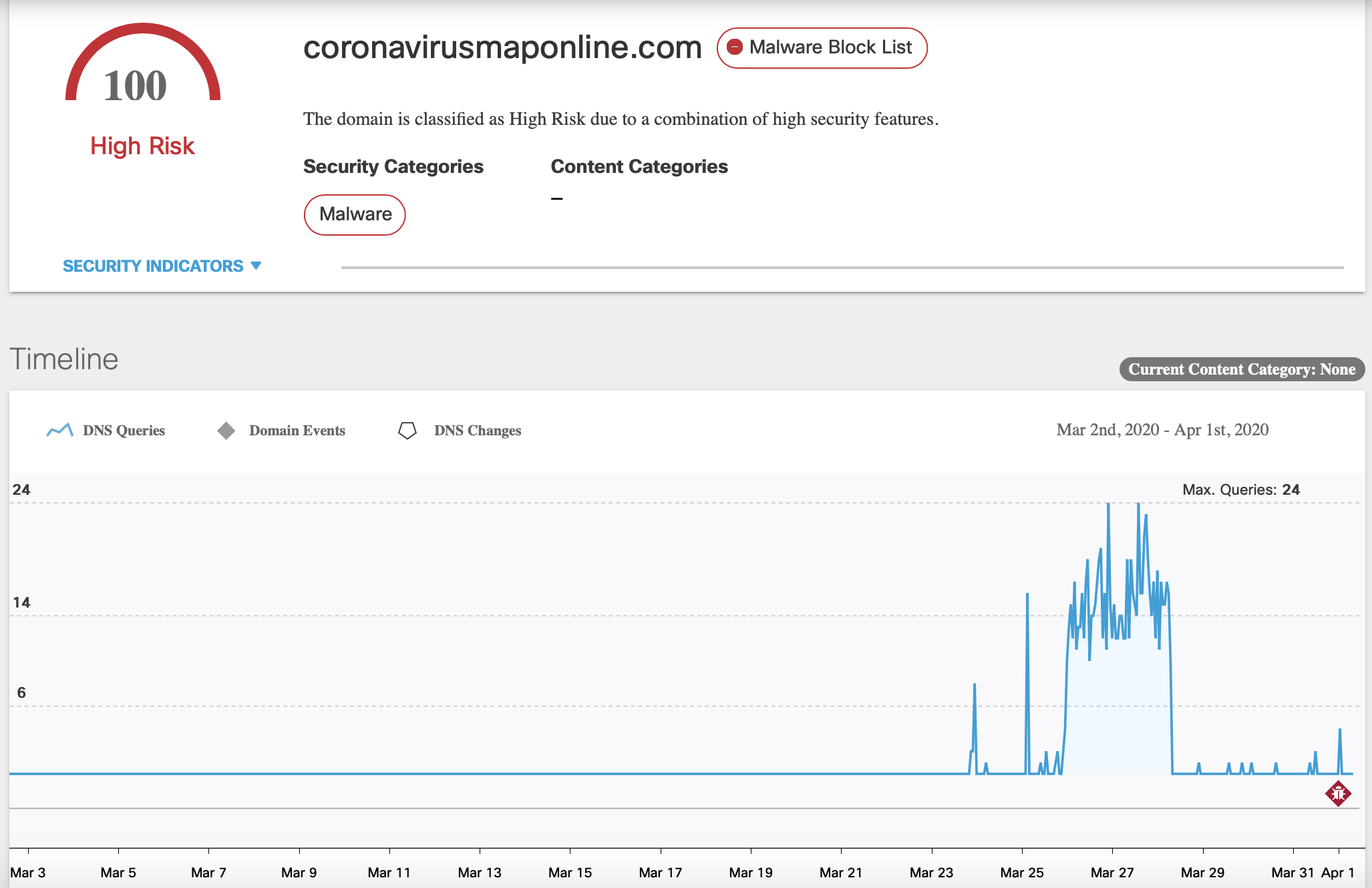

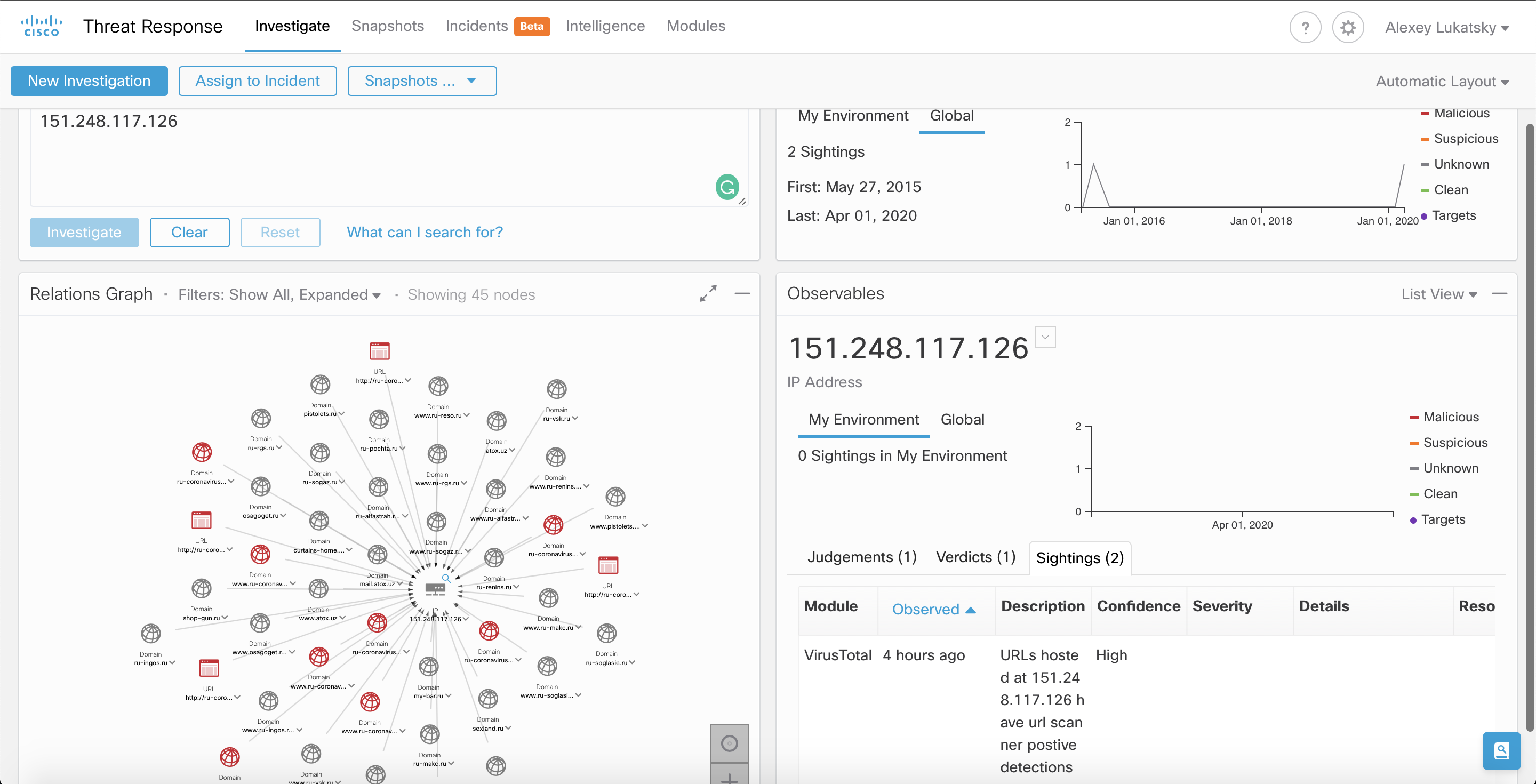

Но вернемся к анализу интересующего нас IP-адреса, на котором «висит» несколько доменов, эксплуатирующих тему коронавируса. Этот адрес расположен в автономной системе AS198610, с которой также связана определенная вредоносная активность, например, с онлайн-карты распространения COVID-19 coronavirusmaponline[.]com:

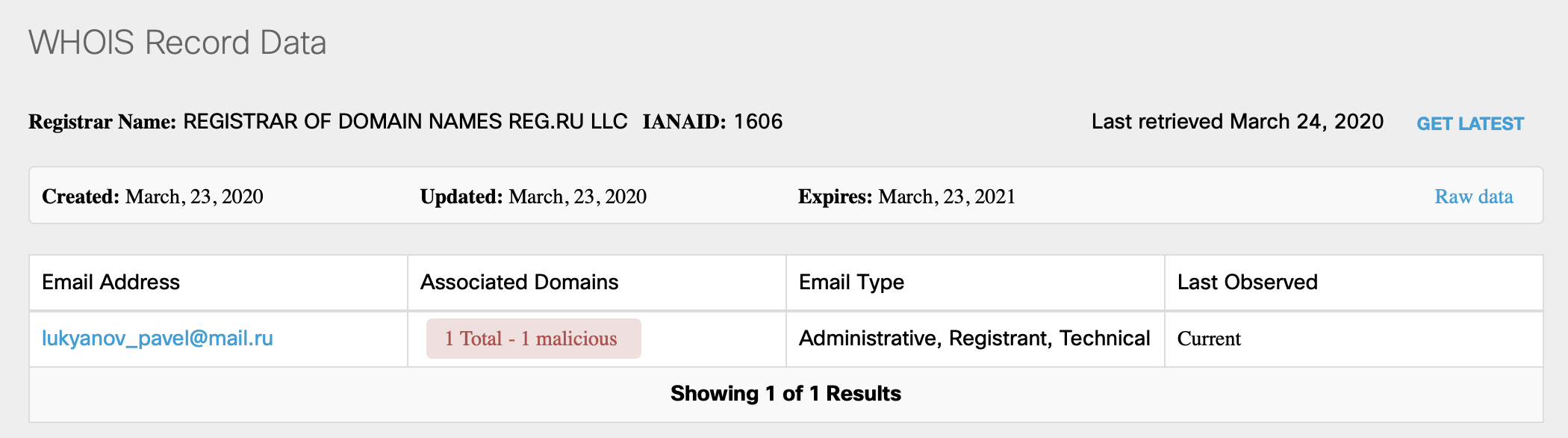

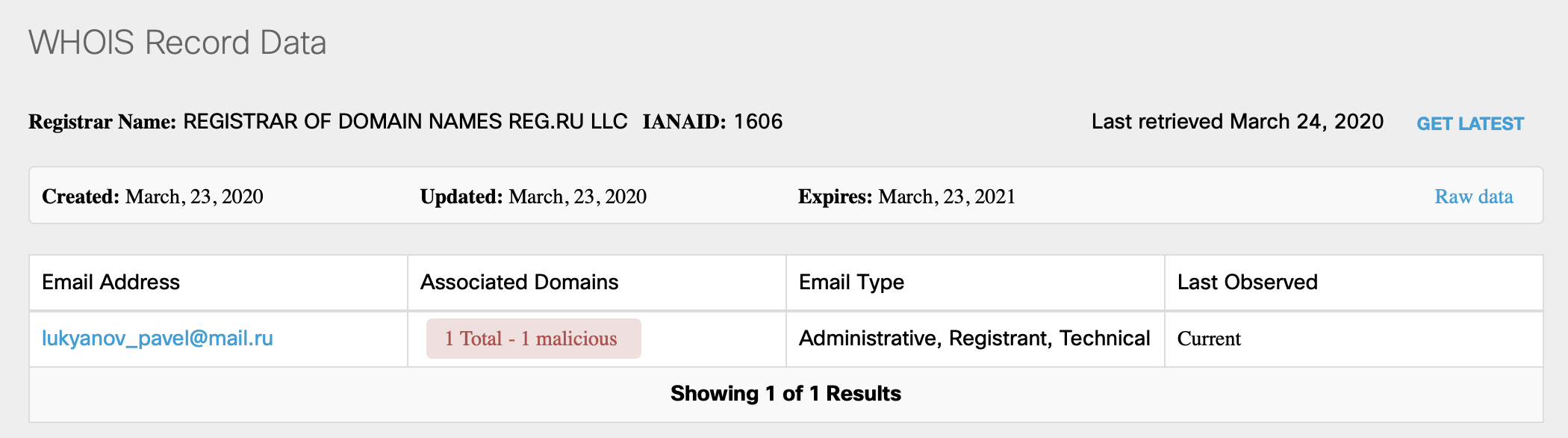

которая была создана 23 марта 2020-го года:

и на сайте которой 1-го апреля появился вредоносный код. Может это произошло специально, а может сайт был просто взломан и на нем была размещена вредоносная программа; это требует уже отдельного расследования.

Я не стал проводить анализ по всем сотням сайтам, которые были созданы за последнюю неделю (а за месяц их число уже перевалило тысячу), но на них картина схожая. Большая часть сайтов, в названии которых есть слова «covid» или «coronavirus», являются вредоносными и под видом новостей о пандемии, о реальном числе заболевших, о способах борьбы с COVID-19, распространяют вредоносный код и заражают пользователей достаточно «привычными» вредоносными программами.

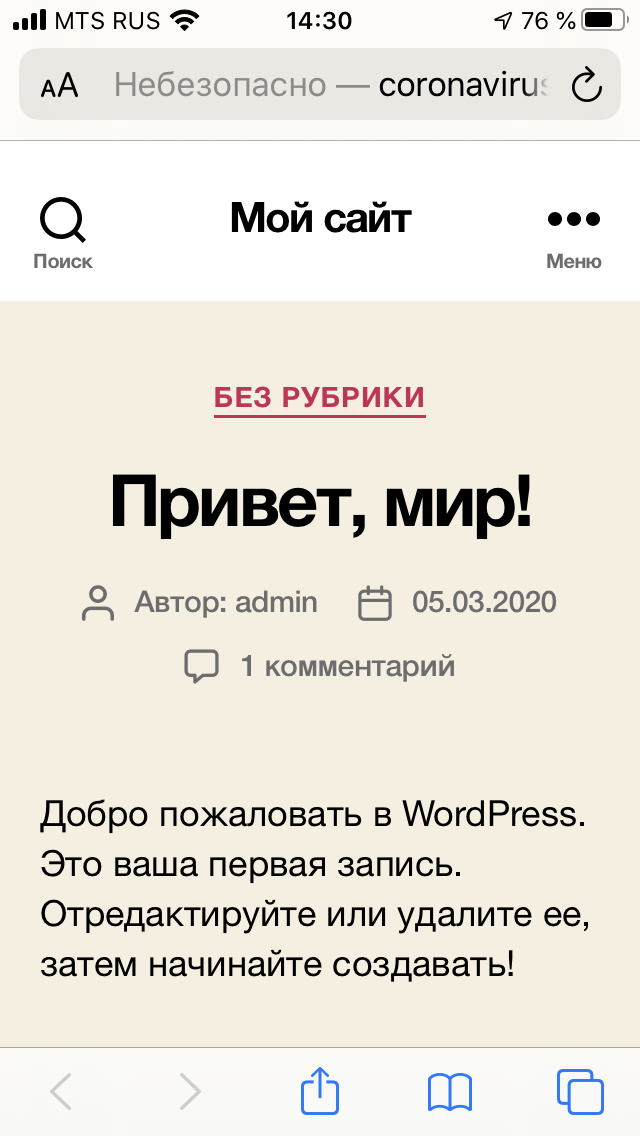

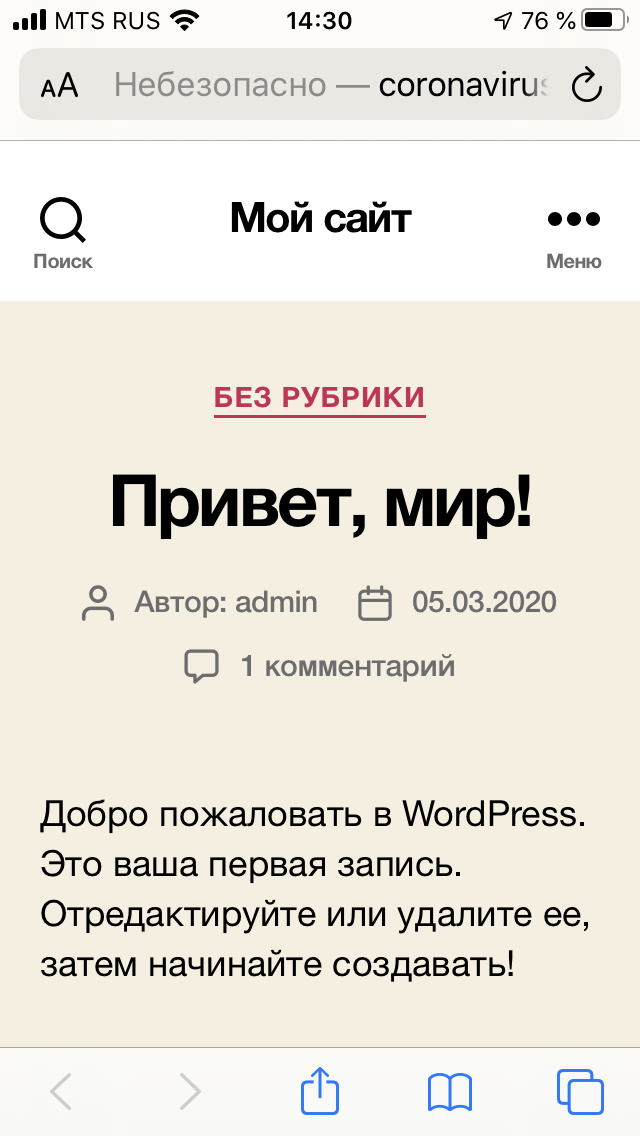

Неудивительно, что за громкими названиями обычно ничего нет. Часто это по-быстрому созданный сайт на базе WordPress, например, как coronavirus19-pandemia[.]ru:

При этом попытка прогнать такие сайты через Cisco Threat Grid показывает различные аномалии, которые могут быть присущи вредоносному коду (хотя это может быть и кривые руки программистов, «по-быстрому» создавших сайт из того, что было). Проводить более глубокий анализ каждого сайта я уже не стал из-за нехватки времени. Но вспоминая прошлую заметку, где я упоминал про вредоносный плагин для WordPress, а также распространенную практику взлома сайтов на WordPress и распространение через них вредоносного кода, могу предположить, что с течением времени и этот сайт покажет свои истинное лицо.

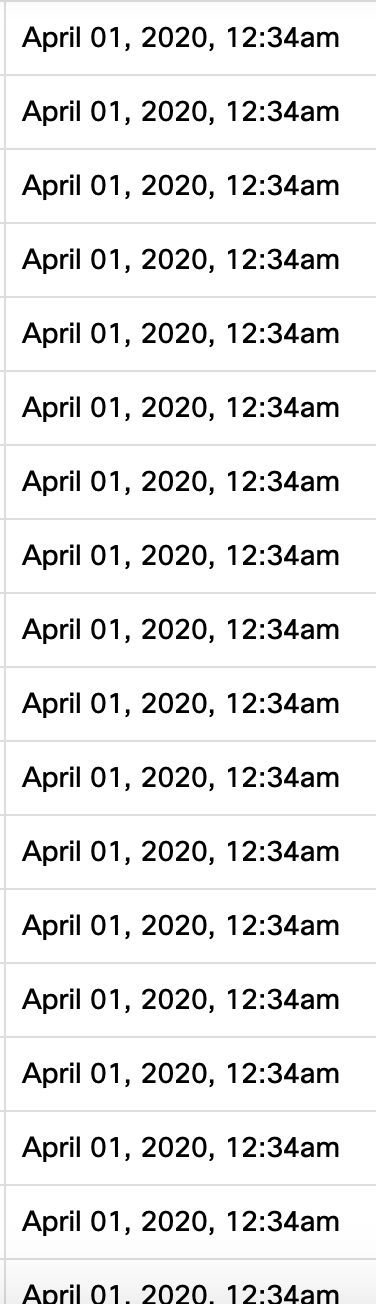

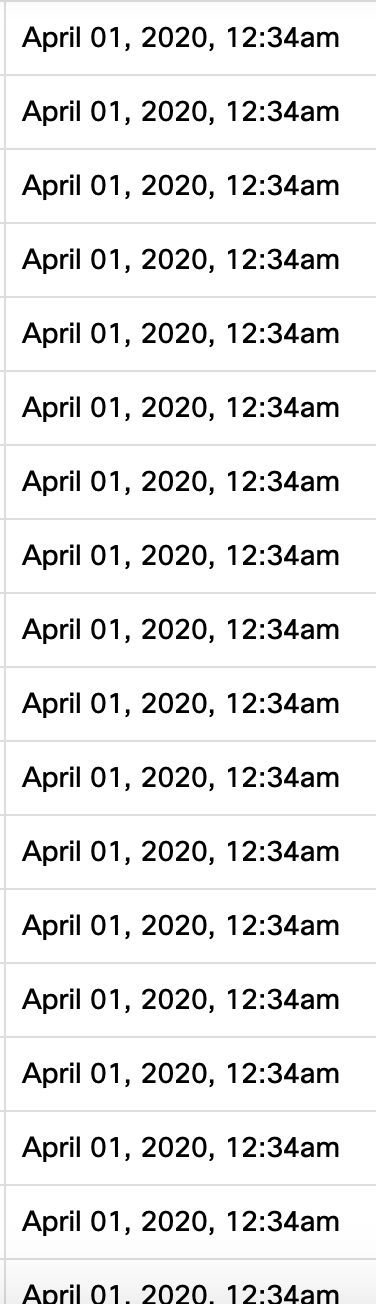

Другое интересное наблюдение, которое я сделал, связано с некоей общностью созданных доменов. Например, время, когда мы их впервые заметили. Почему-то многие из них попали в наш прицел в одно и тоже время.

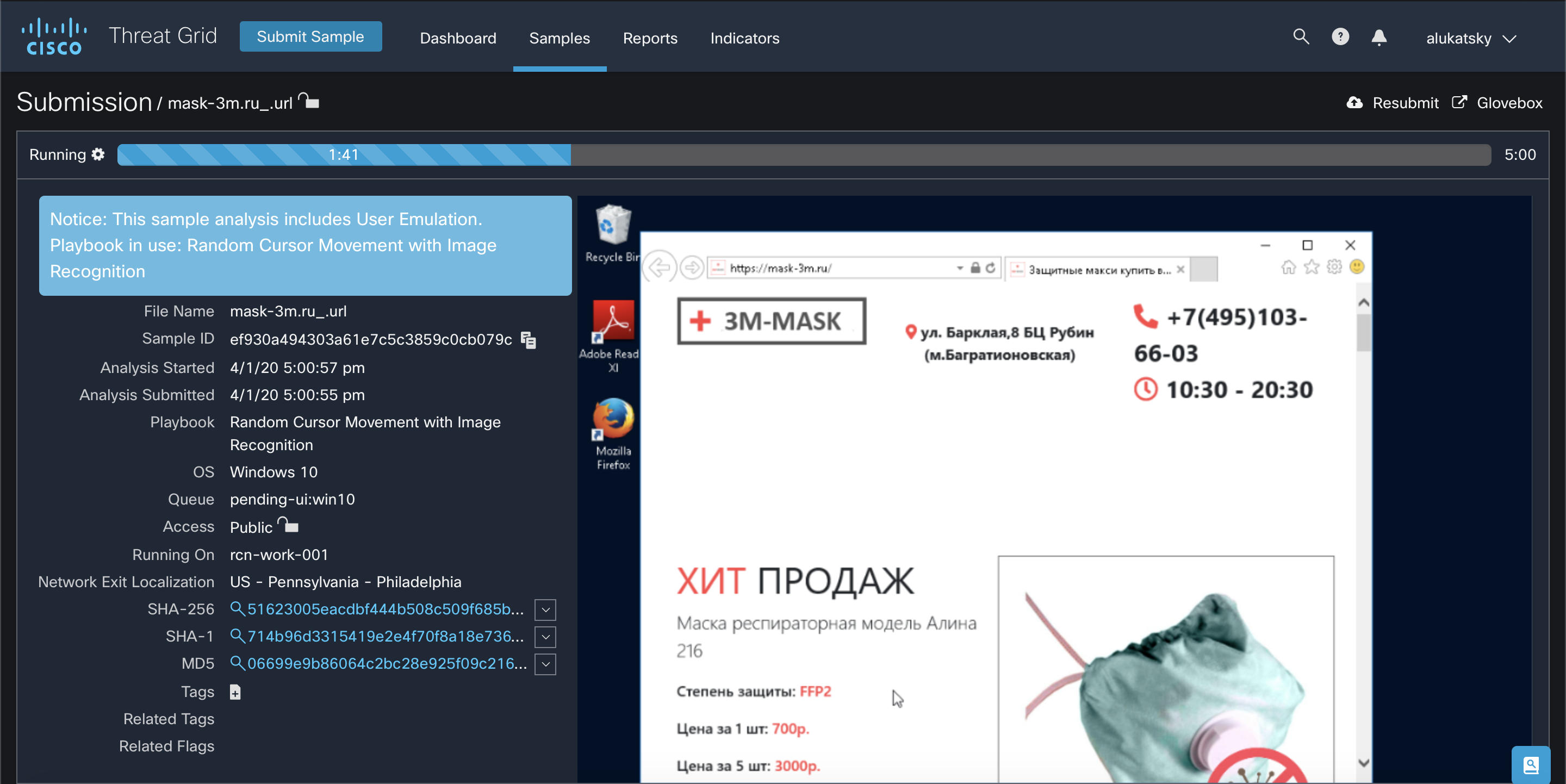

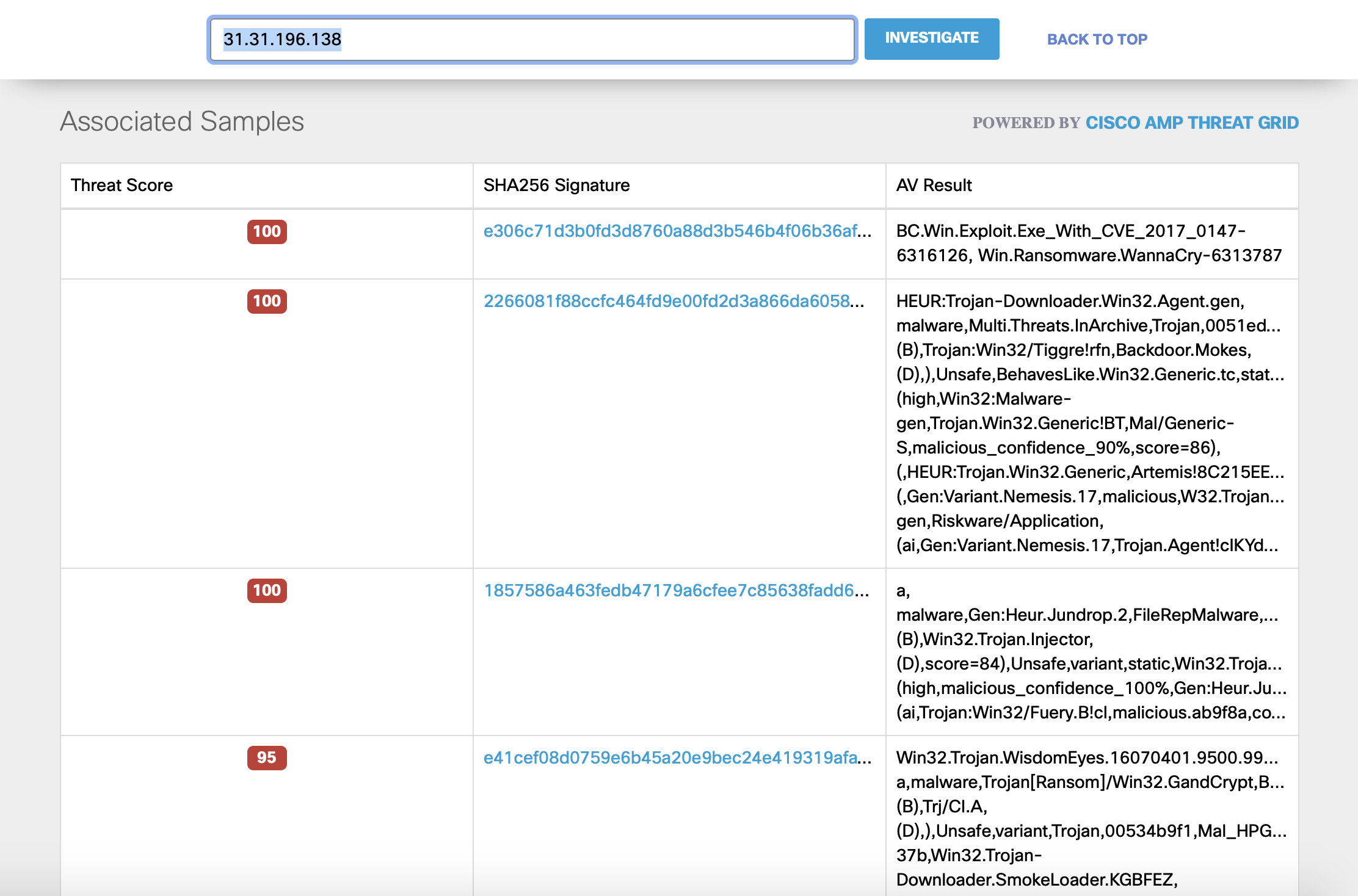

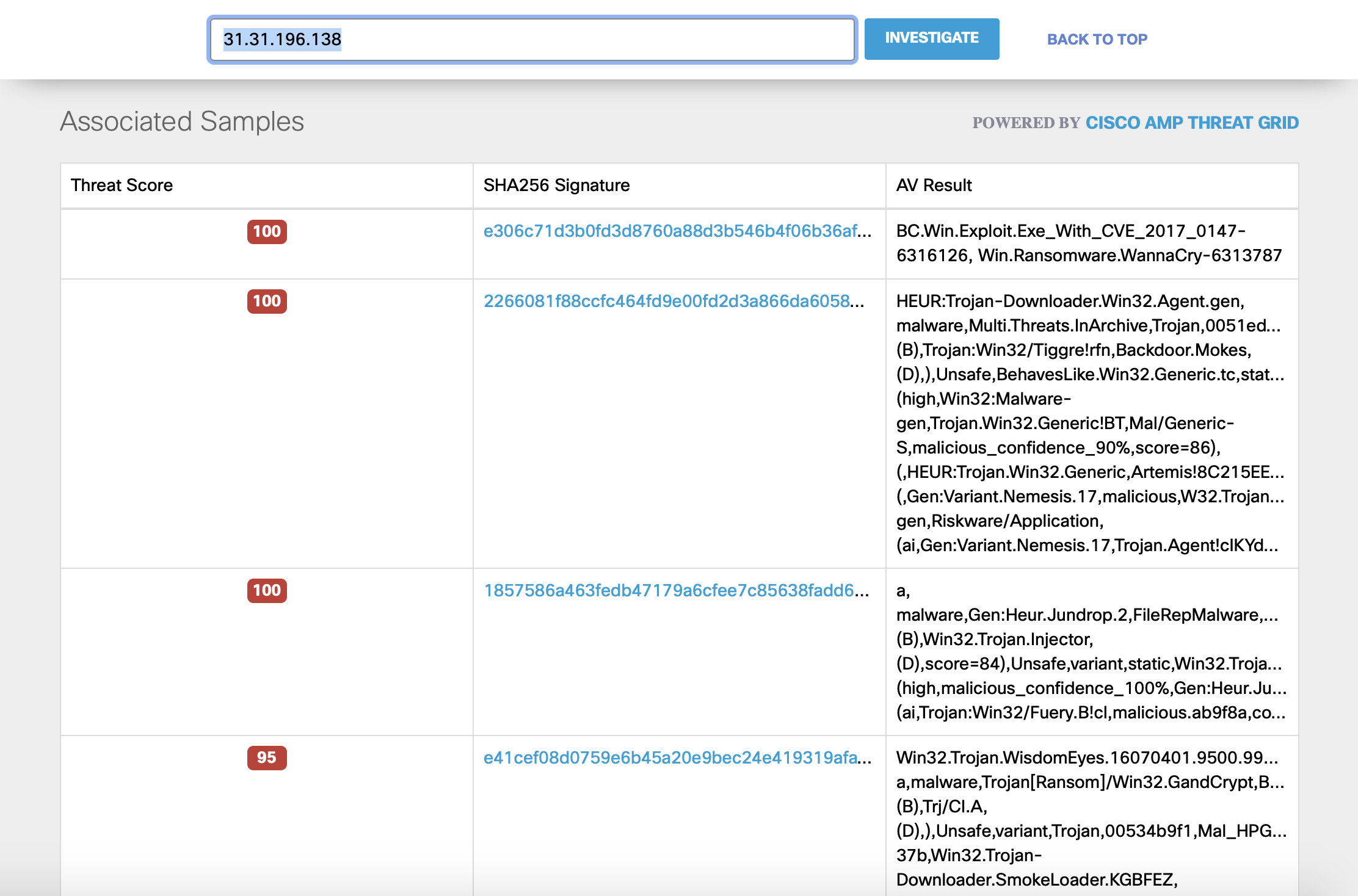

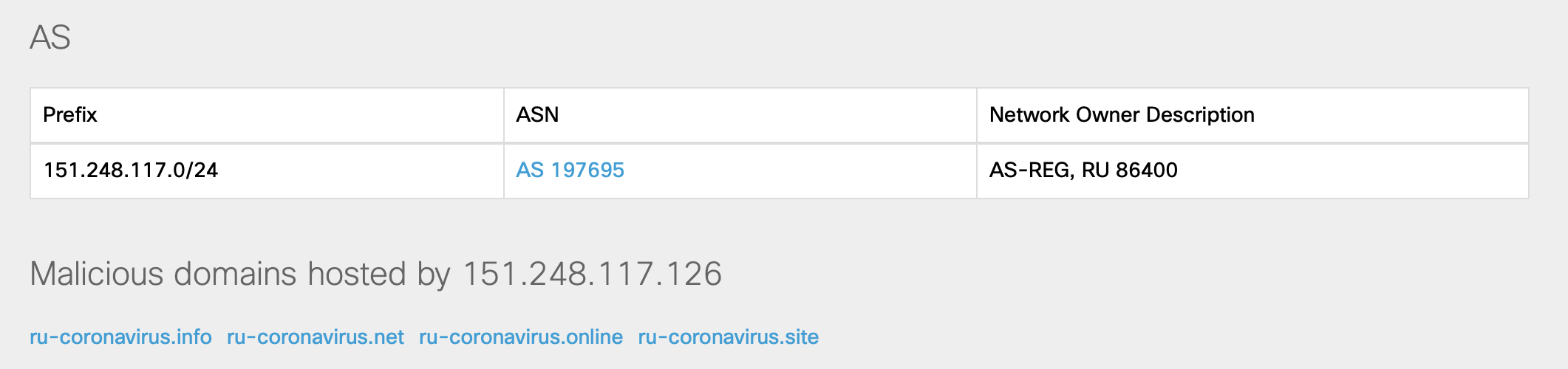

Но часто они и располагаются в одной и той же автономной системе. Например, три домена — уже упомянутый ранее coronavirus19-pandemia[.]ru, maskacoronavirus[.]ru и mask-3m[.]ru. Почему-то все три из них располагаются в AS 197695 и многие из них маркированы Cisco Umbrella как вредоносные, с максимальным отрицательным рейтингом 100. Домен mask-3m[.]ru сам по себе имеет неопасный рейтинг (на момент написания статьи — 28), но хостится он на IP-адресе 31[.]31[.]196[.]138, который внесен в наш черный список и с которым связана различная вредоносная активность:

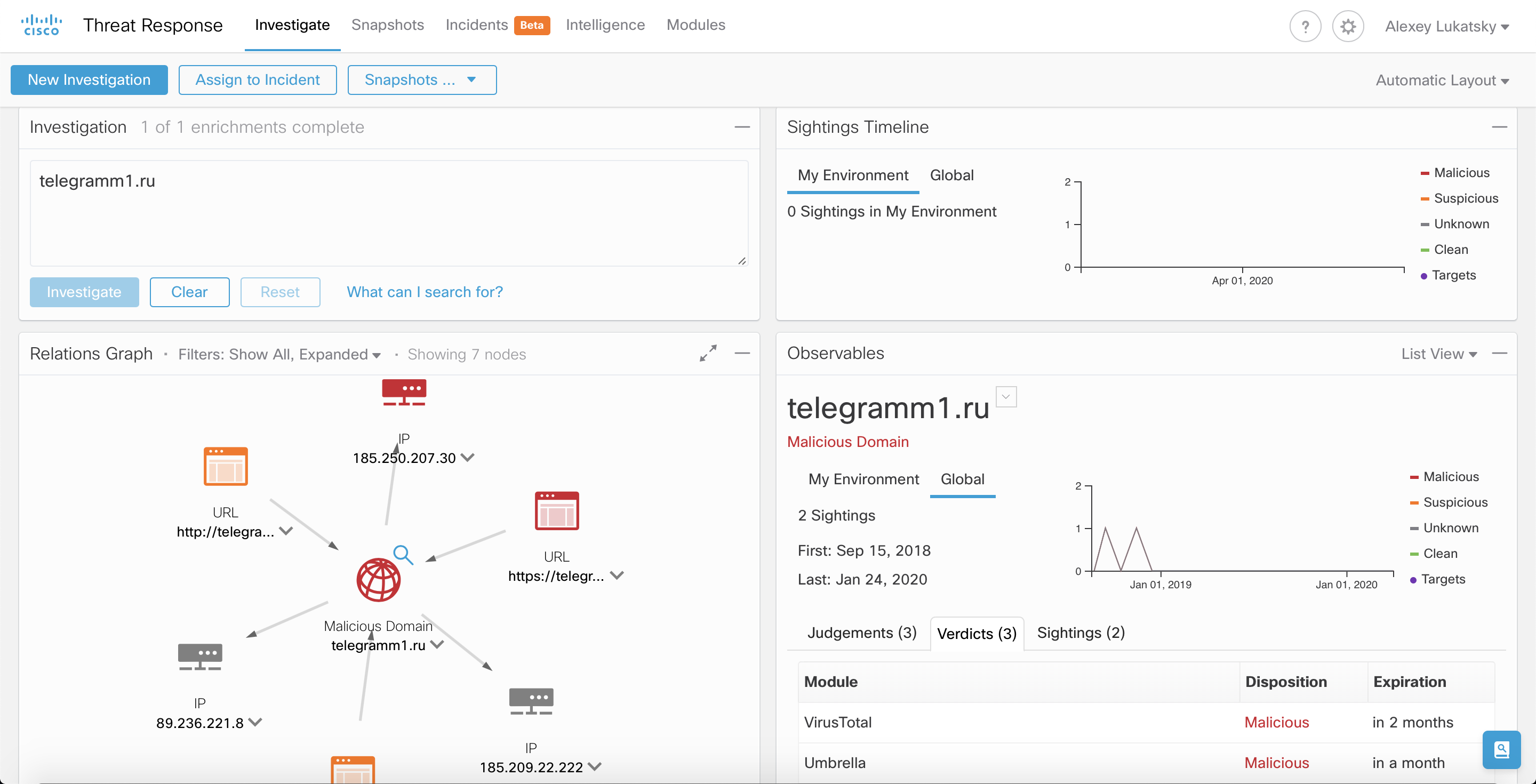

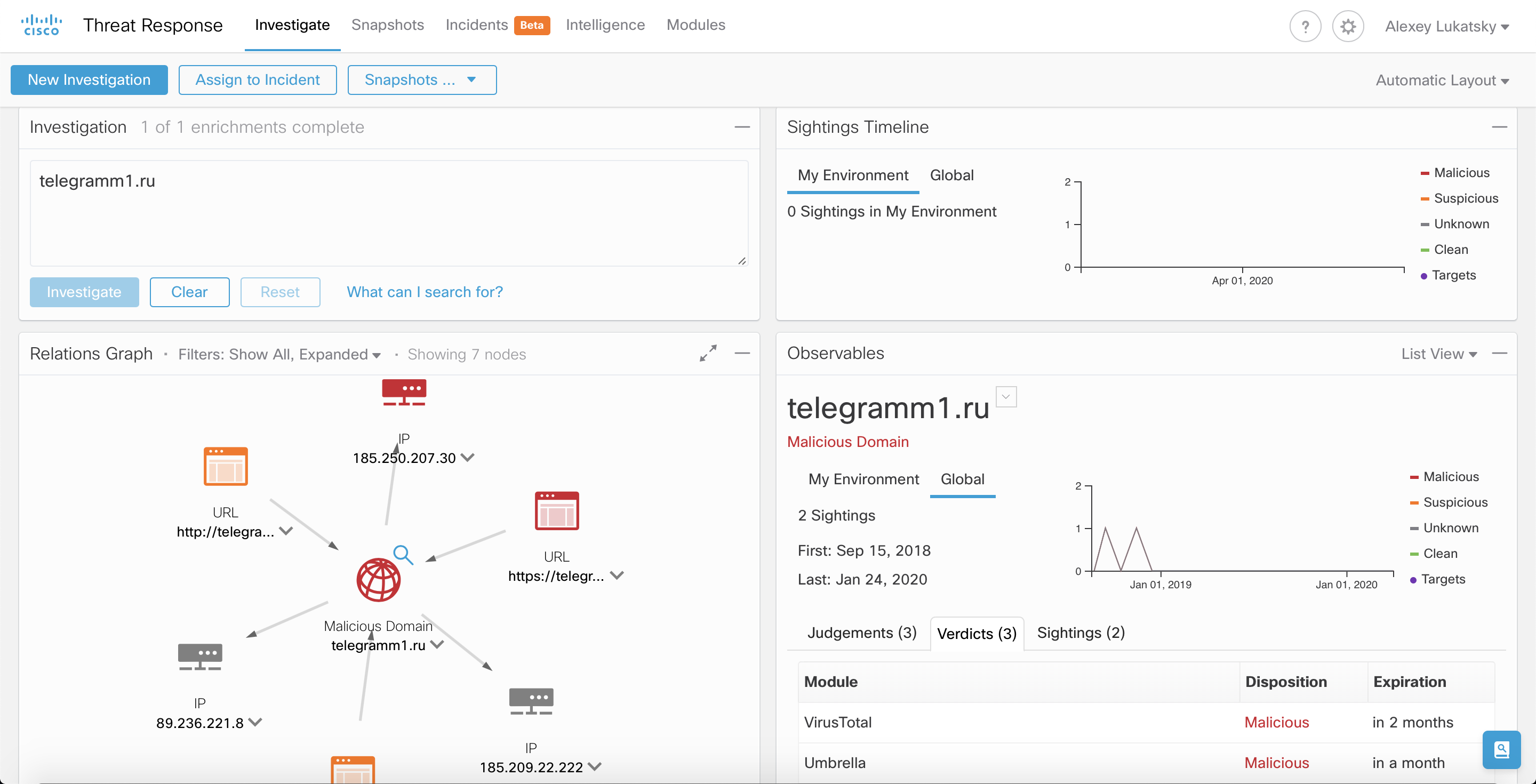

Кстати, данная автономная система AS 197695 стала прибежищем для многих вредоносных ресурсов. Например, в ней располагается фишинговый сайт telegramm1[.]ru:

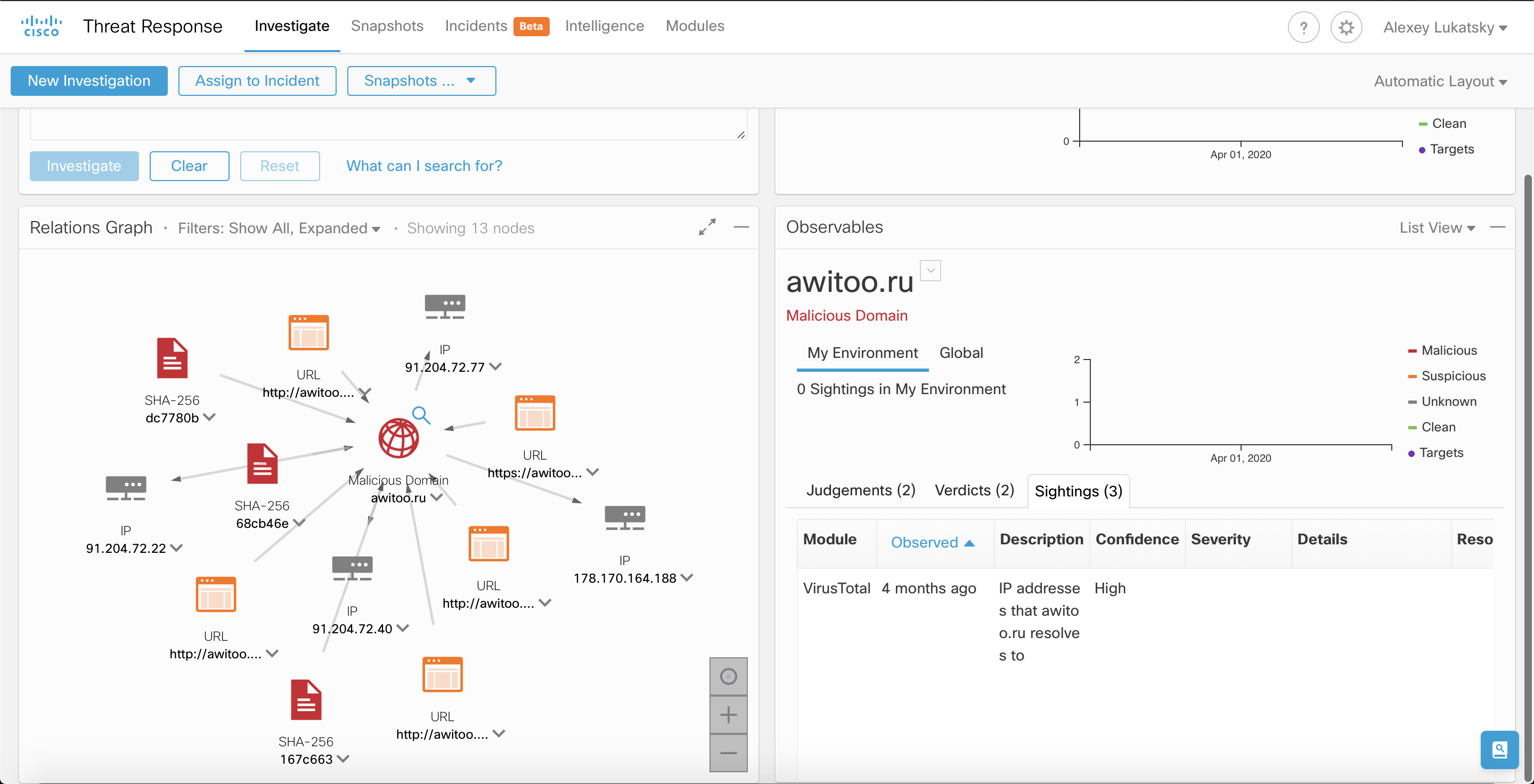

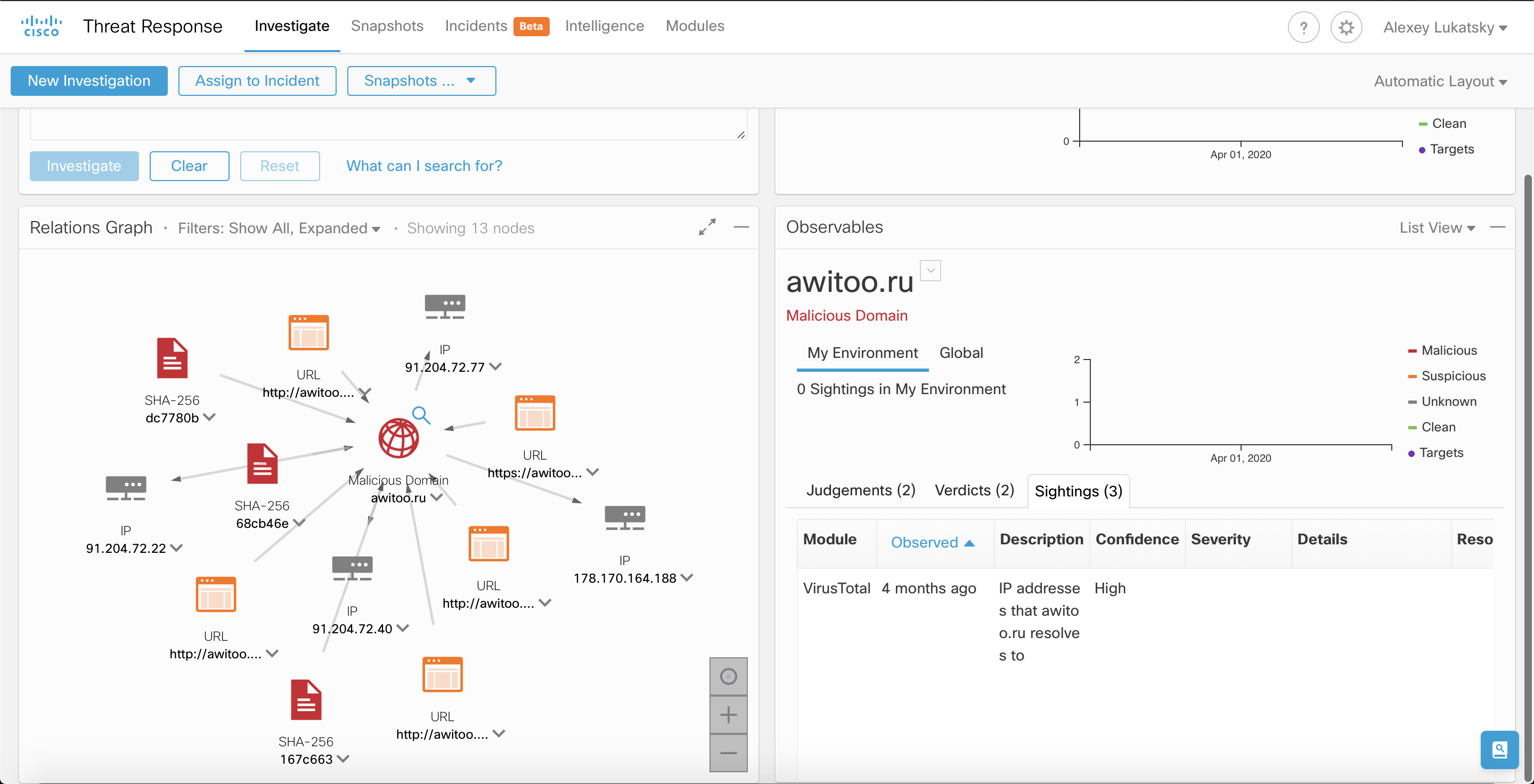

а также сайт awitoo[.]ru, который мало того, что смахивает на фишинговый, так еще и вредоносный код распространяет. Вот как отображает связи между этим доменом и различными артефактами система Cisco Threat Response:

Там же располагаются фишинговые домены, связанные с проектом 1-го канала «Голос», с соцсетью Facebook, с Интернет-магазином Amazon, с сервисом iCloud и другими проектами Apple, с магазинами оптики «Очкарик», и многие другие.

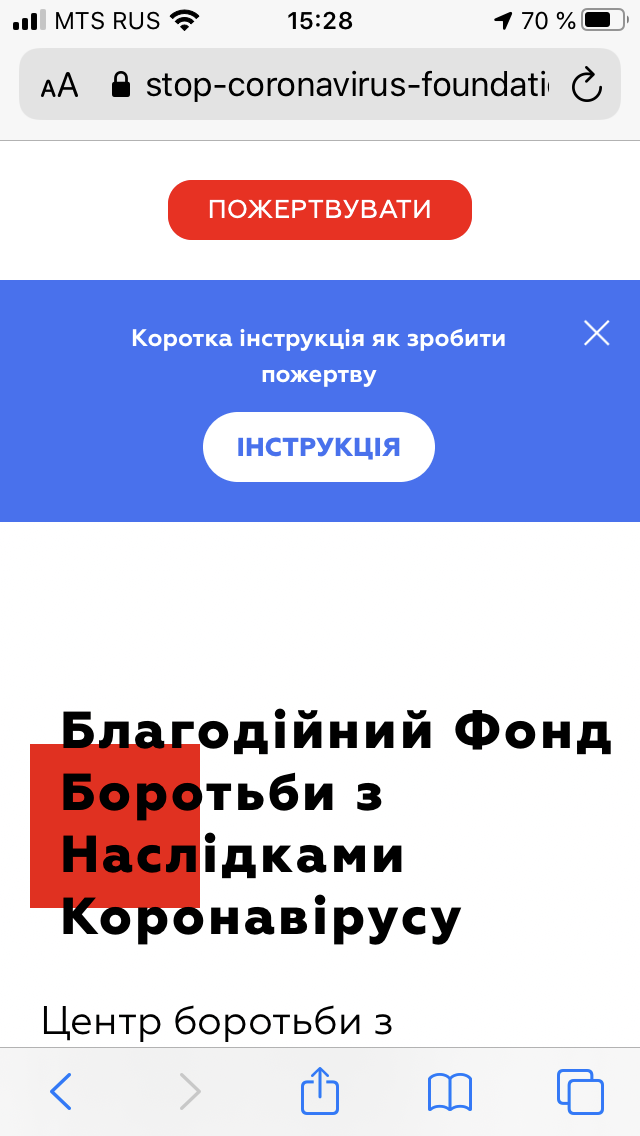

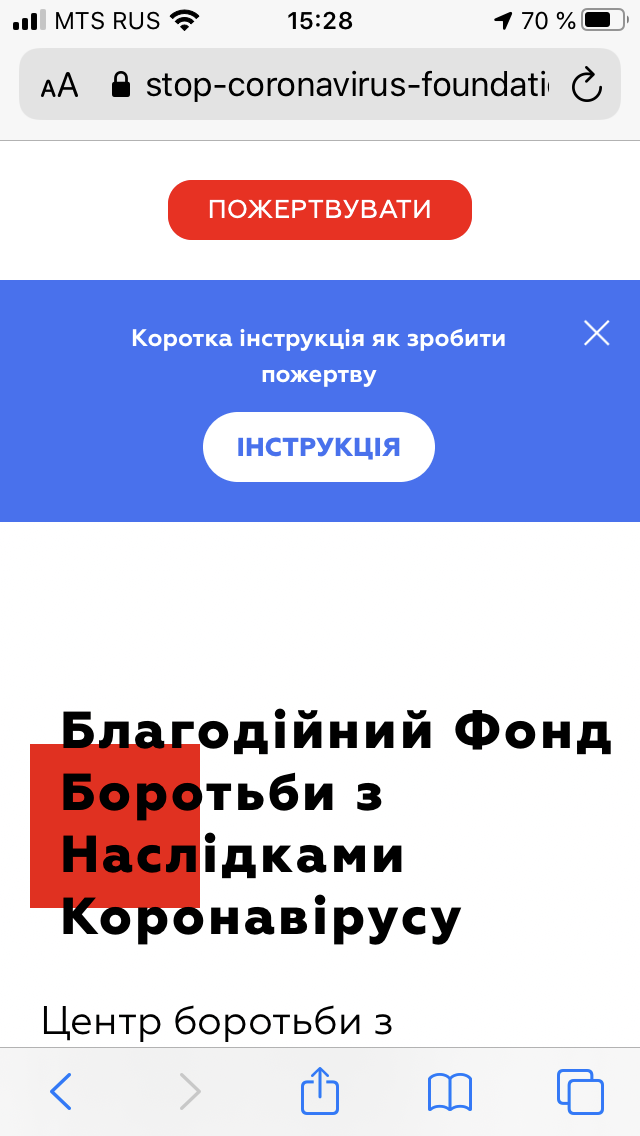

Не обойдена своим вниманием и тема сайтов, которые собирают деньги на борьбу с коронавирусом. Например, вот фонд по борьбе с коронавирусом, который собирает такие пожертвования (надо просто перевести деньги на карту):

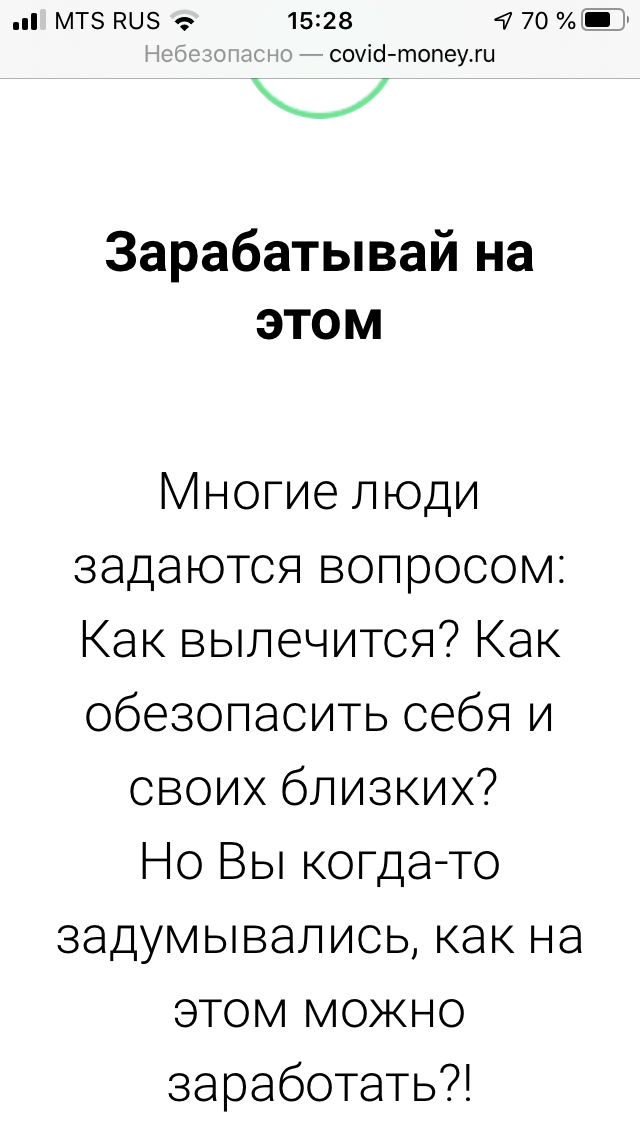

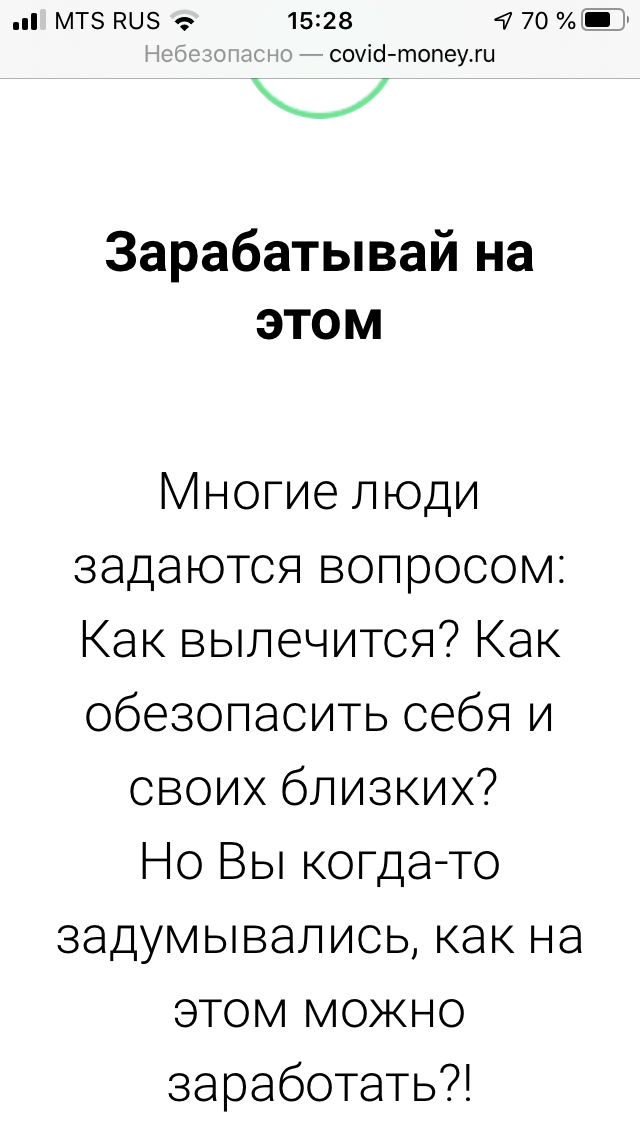

Аналогичная картина и с сайтом covid-money[.]ru, который учит, как заработать на COVID-19. Для этого надо оставить соответствующую заявку и с вами свяжется менеджер, который и расскажет вам секреты заработка. Правда, «висят» оба этих сайта, украинский и российский, на одном и том же IP, с которым мы нашли ассоциированный вредоносный код:

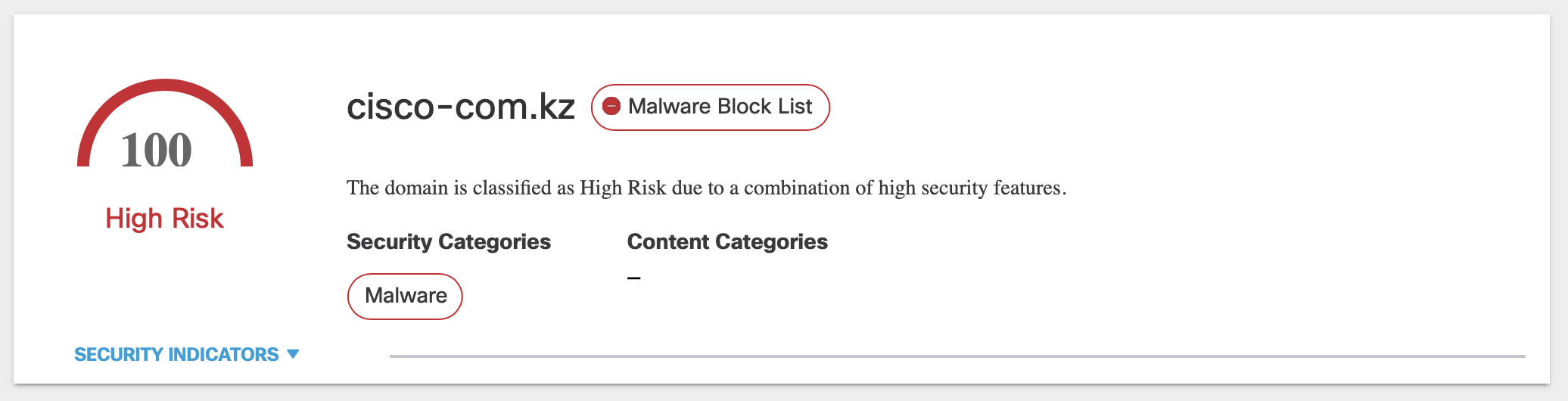

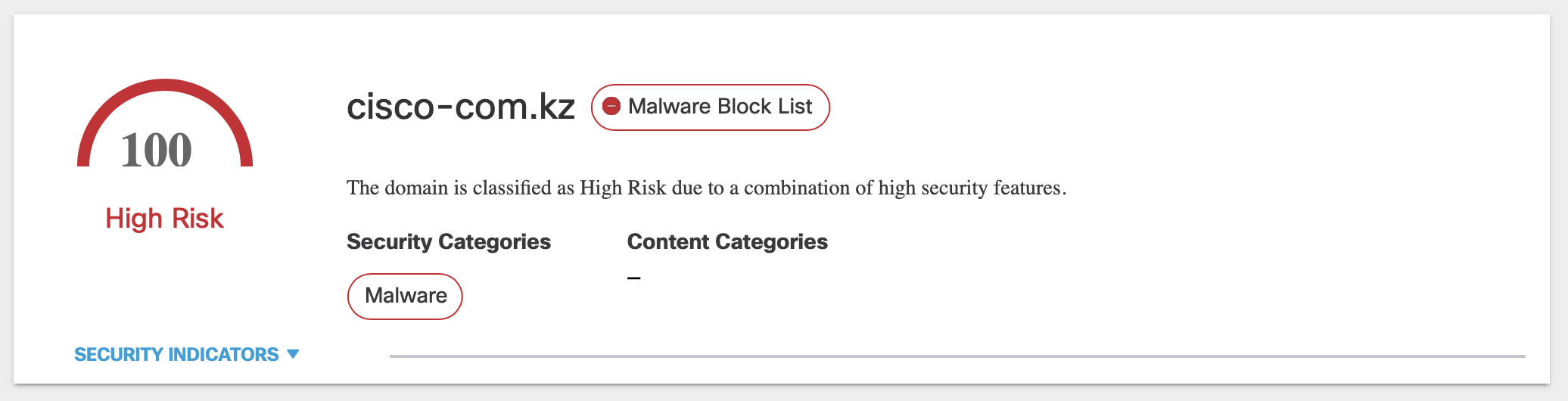

К нему же, по странному стечению обстоятельств, был привязан и домен, якобы, Cisco:

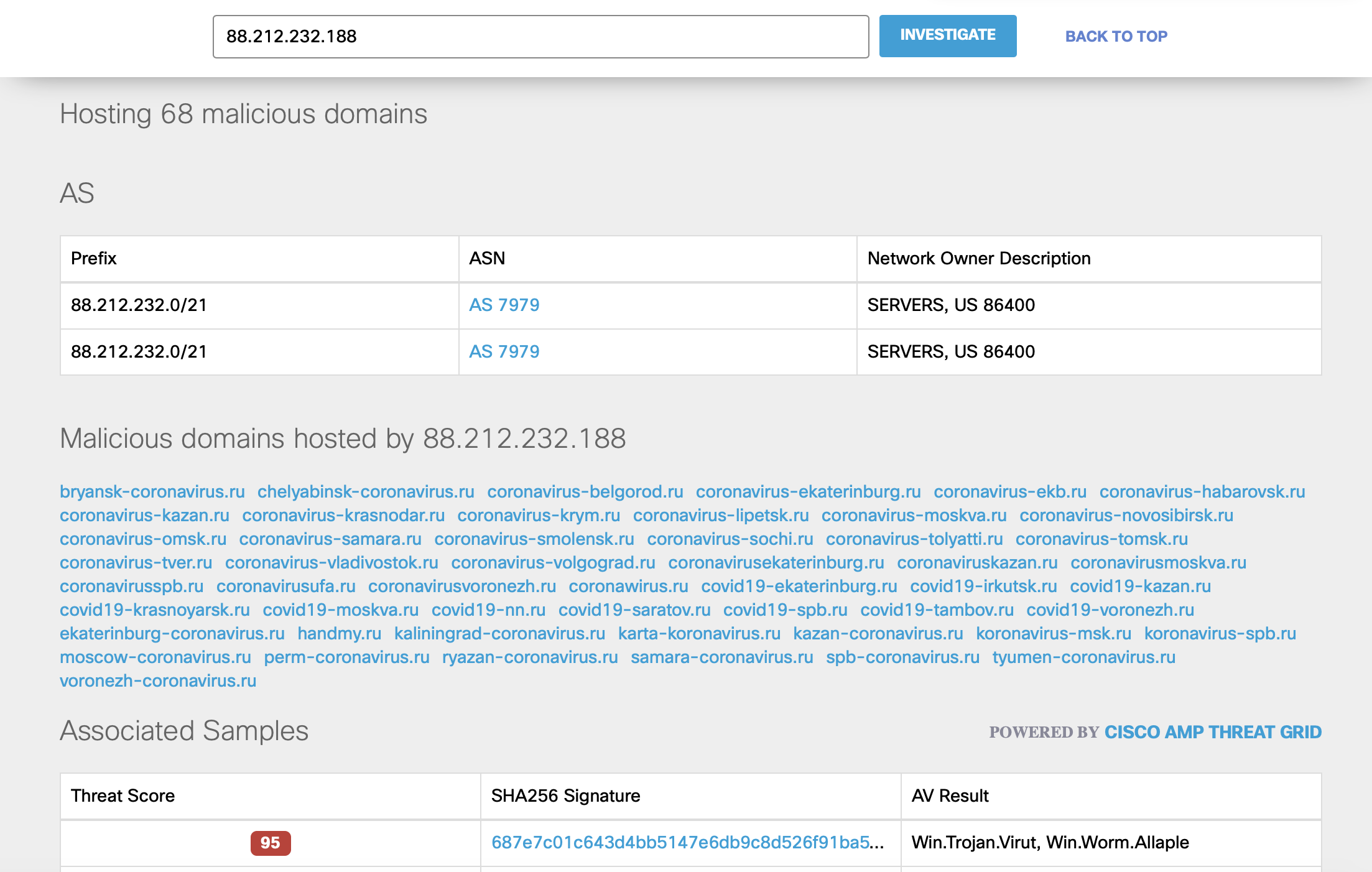

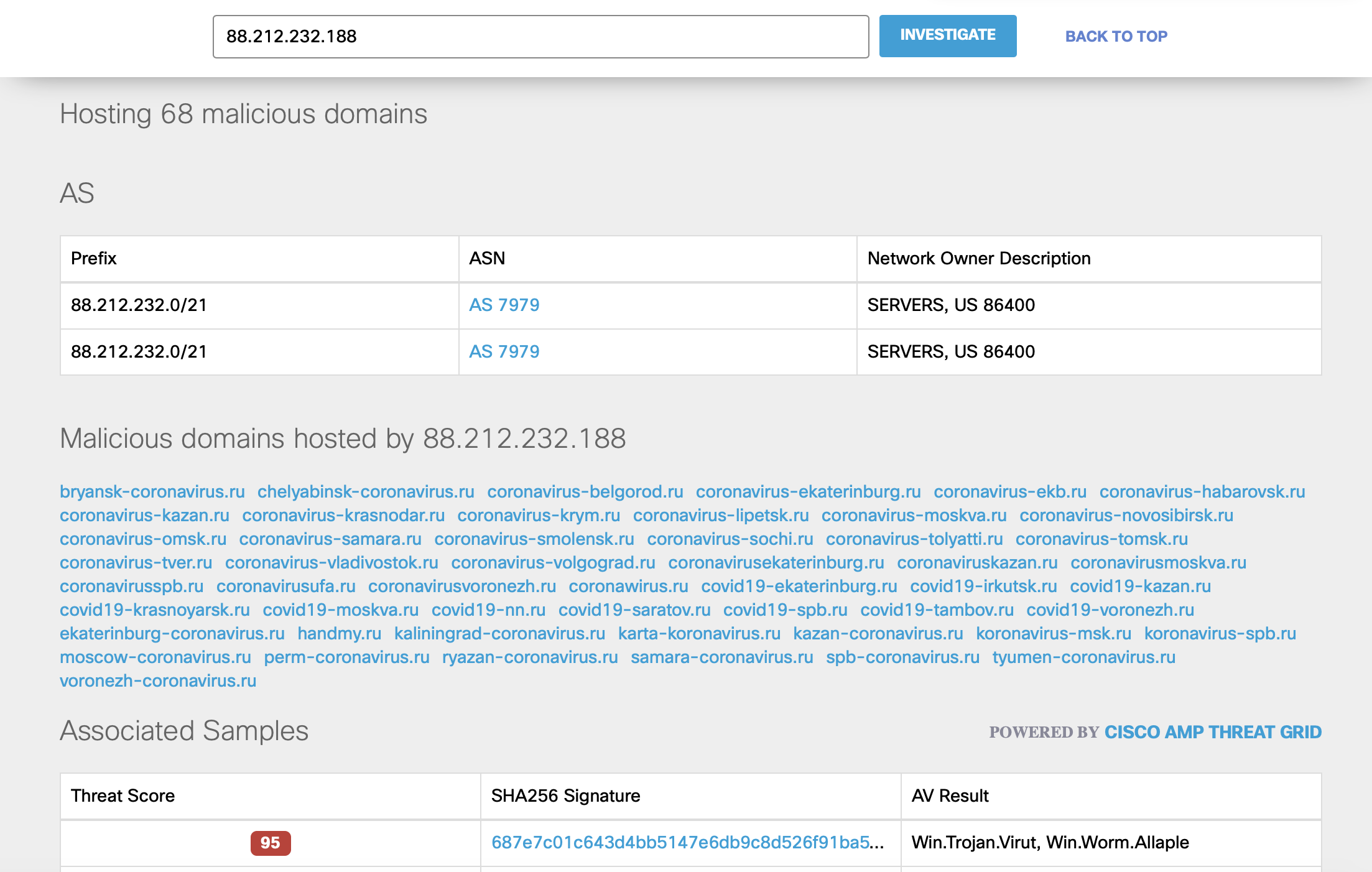

Кстати, таких «рассадников» киберкоронавируса, когда на одной адресе или в одной автономное сети, находится несколько вредоносных ресурсов, достаточно много. Например, на IP 88[.]212[.]232[.]188 «висит» сразу несколько десятков доменов, которые, судя по их названиям, ориентированы на конкретные города России — Екатеринбург, Саратов, Иркутск, Казань, Белгород, Хабаровск и т.п.

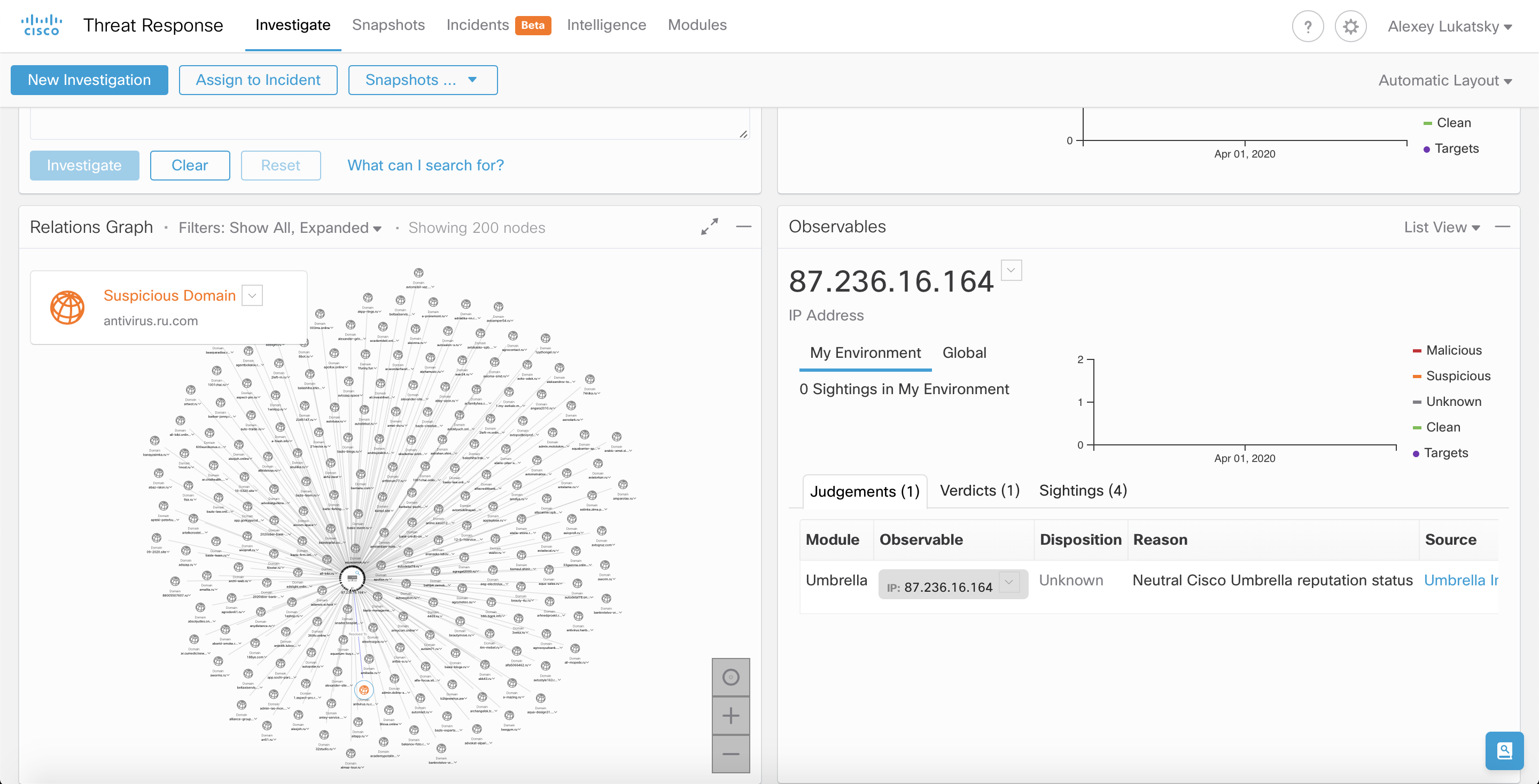

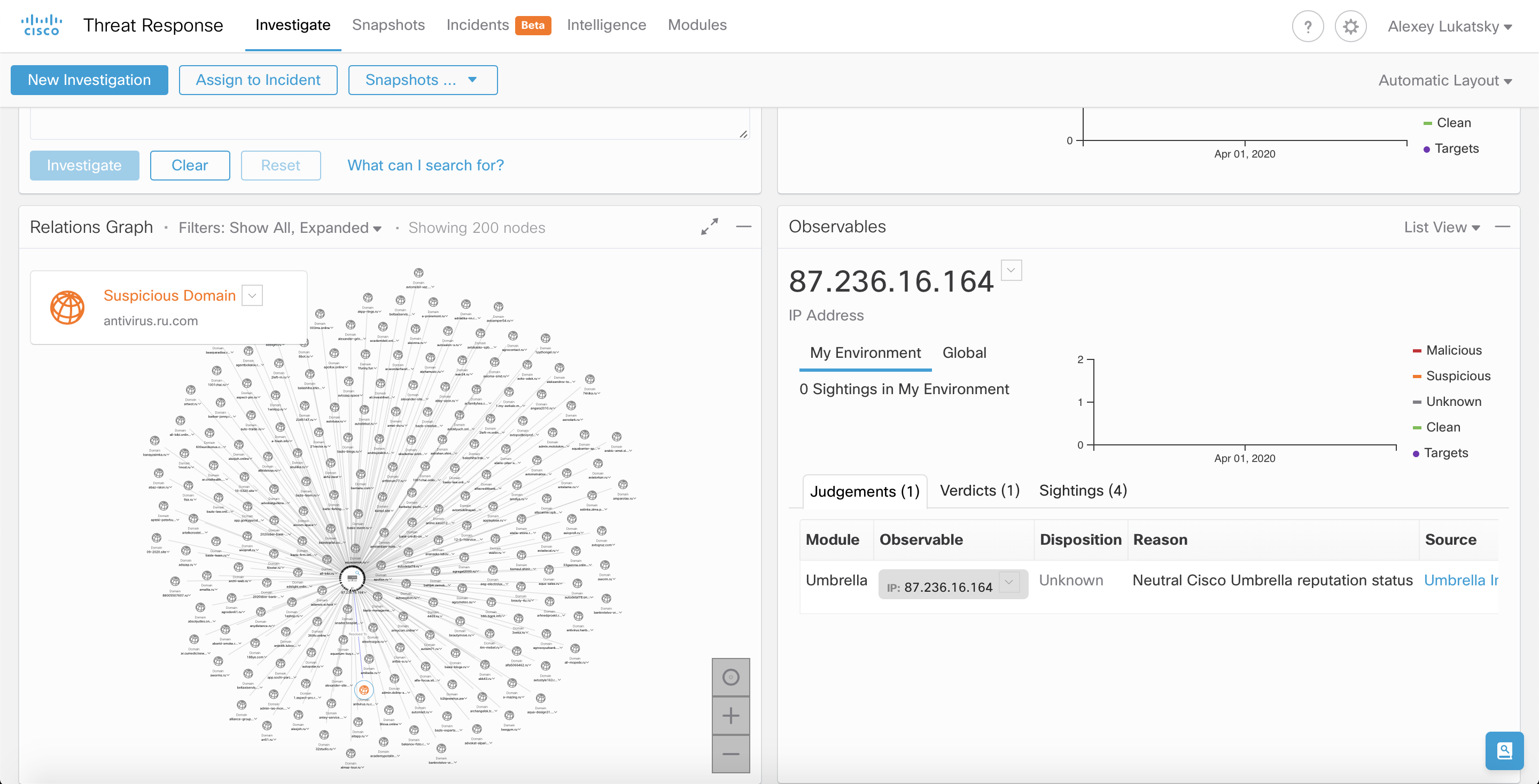

Сейчас я бы хотел вернуться к домену, с анализа которого я начинал эту статью. Этот домен «висит» на IP-адресе 87[.]236[.]16[.]164, с которым, помимо десятков других доменов, связан и домен с интересным адресом: antivirus.ru[.]com. Когда в процессе расследования Cisco Threat Response подсветила его как подозрительный, я сначала подумал, что сайт на этом домене распространяет антивирусы по аналогии с историей, о которой я рассказывал в прошлый раз (программный антивирус, борющийся с реальным COVID-19).

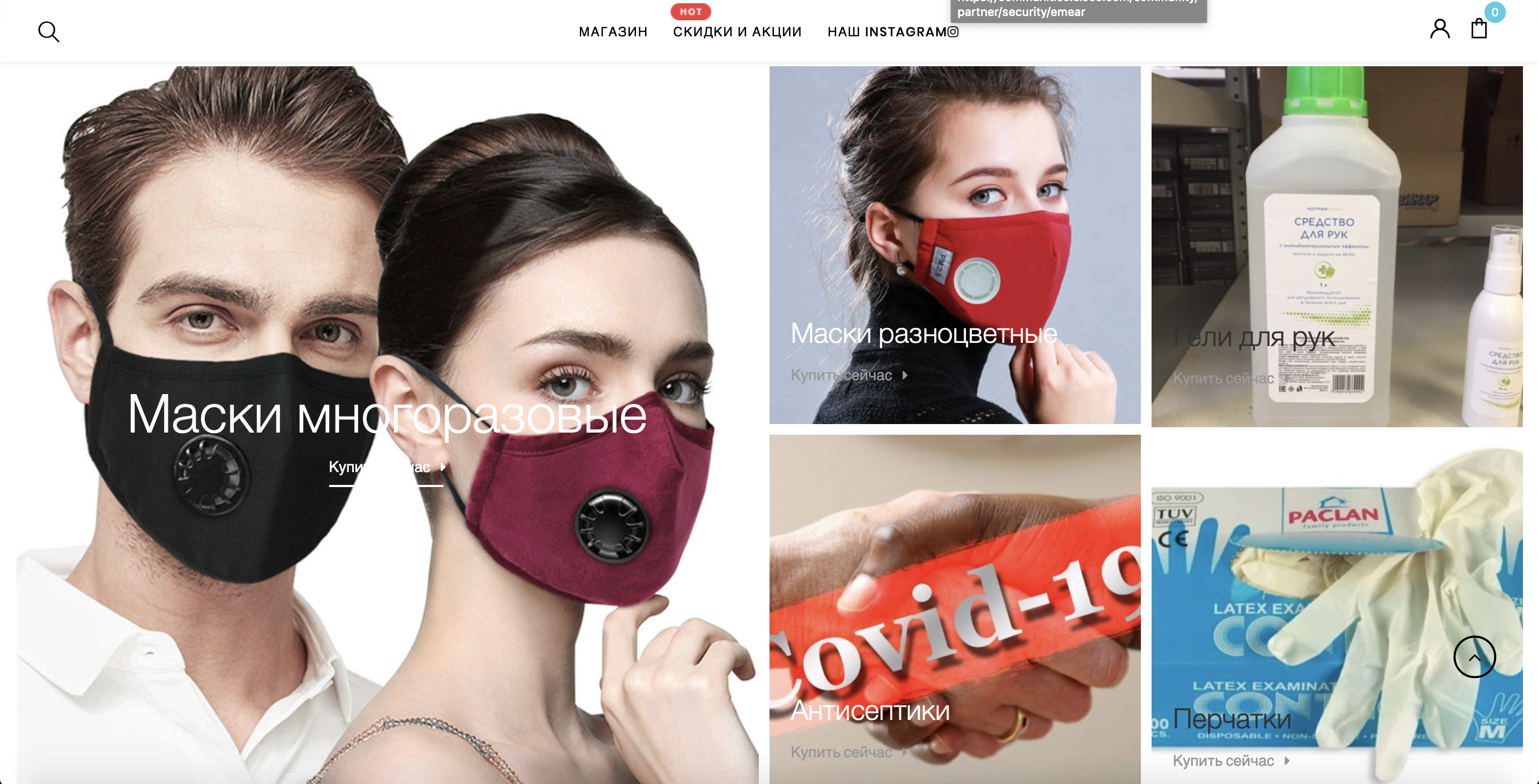

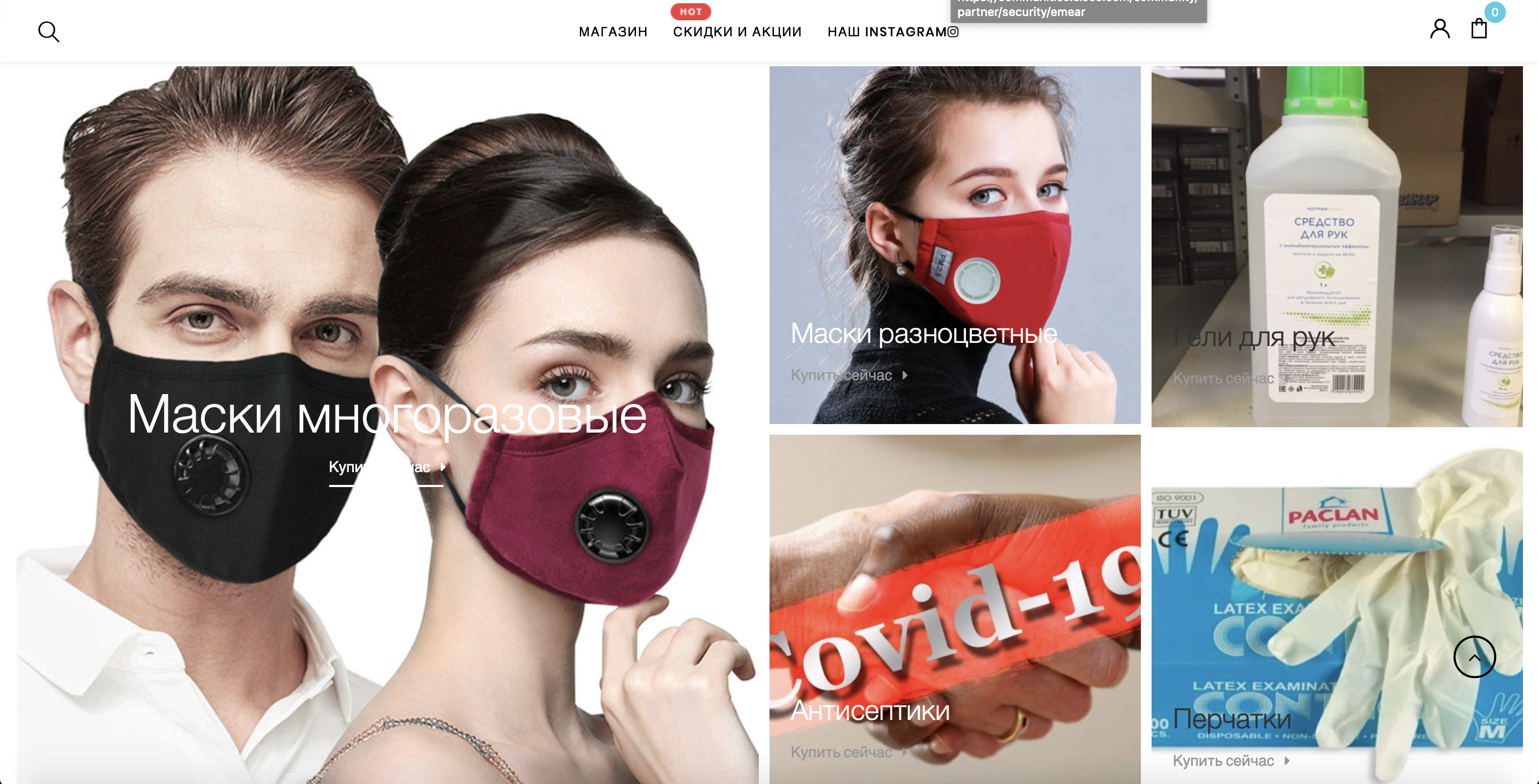

Но нет. Оказалось, что это сайт Интернет-магазина, созданного 6 марта. У меня сложилось впечатление, что те, кто его создавал, взяли за основу готовый движок для магазина женской одежды и просто добавили туда «горячих» товаров, связанных с коронавирусом, — медицинские маски, антисептики, гели для рук и перчатки.

Но то ли у разработчиков руки не дошли довести все до ума, то ли им это расхотелось делать, но купить ничего на сайте сейчас невозможно — ссылки на покупку ведут в никуда. Кроме рекламы вполне конкретного антимикробного средства и подозрительной активности на самом сайте в процессе его исполнения, больше ничего полезного у сайта нет. Да и посещений у него всего ничего и измеряется это число единицами. Но как покажет следующий пример, если начать раскручивать данный домен, то он может привести к разветвленной инфраструктуре, используемой злоумышленниками.

С доменами, в названии которых упоминается слово «mask», ситуация продолжает активно развиваться. Какие-то домены созданы специально для последующей продажи. Какие-то домены только созданы, но пока нигде не задействованы. Какие-то домены являются очевидно фишинговыми или прямо распространяют вредоносный код. Некоторые ресурсы просто паразитируют на теме пандемии и втридорога продают респираторы и медицинские маски, которые еще недавно стоили по 3-5 рублей за штуку. И очень часто все эти домены связаны между собой, как было показано выше. Кто-то создает и управляет такого рода инфраструктурой вредоносных доменов, эксплуатируя тему коронавируса.

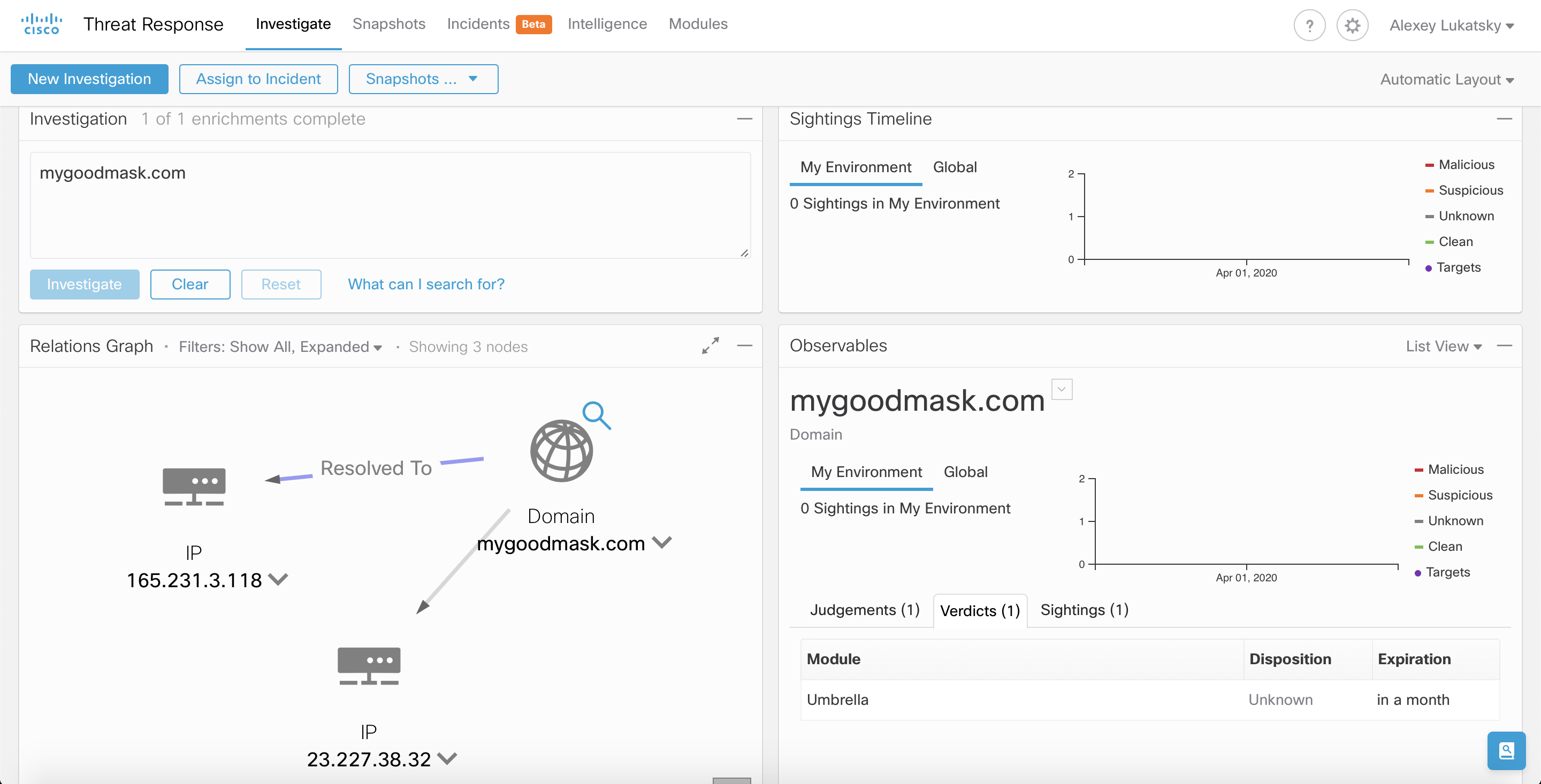

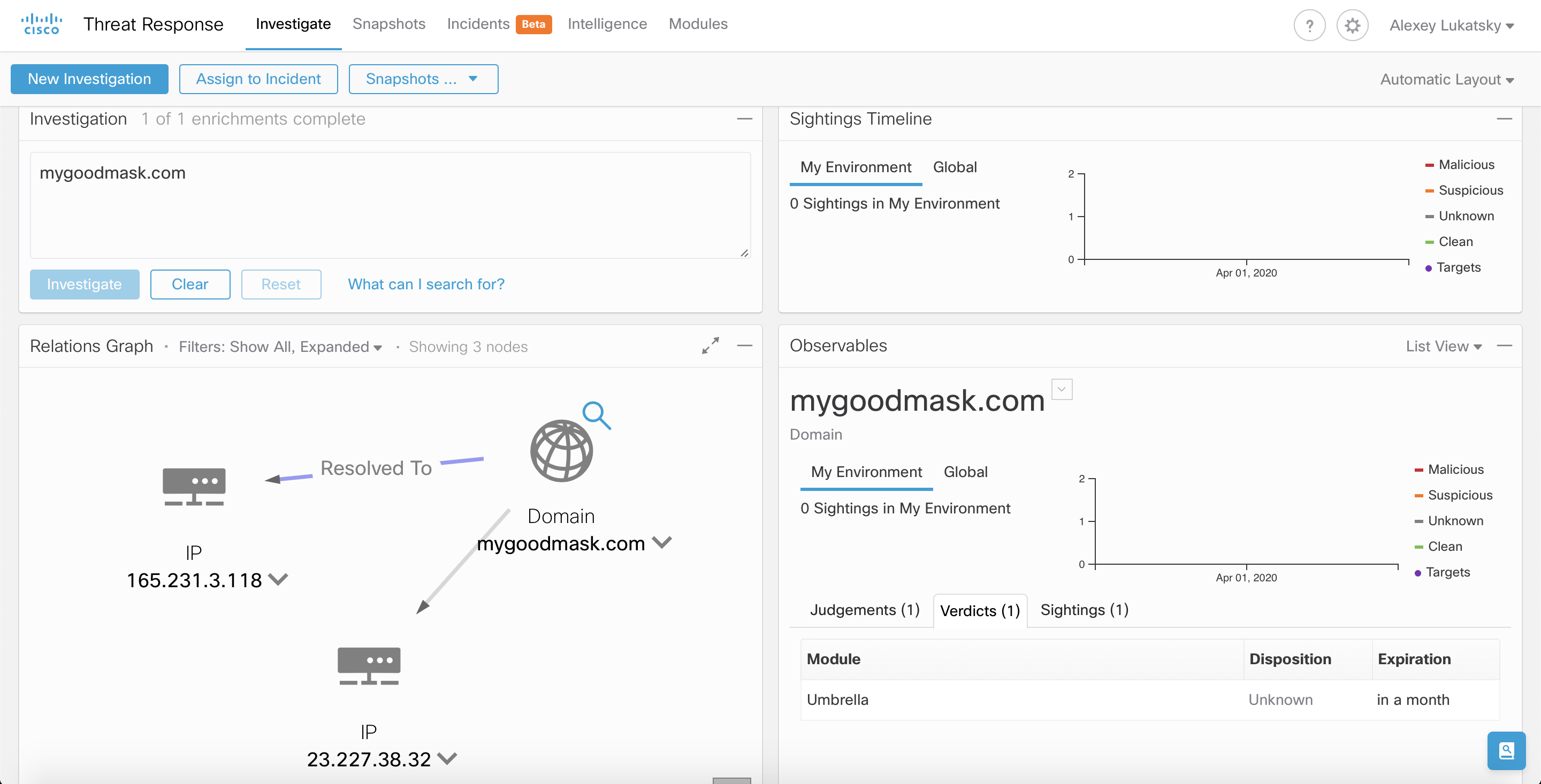

Надо отметить, что схожая ситуация отмечается не только в Рунете. Возьмем в качестве примера домен mygoodmask[.]com, который был создан 27 февраля и, судя по распределению запросов к нему, был популярен у аудитории в США, Сингапуре и Китае. Он также занимался продажей медицинских масок. Сам по себе этот сайт не вызывал никаких подозрений и введя его адрес в Cisco Threat Response мы не увидим ничего интересного:

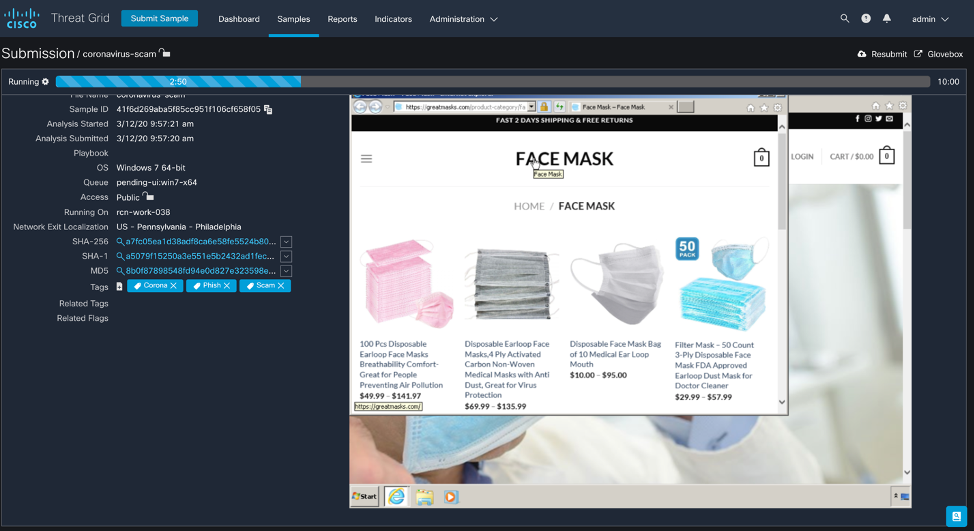

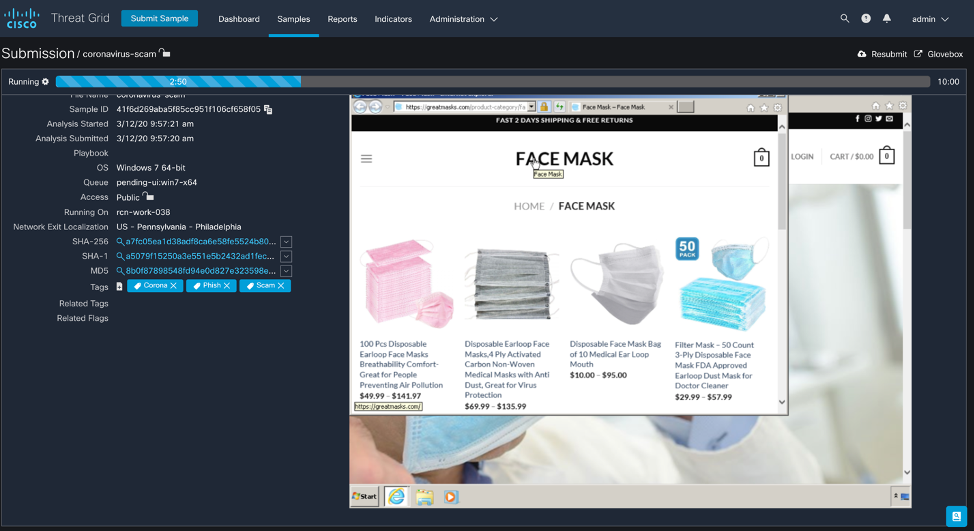

Но не останавливаясь на этом, мы идем дальше, и понимаем, что при попытке доступа на mygoodmask[.]com (обратите внимание, что поведенческие индикаторы в этом случае похожи на предыдущий):

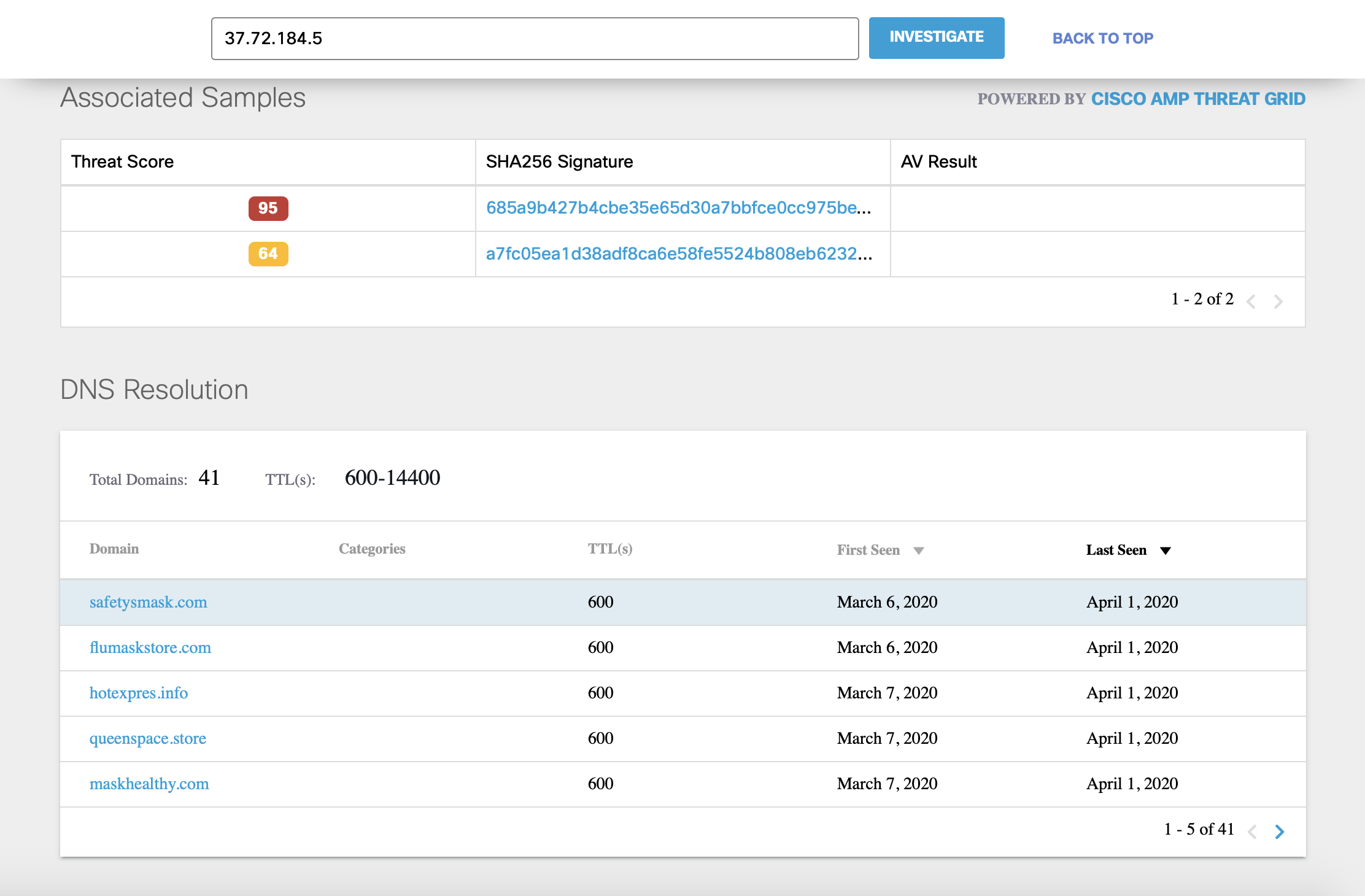

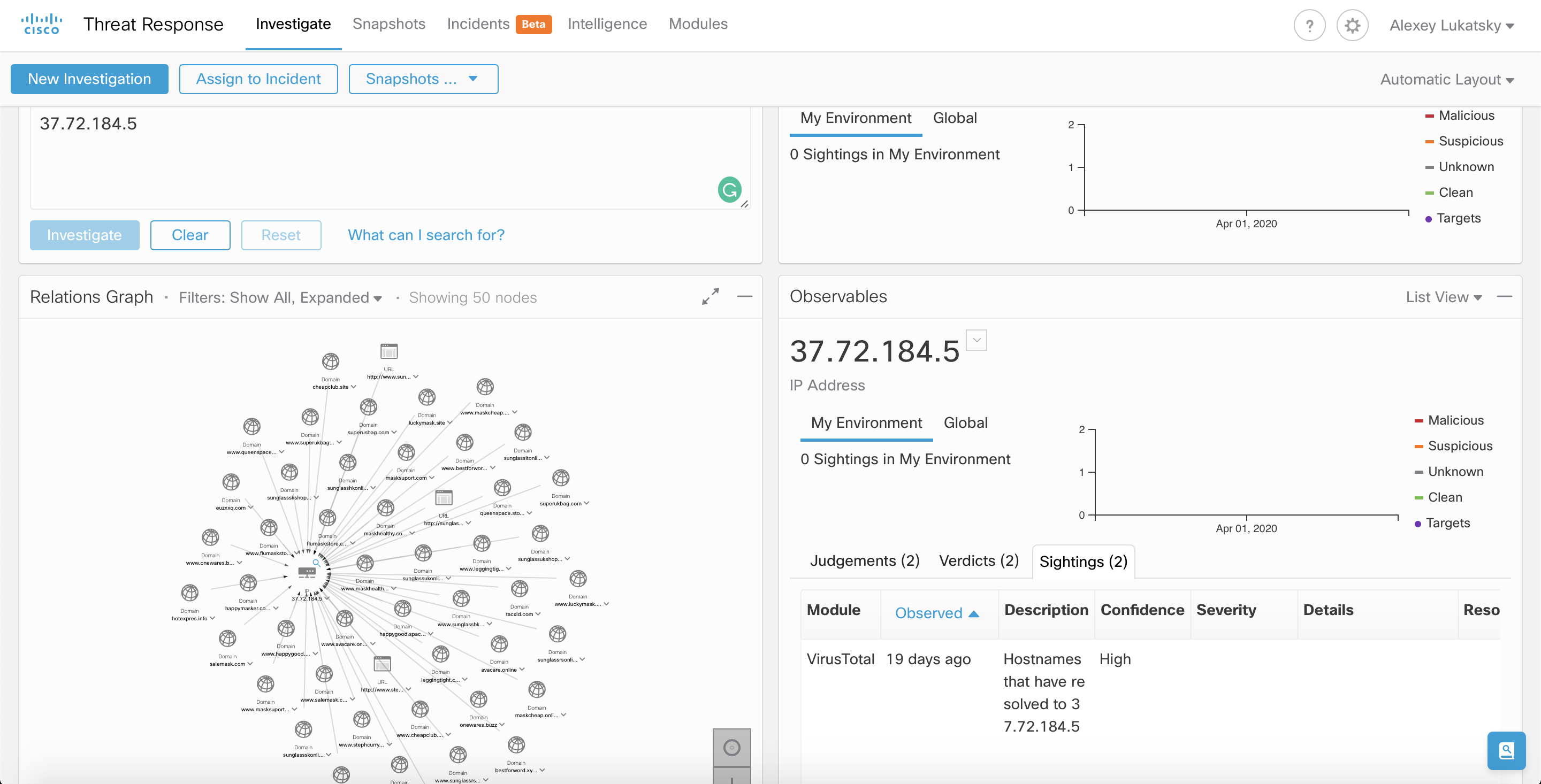

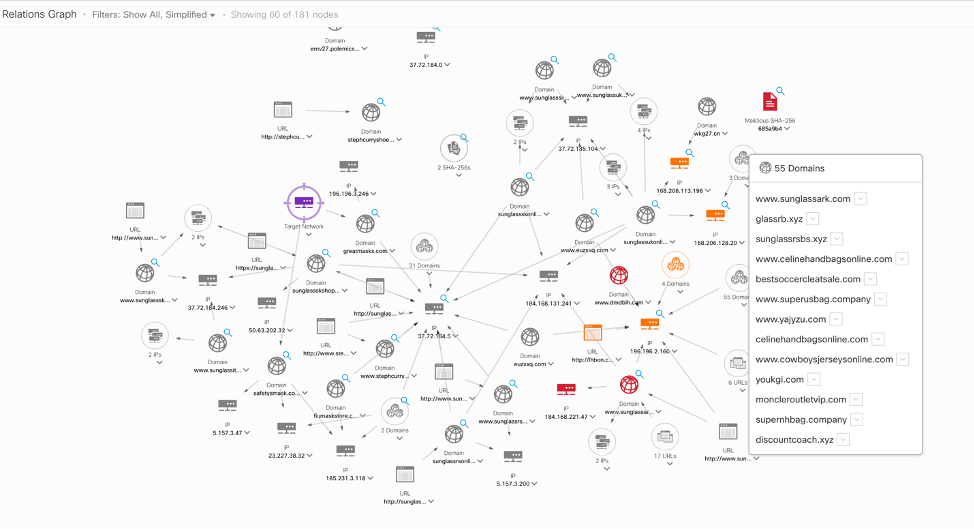

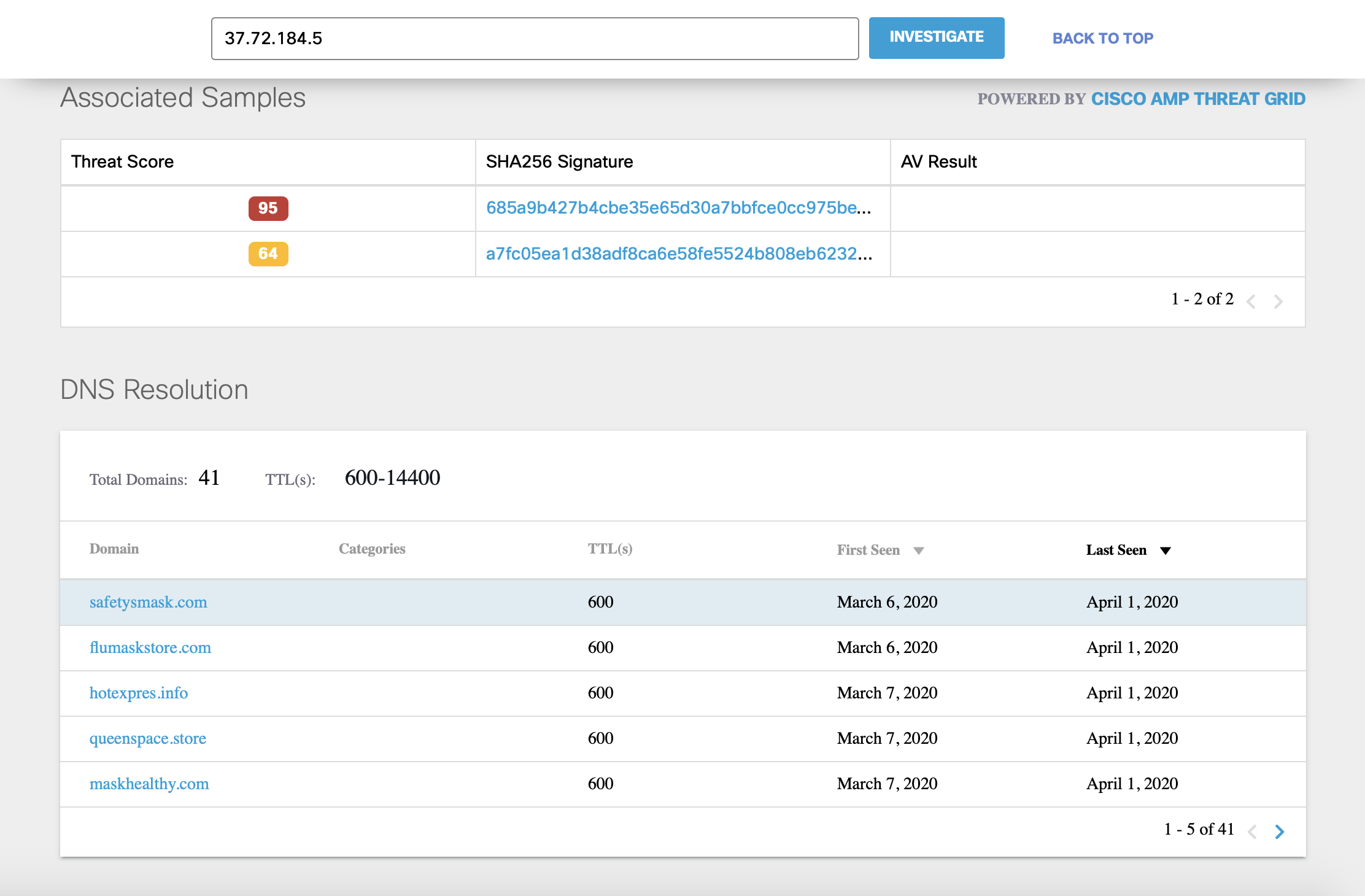

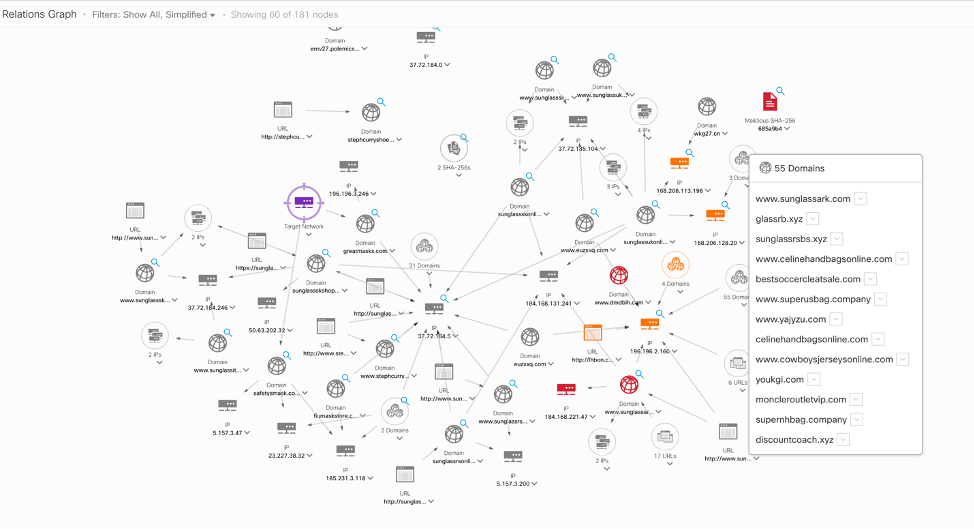

нас перенаправляют на greatmasks[.]com, который резолвится в два IP-адреса — 37[.]72[.]184[.]5 и 196[.]196[.]3[.]246, последний из которых является вредоносным и хостит многие вредоносные сайты на протяжении последних нескольких лет. Первый же IP-адрес резолвится еще в несколько доменов, связанных с продажами медицинских масок, — safetysmask[.]com, flumaskstore[.]com, maskhealthy[.]com и т.п. (всего более десятка).

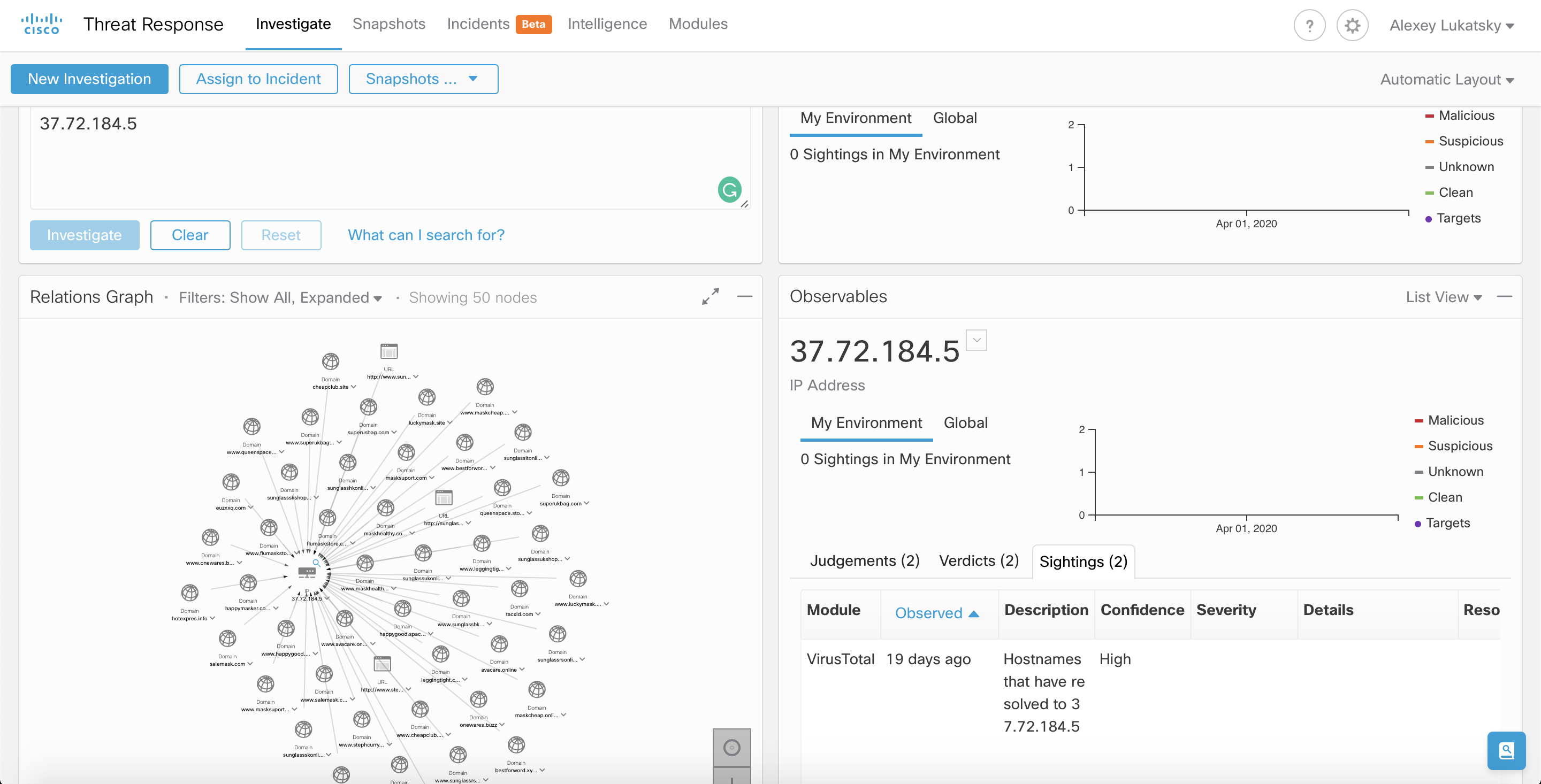

Ту же информацию, но представленную иначе, мы можем отобразить с помощью Cisco Threat Response, бесплатного решения по расследованию инцидентов, которому я уже посвятил несколько статей на Хабре:

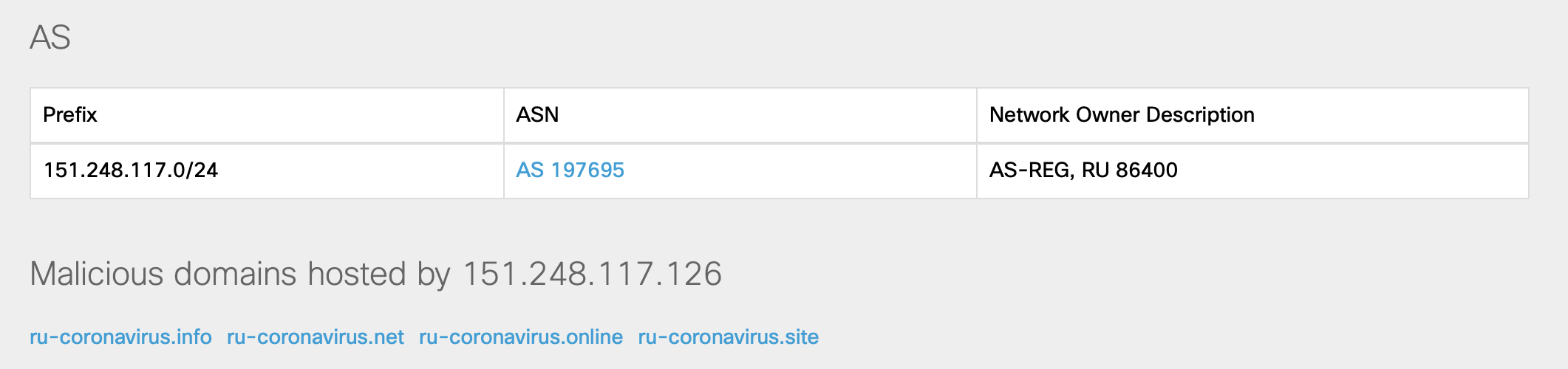

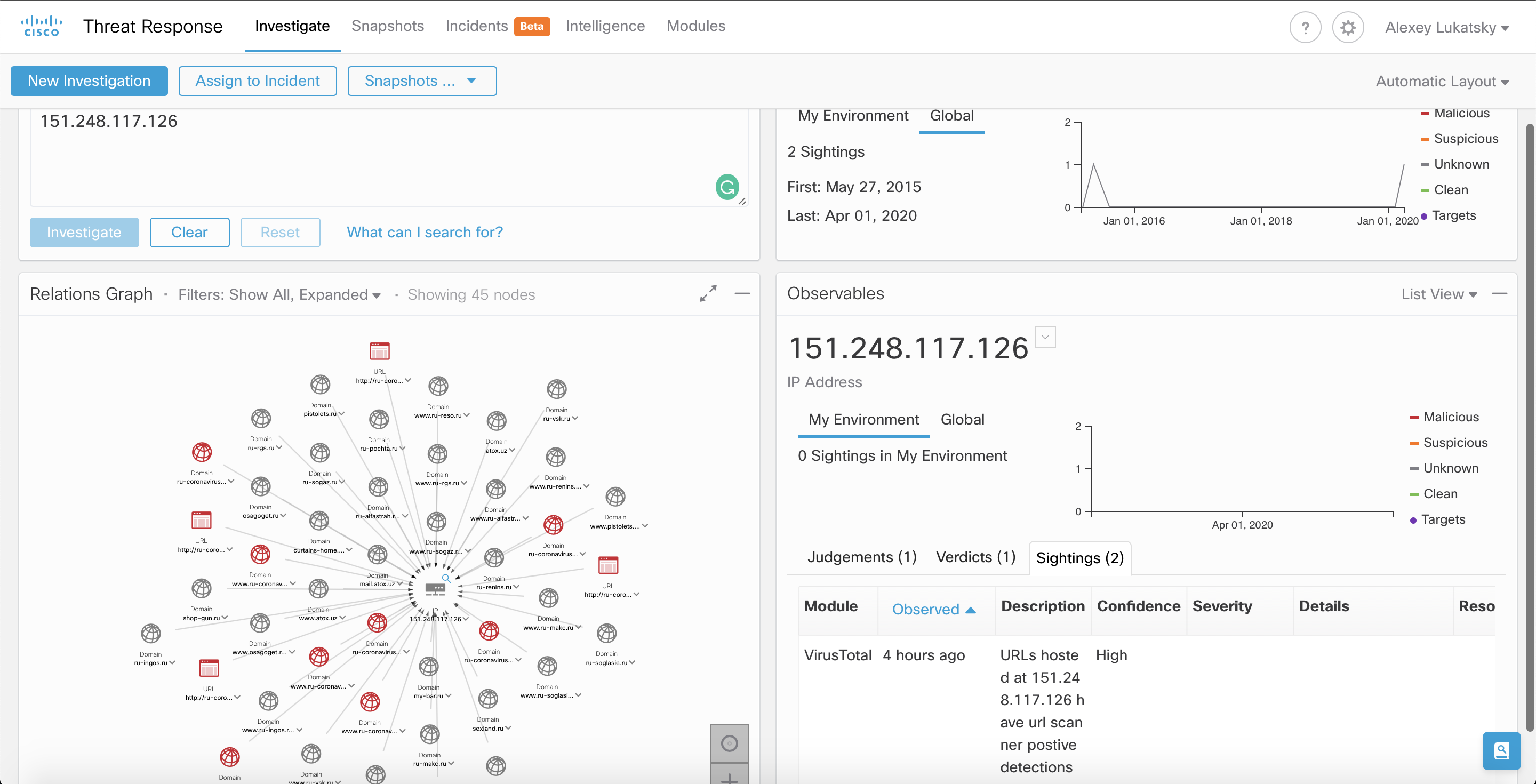

Блиц-анализ данных за последнюю неделю с помощью Cisco Umbrella Investigate показывает, что у нас пока явным «лидером», который аккумулирует в себе чуть ли не 80% всех вредоносных ресурсов, связанных с пандемией коронавируса, является автономная система AS 197695:

Она, помимо всех описанных выше примеров, на самом деле обслуживает не только тему COVID-19, но и многие другие, что говорит о том, что у злоумышленников нет какого-либо предпочтения в отношении текущей пандемии. Просто они воспользовались информационным поводом и на его волне распространяют вредоносный код, заманивают пользователей на фишинговые сайты и иными способами наносят ущерб рядовым пользователям Рунета.

Когда спадет шумиха вокруг пандемии, эта же инфраструктуру будет использована для продвижения других тем. Например, вышеупомянутая инфраструктура, расследование которой началось с сайта mygoodmask[.]com, на самом деле только недавно начала «продвигать» тему медицинских масок, — до этого она занималась распространением фишинговых рассылок на тему спортивных мероприятий, модных аксессуаров, среди которых солнечные очки и сумки, и т.п. И в этом наши киберпреступники мало чем отличаются от своих зарубежных коллег.

Ну а вывод из этого блиц-расследования, которое я проводил в ночь на 1-е апреля, будет простой — мошенники используют любые, даже такие как вирус COVID-19 с высоким показателем смертности, поводы для своей активности. Поэтому ни в коем случае нельзя расслабляться и думать, что посещаемый нами сайт с онлайн-картой распространения пандемии, или рассылка, предлагающая купить респиратор, или даже ссылка в соцсети, ведущая на сайт для проведения телеконференций, являются изначально безопасными. Бдительность! Это то, что помогает нам повысить свою безопасность при серфинге в Интернет. А описанные в данной статье решения Cisco ( Cisco Umbrella Investigate, Cisco Threat Grid, Cisco Threat Response) помогают специалистам проводить расследования и своевременно выявлять описанные киберугрозы.

PS. Что касается на днях всплывшей темы о массовом создании фейковых сайтов, связанных с системой проведения онлайн-мероприятий Zoom, то в Рунете я пока не обнаружил таких ресурсов, чего не скажешь об остальной части Интернет, где таких доменов было создано немало.

В качестве точки отсчета я стал использовать наш сервис мониторинга и защиты DNS — Cisco Umbrella, который обрабатывает в день более 150 миллиардов DNS-запросов и проводит их анализ на предмет вредоносности. С помощью инструмента расследования Cisco Umbrella Investigate, первым делом я решил проверить, насколько активно сейчас создаются домены, в названии которых используются ключевые слова «covid» и «coronavirus». За последние 7 дней появилось:

— 257 доменов с «coronavirus», из которых 170 мы отнесли к вредоносным

— 271 домен с «covid», из которых к вредоносным мы отнесли 121

— 349 доменов с «mask» (и их число постоянно растет), из которых только 9 классифицированы как вредоносные и 1 как фишинговый.

Классификация вредоносных доменов носит пока предварительный характер, так как многие домены пока только зарегистрированы, но еще никак не используются злоумышленниками.

Возьмем к примеру домен covid19-russia[.]ru и попробуем провести по нему блиц-расследование:

Домен был зарегистрирован 17 марта, что в целом неудивительно и в данном конкретном случае не должно вызывать подозрений как в иных случаях, в которых дата создания домена является очень важным индикатором для выявления вредоносной активности. Для пандемии же коронавируса сложно ожидать, что о ней было известно в прошлом году или ранее. Поэтому и домены, посвященные коронавирусу стали появляться только сейчас.

Посмотрим на IP-адрес, на котором висит данный домен. Как мы видим, он является прибежищем еще для ряда доменов, часть из которых связана с текущей пандемией:

И этот же адрес у нас ассоциирован с рядом вредоносных программ, которые либо распространяются с указанного IP-адреса или сайтов, на нем «висящих», либо используют этот адрес в качестве kill switch, либо задействуют его в качестве командного сервера, который рассылает соответствующие команды и принимает ответы от жертв, зараженных вредоносным кодом. Первым в списке вредоносных семплов, связанных с указанным IP, мы видим и Emotet, уже упомянутый в прошлой статье:

Этот семпл используется и в других кампаниях судя по анализу его сетевого взаимодействия:

Если воспользоваться другим сервисом Cisco, а именно песочницей Cisco Threat Grid, то мы можем получить по данному семплу более подробную информацию, например, подробный список поведенческих индикаторов, которые «сработали» в данном случае:

Анализируя процессы, который были запущены в рамках работы Emotet на компьютере жертвы:

мы понимаем, что в данном случае речь шла о документе MS Word, который был получен/загружен жертвой, взаимодействующей с исследуемым нами IP-адресом и доменом:

При необходимости мы можем увязать выявленные индикаторы с матрицей MITRE ATT&CK, которая используется многими SOCами в рамках своей деятельности:

Но вернемся к анализу интересующего нас IP-адреса, на котором «висит» несколько доменов, эксплуатирующих тему коронавируса. Этот адрес расположен в автономной системе AS198610, с которой также связана определенная вредоносная активность, например, с онлайн-карты распространения COVID-19 coronavirusmaponline[.]com:

которая была создана 23 марта 2020-го года:

и на сайте которой 1-го апреля появился вредоносный код. Может это произошло специально, а может сайт был просто взломан и на нем была размещена вредоносная программа; это требует уже отдельного расследования.

Я не стал проводить анализ по всем сотням сайтам, которые были созданы за последнюю неделю (а за месяц их число уже перевалило тысячу), но на них картина схожая. Большая часть сайтов, в названии которых есть слова «covid» или «coronavirus», являются вредоносными и под видом новостей о пандемии, о реальном числе заболевших, о способах борьбы с COVID-19, распространяют вредоносный код и заражают пользователей достаточно «привычными» вредоносными программами.

Неудивительно, что за громкими названиями обычно ничего нет. Часто это по-быстрому созданный сайт на базе WordPress, например, как coronavirus19-pandemia[.]ru:

При этом попытка прогнать такие сайты через Cisco Threat Grid показывает различные аномалии, которые могут быть присущи вредоносному коду (хотя это может быть и кривые руки программистов, «по-быстрому» создавших сайт из того, что было). Проводить более глубокий анализ каждого сайта я уже не стал из-за нехватки времени. Но вспоминая прошлую заметку, где я упоминал про вредоносный плагин для WordPress, а также распространенную практику взлома сайтов на WordPress и распространение через них вредоносного кода, могу предположить, что с течением времени и этот сайт покажет свои истинное лицо.

Другое интересное наблюдение, которое я сделал, связано с некоей общностью созданных доменов. Например, время, когда мы их впервые заметили. Почему-то многие из них попали в наш прицел в одно и тоже время.

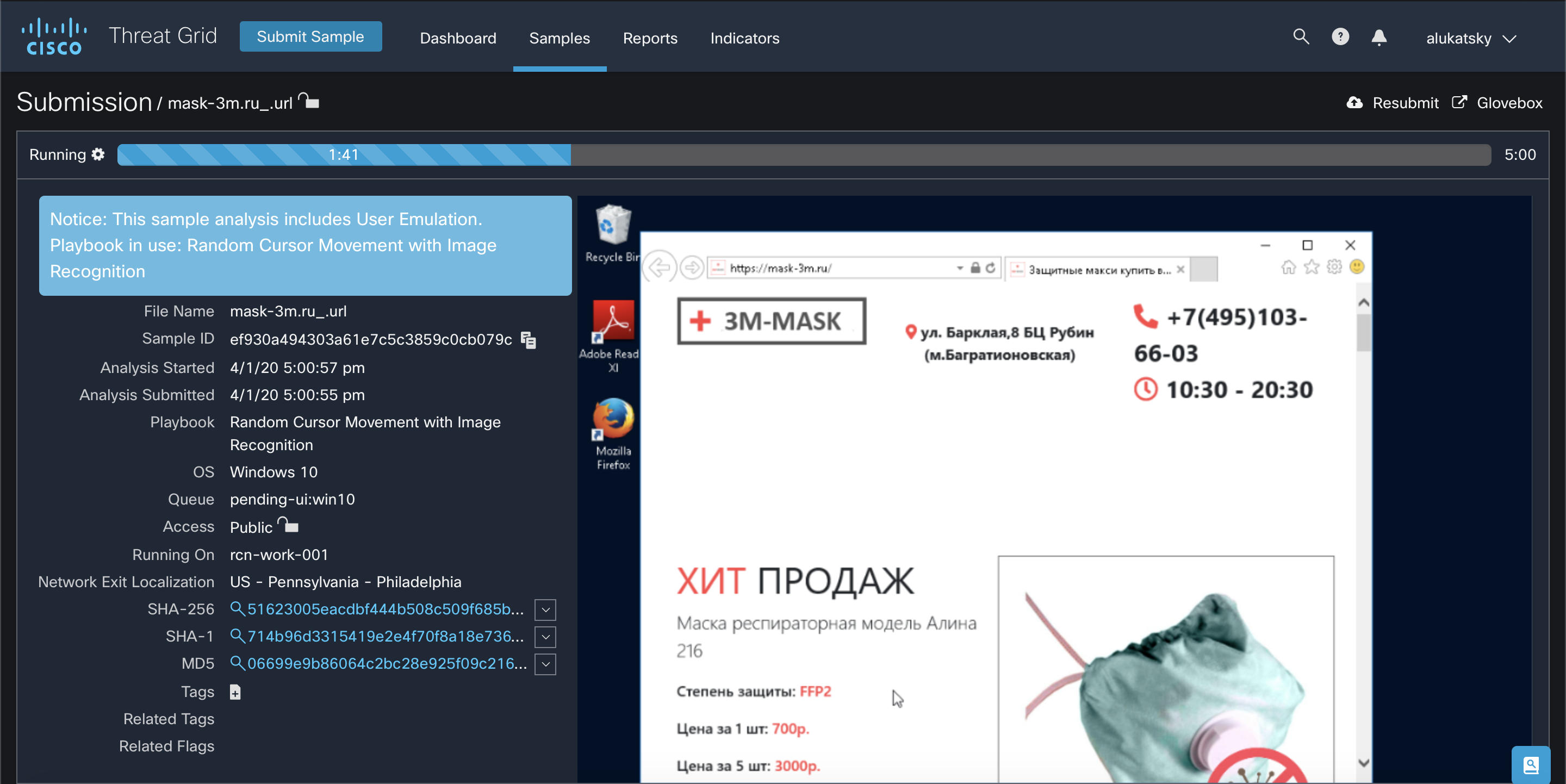

Но часто они и располагаются в одной и той же автономной системе. Например, три домена — уже упомянутый ранее coronavirus19-pandemia[.]ru, maskacoronavirus[.]ru и mask-3m[.]ru. Почему-то все три из них располагаются в AS 197695 и многие из них маркированы Cisco Umbrella как вредоносные, с максимальным отрицательным рейтингом 100. Домен mask-3m[.]ru сам по себе имеет неопасный рейтинг (на момент написания статьи — 28), но хостится он на IP-адресе 31[.]31[.]196[.]138, который внесен в наш черный список и с которым связана различная вредоносная активность:

Кстати, данная автономная система AS 197695 стала прибежищем для многих вредоносных ресурсов. Например, в ней располагается фишинговый сайт telegramm1[.]ru:

а также сайт awitoo[.]ru, который мало того, что смахивает на фишинговый, так еще и вредоносный код распространяет. Вот как отображает связи между этим доменом и различными артефактами система Cisco Threat Response:

Там же располагаются фишинговые домены, связанные с проектом 1-го канала «Голос», с соцсетью Facebook, с Интернет-магазином Amazon, с сервисом iCloud и другими проектами Apple, с магазинами оптики «Очкарик», и многие другие.

Не обойдена своим вниманием и тема сайтов, которые собирают деньги на борьбу с коронавирусом. Например, вот фонд по борьбе с коронавирусом, который собирает такие пожертвования (надо просто перевести деньги на карту):

Аналогичная картина и с сайтом covid-money[.]ru, который учит, как заработать на COVID-19. Для этого надо оставить соответствующую заявку и с вами свяжется менеджер, который и расскажет вам секреты заработка. Правда, «висят» оба этих сайта, украинский и российский, на одном и том же IP, с которым мы нашли ассоциированный вредоносный код:

К нему же, по странному стечению обстоятельств, был привязан и домен, якобы, Cisco:

Кстати, таких «рассадников» киберкоронавируса, когда на одной адресе или в одной автономное сети, находится несколько вредоносных ресурсов, достаточно много. Например, на IP 88[.]212[.]232[.]188 «висит» сразу несколько десятков доменов, которые, судя по их названиям, ориентированы на конкретные города России — Екатеринбург, Саратов, Иркутск, Казань, Белгород, Хабаровск и т.п.

Сейчас я бы хотел вернуться к домену, с анализа которого я начинал эту статью. Этот домен «висит» на IP-адресе 87[.]236[.]16[.]164, с которым, помимо десятков других доменов, связан и домен с интересным адресом: antivirus.ru[.]com. Когда в процессе расследования Cisco Threat Response подсветила его как подозрительный, я сначала подумал, что сайт на этом домене распространяет антивирусы по аналогии с историей, о которой я рассказывал в прошлый раз (программный антивирус, борющийся с реальным COVID-19).

Но нет. Оказалось, что это сайт Интернет-магазина, созданного 6 марта. У меня сложилось впечатление, что те, кто его создавал, взяли за основу готовый движок для магазина женской одежды и просто добавили туда «горячих» товаров, связанных с коронавирусом, — медицинские маски, антисептики, гели для рук и перчатки.

Но то ли у разработчиков руки не дошли довести все до ума, то ли им это расхотелось делать, но купить ничего на сайте сейчас невозможно — ссылки на покупку ведут в никуда. Кроме рекламы вполне конкретного антимикробного средства и подозрительной активности на самом сайте в процессе его исполнения, больше ничего полезного у сайта нет. Да и посещений у него всего ничего и измеряется это число единицами. Но как покажет следующий пример, если начать раскручивать данный домен, то он может привести к разветвленной инфраструктуре, используемой злоумышленниками.

С доменами, в названии которых упоминается слово «mask», ситуация продолжает активно развиваться. Какие-то домены созданы специально для последующей продажи. Какие-то домены только созданы, но пока нигде не задействованы. Какие-то домены являются очевидно фишинговыми или прямо распространяют вредоносный код. Некоторые ресурсы просто паразитируют на теме пандемии и втридорога продают респираторы и медицинские маски, которые еще недавно стоили по 3-5 рублей за штуку. И очень часто все эти домены связаны между собой, как было показано выше. Кто-то создает и управляет такого рода инфраструктурой вредоносных доменов, эксплуатируя тему коронавируса.

Надо отметить, что схожая ситуация отмечается не только в Рунете. Возьмем в качестве примера домен mygoodmask[.]com, который был создан 27 февраля и, судя по распределению запросов к нему, был популярен у аудитории в США, Сингапуре и Китае. Он также занимался продажей медицинских масок. Сам по себе этот сайт не вызывал никаких подозрений и введя его адрес в Cisco Threat Response мы не увидим ничего интересного:

Но не останавливаясь на этом, мы идем дальше, и понимаем, что при попытке доступа на mygoodmask[.]com (обратите внимание, что поведенческие индикаторы в этом случае похожи на предыдущий):

нас перенаправляют на greatmasks[.]com, который резолвится в два IP-адреса — 37[.]72[.]184[.]5 и 196[.]196[.]3[.]246, последний из которых является вредоносным и хостит многие вредоносные сайты на протяжении последних нескольких лет. Первый же IP-адрес резолвится еще в несколько доменов, связанных с продажами медицинских масок, — safetysmask[.]com, flumaskstore[.]com, maskhealthy[.]com и т.п. (всего более десятка).

Ту же информацию, но представленную иначе, мы можем отобразить с помощью Cisco Threat Response, бесплатного решения по расследованию инцидентов, которому я уже посвятил несколько статей на Хабре:

Блиц-анализ данных за последнюю неделю с помощью Cisco Umbrella Investigate показывает, что у нас пока явным «лидером», который аккумулирует в себе чуть ли не 80% всех вредоносных ресурсов, связанных с пандемией коронавируса, является автономная система AS 197695:

Она, помимо всех описанных выше примеров, на самом деле обслуживает не только тему COVID-19, но и многие другие, что говорит о том, что у злоумышленников нет какого-либо предпочтения в отношении текущей пандемии. Просто они воспользовались информационным поводом и на его волне распространяют вредоносный код, заманивают пользователей на фишинговые сайты и иными способами наносят ущерб рядовым пользователям Рунета.

Когда спадет шумиха вокруг пандемии, эта же инфраструктуру будет использована для продвижения других тем. Например, вышеупомянутая инфраструктура, расследование которой началось с сайта mygoodmask[.]com, на самом деле только недавно начала «продвигать» тему медицинских масок, — до этого она занималась распространением фишинговых рассылок на тему спортивных мероприятий, модных аксессуаров, среди которых солнечные очки и сумки, и т.п. И в этом наши киберпреступники мало чем отличаются от своих зарубежных коллег.

Ну а вывод из этого блиц-расследования, которое я проводил в ночь на 1-е апреля, будет простой — мошенники используют любые, даже такие как вирус COVID-19 с высоким показателем смертности, поводы для своей активности. Поэтому ни в коем случае нельзя расслабляться и думать, что посещаемый нами сайт с онлайн-картой распространения пандемии, или рассылка, предлагающая купить респиратор, или даже ссылка в соцсети, ведущая на сайт для проведения телеконференций, являются изначально безопасными. Бдительность! Это то, что помогает нам повысить свою безопасность при серфинге в Интернет. А описанные в данной статье решения Cisco ( Cisco Umbrella Investigate, Cisco Threat Grid, Cisco Threat Response) помогают специалистам проводить расследования и своевременно выявлять описанные киберугрозы.

PS. Что касается на днях всплывшей темы о массовом создании фейковых сайтов, связанных с системой проведения онлайн-мероприятий Zoom, то в Рунете я пока не обнаружил таких ресурсов, чего не скажешь об остальной части Интернет, где таких доменов было создано немало.