Примерно раз в полгода какой-нибудь американский журналист публикует конспирологическую заметку о том, что Cisco вот-вот купит Splunk и зайдет в сегмент SIEM, так как это именно то, чего нам не хватает для окончательного завоевания мирового рынка ИБ (хотя мы и так уже были названы в марте вендором №1). Однако пишущие журналисты обычно забывают о том, что Cisco уже разработала SIEM, которую назвала OpenSOC и отдала для дальнейшего развития в Apache Foundation (где OpenSOC развивается уже под именем Apache Metron). Но это шутка, а на самом деле причина иная. В мире нет вендора, который бы имел широкое продуктовое портфолио по ИБ и при этом мог поддерживать мультивендорное решение SIEM. Редкие попытки такого рода приводят либо к тому, что вендор не может сделать нормальное вендорнезависимое решение по мониторингу и оно начинает проигрывать нишевым игрокам (Splunk, IBM, Micro Focus, Elastic, LogRhytm и др.), сконцентрированным только на развитии своего флагманского продукта, либо к тому, что SIEM превращается в обычную консоль для собственных продуктов без нормальной подсистему управления и реагирования (все силы бросаются на мониторинг). Cisco, дважды входя в реку под названием “SIEM” (первый раз с CiscoWorks SIMS, а второй — с Cisco MARS), сегодня фокусируется на немного ином решении, а именно Cisco Threat Response, которое представляет собой платформу для поиска угроз (threat hunting) и которая в перспективе должна стать связующим звеном для всех решений Cisco в области кибербезопасности.

Общаясь с заказчиками, они обычно описывают примерно одни и те же задачи, которые звучат следующим образом:

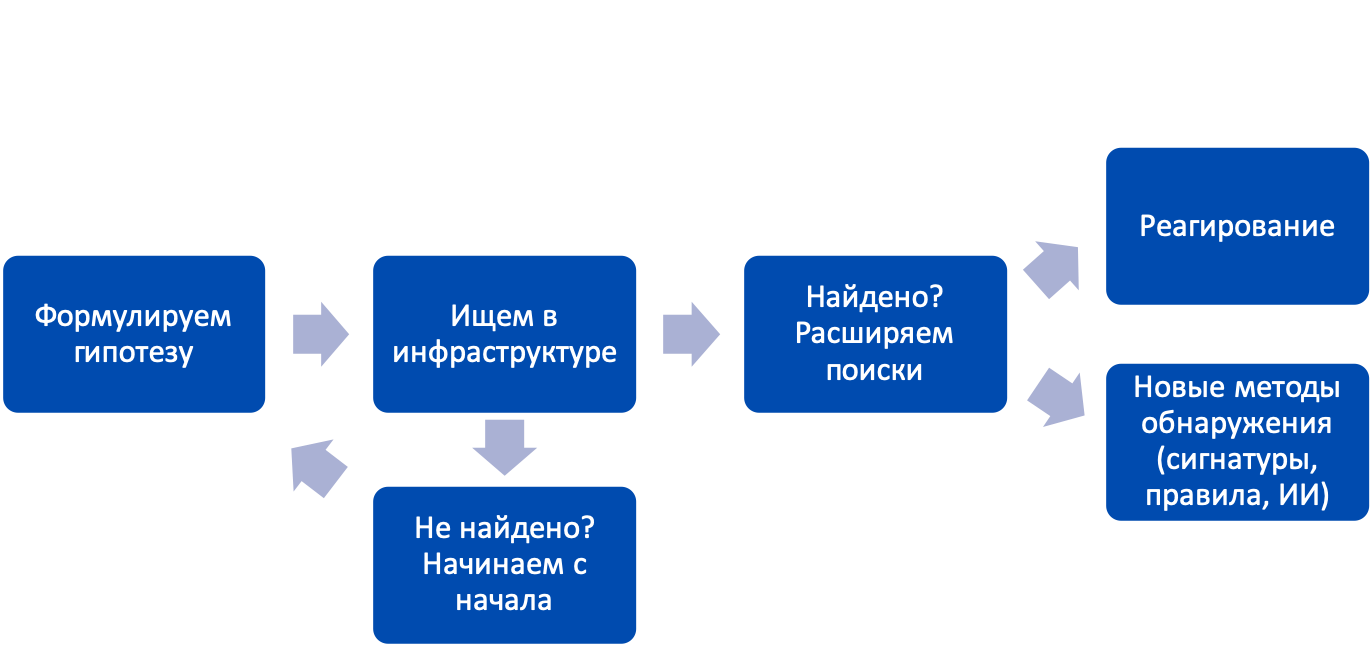

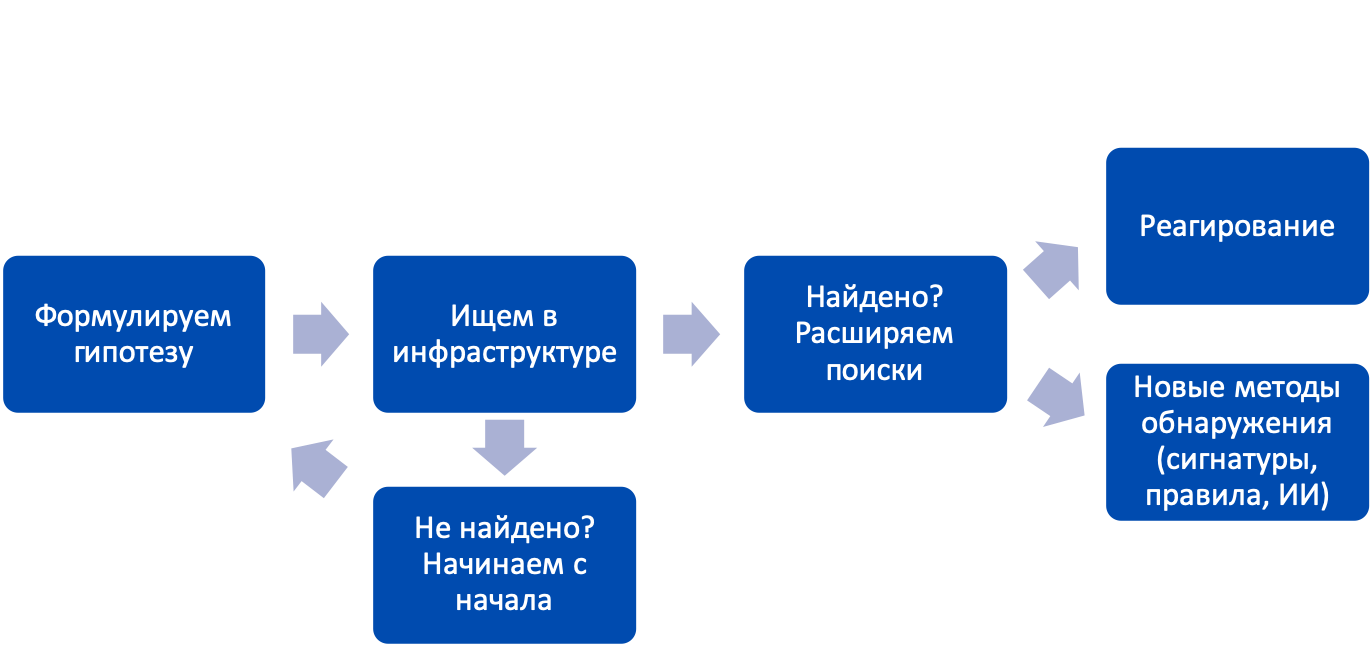

Если бы не последнее желание, можно было бы предложить целый спектр различных решений по Threat Hunting, каждое из которых решает свою задачу. Или можно предложить “комбайн” на базе какого-либо SIEM- или SOAR-решения, которое, однако, стоит как космический корабль. Мы же решили поступить проще, разработав облегченную и бесплатную threat-hunting платформу Cisco Threat Response, которая, являясь промежуточным звеном между SIEM/SOAR и средствами защиты, позволяет получить максимум от использования решений Cisco, объединив их в целостную систему кибербезопасности.

Год назад, когда мы только выпустили эту платформу (она тогда еще и называлась по-другому — Cisco Visibility), она могла получать данные только от трех решений Cisco — AMP for Endpoints, Threat Grid и Umbrella (а также от внешнего источника VirusTotal). За прошедший год мы существенно расширили возможно CTR, интегрировав ее с Cisco Email Security и Cisco Firepower. Теперь у нас появляется возможность анализировать события безопасности, получаемые не только на уровне оконечных устройств, но и на уровне электронной почты и средств сетевой безопасности.

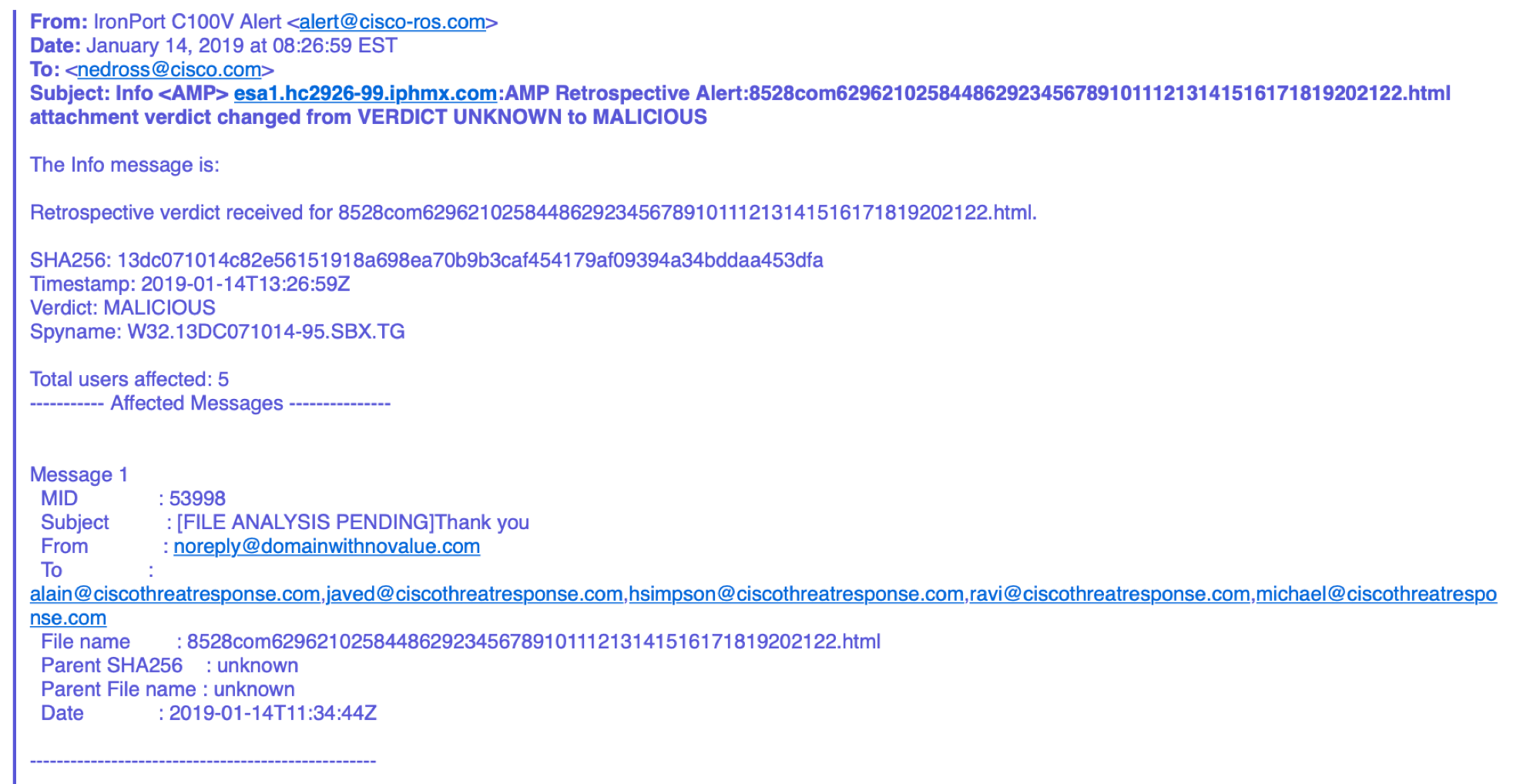

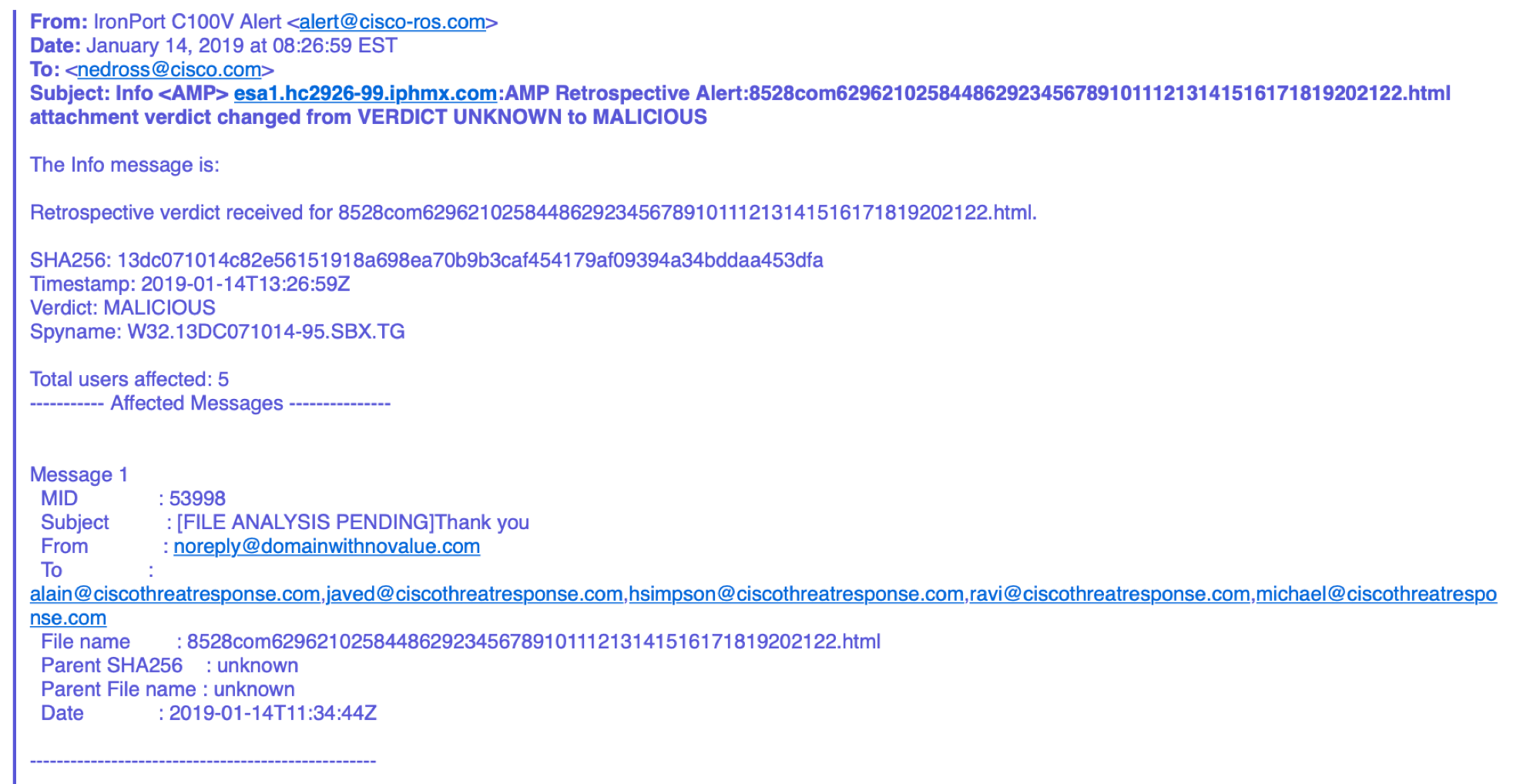

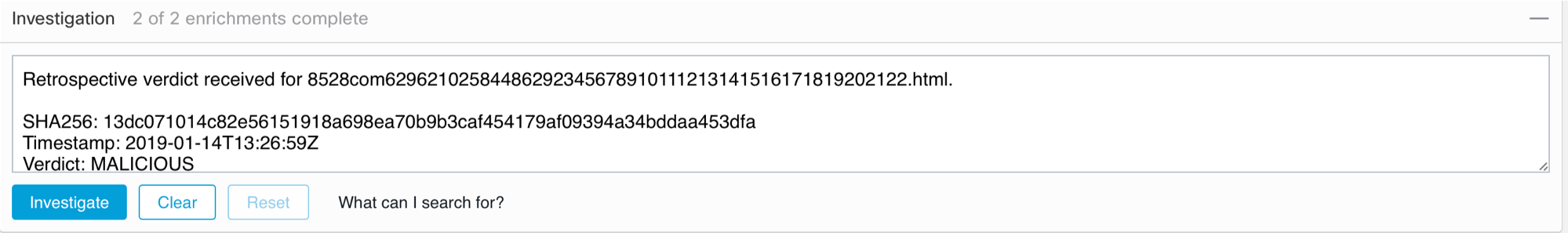

Давайте посмотрим, как работает интеграция CTR с Cisco Email Security (ESA). Допустим вы получаете по электронной почте уведомление от Cisco ESA об обнаруженном в одном из почтовых сообщений вредоносном вложении. Обратите внимание, что речь идет не об обнаружении угрозы на лету, а о ретроспективном анализе, который позволил спустя некоторое время после получения письма с неизвестным вложением сделать вывод о его вредоносности. Теперь перед нами стоит задача понять, кто “попал под раздачу” и не успели кто из получателей открыть вложение и заразить свой компьютер, дав тем самым начало распространению вредоносного кода по корпоративной или ведомственной сети.

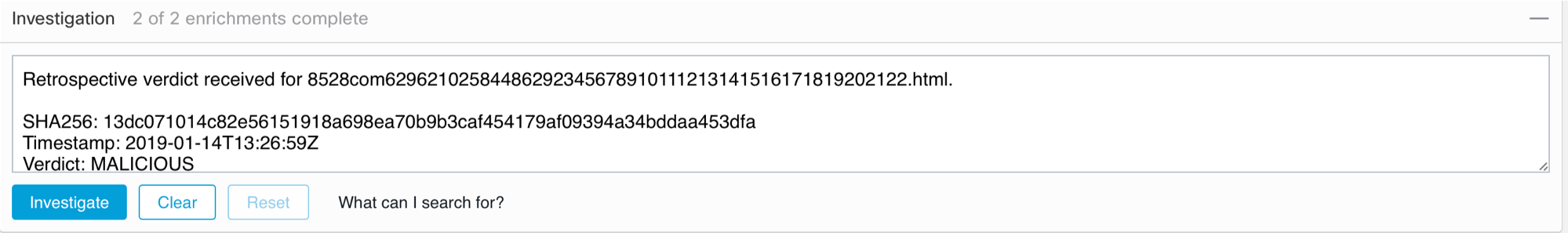

Полученные индикаторы (в данном случае это хэш вложения) мы помещаем в начальное окно CTR. Мы можем скопировать текст полученного от Cisco ESA письма целиком — CTR сам вытащит из него все индикаторы компрометации.

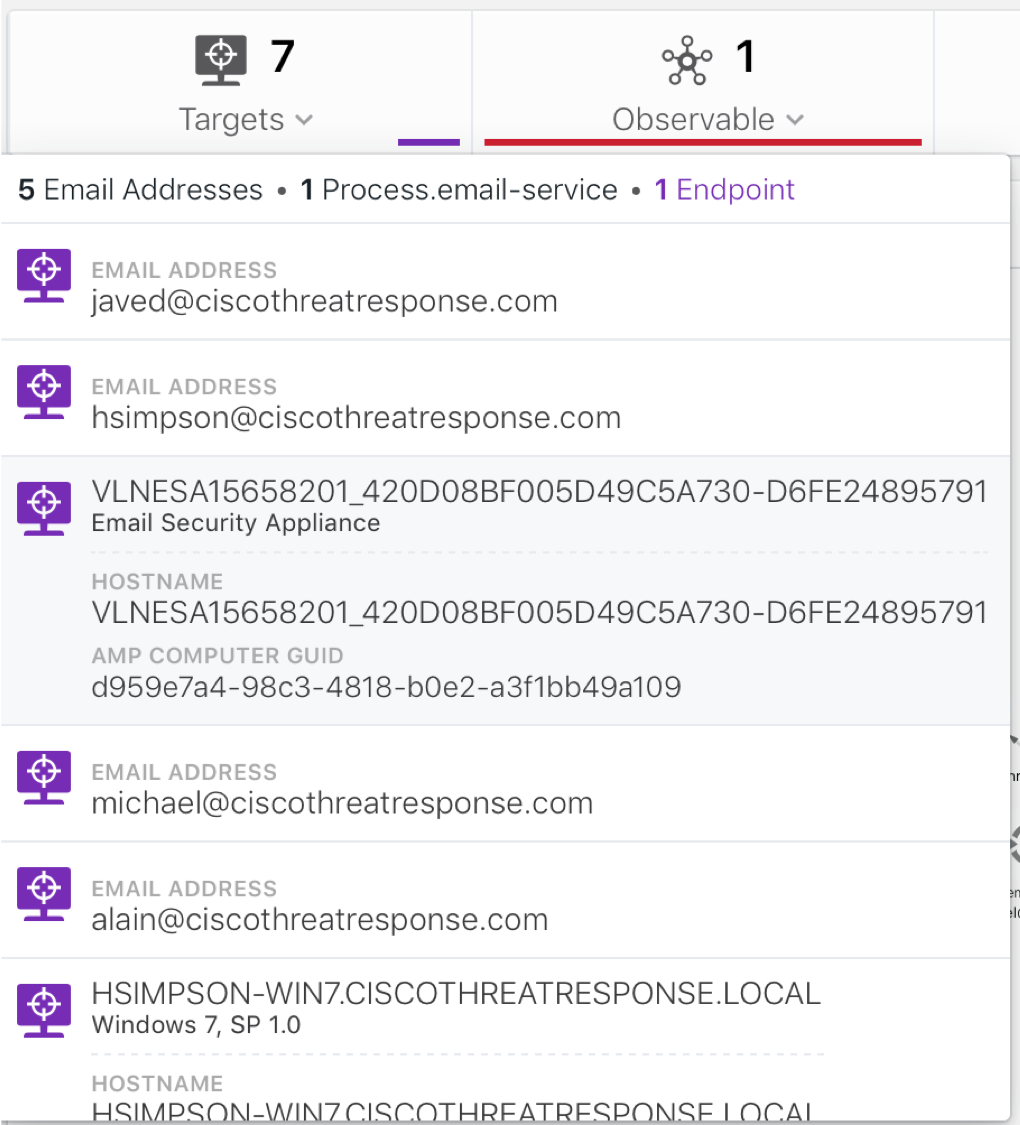

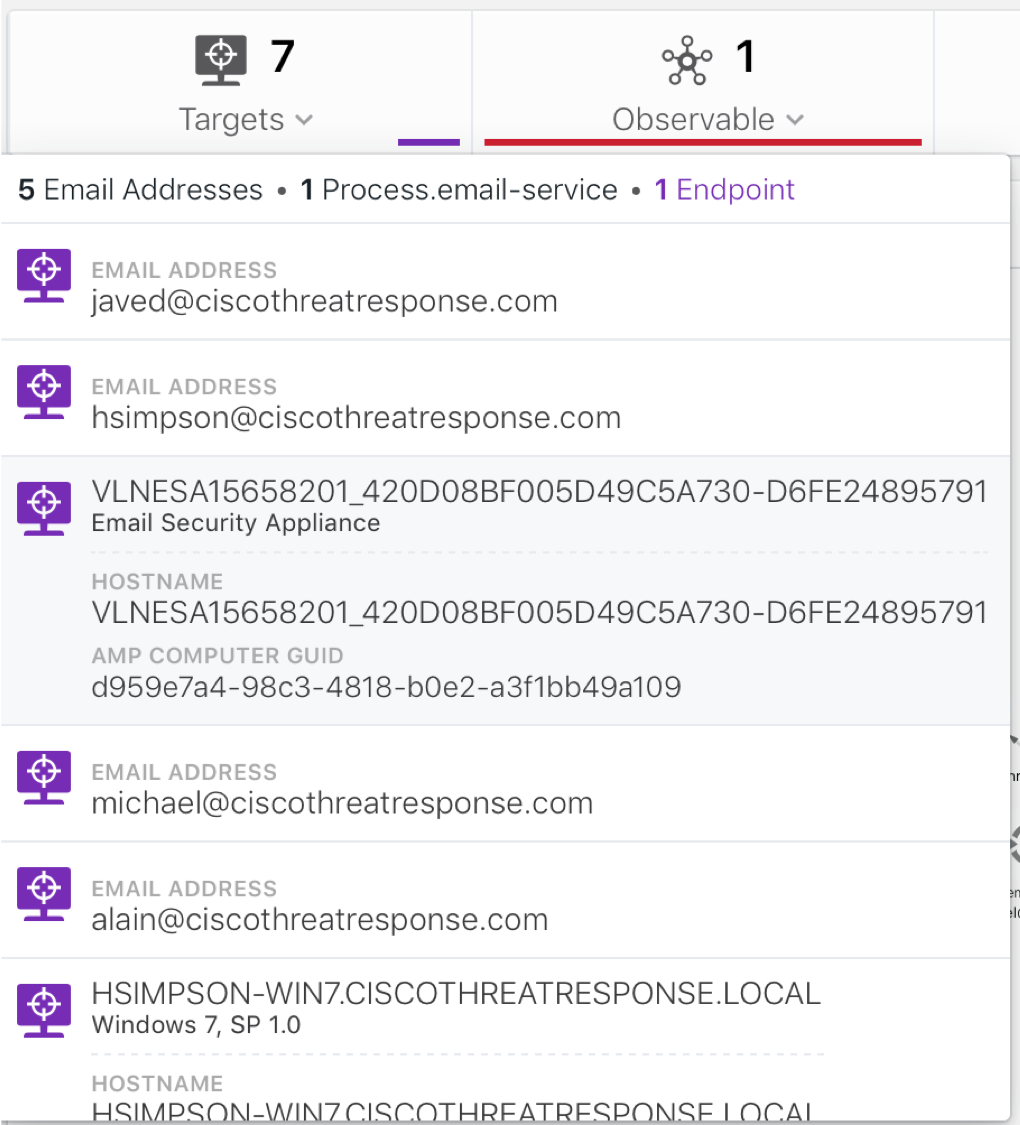

Дальше CTR начинает свою работу и выявляет, что данное вложение попало в пять почтовых ящиков. Кроме того, этот файл был найден и на одном из внутренних узлов компании.

Возможно, пользователь уже успел открыть это вложение или сохранить его у себя на компьютере. Возможно, пользователь получил этот файл иным способом (например, на флешке или скачав с какого-либо сайта в Интернет). В данном случае мы, скорее всего, имеем дело с первым вариантом, так как имя скомпрометированного компьютера совпадает с одним из почтовых ящиков, получивших вредоносное вложение.

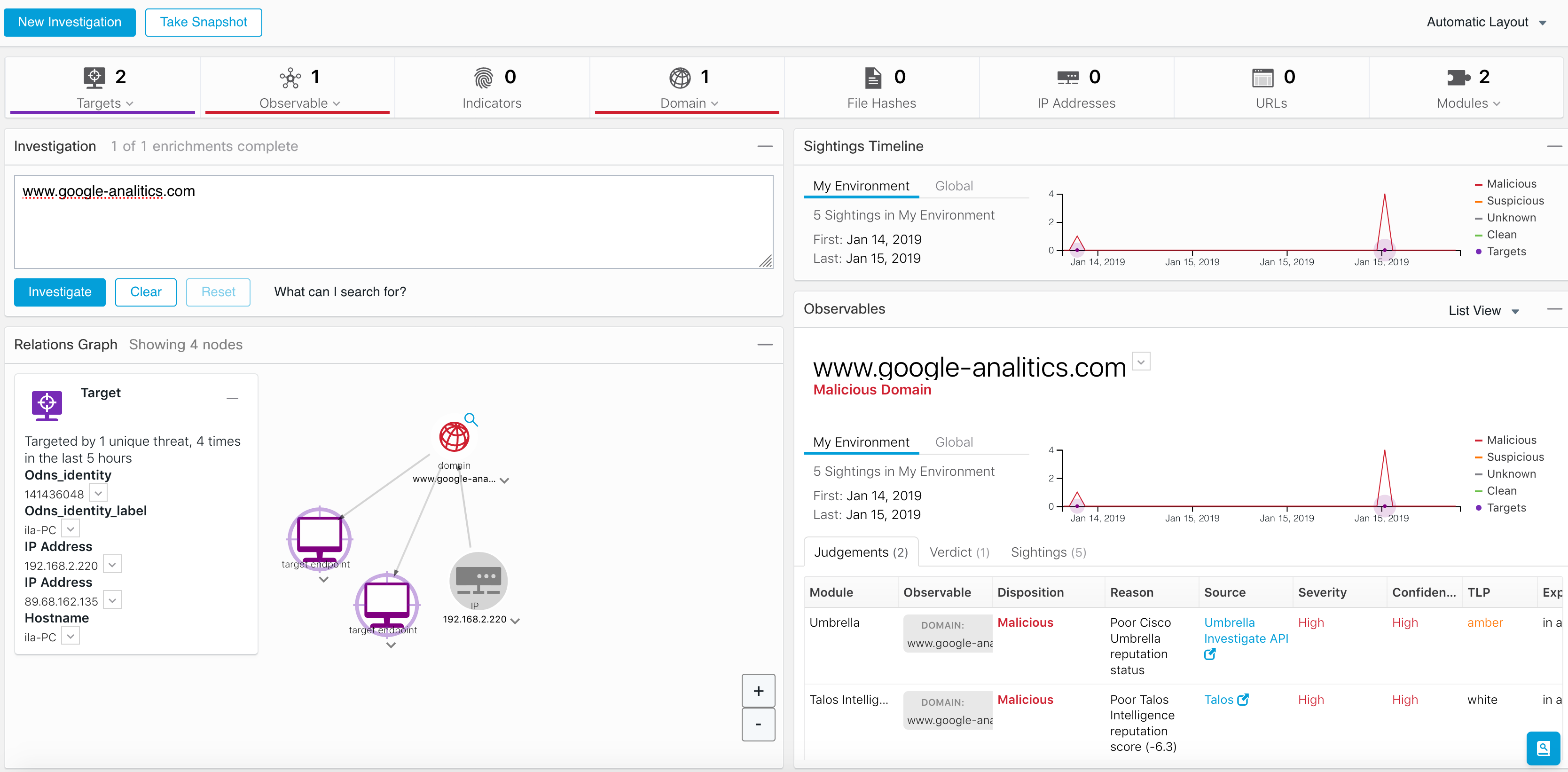

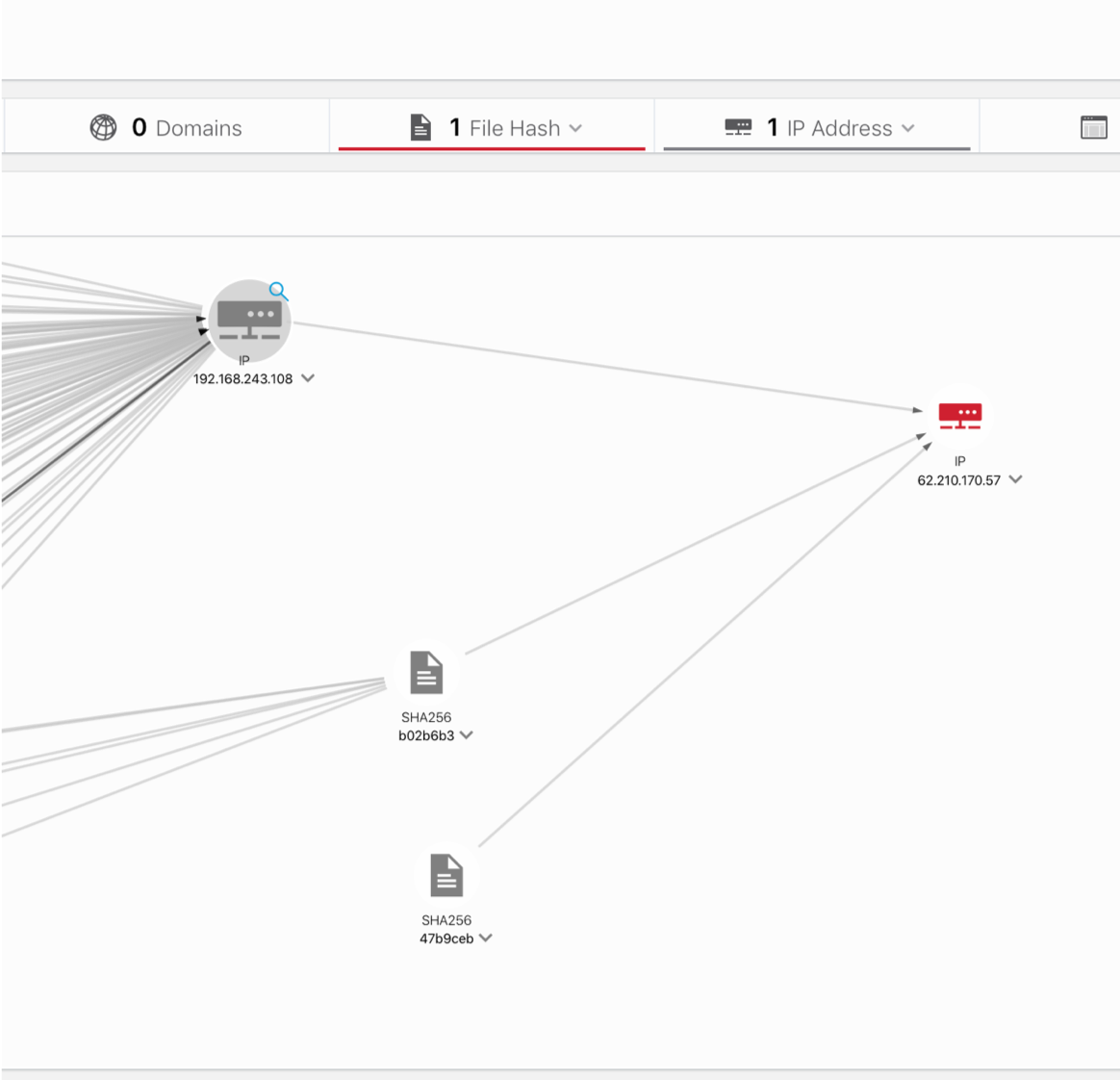

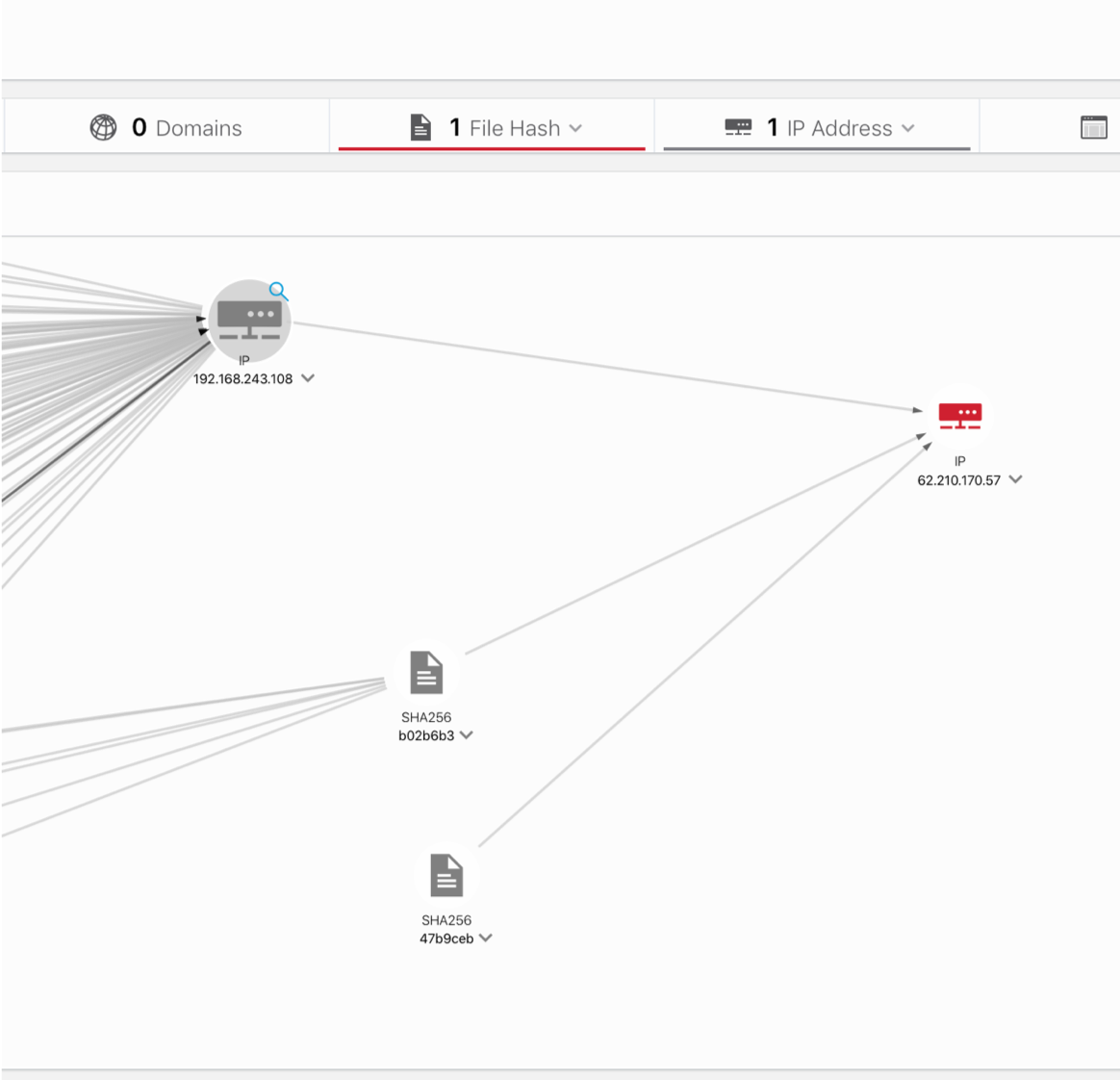

Вроде бы задача решена и мы можем заблокировать данную угрозу с помощью Cisco AMP for Endpoints не выходя из CTR. Но в рамках расследования нас также интересует, не стал ли данный ПК с адресом 192.168,243.108 плацдармом для развития атаки или не соединен ли он с внешним командным сервером?

Наши подозрения оправдались — компьютер жертвы соединен с внешним и вредоносным узлом с адресом 62.210.170.57, который в свою очередь ассоциирован еще с двумя вредоносными файлами, которые мы со спокойной совестью можем внести в черный список на AMP for Endpoints или на иных средствах защиты.

Кстати, обратите внимание, что вы можете в качестве индикаторов компрометации использовать не только данные хэшей, которые проверяются через Cisco Email Security, но и и имена отправителей/получателей почтовых сообщений, а также их темы и другие поля заголовка e-mail. Такая возможность позволяет вам превратить CTR в инструмент анализа не только вредоносной активности, но и иных аспектов деятельности организации. Осмелюсь назвать CTR визуализатором для DLP, которая встроена в Cisco ESA.

В целом, интеграция CTR с Cisco ESA позволяет аналитикам ИБ ответить на следующие вопросы:

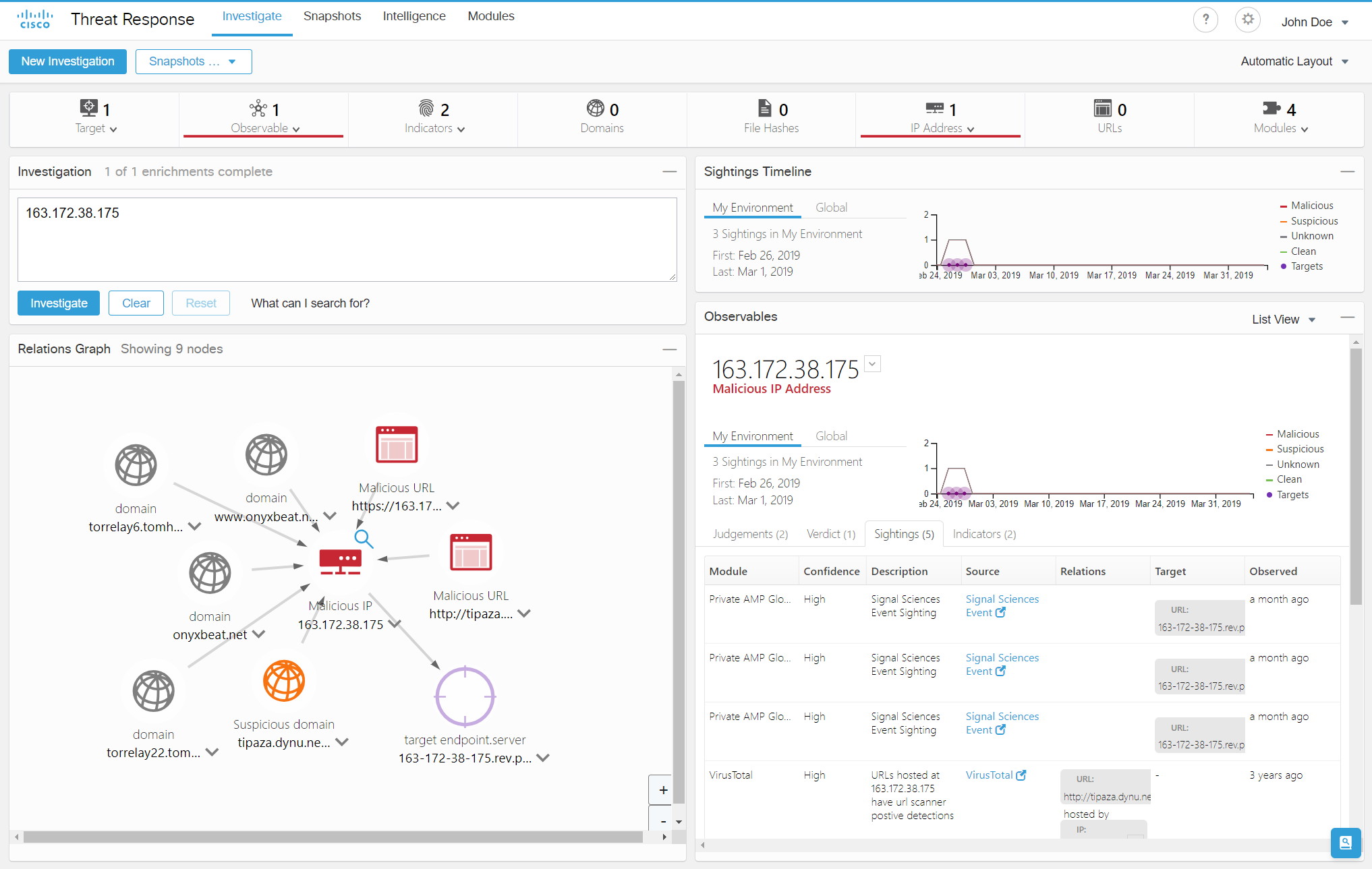

На Cisco Live, которая проходила в начале июня в Сан-Диего мы анонсировали интеграцию CTR с нашим флагманским средством защиты — многофункциональным защитным решением Cisco Firepower. Его подсистемы межсетевого экранирования следующего поколения и обнаружения вторжений могут “отдавать” в CTR события безопасности, связанные с вредоносной активности, исходящей с IP или URL. Эта информация отображается в CTR и связывается с иными данными, получаемыми с уровня оконечных устройств или электронной почты. Также через CTR вредоносные IP или URL могут быть заблокированы на Cisco Firepower.

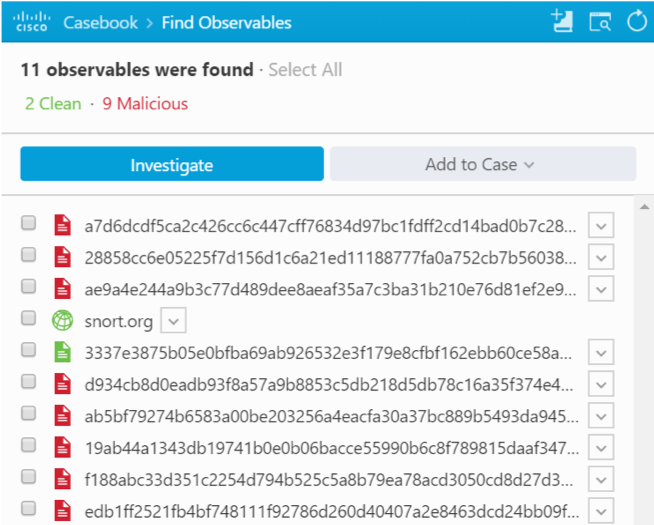

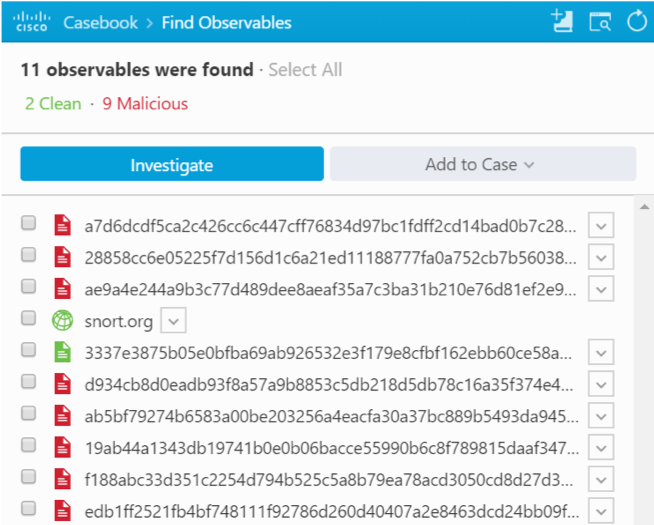

Еще одним нововведением в CTR стал плагин для браузера Chrome и Firefox, который позволяет анализировать текущую web-страницу и вытаскивать из нее все индикаторы компрометации “в один клик” (например, из блога какой-либо компании или исследователя ИБ). Помимо автоматизации процесса захвата индикаторов компрометации и снижения числа ошибок при их копировании, данный плагин позволяет немедленно помечать для каждого IOC его статус (чистый или вредоносный), а также включать нужные индикаторы в соответствующий тикет (он называется Casebook), с которым в дальнейшем можно работать в CTR.

Одной из функций, отсутствие которой вызывало вопросы от наших заказчиков, служила невозможность обогащать IP-адреса или хеши файлов за счет внешних источников Threat Intelligence. На момент запуска Cisco Threat Response поддерживала только источники TI от Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid и Cisco Umbrella), а из внешних — только VirusTotal. Но теперь все изменилось — мы открыли API, который позволяет подключать и иные источники TI, например, ГосСОПКУ или ФинЦЕРТ, BI.ZONE, Group-IB, Лабораторию Касперского или зарубежные сервисы. С помощью API можно также автоматизировать и процесс реагирования на обнаруженные инциденты через решения третьих фирм. Если в вашей инфраструктуре используются решения по ИБ от Cisco, то функции реагирования уже встроены в Cisco Threat Response:

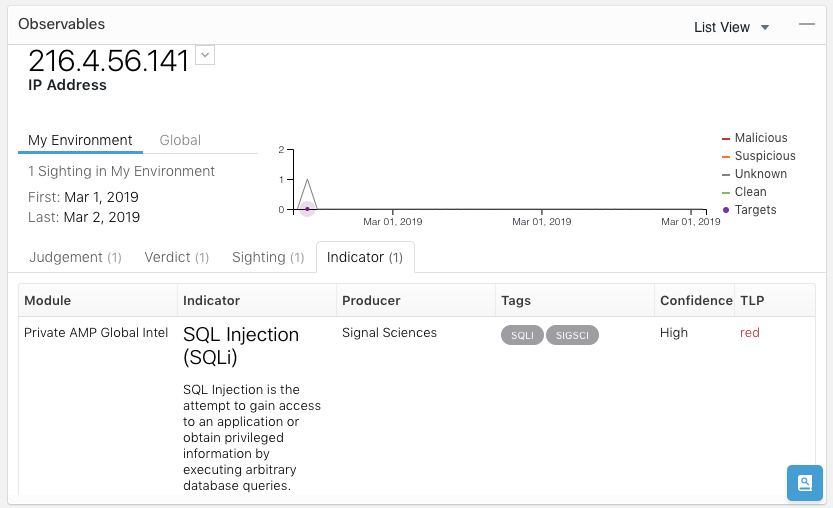

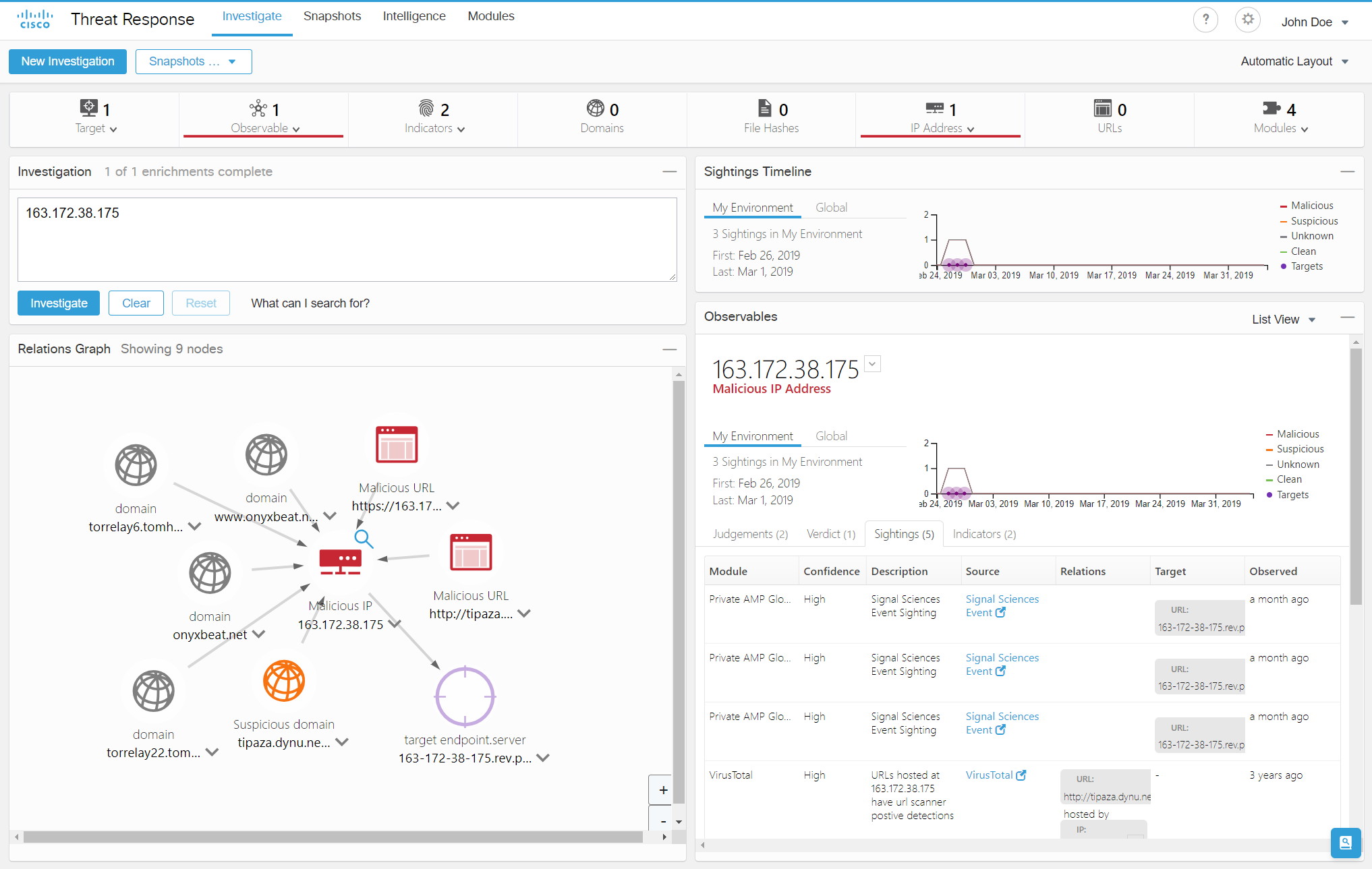

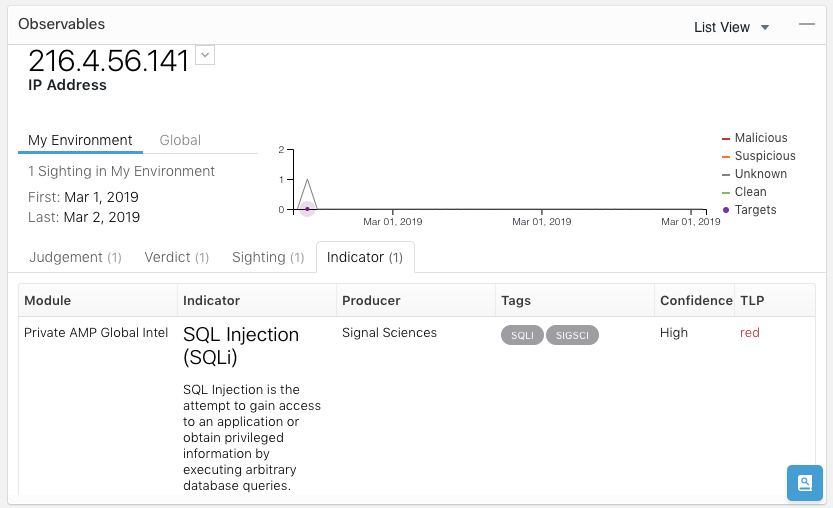

В прошлой заметке про Cisco Visibility меня спрашивали, можем ли мы интегрироваться не только с решениями Cisco, но и с решениями третьих фирм. Тогда я ответил утвердительно, а сегодня я могу даже показать один из примеров такой интеграции. В феврале к нам обратилась компания Signal Science, которая известна в мире своим WAF следующего поколения. Эта компания захотела интегрировать свое решение с CTR. Мы предоставили им доступ к документации и примерам кода и спустя 10 дней (всего десять дней) нам продемонстрировали работающую интеграцию, которая позволяла отдавать данные о событиях, фиксируемых WAF, в CTR, включая данные об IP, индикаторах компрометации и мета-данных, связанных с атакой.

При необходимости получения больших деталей об инциденте аналитик может открыть Signal Science WAF непосредственно из интерфейса CTR.

Используя API пользователи решений Cisco и Signal Science получили возможность:

Я думаю вы обратили внимание выше, когда я упомянул, что данное решение является бесплатным? Да, это правда. Но для доступа к нему у вас должно быть развернуто одно из следующих решений Cisco — Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security и Cisco NGFW/NGIPS (а в перспективе и другие решения). Если вы являетесь счастливым обладателем одного из упомянутых продуктов, то вы можете без труда опробовать и начать активно пользоваться платформой для анализа угроз Cisco Threat Response. Если же вы являетесь разработчиком и хотите интегрировать свои решения по ИБ с CTR, то вы можете легко это сделать после прохождения небольшого обучения и изучения примеров кодов на Cisco DevNet коммьюнити-платформе Cisco для разработчиков.

Общаясь с заказчиками, они обычно описывают примерно одни и те же задачи, которые звучат следующим образом:

- мы видим миллионы событий от разных средств защиты, но мы не уверены, не пропускают ли они что-то целевое и направленное специально против нас

- у нас много сырых событий ИБ и нам хотелось бы обогащать их данными threat intelligence

- мы получаем бюллетени от ГосСОПКИ, ФинЦЕРТ и коммерческих компаний, но мы не знаем, что с ними делать и как проверить, что описанные в них индикаторы компрометации у нас не встречаются, а если встречаются, то сразу понять, где конкретно

- мы бы хотели визуализировать взаимосвязи между различными артефактами и индикаторами компрометации применительно к нашей инфраструктуре и понять масштаб бедствия

- мы бы хотели найдя угрозу, оперативно заблокировать ее оптимальным способом

- мы бы хотели фиксировать картину ИБ в разные моменты времени для отслеживания динамики

- мы бы хотели обмениваться результатами расследования с нашими дочерними предприятиями или в рамках группы компаний

- нам надо что-нибудь попроще и желательно в одном недорогом решении.

Если бы не последнее желание, можно было бы предложить целый спектр различных решений по Threat Hunting, каждое из которых решает свою задачу. Или можно предложить “комбайн” на базе какого-либо SIEM- или SOAR-решения, которое, однако, стоит как космический корабль. Мы же решили поступить проще, разработав облегченную и бесплатную threat-hunting платформу Cisco Threat Response, которая, являясь промежуточным звеном между SIEM/SOAR и средствами защиты, позволяет получить максимум от использования решений Cisco, объединив их в целостную систему кибербезопасности.

Год назад, когда мы только выпустили эту платформу (она тогда еще и называлась по-другому — Cisco Visibility), она могла получать данные только от трех решений Cisco — AMP for Endpoints, Threat Grid и Umbrella (а также от внешнего источника VirusTotal). За прошедший год мы существенно расширили возможно CTR, интегрировав ее с Cisco Email Security и Cisco Firepower. Теперь у нас появляется возможность анализировать события безопасности, получаемые не только на уровне оконечных устройств, но и на уровне электронной почты и средств сетевой безопасности.

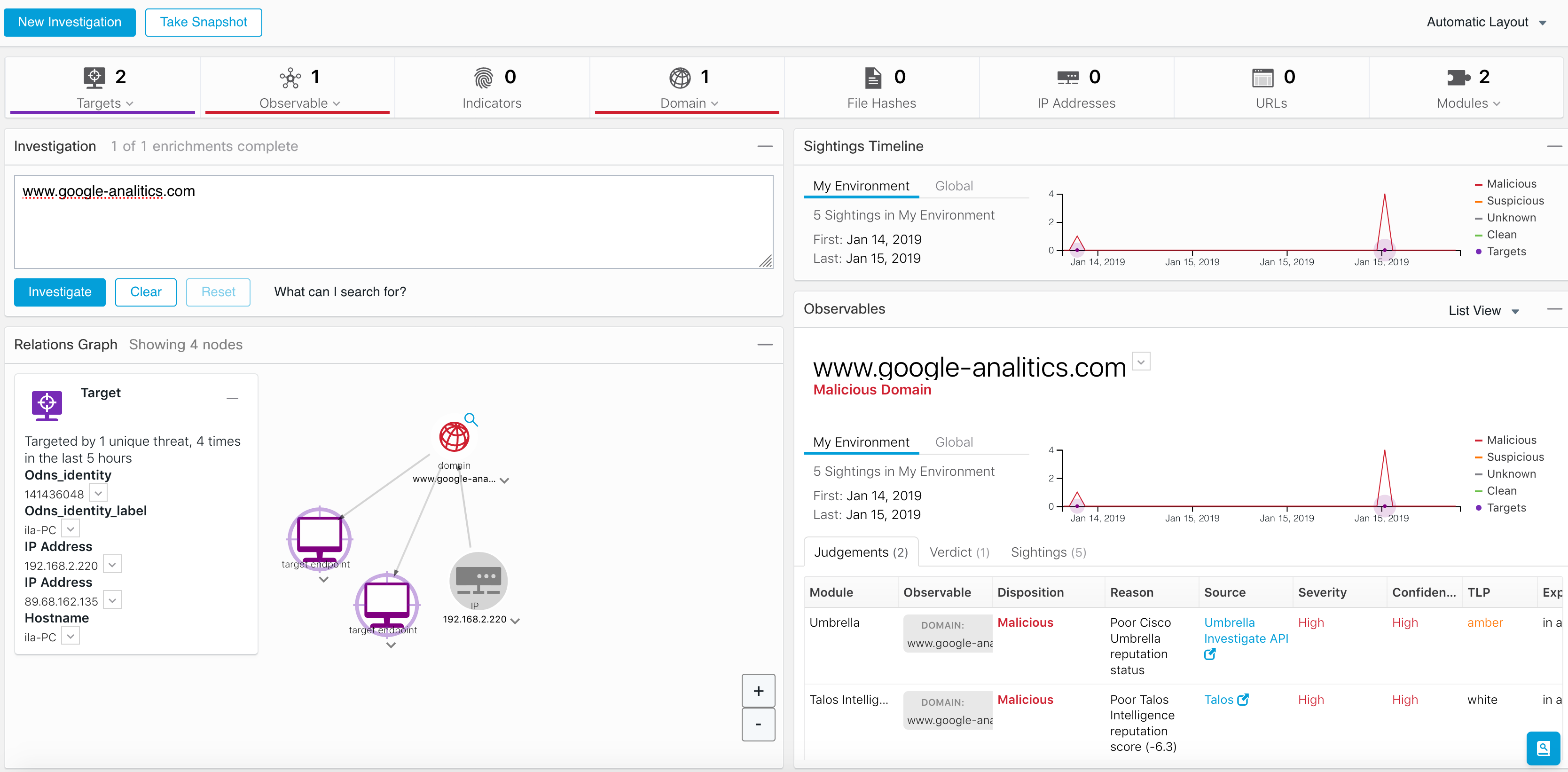

Давайте посмотрим, как работает интеграция CTR с Cisco Email Security (ESA). Допустим вы получаете по электронной почте уведомление от Cisco ESA об обнаруженном в одном из почтовых сообщений вредоносном вложении. Обратите внимание, что речь идет не об обнаружении угрозы на лету, а о ретроспективном анализе, который позволил спустя некоторое время после получения письма с неизвестным вложением сделать вывод о его вредоносности. Теперь перед нами стоит задача понять, кто “попал под раздачу” и не успели кто из получателей открыть вложение и заразить свой компьютер, дав тем самым начало распространению вредоносного кода по корпоративной или ведомственной сети.

Полученные индикаторы (в данном случае это хэш вложения) мы помещаем в начальное окно CTR. Мы можем скопировать текст полученного от Cisco ESA письма целиком — CTR сам вытащит из него все индикаторы компрометации.

Дальше CTR начинает свою работу и выявляет, что данное вложение попало в пять почтовых ящиков. Кроме того, этот файл был найден и на одном из внутренних узлов компании.

Возможно, пользователь уже успел открыть это вложение или сохранить его у себя на компьютере. Возможно, пользователь получил этот файл иным способом (например, на флешке или скачав с какого-либо сайта в Интернет). В данном случае мы, скорее всего, имеем дело с первым вариантом, так как имя скомпрометированного компьютера совпадает с одним из почтовых ящиков, получивших вредоносное вложение.

Вроде бы задача решена и мы можем заблокировать данную угрозу с помощью Cisco AMP for Endpoints не выходя из CTR. Но в рамках расследования нас также интересует, не стал ли данный ПК с адресом 192.168,243.108 плацдармом для развития атаки или не соединен ли он с внешним командным сервером?

Наши подозрения оправдались — компьютер жертвы соединен с внешним и вредоносным узлом с адресом 62.210.170.57, который в свою очередь ассоциирован еще с двумя вредоносными файлами, которые мы со спокойной совестью можем внести в черный список на AMP for Endpoints или на иных средствах защиты.

Кстати, обратите внимание, что вы можете в качестве индикаторов компрометации использовать не только данные хэшей, которые проверяются через Cisco Email Security, но и и имена отправителей/получателей почтовых сообщений, а также их темы и другие поля заголовка e-mail. Такая возможность позволяет вам превратить CTR в инструмент анализа не только вредоносной активности, но и иных аспектов деятельности организации. Осмелюсь назвать CTR визуализатором для DLP, которая встроена в Cisco ESA.

В целом, интеграция CTR с Cisco ESA позволяет аналитикам ИБ ответить на следующие вопросы:

- Какие сообщения e-mail содержат файл с таким-то именем или таким-то хэшем?

- Какие сообщения e-mail содержат такую-то тему?

- Какие сообщения e-mail были отправлены таким-то отправителем?

- Какие сообщения e-mail связаны с таким-то IP или доменом отправителя?

- Каковы детали сообщения с таким-то Message ID?

На Cisco Live, которая проходила в начале июня в Сан-Диего мы анонсировали интеграцию CTR с нашим флагманским средством защиты — многофункциональным защитным решением Cisco Firepower. Его подсистемы межсетевого экранирования следующего поколения и обнаружения вторжений могут “отдавать” в CTR события безопасности, связанные с вредоносной активности, исходящей с IP или URL. Эта информация отображается в CTR и связывается с иными данными, получаемыми с уровня оконечных устройств или электронной почты. Также через CTR вредоносные IP или URL могут быть заблокированы на Cisco Firepower.

Еще одним нововведением в CTR стал плагин для браузера Chrome и Firefox, который позволяет анализировать текущую web-страницу и вытаскивать из нее все индикаторы компрометации “в один клик” (например, из блога какой-либо компании или исследователя ИБ). Помимо автоматизации процесса захвата индикаторов компрометации и снижения числа ошибок при их копировании, данный плагин позволяет немедленно помечать для каждого IOC его статус (чистый или вредоносный), а также включать нужные индикаторы в соответствующий тикет (он называется Casebook), с которым в дальнейшем можно работать в CTR.

Одной из функций, отсутствие которой вызывало вопросы от наших заказчиков, служила невозможность обогащать IP-адреса или хеши файлов за счет внешних источников Threat Intelligence. На момент запуска Cisco Threat Response поддерживала только источники TI от Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid и Cisco Umbrella), а из внешних — только VirusTotal. Но теперь все изменилось — мы открыли API, который позволяет подключать и иные источники TI, например, ГосСОПКУ или ФинЦЕРТ, BI.ZONE, Group-IB, Лабораторию Касперского или зарубежные сервисы. С помощью API можно также автоматизировать и процесс реагирования на обнаруженные инциденты через решения третьих фирм. Если в вашей инфраструктуре используются решения по ИБ от Cisco, то функции реагирования уже встроены в Cisco Threat Response:

- блокирование файла с соответствующим хэшом или помещение в карантин файла/процесса через Cisco AMP for Endpoints

- блокирование домена через Cisco Umbrella

- карантин почтового сообщения через Cisco Email Security (в следующих релизах)

- блокирование IP и URL через Cisco NGFW/NGIPS (в следующих релизах)

- блокирование URL через Cisco Web Security / SIG (в следующих релизах)

- карантин внутреннего узла через Cisco ISE (в следующих релизах).

В прошлой заметке про Cisco Visibility меня спрашивали, можем ли мы интегрироваться не только с решениями Cisco, но и с решениями третьих фирм. Тогда я ответил утвердительно, а сегодня я могу даже показать один из примеров такой интеграции. В феврале к нам обратилась компания Signal Science, которая известна в мире своим WAF следующего поколения. Эта компания захотела интегрировать свое решение с CTR. Мы предоставили им доступ к документации и примерам кода и спустя 10 дней (всего десять дней) нам продемонстрировали работающую интеграцию, которая позволяла отдавать данные о событиях, фиксируемых WAF, в CTR, включая данные об IP, индикаторах компрометации и мета-данных, связанных с атакой.

При необходимости получения больших деталей об инциденте аналитик может открыть Signal Science WAF непосредственно из интерфейса CTR.

Используя API пользователи решений Cisco и Signal Science получили возможность:

- анализировать и коррелировать данные из разных решений по ИБ, дополняющих друг друга

- объединять в рамках единого тикета индикаторы компрометации из разных решений

- осуществлять перекрестное реагирование на обнаруженные Signal Science угрозы с помощью решений Cisco.

Я думаю вы обратили внимание выше, когда я упомянул, что данное решение является бесплатным? Да, это правда. Но для доступа к нему у вас должно быть развернуто одно из следующих решений Cisco — Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security и Cisco NGFW/NGIPS (а в перспективе и другие решения). Если вы являетесь счастливым обладателем одного из упомянутых продуктов, то вы можете без труда опробовать и начать активно пользоваться платформой для анализа угроз Cisco Threat Response. Если же вы являетесь разработчиком и хотите интегрировать свои решения по ИБ с CTR, то вы можете легко это сделать после прохождения небольшого обучения и изучения примеров кодов на Cisco DevNet коммьюнити-платформе Cisco для разработчиков.