Так принято, что в конце каждого года компании напоминают о себе, делясь своими достижениями и публикуя прогнозы, которые, по счастливой случайности, связаны с продуктами компании. Я не стану нарушать эту традицию с двумя небольшими дополнениями. Я не буду рассказывать о наших достижениях за прошедший год; возможно, я напишу про это в нашем корпоративном блоге. Да и с прогнозами ситуация не столь очевидно рекламная. Нам много что есть сказать в контексте кибербезопасности, но я попробую сфокусироваться на том, что обычно не упоминают другие компании, но при этом является очень важным и что стоит учитывать в своей стратегии ИБ в 2019-м году. Кроме того, не буду скрывать, к части из описываемых тенденций мы сами приложили руку. Среди прочего мы поговорим об уязвимостях BGP и CDN, взломе сетевых устройств, грядущих TLS 1.3 и сетях 5G, API и киберучениях.

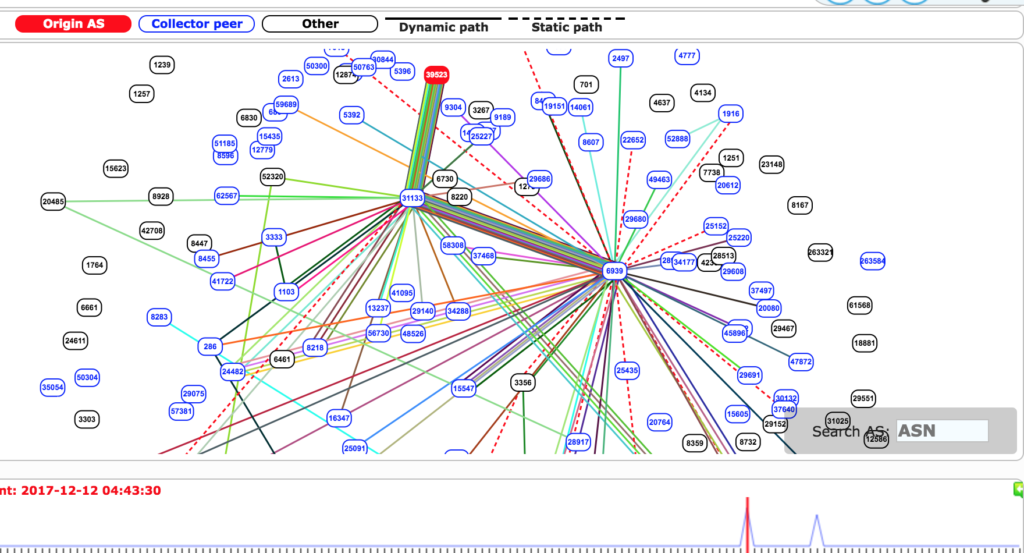

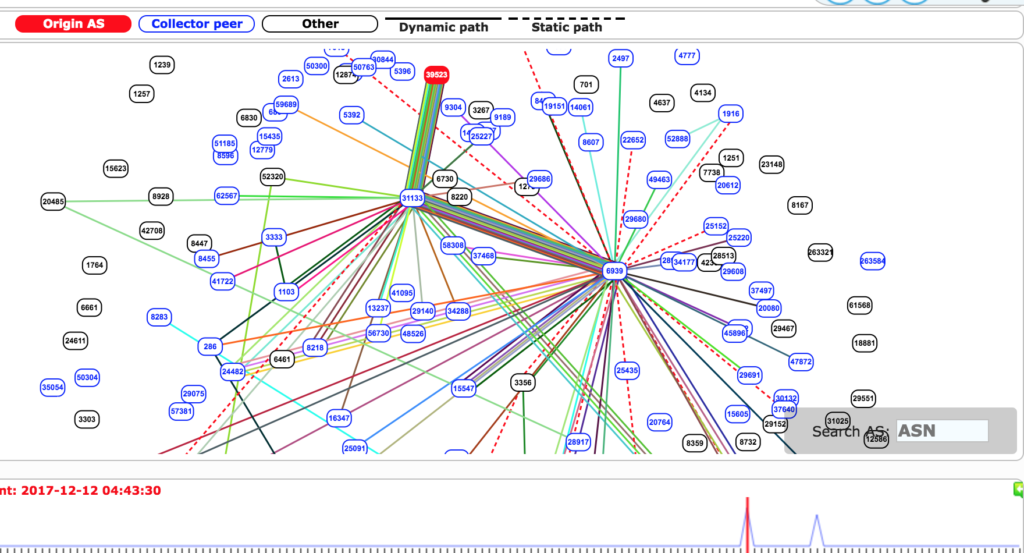

В последнее время участились случаи использования уязвимостей в протоколе Интернет-маршрутизации BGP. Перехват и перенаправление трафика позволяет анализировать его и манипулировать им, что приводит к краже криптовалюты, нарушению конфиденциальности, восстановлению контроля над компьютерами, находящимися под контролем полиции. Осенью 2018-го года была зафиксирована новая схема, используемая злоумышленниками для мошенничества с Интернет-рекламой. Операция злоумышленников, названная 3ve, позволила перехватить трафик более 1,5 миллионов IP-адресов и заставить рекламные компании поверить, что миллиарды показов Интернет-банеров действительно были увидены реальными пользователями. Да, это не кража трафика агентства Великобритании, занимающегося разработкой ядерного оружия. И да, это не перехват трафика 1300 адресов Amazon с целью маскировки под сайт MyEtherWallet с последующей кражей 150 тысяч долларов в криптовалюте. И это не перехват трафика двух десятков финансовых организаций, включая MasterCard и Visa (а также Symantec и Verisign). Какая-то надоедливая реклама, которую мы все стараемся убрать с помощью плагинов и специализированного ПО. Но для рекламных компаний эта атака обошлась в 29 миллионов долларов, которые были “выброшены в пропасть”, то есть выплачены мошенникам, использовавшим уязвимости и некорректную настройку BGP.

Чем ответит Cisco: для нейтрализации реализации случайных или злонамеренных угроз по протоколу BGP мы вам ничего продавать не будем :-) Мы просто советуем ознакомиться с нашими руководствами ( тут и тут) и настроить ваше сетевое оборудование соответствующим образом. Кроме того, хорошей рекомендацией будет мониторинг маршрутной информации вашей сети с помощью соответствующих сервисов мониторинга BGP.

45 тысяч скомпрометированных маршрутизаторов было найдено в конце ноября 2018 года. Ботнет из 100 тысяч скомпрометированных сетевых устройств Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics и др. был обнаружен парой неделей раньше. В мае специалисты Cisco Talos обнаружили полмиллиона скомпрометированных сетевых устройств в 54 странах мира. Среди пострадавших вендоров — ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, а также Linksys, MikroTik, Netgear и TP-Link. Взлом сетевого оборудования превращается из единичных случаев в мейнстрим, так как позволяет злоумышленникам получить доступ к большим объемам интересующей их информации, которая может передаваться в незашифрованном виде.

Чем ответит Cisco: если речь идет об оборудовании Cisco, то у нас разработано немало рекомендаций по защите маршрутизаторов, базирующихся на операционных системах Cisco IOS, IOS XR, IOS XE, правильное выполнение которых повышает их безопасность многократно. Кроме того, одними из первых столкнувшись с атаками на свои маршрутизаторы (ввиду их популярности), мы стали внедрять в оборудование механизмы безопасной загрузки Secure Boot, защиты памяти, защиты от подмены аппаратных компонентов и т.д.

У других производителей также должны быть соответствующие инструкции по процедуре их обновления и защиты. Кроме того, хорошей практикой будет анализ телеметрии, идущей с сетевого оборудования, который позволяет идентифицировать аномалии в сетевом трафике и своевременно обнаружить компрометацию на уровне сетевой инфраструктуры, которая в 2019-м году продолжит интересовать злоумышленников.

Атаки на сетевое оборудование напомнили про старую историю, с которой столкнулись некоторые наши заказчики по миру (их было немного). Не имея сервисного контракта на наше оборудование, они скачивали новые прошивки для уже снятых с производства линеек маршрутизаторов с варезных сайтов в Интернет, что привело к заражению устройств, перехвату информации, а нас подтолкнуло к пересмотру стратегии самозащиты сетевого оборудования и запуску инициативы Trustworthy Systems, в рамках которой мы существенно переработали архитектуру наших устройств и оснастили их механизмами доверенной загрузки, защиты от исполнения вредоносного кода в памяти, защиты от подмены электронных компонента и т.п.

В 2018-м году Министерство национальной безопасности США поделилось историей о том, как неизвестные хакеры атаковали ряд энергетических компаний в Северной Америке и делали они это через так называемую атаку Waterhole. Суть атаки заключается в том, что злоумышленники начинают первый шаг своей атаки не с взлома компании-жертвы, а с компрометации сайта производителя ПО или оборудования, которое используется жертвой. Рано или поздно (при нынешнем качестве ПО скорее рано) компания приходит на сайт производителя за обновлениями ПО и прошивок и скачивает с доверенного ресурса зараженное злоумышленниками ПО, целиком и полностью доверяя ему. Так злоумышленники попадают внутрь организации и начинают расширение плацдарма. Данная атака позволяет заразить не одну, а сразу много компаний, которые, как на водопой (отсюда и waterhole), приходят на сайт производителя за обновлениями.

В конце августа 2018-го года авиакомпания British Airways столкнулась с тем, что несколько сотен тысяч ее клиентов пострадало от утечки данных платежных карт, которые вводились на сайте при заказе билетов. В процессе расследования выяснилось, что хакерская группировка Magecart взломала… нет, не сайт British Airways, а сайт ее подрядчика, с которого и подгружался зараженный JavaScript, ставший причиной утечки информации. Аналогичной тактики Magecart придерживалась и в случае с атаками на сайт по продаже билетов Ticketmaster, а также ряд других ресурсов электронной коммерции. Наконец, стоит отметить, что по одной из версий пострадал не основной сайт British Airways, а один из его клонов, размещенных в CDN-инфраструктуре Интернет-провайдера, и предназначенных для ускорения доступа к сайту авиакомпании из определенных местоположений. В этом случае взлому подверглась не сама компания, а один из ее контрагентов, предоставляющих часть своей инфраструктуры.

Эти примеры, а также вышеописанный случай с перехватом трафика через BGP в случае с кражей криптовалюты, показывают, что атаке могут подвергнуться не только ресурсы, интересующей хакеров компании, но и инфраструктуры, ее обслуживающие. По нашему мнению такие атаки будут только учащаться, что ставит вопрос о необходимости расширения сферы внимания специалистов по кибербезопасности и разработке стратегии безопасности не только собственной, но и контроля безопасности своих партнеров, подрядчиков и контрагентов.

Чем ответит Cisco: универсального рецепта тут нет — все очень сильно зависит от того, как и какую инфраструктуру подрядчика взламывают злоумышленники. Если мы говорим об атаках на BGP, то необходимо мониторить BGP-маршруты. Если мы говорим об атаке через зараженный скрипт на сайте скомпрометированного производителя, то поможет мониторинг DNS с помощью Cisco Umbrella, если мы говорим о загрузке подмененной прошивки ПО, то может помочь анализ аномалий в телеметрии с помощью Cisco Stealthwatch. Самое главное, включить данную угрозу в список актуальных в 2019-м году.

Все слышали о протоколе TLS, предшественником которого был протокол SSL. Совсем недавно, в августе 2018-го года, была опубликована рекомендация RFC 8446, которая определила новую версию 1.3. К преимуществам новой версии можно отнести более высокую скорость и криптографическую стойкость. При этом были устранены уязвимости предшествующей версии, а также добавлены новые полезные функции. Сегодня TLS 1.3 поддерживают многие популярные браузеры и криптобиблиотеки (например, Chrome, Firefox, OpenSSL). Вроде все хорошо, но увы. Задержка в принятии TLS 1.3 была связана, помимо всего прочего, с тем, что эта версия протокола не позволяет инспектировать трафик с помощью промежуточных устройств (NGFW, IDS, прокси и т.п.), что необходимо для многих корпоративных служб кибербезопасности. Ряд компаний в процессе обсуждения TLS 1.3 предложили включить в него более слабый протокол обмена ключами, но все эти предложения были отвергнуты с целью обеспечения конфиденциальности в Интернет и защиты от вмешательства государства в свободу коммуникаций. По мере активного использования TLS 1.3 невозможность его инспекции встанет очень остро и первые проблемы могут начаться уже в 2019-м году.

Чем ответит Cisco: мы не планируем стоять на пути прогресса и вставлять палки в колеса при внедрении новой версии TLS (тем более, что мы и сами ее внедряем в свои решения), но мы советуем задуматься — надо ли вам на нее переходить в своей инфраструктуре, если TLS 1.2 не взломан и пока не запрещен? Но так как рано или поздно такой переход все-таки произойдет и перед специалистами по ИБ во всей красе встанет вопрос — как мониторить трафик, который нельзя мониторить? Ответом может стать технология, схожая с разработанной нами Encrypted Traffic Analytics, которая позволяет без расшифрования и дешифрования понять, что находится внутри зашифрованного трафика (но без доступа к самому контенту).

Кстати про шифрование… В нашем ежегодном отчете по кибербезопасности (Cisco Annual Cybersecurity Report 2018) мы отметили, что 55% глобального web-трафика в ушедшем году передавалось в зашифрованном виде, что на 12% больше чем в году прошлом, а число вредоносных программ, использующих шифрование увеличилось втрое. Gartner в очередном из своих предсказаний нагадал, что в году Желтой Земляной Свиньи (да-да, это 2019-й год) уже 80% всего web-трафика будет зашифровано. И что делать в такой ситуации? Особенно, если трафик зашифрован с помощью TLS 1.3, описанном выше?

Чем ответит Cisco: мы, в своей собственной инфраструктуре, тоже сталкиваемся с этой проблемой и выработали ряд рекомендаций, которыми готовы поделиться и с вами. Во-первых, не стоит сбрасывать со счетов промежуточные устройства (например, Cisco NGFW или Cisco WSA), которые умеют терминировать на себе тунели и инспектировать расшифрованный трафик (как минимум, до версии TLS 1.3). Если есть опасения, что устройство сетевой безопасности “просядет” по производительности, то можно возложить функцию терминирования шифрованного трафика на внешнее устройство, например, Radware Alteon. Не имея возможности разобрать шифрованный канал, не стоит отчаиваться. Можно использовать технологии машинного обучения, “проникающие” внутрь зашифрованного трафика без его расшифрования (например, Cisco ETA), или обнаруживать взаимодействие с командными серверами или иными вредоносными ресурсами в сети Интернет. В портфолио Cisco эту задачу поможет решить Cisco Umbrella. Наконец, не стоит забывать, что есть место, где даже зашифрованный трафик уже расшифрован — это оконечные устройства — рабочие станции и сервера, на которых можно (и нужно) установить соответствующие средства защиты. Но обычный антивирус тут не подойдет — нужно что-то более современное, чем решение, разработанное в конце 80-х годов. У Cisco такое решение называется Cisco AMP for Endpoints и мы сами его используем на своих ноутбуках (этим могут похвастаться не все разработчики средств защиты), но вы, конечно, можете использовать и другие решения класса EDR (Endpoint Detection & Response).

Технологии антивирусной защиты появились в конце 80-х годов и с тех пор, по-крупному, они не сильно претерпели изменения. Есть вредоносная программа, ее изучают вирусные аналитики, разрабатывают сигнатуру и оснащают свои продукты. Есть сигнатура — вредоносная программа ловится. Нет сигнатуры — не ловится. Одна из задач злоумышленников оставаться как можно дольше незамеченными, и для этого они продолжают активно играть с безопасниками в кошки-мышки. Одни усиливают свою компетенцию в методах обнаружения вредоносной и аномальной активности, другие — наращивают потенциал оставаться как можно дольше незаметными. Одной из нарастающих тенденций продолжает оставаться применение безфайловых атак, активно эксплуатирующих встроенные в ОС команды и PowerShell, выдавая себя за легитимных пользователей компьютера.

Чем ответит Cisco: так как речь идет только об оконечных устройствах, то у нас есть два решения, которые направлены на защиту и контроль от безфайловых атак — Cisco AMP for Endpoints и Cisco AnyConnect. Первое решение относится к классу EDR и позволяет проводить инвентаризацию ПО, включая анализ его уязвимостей, блокировать эксплойты, в том числе и запускаемые в памяти, анализировать активность за счет постоянно обновляемых индикаторов компрометации (IOC), а также проводить расследование и поиск угроз (threat hunting). Cisco AnyConnect с интегрированным модулем NVM (Network Visibility Module) позволяет собирать данные об активности на узле в формате адаптированного Netflow для ее корреляции с данными, получаемыми на сетевом уровне Cisco Stealthwatch. Кроме того, дополнительным уровнем защиты послужит Cisco Umbrella, которая отслеживает комуникации с командными серверами вредоносных программ, в том числе и безфайловых.

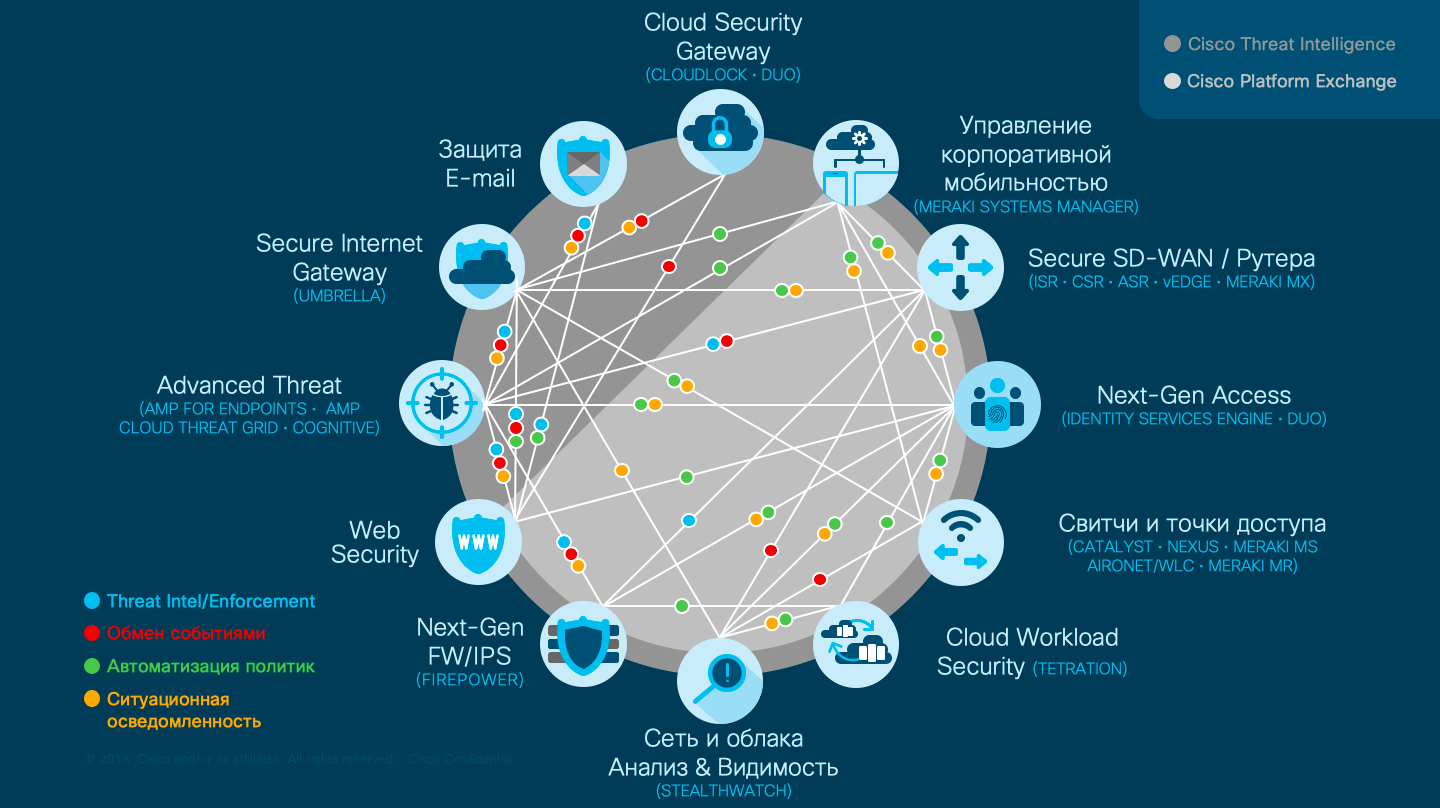

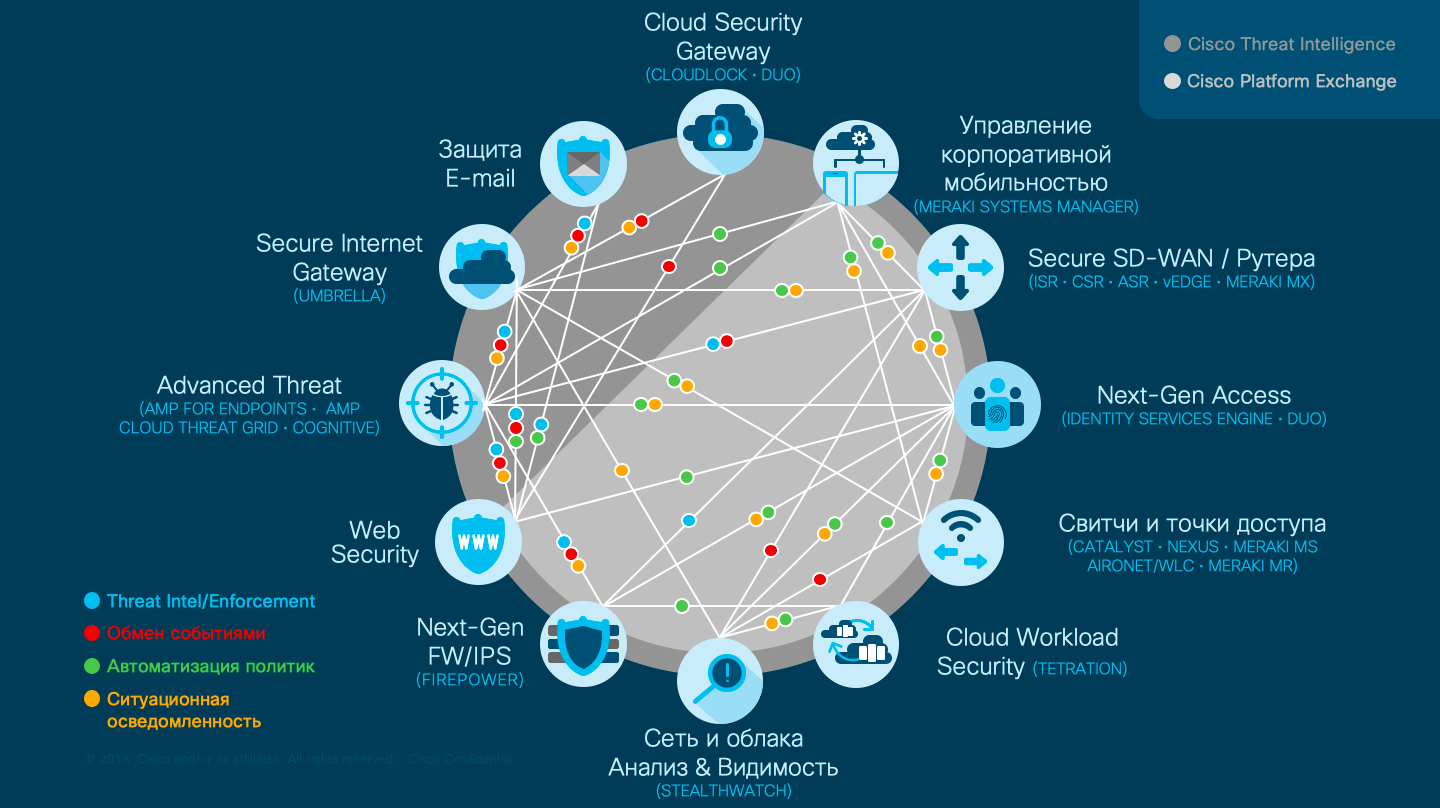

Интеграция Cisco AnyConnect с Cisco Stealthwatch — не блажь производителя, а насущная необходимость, которая продиктована изменением ландшафта угроз и появлением многовекторных атак, которые проникают в корпоративные и ведомственные сети множеством разных путей — через уязвимости Web-порталов, подброшенные флешки, атаки Waterhole, через уязвимый wi-fi, принесенный зараженный ноутбук руководителя или подрядчика и т.д. Ни одно решение по ИБ в одиночку не способно бороться с современными угрозами. Ждать, когда потребитель сам начнет интегрировать приобретенные продукты в области ИБ между собой — слишком долго и ненадежно. Надо брать процесс в свои руки. По статистике Cisco многие компании используют несколько десятков различных средств защиты, которые не умеют взаимодействовать между собой, создавая при этом чувство ложной защищенности. Среднее время необнаружения вредоносной активности внутри сети сегодня составляет около 200 дней. А все потому, что средства защиты работают как государства на Балканах — каждое независимо друг от друга (не случайно появился термин “балканизация Интернет”, как синоним создания национальных сегментов Интернет). Но ситуация будет меняться, что уже можно наблюдать на примере той же Cisco и ее инициатив pxGrid, ACI, Cisco Security Technology Alliance, которые объединяют две сотни компаний-разработчиков, объединившихся с целью противостояния усложняющимся и ускоряющимся атакам.

Чем ответит Cisco: наш ответ — автоматизация и API, которые пронизывают все наши продукты с целью объединения их в единую систему защиты и получение от этого синергетического эффекта, который позволяет ускорить процесс обнаружения угроз с пары сотен дней до 4 с половиной часов. Это достигается за счет обмена данными об угрозах, автоматизации создания сигнатур, получения доступа с внешних источников индикаторов компрометации, передачи команд между средствами защиты и т.д.

Искусственный интеллект — это хайп. В отличие от машинного обучения, которое уже становится нормой, а не исключением в информационной безопасности. Автоматизация решения рутинных задач, ускорение медленных процессов, замена и так нехватающих квалифицированных кадров. Вот только несколько преимуществ от применения машинного обучения в ИБ. Сегодня с помощью него можно обнаруживать вредоносный код и вредоносные домены и IP-адреса в Интернет, фишинговые атаки и уязвимости, проводить повышение осведомленности и идентифицировать инсайдеров. Но искусственный интеллект используется не только во благо, но и во вред. Его облюбовали злоумышленники, которые используют машинное обучение для поиска уязвимостей и реализации фишинговых атак, обхода биометрии и создания фальшивых профилей в социальных сетях, создания вредоносных программ, подбора паролей и обхода механизма CAPTCHA. В 2018-м году были представлены очень интересные проекты по созданию фальшивых мастер-отпечатков пальцев, синтезу голоса, подмены лиц на видеоизображениях, синхронизации движения губ с синтезированной речью, наложенной на чужое изображение в видеопотоке. Не сомневаюсь, что их быстро возьмут на вооружение и злоумышленники, что поставит в 2019-м году перед специалистами по ИБ целый ряд новых вопросов по противостоянию вредоносному использованию ИИ.

Чем ответит Cisco: мы продолжим свои усилия по разработке новых и улучшению существующих механизмов машинного обучения в наших продуктах по кибербезопасности. Уже сейчас такие модели встроены в Cisco AMP for Endpoints, Stealthwatch, CloudLock, Umbrella, Cognitive Threat Analytics и этот список будет только расширяться. А пока мы можем предложить вам посетить наш сайт, посвященный применению искусственного интеллекта в решениях Cisco.

Сколько факторов аутентификации вы можете назвать? Один, два, три? А если подумать? Вот небольшой список того, что может идентифицировать вас:

На самом деле, старые пароли, самым популярным из которых на протяжении последних пяти лет был 123456, уходят в прошлое и им на смену приходит двух- и многофакторная аутентификация, которая позволяет существенно повысить безопасность доступа пользователей к различным сервисам и данным — корпоративным и личным, хранящимся внутри корпоративных ЦОДов и за их пределами, в облаках. И мы уже привыкли использовать вход во внешние сервисы через Facebook или Яндекс, привыкнем и к использованию двухфакторной, а затем и многофакторной аутентификации. Думаю в 2019-м году произойдет определенный перелом в сознании и многие безопасники задумаются о том, чем можно заменить ненадежные пароли. И да, биометрия, врядли станет такой заменой ввиду ее дороговизны по сравнению с другими методами многофакторной аутентификации и непроработанности модели угроз для нее.

Чем ответит Cisco: мы купили в 2018-м году компанию Duo — лидера рынка многофакторной аутентификации, которого будем выводить на российский рынок.

Все постепенно отказываются от периметра, уходя в облака и постепенно внедряя BYOD. Никого не волнует, взломают вашу сеть или нет (ну или почти никого). Но если у вас утекут данные, вас смешают с грязью, к вам придут регуляторы, вас будут полоскать в СМИ, обвиняя в неумении заботиться о клиентах и сотрудниках. Вы задумывались сколько людей пострадало от утечек их персональных и идентификационных данных? Я позволил себе составить небольшой список инемного прифигел удивился от того, насколько много данных утекло в Интернет (в миллионах записей):

Боюсь предположить, но думаю, что больше половины всего Интернета рассталось со своими данными (мои там, кстати, тоже были и неоднократно). Обратите внимание, число инцидентов, в которых размер утечки превышает десяток миллионов записей, измеряется уже не единицами и даже не десятками. И ситуация будет усугубляться. Мы слишком зациклились на защите периметра, забыв про то, что безопасность стала датацентричной, а не периметровой. И дело не только в инцидентах с данными, но и в росте регуляторной нагрузки, связанной с защитой данных. GDPR, большие пользовательские данные (это тема нового законопроекта), поправки в ФЗ-152 и др. ждут россиян в следующем году с распростертыми объятиями.

Чем ответит Cisco: мы не продаем проекты по приведению вас в соответствие требованиям законодательства (хотя в Европе у нас немало проектов по GDPR). И средств классификации данных или борьбы с утечками (DLP) у нас нет. Зато у нас есть богатый опыт построения систем корпоративной кибербезопасности, который мы аккумулировали в проекте Cisco SAFE — наборе практичных рекомендаций по защите различных участков корпоративной или ведомственной сети. Речь не только о периметре, сколько о ЦОДе, облаке, Wi-Fi, унифицированных коммуникациях, промышленных сетях и т.д. Только защита всех компонентов позволит защитить данные от утечек, попутно выполняя и требования законодательства.

В США несколько городов объявили о том, что они практически покрыли свою территорию сетями 5-го поколения (5G), которые позволяют работать в сети Интернет на скоростях до 10 Гбит/сек. Это позволит исключить “посредника” в лице маршрутизатора, который сегодня аккумулирует большинство соединений. В сетях 5G ситуация может измениться, что многократно увеличит площадь нападения и сделает атаки на Интернет вещей более массовыми. Как, собственно, и использование Интернета вещей в качестве плацдарма для атак (думаю, 5G-реинкарнация Mirai не за горами), позволяющий многократно увеличить мощность DDoS-атак. Стоп. Но в России же внедрение 5G отложили до конца 2021 года. Какая же это тогда тенденция на год желтой земляной свиньи? Да, тут вы правы.Мне просто хотелось продемонстрировать свою подкованность Для России наши рекомендации и решения по защите сетей нового поколения пока неактуальны. Но, как минимум, стоит помнить об этой возможности.

Вы уже устали читать мой опус о том, что нас всех ждет в 2019-м году, поэтому я буду закругляться. И завершить мне хотелось бы последним наблюдением, которое уже становится тенденцией, которая в следующем году только усилится. Речь идет о киберучениях, которые позволяют проверить слабые места в том или ином процессе обеспечения кибербезопасности и составить план их устранения. В отличие от авторизованных курсов, дающих знания, и тренингов, позволяющих отработать вполне конкретные навыки по работе с теми или иными продуктами, киберучения позволяют смоделировать различные ситуации, схожие с тем, что могут случиться в реальности (поиск следов угрозы, утечка информации об инциденте в СМИ, подброшенная флешка с вредоносным кодом и т.п.) и отработать методы их купирования. Обычно, в рамках таких киберучений, выясняются все слабые места как в описанных на бумаге процессах, так и в полученных навыках работы с конкретными продуктами, которые не всегда оказываются применимы в реальной жизни.

В 2018-м году киберучения стали очень популярными как на корпоративном, так и на государственном и межгосударственном уровне. Мне довелось провести или поучаствовать в паре десятков таких киберучений и могу смело сказать, что это становится трендом для корпоративных служб ИБ, которые таким образом проверяют умения своих специалистов противостоять различным инцидентам и нештатным ситуациям.

Чем ответит Cisco: это тенденция в России становится таковой не без нашей помощи. Мы начали проводить первые киберучения Cisco Cyber Range еще несколько лет назад, когда на московской Cisco Connect провели в течение двух дней несколько бесплатных сессий для наших заказчиков. Затем мы повторили успех Cyber Range и хотим вновь провести эти киберучения в апреле, в рамках Cisco Connect в Москве. Правда, на Cisco Connect мы проводим облегченный вариант, сокращенный до 4 часов интенсивной практической работы. В реальности мы предлагаем трех- или пятидневные киберучения, в которых отрабатывается навык борьбы с сотней регулярно обновляемых различных сценариев атак, взятых нами из реальной жизни. Помимо Cyber Range мы активно начали проводить у нас в офисе однодневные киберучения Cisco Threat Hunting Workshop, на которых участники пытаются найти следы различных угроз (уточнить дату ближайших киберучений можно у своего менеджера Cisco). Кроме того, у нас в сервисе интерактивных демонстраций Cisco dCloud действует и ряд иных онлайн-киберучений, которые доступны нашим партнерам и заказчикам.

Вот такой список тенденций, о которых нам хотелось бы рассказать и который, по нашему мнению, ждет нас всех в 2019-м году! С наступающим Новым годом!

Перехват трафика через уязвимости BGP

В последнее время участились случаи использования уязвимостей в протоколе Интернет-маршрутизации BGP. Перехват и перенаправление трафика позволяет анализировать его и манипулировать им, что приводит к краже криптовалюты, нарушению конфиденциальности, восстановлению контроля над компьютерами, находящимися под контролем полиции. Осенью 2018-го года была зафиксирована новая схема, используемая злоумышленниками для мошенничества с Интернет-рекламой. Операция злоумышленников, названная 3ve, позволила перехватить трафик более 1,5 миллионов IP-адресов и заставить рекламные компании поверить, что миллиарды показов Интернет-банеров действительно были увидены реальными пользователями. Да, это не кража трафика агентства Великобритании, занимающегося разработкой ядерного оружия. И да, это не перехват трафика 1300 адресов Amazon с целью маскировки под сайт MyEtherWallet с последующей кражей 150 тысяч долларов в криптовалюте. И это не перехват трафика двух десятков финансовых организаций, включая MasterCard и Visa (а также Symantec и Verisign). Какая-то надоедливая реклама, которую мы все стараемся убрать с помощью плагинов и специализированного ПО. Но для рекламных компаний эта атака обошлась в 29 миллионов долларов, которые были “выброшены в пропасть”, то есть выплачены мошенникам, использовавшим уязвимости и некорректную настройку BGP.

Чем ответит Cisco: для нейтрализации реализации случайных или злонамеренных угроз по протоколу BGP мы вам ничего продавать не будем :-) Мы просто советуем ознакомиться с нашими руководствами ( тут и тут) и настроить ваше сетевое оборудование соответствующим образом. Кроме того, хорошей рекомендацией будет мониторинг маршрутной информации вашей сети с помощью соответствующих сервисов мониторинга BGP.

Взломы сетевых устройств

45 тысяч скомпрометированных маршрутизаторов было найдено в конце ноября 2018 года. Ботнет из 100 тысяч скомпрометированных сетевых устройств Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics и др. был обнаружен парой неделей раньше. В мае специалисты Cisco Talos обнаружили полмиллиона скомпрометированных сетевых устройств в 54 странах мира. Среди пострадавших вендоров — ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, а также Linksys, MikroTik, Netgear и TP-Link. Взлом сетевого оборудования превращается из единичных случаев в мейнстрим, так как позволяет злоумышленникам получить доступ к большим объемам интересующей их информации, которая может передаваться в незашифрованном виде.

Чем ответит Cisco: если речь идет об оборудовании Cisco, то у нас разработано немало рекомендаций по защите маршрутизаторов, базирующихся на операционных системах Cisco IOS, IOS XR, IOS XE, правильное выполнение которых повышает их безопасность многократно. Кроме того, одними из первых столкнувшись с атаками на свои маршрутизаторы (ввиду их популярности), мы стали внедрять в оборудование механизмы безопасной загрузки Secure Boot, защиты памяти, защиты от подмены аппаратных компонентов и т.д.

У других производителей также должны быть соответствующие инструкции по процедуре их обновления и защиты. Кроме того, хорошей практикой будет анализ телеметрии, идущей с сетевого оборудования, который позволяет идентифицировать аномалии в сетевом трафике и своевременно обнаружить компрометацию на уровне сетевой инфраструктуры, которая в 2019-м году продолжит интересовать злоумышленников.

Атаки на цепочку поставок

Атаки на сетевое оборудование напомнили про старую историю, с которой столкнулись некоторые наши заказчики по миру (их было немного). Не имея сервисного контракта на наше оборудование, они скачивали новые прошивки для уже снятых с производства линеек маршрутизаторов с варезных сайтов в Интернет, что привело к заражению устройств, перехвату информации, а нас подтолкнуло к пересмотру стратегии самозащиты сетевого оборудования и запуску инициативы Trustworthy Systems, в рамках которой мы существенно переработали архитектуру наших устройств и оснастили их механизмами доверенной загрузки, защиты от исполнения вредоносного кода в памяти, защиты от подмены электронных компонента и т.п.

В 2018-м году Министерство национальной безопасности США поделилось историей о том, как неизвестные хакеры атаковали ряд энергетических компаний в Северной Америке и делали они это через так называемую атаку Waterhole. Суть атаки заключается в том, что злоумышленники начинают первый шаг своей атаки не с взлома компании-жертвы, а с компрометации сайта производителя ПО или оборудования, которое используется жертвой. Рано или поздно (при нынешнем качестве ПО скорее рано) компания приходит на сайт производителя за обновлениями ПО и прошивок и скачивает с доверенного ресурса зараженное злоумышленниками ПО, целиком и полностью доверяя ему. Так злоумышленники попадают внутрь организации и начинают расширение плацдарма. Данная атака позволяет заразить не одну, а сразу много компаний, которые, как на водопой (отсюда и waterhole), приходят на сайт производителя за обновлениями.

В конце августа 2018-го года авиакомпания British Airways столкнулась с тем, что несколько сотен тысяч ее клиентов пострадало от утечки данных платежных карт, которые вводились на сайте при заказе билетов. В процессе расследования выяснилось, что хакерская группировка Magecart взломала… нет, не сайт British Airways, а сайт ее подрядчика, с которого и подгружался зараженный JavaScript, ставший причиной утечки информации. Аналогичной тактики Magecart придерживалась и в случае с атаками на сайт по продаже билетов Ticketmaster, а также ряд других ресурсов электронной коммерции. Наконец, стоит отметить, что по одной из версий пострадал не основной сайт British Airways, а один из его клонов, размещенных в CDN-инфраструктуре Интернет-провайдера, и предназначенных для ускорения доступа к сайту авиакомпании из определенных местоположений. В этом случае взлому подверглась не сама компания, а один из ее контрагентов, предоставляющих часть своей инфраструктуры.

Эти примеры, а также вышеописанный случай с перехватом трафика через BGP в случае с кражей криптовалюты, показывают, что атаке могут подвергнуться не только ресурсы, интересующей хакеров компании, но и инфраструктуры, ее обслуживающие. По нашему мнению такие атаки будут только учащаться, что ставит вопрос о необходимости расширения сферы внимания специалистов по кибербезопасности и разработке стратегии безопасности не только собственной, но и контроля безопасности своих партнеров, подрядчиков и контрагентов.

Чем ответит Cisco: универсального рецепта тут нет — все очень сильно зависит от того, как и какую инфраструктуру подрядчика взламывают злоумышленники. Если мы говорим об атаках на BGP, то необходимо мониторить BGP-маршруты. Если мы говорим об атаке через зараженный скрипт на сайте скомпрометированного производителя, то поможет мониторинг DNS с помощью Cisco Umbrella, если мы говорим о загрузке подмененной прошивки ПО, то может помочь анализ аномалий в телеметрии с помощью Cisco Stealthwatch. Самое главное, включить данную угрозу в список актуальных в 2019-м году.

Грядущий TLS 1.3

Все слышали о протоколе TLS, предшественником которого был протокол SSL. Совсем недавно, в августе 2018-го года, была опубликована рекомендация RFC 8446, которая определила новую версию 1.3. К преимуществам новой версии можно отнести более высокую скорость и криптографическую стойкость. При этом были устранены уязвимости предшествующей версии, а также добавлены новые полезные функции. Сегодня TLS 1.3 поддерживают многие популярные браузеры и криптобиблиотеки (например, Chrome, Firefox, OpenSSL). Вроде все хорошо, но увы. Задержка в принятии TLS 1.3 была связана, помимо всего прочего, с тем, что эта версия протокола не позволяет инспектировать трафик с помощью промежуточных устройств (NGFW, IDS, прокси и т.п.), что необходимо для многих корпоративных служб кибербезопасности. Ряд компаний в процессе обсуждения TLS 1.3 предложили включить в него более слабый протокол обмена ключами, но все эти предложения были отвергнуты с целью обеспечения конфиденциальности в Интернет и защиты от вмешательства государства в свободу коммуникаций. По мере активного использования TLS 1.3 невозможность его инспекции встанет очень остро и первые проблемы могут начаться уже в 2019-м году.

Чем ответит Cisco: мы не планируем стоять на пути прогресса и вставлять палки в колеса при внедрении новой версии TLS (тем более, что мы и сами ее внедряем в свои решения), но мы советуем задуматься — надо ли вам на нее переходить в своей инфраструктуре, если TLS 1.2 не взломан и пока не запрещен? Но так как рано или поздно такой переход все-таки произойдет и перед специалистами по ИБ во всей красе встанет вопрос — как мониторить трафик, который нельзя мониторить? Ответом может стать технология, схожая с разработанной нами Encrypted Traffic Analytics, которая позволяет без расшифрования и дешифрования понять, что находится внутри зашифрованного трафика (но без доступа к самому контенту).

Шифрование трафика

Кстати про шифрование… В нашем ежегодном отчете по кибербезопасности (Cisco Annual Cybersecurity Report 2018) мы отметили, что 55% глобального web-трафика в ушедшем году передавалось в зашифрованном виде, что на 12% больше чем в году прошлом, а число вредоносных программ, использующих шифрование увеличилось втрое. Gartner в очередном из своих предсказаний нагадал, что в году Желтой Земляной Свиньи (да-да, это 2019-й год) уже 80% всего web-трафика будет зашифровано. И что делать в такой ситуации? Особенно, если трафик зашифрован с помощью TLS 1.3, описанном выше?

Чем ответит Cisco: мы, в своей собственной инфраструктуре, тоже сталкиваемся с этой проблемой и выработали ряд рекомендаций, которыми готовы поделиться и с вами. Во-первых, не стоит сбрасывать со счетов промежуточные устройства (например, Cisco NGFW или Cisco WSA), которые умеют терминировать на себе тунели и инспектировать расшифрованный трафик (как минимум, до версии TLS 1.3). Если есть опасения, что устройство сетевой безопасности “просядет” по производительности, то можно возложить функцию терминирования шифрованного трафика на внешнее устройство, например, Radware Alteon. Не имея возможности разобрать шифрованный канал, не стоит отчаиваться. Можно использовать технологии машинного обучения, “проникающие” внутрь зашифрованного трафика без его расшифрования (например, Cisco ETA), или обнаруживать взаимодействие с командными серверами или иными вредоносными ресурсами в сети Интернет. В портфолио Cisco эту задачу поможет решить Cisco Umbrella. Наконец, не стоит забывать, что есть место, где даже зашифрованный трафик уже расшифрован — это оконечные устройства — рабочие станции и сервера, на которых можно (и нужно) установить соответствующие средства защиты. Но обычный антивирус тут не подойдет — нужно что-то более современное, чем решение, разработанное в конце 80-х годов. У Cisco такое решение называется Cisco AMP for Endpoints и мы сами его используем на своих ноутбуках (этим могут похвастаться не все разработчики средств защиты), но вы, конечно, можете использовать и другие решения класса EDR (Endpoint Detection & Response).

Безфайловые атаки

Технологии антивирусной защиты появились в конце 80-х годов и с тех пор, по-крупному, они не сильно претерпели изменения. Есть вредоносная программа, ее изучают вирусные аналитики, разрабатывают сигнатуру и оснащают свои продукты. Есть сигнатура — вредоносная программа ловится. Нет сигнатуры — не ловится. Одна из задач злоумышленников оставаться как можно дольше незамеченными, и для этого они продолжают активно играть с безопасниками в кошки-мышки. Одни усиливают свою компетенцию в методах обнаружения вредоносной и аномальной активности, другие — наращивают потенциал оставаться как можно дольше незаметными. Одной из нарастающих тенденций продолжает оставаться применение безфайловых атак, активно эксплуатирующих встроенные в ОС команды и PowerShell, выдавая себя за легитимных пользователей компьютера.

Чем ответит Cisco: так как речь идет только об оконечных устройствах, то у нас есть два решения, которые направлены на защиту и контроль от безфайловых атак — Cisco AMP for Endpoints и Cisco AnyConnect. Первое решение относится к классу EDR и позволяет проводить инвентаризацию ПО, включая анализ его уязвимостей, блокировать эксплойты, в том числе и запускаемые в памяти, анализировать активность за счет постоянно обновляемых индикаторов компрометации (IOC), а также проводить расследование и поиск угроз (threat hunting). Cisco AnyConnect с интегрированным модулем NVM (Network Visibility Module) позволяет собирать данные об активности на узле в формате адаптированного Netflow для ее корреляции с данными, получаемыми на сетевом уровне Cisco Stealthwatch. Кроме того, дополнительным уровнем защиты послужит Cisco Umbrella, которая отслеживает комуникации с командными серверами вредоносных программ, в том числе и безфайловых.

Интеграция, автоматизация и API

Интеграция Cisco AnyConnect с Cisco Stealthwatch — не блажь производителя, а насущная необходимость, которая продиктована изменением ландшафта угроз и появлением многовекторных атак, которые проникают в корпоративные и ведомственные сети множеством разных путей — через уязвимости Web-порталов, подброшенные флешки, атаки Waterhole, через уязвимый wi-fi, принесенный зараженный ноутбук руководителя или подрядчика и т.д. Ни одно решение по ИБ в одиночку не способно бороться с современными угрозами. Ждать, когда потребитель сам начнет интегрировать приобретенные продукты в области ИБ между собой — слишком долго и ненадежно. Надо брать процесс в свои руки. По статистике Cisco многие компании используют несколько десятков различных средств защиты, которые не умеют взаимодействовать между собой, создавая при этом чувство ложной защищенности. Среднее время необнаружения вредоносной активности внутри сети сегодня составляет около 200 дней. А все потому, что средства защиты работают как государства на Балканах — каждое независимо друг от друга (не случайно появился термин “балканизация Интернет”, как синоним создания национальных сегментов Интернет). Но ситуация будет меняться, что уже можно наблюдать на примере той же Cisco и ее инициатив pxGrid, ACI, Cisco Security Technology Alliance, которые объединяют две сотни компаний-разработчиков, объединившихся с целью противостояния усложняющимся и ускоряющимся атакам.

Чем ответит Cisco: наш ответ — автоматизация и API, которые пронизывают все наши продукты с целью объединения их в единую систему защиты и получение от этого синергетического эффекта, который позволяет ускорить процесс обнаружения угроз с пары сотен дней до 4 с половиной часов. Это достигается за счет обмена данными об угрозах, автоматизации создания сигнатур, получения доступа с внешних источников индикаторов компрометации, передачи команд между средствами защиты и т.д.

Рост применения искусственного интеллекта по обе стороны баррикад

Искусственный интеллект — это хайп. В отличие от машинного обучения, которое уже становится нормой, а не исключением в информационной безопасности. Автоматизация решения рутинных задач, ускорение медленных процессов, замена и так нехватающих квалифицированных кадров. Вот только несколько преимуществ от применения машинного обучения в ИБ. Сегодня с помощью него можно обнаруживать вредоносный код и вредоносные домены и IP-адреса в Интернет, фишинговые атаки и уязвимости, проводить повышение осведомленности и идентифицировать инсайдеров. Но искусственный интеллект используется не только во благо, но и во вред. Его облюбовали злоумышленники, которые используют машинное обучение для поиска уязвимостей и реализации фишинговых атак, обхода биометрии и создания фальшивых профилей в социальных сетях, создания вредоносных программ, подбора паролей и обхода механизма CAPTCHA. В 2018-м году были представлены очень интересные проекты по созданию фальшивых мастер-отпечатков пальцев, синтезу голоса, подмены лиц на видеоизображениях, синхронизации движения губ с синтезированной речью, наложенной на чужое изображение в видеопотоке. Не сомневаюсь, что их быстро возьмут на вооружение и злоумышленники, что поставит в 2019-м году перед специалистами по ИБ целый ряд новых вопросов по противостоянию вредоносному использованию ИИ.

Чем ответит Cisco: мы продолжим свои усилия по разработке новых и улучшению существующих механизмов машинного обучения в наших продуктах по кибербезопасности. Уже сейчас такие модели встроены в Cisco AMP for Endpoints, Stealthwatch, CloudLock, Umbrella, Cognitive Threat Analytics и этот список будет только расширяться. А пока мы можем предложить вам посетить наш сайт, посвященный применению искусственного интеллекта в решениях Cisco.

Многофакторная аутентификация

Сколько факторов аутентификации вы можете назвать? Один, два, три? А если подумать? Вот небольшой список того, что может идентифицировать вас:

- Что-то, что вы знаете (да, это классический пароль)

- Что-то, что вы имеете (да, это токен)

- Что-то, чем вы обладаете (да, это биометрия)

- Что-то, что вы делаете

- Что-то, что вы потеряли

- Что-то, что вы забыли

- Что-то, что вы нашли

- Что-то, что вы и где вас видели

- Что-то, где вы были

- Что-то, что вы создали

- Что-то, что вы уничтожили

- Что-то, что или чем вы пожертвовали

- Что-то, что вы украли.

На самом деле, старые пароли, самым популярным из которых на протяжении последних пяти лет был 123456, уходят в прошлое и им на смену приходит двух- и многофакторная аутентификация, которая позволяет существенно повысить безопасность доступа пользователей к различным сервисам и данным — корпоративным и личным, хранящимся внутри корпоративных ЦОДов и за их пределами, в облаках. И мы уже привыкли использовать вход во внешние сервисы через Facebook или Яндекс, привыкнем и к использованию двухфакторной, а затем и многофакторной аутентификации. Думаю в 2019-м году произойдет определенный перелом в сознании и многие безопасники задумаются о том, чем можно заменить ненадежные пароли. И да, биометрия, врядли станет такой заменой ввиду ее дороговизны по сравнению с другими методами многофакторной аутентификации и непроработанности модели угроз для нее.

Чем ответит Cisco: мы купили в 2018-м году компанию Duo — лидера рынка многофакторной аутентификации, которого будем выводить на российский рынок.

Датацентричность

Все постепенно отказываются от периметра, уходя в облака и постепенно внедряя BYOD. Никого не волнует, взломают вашу сеть или нет (ну или почти никого). Но если у вас утекут данные, вас смешают с грязью, к вам придут регуляторы, вас будут полоскать в СМИ, обвиняя в неумении заботиться о клиентах и сотрудниках. Вы задумывались сколько людей пострадало от утечек их персональных и идентификационных данных? Я позволил себе составить небольшой список и

- Exactis — 340

- Facebook — 50

- Equifax — 145

- Starwood — 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

Боюсь предположить, но думаю, что больше половины всего Интернета рассталось со своими данными (мои там, кстати, тоже были и неоднократно). Обратите внимание, число инцидентов, в которых размер утечки превышает десяток миллионов записей, измеряется уже не единицами и даже не десятками. И ситуация будет усугубляться. Мы слишком зациклились на защите периметра, забыв про то, что безопасность стала датацентричной, а не периметровой. И дело не только в инцидентах с данными, но и в росте регуляторной нагрузки, связанной с защитой данных. GDPR, большие пользовательские данные (это тема нового законопроекта), поправки в ФЗ-152 и др. ждут россиян в следующем году с распростертыми объятиями.

Чем ответит Cisco: мы не продаем проекты по приведению вас в соответствие требованиям законодательства (хотя в Европе у нас немало проектов по GDPR). И средств классификации данных или борьбы с утечками (DLP) у нас нет. Зато у нас есть богатый опыт построения систем корпоративной кибербезопасности, который мы аккумулировали в проекте Cisco SAFE — наборе практичных рекомендаций по защите различных участков корпоративной или ведомственной сети. Речь не только о периметре, сколько о ЦОДе, облаке, Wi-Fi, унифицированных коммуникациях, промышленных сетях и т.д. Только защита всех компонентов позволит защитить данные от утечек, попутно выполняя и требования законодательства.

Использование сетей 5G как плацдарма для атак

В США несколько городов объявили о том, что они практически покрыли свою территорию сетями 5-го поколения (5G), которые позволяют работать в сети Интернет на скоростях до 10 Гбит/сек. Это позволит исключить “посредника” в лице маршрутизатора, который сегодня аккумулирует большинство соединений. В сетях 5G ситуация может измениться, что многократно увеличит площадь нападения и сделает атаки на Интернет вещей более массовыми. Как, собственно, и использование Интернета вещей в качестве плацдарма для атак (думаю, 5G-реинкарнация Mirai не за горами), позволяющий многократно увеличить мощность DDoS-атак. Стоп. Но в России же внедрение 5G отложили до конца 2021 года. Какая же это тогда тенденция на год желтой земляной свиньи? Да, тут вы правы.

Киберучения

Вы уже устали читать мой опус о том, что нас всех ждет в 2019-м году, поэтому я буду закругляться. И завершить мне хотелось бы последним наблюдением, которое уже становится тенденцией, которая в следующем году только усилится. Речь идет о киберучениях, которые позволяют проверить слабые места в том или ином процессе обеспечения кибербезопасности и составить план их устранения. В отличие от авторизованных курсов, дающих знания, и тренингов, позволяющих отработать вполне конкретные навыки по работе с теми или иными продуктами, киберучения позволяют смоделировать различные ситуации, схожие с тем, что могут случиться в реальности (поиск следов угрозы, утечка информации об инциденте в СМИ, подброшенная флешка с вредоносным кодом и т.п.) и отработать методы их купирования. Обычно, в рамках таких киберучений, выясняются все слабые места как в описанных на бумаге процессах, так и в полученных навыках работы с конкретными продуктами, которые не всегда оказываются применимы в реальной жизни.

В 2018-м году киберучения стали очень популярными как на корпоративном, так и на государственном и межгосударственном уровне. Мне довелось провести или поучаствовать в паре десятков таких киберучений и могу смело сказать, что это становится трендом для корпоративных служб ИБ, которые таким образом проверяют умения своих специалистов противостоять различным инцидентам и нештатным ситуациям.

Чем ответит Cisco: это тенденция в России становится таковой не без нашей помощи. Мы начали проводить первые киберучения Cisco Cyber Range еще несколько лет назад, когда на московской Cisco Connect провели в течение двух дней несколько бесплатных сессий для наших заказчиков. Затем мы повторили успех Cyber Range и хотим вновь провести эти киберучения в апреле, в рамках Cisco Connect в Москве. Правда, на Cisco Connect мы проводим облегченный вариант, сокращенный до 4 часов интенсивной практической работы. В реальности мы предлагаем трех- или пятидневные киберучения, в которых отрабатывается навык борьбы с сотней регулярно обновляемых различных сценариев атак, взятых нами из реальной жизни. Помимо Cyber Range мы активно начали проводить у нас в офисе однодневные киберучения Cisco Threat Hunting Workshop, на которых участники пытаются найти следы различных угроз (уточнить дату ближайших киберучений можно у своего менеджера Cisco). Кроме того, у нас в сервисе интерактивных демонстраций Cisco dCloud действует и ряд иных онлайн-киберучений, которые доступны нашим партнерам и заказчикам.

Вот такой список тенденций, о которых нам хотелось бы рассказать и который, по нашему мнению, ждет нас всех в 2019-м году! С наступающим Новым годом!