Актуальность вопроса

При внедрении практически любой подсистемы информационной безопасности возникают вопросы, требующие обоснованных ответов:

- Какой функционал необходим?

- Какого производителя выбрать?

- Какая схема внедрения оптимальна?

- Как грамотно встроить подсистему в текущие процессы?

- Как проверить работоспособность подсистемы?

Практика показывает, что зачастую производители систем защиты редко обладают обширным опытом эксплуатации своих решений или же вовсе не понимают, как можно грамотно использовать продукт. Мы часто сталкиваемся с ситуациями, когда производители с мощным функционалом проигрывают конкурентную борьбу функционально более слабому, находясь не в силах наложить функционал на задачи Заказчика, не имея экспертной поддержки в проекте.

К приходу эксперта надо готовиться

Допустим, у Вас нет необходимых знаний и практики. С какой стороны подступиться к вопросу? Пригласить производителя? Начать все делать самому? Собрать ряд интеграторов, чтобы те доказали, кто лучший?

У любого варианта есть «две стороны медали». Доверяя приглашённому эксперту, есть риск, что им будет навязано решение, выгодное в первую очередь ему самому. Если эксперта не пригласить, появляется риск нереализации эффективной системы. Производитель будет «топить» только за своё решение.

Какой можно сделать вывод? Эксперта приглашать необходимо. Однако к его приходу важно правильно подготовиться.

Предпроектные работы

В идеале до осуществления переговоров необходимо следующее:

- Проведение аудита для формирования целей и задач проекта, интерпретированных на потенциальный функционал решений. Аудит может быть внешним - это зависит от внутренней экспертизы. Аудит – основной этап предпроектных работ.

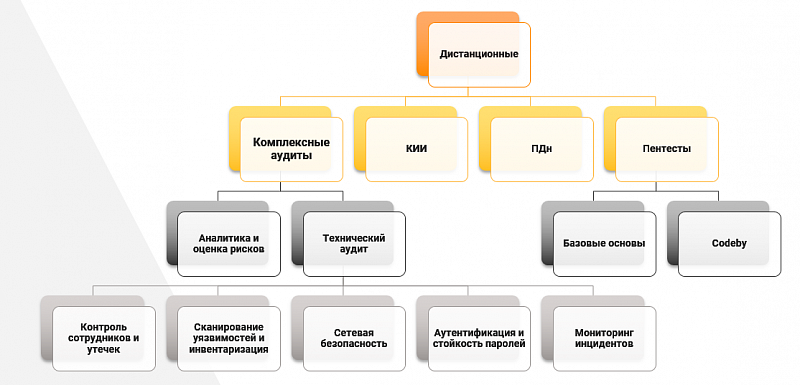

- Прохождение обучения по направлению или по одному из решений. За минимальные деньги мы приобретаем опыт, который нам поможет сэкономить и получить максимальный эффект от самой подсистемы. На Рисунке №1 представлен комплекс экспертных курсов от Сибирской Академии Информационной Безопасности.

- Анализ рынка представленных решений. Чтобы анализ был максимально объективен и независим, необходимо изучить отзывы и статьи. На конкурентные описания можно не обращать никакого внимания, поскольку зачастую технологии продуктов отличаются друг от друга и не дают возможности объективного сравнения по табличным параметрам. Ну и, конечно, следует не забывать, что практически все конкурентные сравнения — это реклама от производителя.

Экспертные курсы от Сибирской Академии Информационной Безопасности

Цели и задачи сформированы, минимальный опыт получен, анализ рынка проведен. А нужен ли эксперт?

Роль экспертного интегратора

Если Вы не являетесь экспертом по направлению, приглашенный эксперт сможет помочь Вам реализовать следующие задачи:

- демонстрация функционала;

- описание кейсов, реализованных в других проектах, и организация референсов;

- корректировка и формализация требований к решению;

- предложение другого типа решений, которые лучше перекрывают решаемые задачи;

- демонстрация плюсов и минусов разных производителей;

- опыт интеграции с другими решениями;

- предложение схемы внедрения;

- представление плана-методики пилотного проекта;

- представление плана-методики испытаний по приемке системы;

- проведение пилотного проекта;

- помощь в подготовке презентации на защиту проекта.

Почему не стоит привлекать интегратора, не имеющего экспертизы? Потому что, вероятнее всего, такой интегратор поставит решение, не помогая при этом при подготовке и внедрении. Деньги Вы потратите те же, но вопрос «Получите ли Вы на выходе жизнеспособный проект?» остается открытым.

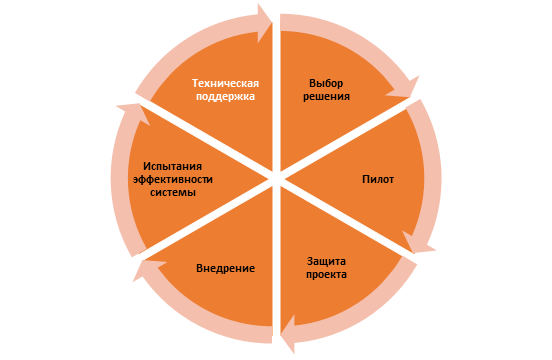

Цикл эффективного внедрения от выбора до сдачи в эксплуатацию представлен на рисунке ниже:

Цикл от внедрения решения от выбора до сдачи в эксплуатацию

Экспертиза на предпроектом этапе

Пилотирование подсистем ИБ

Пилот — это не просто инсталляция продукта и его временная эксплуатация. Для максимальной эффективности проведения пилота стороны должны проговорить и зафиксировать схему пилотного внедрения и задачи на пилот, а также проговорить объем работ по сопровождению поставщиком пилотного решения. Здесь важную роль имеет наличие у интегратора/производителя качественной программы методики проведения пилотного проекта, которую Заказчик может изучить, скорректировать и согласовать.

По нашей оценке, наличие качественной и согласованной с Заказчиком программы методики пилота увеличивает вероятность успешного пилота на 25-45% в зависимости от производителя. Важна не сама программа методики как документ. Важны договоренности, к которым приходят стороны, обсуждая программу.

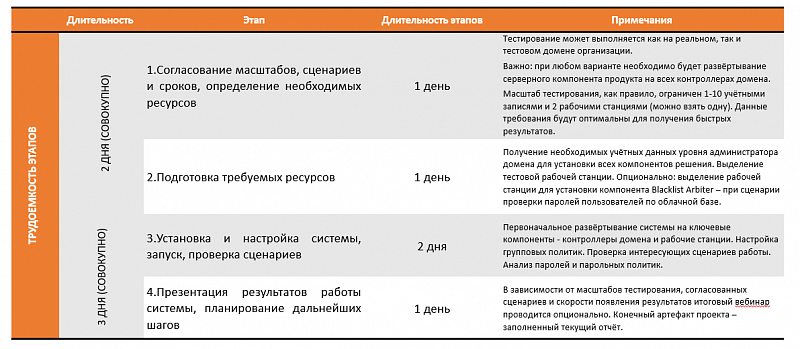

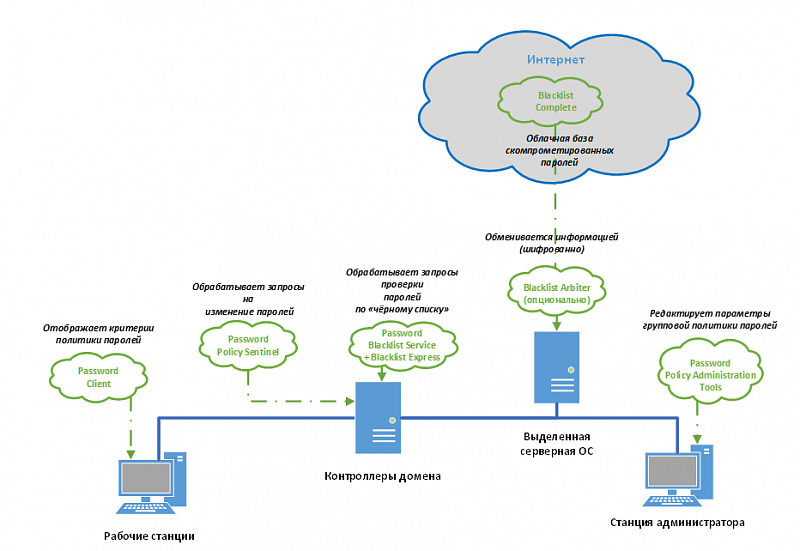

Характеристика этапов пилотного проекта на примере продукта Specops Password Policy представлена ниже.

Этапы пилотного проекта Specops Password Policy

Стоит отметить, что данный проект имеет небольшое количество этапов, однако качественный и продуманный подход при быстром пилоте необходим не в меньшей степени. Методика проекта на данный пилот содержит свыше 40 страниц. На рисунке представлена схема пилотного внедрения.

Схема пилотного внедрения Specops Password Policy

По Вашему запросу мы можем предоставить примеры качественных программ методик пилота.Готовые сценарии работы

При тестировании различных технологий нам важно не только произвести инсталляцию и ознакомиться с продуктом, но и посмотреть на продукт в реальных боевых условиях, при необходимости смоделировав необходимую ситуацию.

Если решение предполагает написание правил реагирования, как, например, SIEM , DLP или IRP , готовые наборы правил должны быть апробированы на пилоте. Не всегда необходимо придумывать новые правила: несмотря на то, что все организации разные и должны иметь разные правила реагирования, все мы прекрасно понимаем, что существуют типовые системы – Active Directory , почта, межсетевые экраны, отдел бухгалтерии и т.д. Наличие необходимых и качественных правил может быть одним из основных критериев выбора того или иного решения.

Если решение предполагает автоматические блокировки, как, например, NGFW , песочница или антиспам, необходимо иметь методику и инструменты имитации ряда атак для проверки работоспособности решений.

Битва технологий

Бывают ситуации, когда изначально решение не в полной мере подходит для решения поставленной задачи. Для примера приведем пары разных решений и тождественных задач, которые они решают:

- утечка конфиденциальной информации из БД (DLP & Защита баз данных);

- защита привилегированной учетной записи (2FA & Specops & PAM );

- автоматическая блокировка инцидентов (IRP & Exabeam );

- приоритизация закрытия уязвимостей (SkyBox & Pentera ).

Есть ряд проектов, в которых проведение предпроектного аудита является залогом успешного внедрения (мы не берем в расчет проекты, где внедрение решения является самой целью). В основном это проекты, требующие глубокого знания инфраструктуры на уровне настроек. Приведу примеры по нескольким направлениям:

- IDM . При реализации проектов по IDM основной задачей является унификация прав доступа в привязке к ролям доступа и интеграция сервисов, для которых будут установлены права доступа. Для реализации успешного проекта необходимо построить матрицу доступа сотрудников в привязке к техническим возможностям решения. Это огромная аудиторская работа, которую может сделать только специализированный аналитик.

- SIEM . Чтобы SIEM -система эффективно выявляла необходимые инциденты, нам необходимо понимать, все ли достаточные источники событий есть в инфраструктуре Заказчика. Например, если нет IPS , мы не сможем увидеть потенциальные атаки на периметре и не сможем скоррелировать это событие с последующим сканом или брутфорсом сети изнутри.

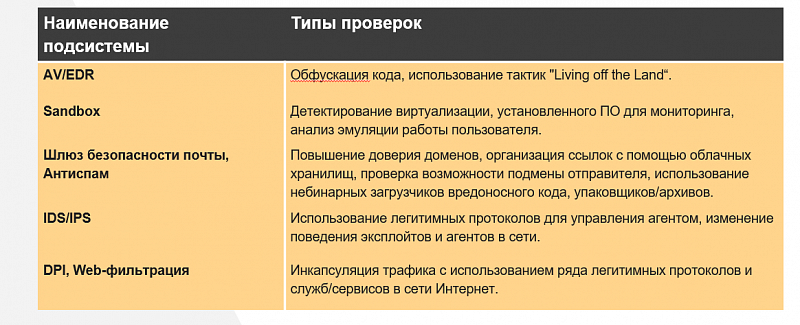

- Защита почты от спама, фишинга и доставки писем с «нагрузкой» - достаточно сложный процесс, состоящий из нескольких подсистем информационной безопасности. При проведении аудитов в этом направлении мы сформировали определенный чек-лист проверок, представленный на рисунке

Чек-лист проверок подсистемы защиты почты

Разные подходы к внедрению

В зависимости от объемов бюджета и квалификации специалистов Заказчика существуют различные подходы к внедрению подсистем безопасности:

- сопровождение (консультации) по внедрению;

- развертывание пилотной зоны и демонстрации работы;

- внедрение подсистемы;

- внедрение подсистемы «под ключ» с описанием процессов работы.

Оптимальным по соотношению «цена – эффективность» является вариант развертывания пилотной зоны и демонстрации работы. В таком случае у специалистов Заказчика появляется возможность обучения и апробации различных сценариев под контролем специалистов Исполнителя.

Постпроектные работы

После внедрения подсистемы необходимо убедится, что она работает эффективно. Для этого существует два основных способа: прохождение по программе методики испытаний и киберучения.

Программа методики испытаний — менее ресурсоемкий и менее действенный способ. Для результативной проверки эффективности работы подсистемы рекомендуется осуществлять киберучения. Киберучения обеспечивают возможность оценки работы подсистемы и команды, которая ее эксплуатирует, в условиях, максимально приближенных к реальным. Киберучения могут проверять отдельные подсистемы или же работать комплексно. На Рисунке №6 представлен состав комплексных киберучений.

Состав комплексных киберучений

Наш пул экспертных услуг

Мы оказываем широкий спектр экспертных услуг по проектам информационной безопасности:

- Обучение экспертов базовым навыкам подсистем ИБ – .

- Проведение специализированных аудитов по информационной безопасности.

- Проведение пилотов всех основных типов решений по ИБ.

- Внедрение подсистем информационной безопасности.

- Проведение испытаний и киберучений для проверки эффективности работы подсистем информационной безопасности.

- Техническая поддержка.

Цикл вебинаров освещает несколько тем:

«Авторизация и аутентификация»:

- проблематика слабых паролей;

- реализация корпоративной политики идентификации и аутентификации доступа;

- контроль средне- и высокопривилегированных пользователей;

- реальный практический опыт построения систем защиты паролей пользователей и управления авторизацией.

- инновационный подход к обучению;

- осведомленность пользователей в реальных условиях;

- примеры наиболее ярких фишинговых атак;

- киберучения – наш опыт.

- основной подход к построению и обследованию объектов КИИ;

- распространенные ошибки при формировании КСУИБ;

- правила формирования дорожной карты по созданию КСУИБ;

- средства защиты информации для реализации специфичных задач.

- нововведения ЦБ РФ в 2020-2021 году;

- актуальные сроки проведения оценки соответствия;

- практика проведения аудитов согласно Положениям 683-П, 684-П, 719-П;

- правила реализации требований и подачи документов для ЦБ.