Как известно, больше всего эксплуатируемых уязвимостей находят не в движках CMS, а в тысячах сторонних плагинов. Зачастую эти уязвимости очень долго закрываются разработчиком, либо не закрываются вовсе. Примеры таких эксплоитов легко найти по запросу .

Возможности Appercut хорошо подходят для анализа популярных CMS. Appercut® Custom Code Scanner поддерживает широкий набор языков программирования: 1C 8x, Delphi, Java, JavaScript, LotusScript, PHP, C#, PLSQL, SAP Abap4, T-SQL. Особенность Appercut — концентрация на защите именно от закладок, умышленно оставленных программистами, что также актуально в случае открытого софта.

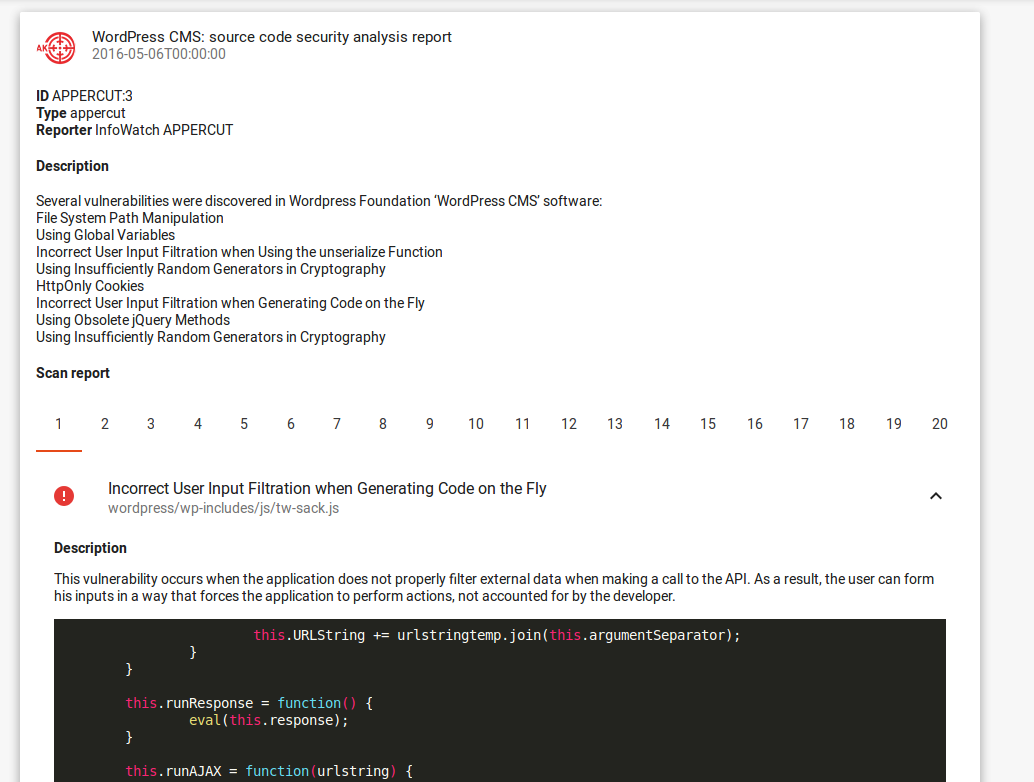

Бюллетень Appercut содержит всю информацию по найденным уязвимостям приложения, включая описание уязвимости, её критичность и участок кода, где уязвимость была обнаружена. Указывается также версия уязвимого ПО, например "WordPress CMS <= 4.5.2".

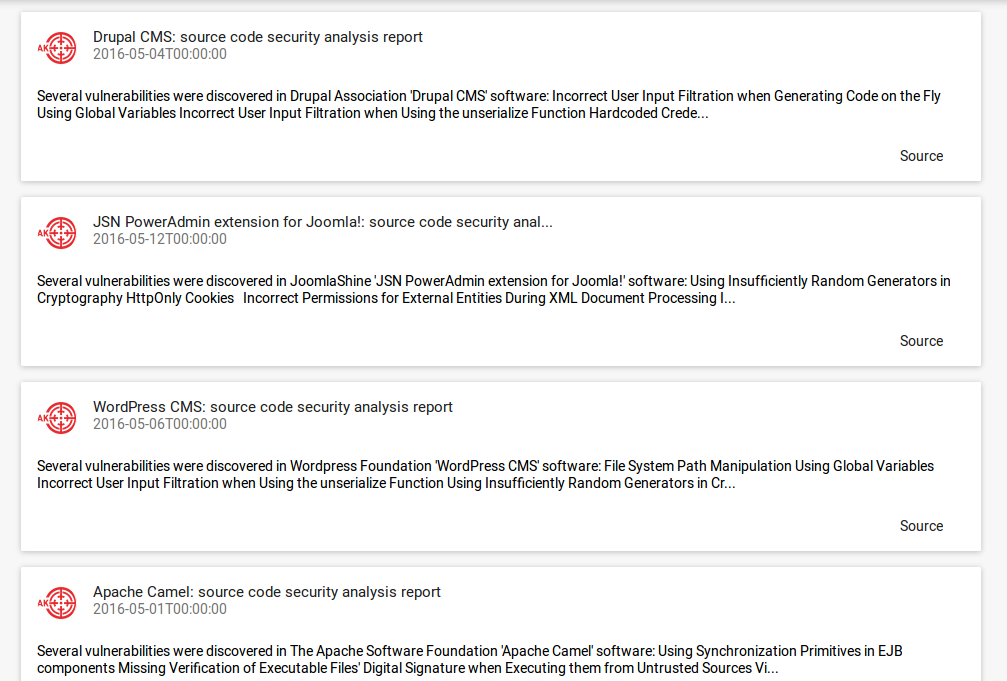

На настоящий момент добавлено 9 бюллетеня с уязвимостями: WordPress, Drupal, Joomla, Regular Labs, Apache Apex и Apache Camel.

В дальнейшем мы планируем отсканировать все популярные плагины для всех популярных CMS. Таким образом, пользователи смогут узнавать о потенциальных уязвимостях используемых плагинов еще до того, как они будут зарепорчены и им будет присвоен какой-либо идентификатор. Мы верим, что вместе с Appercut мы сможем сделать популярные CMS безопаснее!