В середине марта резко возросло . Цель этих атак состояла в том, чтобы воспользоваться внезапным увеличением числа удаленных работников и заполучить контроль над их корпоративными компьютерами. Использование нынешней пандемии COVID-19 таким образом является лишь одним из многих методов, которыми пользуются кибер-преступники для получения доступа к ИТ-системам компаний.

BazarBackdoor : новое вредоносное ПО операторов TrickBot

Что позволило облегчить проведение данных атак brute force на RDP-соединения? Новый модуль пресловутого трояна TrickBot. Теперь, кажется, у разработчиков TrickBot появилась новая тактика. Специалисты по информационной безопасности , «продвигающую» скрытый бэкдор под названием BazarBackdoor, который может быть использован для взлома и получения полного доступа к корпоративным сетям.

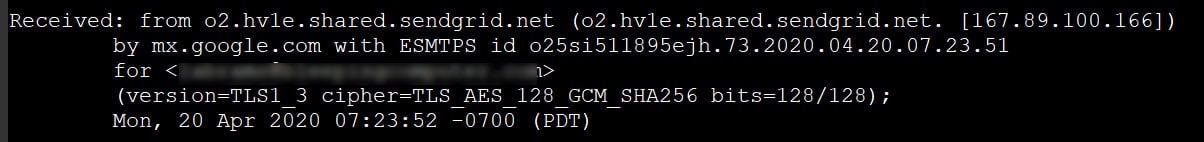

Как и в случае с , эта атака начинается с фишинговой электронной почты. Для персонализации электронных писем используются различные темы: жалобы клиентов, отчеты о заработной плате на тему коронавируса или списки увольнений сотрудников. Все эти письма содержат ссылки на документы, размещенные в Google Docs. Для отправки вредоносных писем кибер-преступники используют маркетинговую платформу Sendgrid.

Эта кампания использует так называемый «целевой фишинг» (spear phishing), а это означает, что преступники приложили все усилия для того, чтобы веб-сайты, ссылки на которые были отправлены в электронных письмах, казались легитимными и соответствовали тематике электронных писем.

Вредоносные документы

Следующий шаг в кампании с BazarBackdoor – это заставить жертву скачать документ. На этих «подставных» веб-сайтах происходят проблемы с отображением файлов в формате Word, Excel или PDF, а потому пользователям предлагается скачать документ, чтобы иметь возможность просмотреть его локально на своем компьютере.

Когда жертва нажимает на ссылку, загружается исполняемый файл, который использует значок и имя, связанные с типом документа, отображаемого на веб-сайте. Например, по ссылке “Отчет о заработной плате во время COVID-19" загрузится документ под названием PreviewReport.doc.exe. Поскольку Windows по умолчанию не показывает расширения файлов, большинство пользователей просто увидят PreviewReport.doc и откроют этот файл, полагая, что это легитимный документ.

Скрытый бэкдор

Исполняемый файл, скрытый в этом вредоносном документе, является загрузчиком для BazarBackdoor. Когда пользователь запускает вредоносный документ, загрузчик остается скрытым в течение короткого времени, прежде чем подключиться к внешнему серверу управления для загрузки BazarBackdoor.

Чтобы получить адрес сервера управления, BazarLoader будет использовать для получения различных имен хостов, использующих домен "bazar". Домен "bazar" может быть использован только на DNS-серверах Emercoin, и поскольку он децентрализован, это затрудняет (если не сказать, что делает невозможным) правоохранительным органам проследить требуемый хост.

Имена хостов, используемых для серверов управления:

· forgame.bazar

· bestgame.bazar

· thegame.bazar

· newgame.bazar

· portgame.bazar

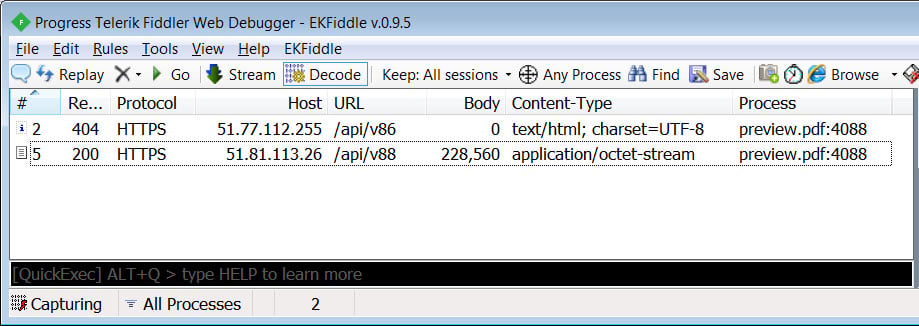

Как только IP-адрес сервера управления будет получен, загрузчик сначала подключится к одному C2 и выполнит регистрацию. Как сообщают эксперты, которые тестировали данный бэкдор, этот запрос всегда возвращал код ошибки HTTP 404.

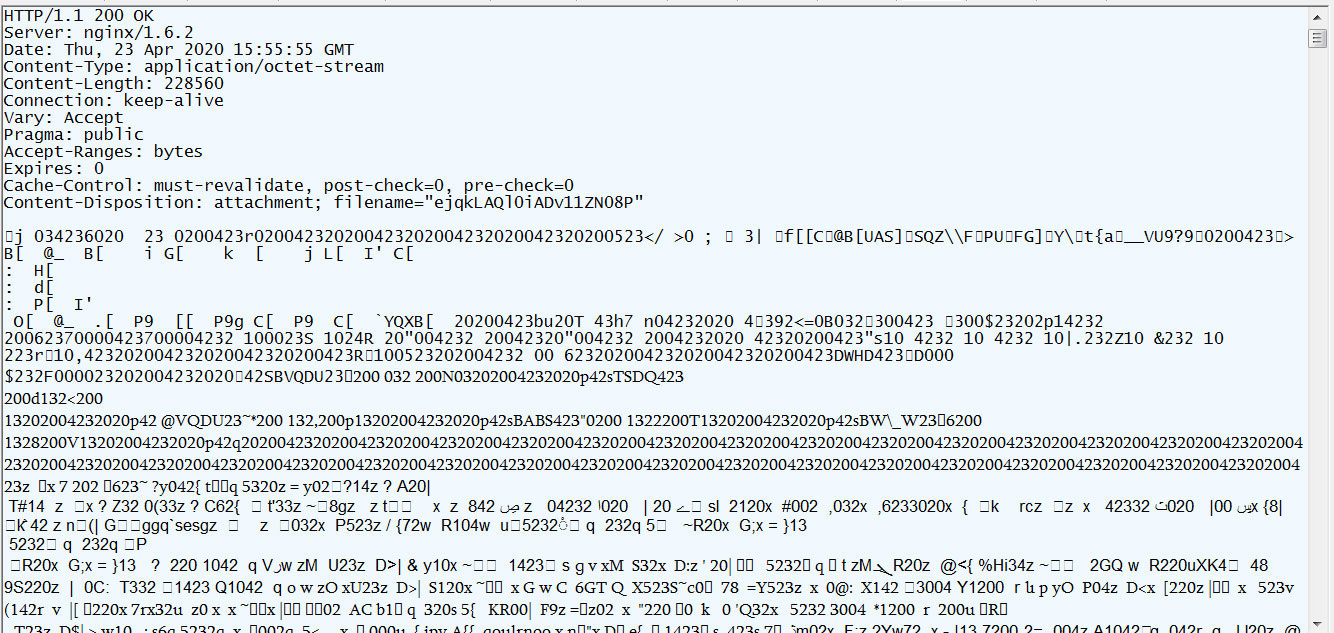

Второй запрос C2, однако, загружает зашифрованную полезную нагрузку XOR, которая является вредоносной программой – бэкдором BazarBbackdoor.

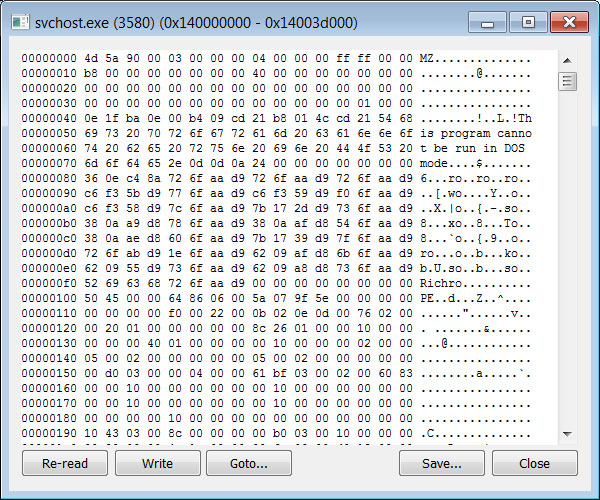

После того как полезная нагрузка будет загружена, она будет безфайловым способом внедрена в процесс C:Windowssystem32svchost.exe. Исследователь по безопасности , опубликовавший , сообщил в BleepingComputer, что это делается с использованием методов Process Hollowing и .

По мере того, как пользователи Windows привыкли к процессам svchost.exe, запущенным в Диспетчере задач, то еще один процесс svchost.exe вряд ли вызовет подозрение у большинства пользователей.

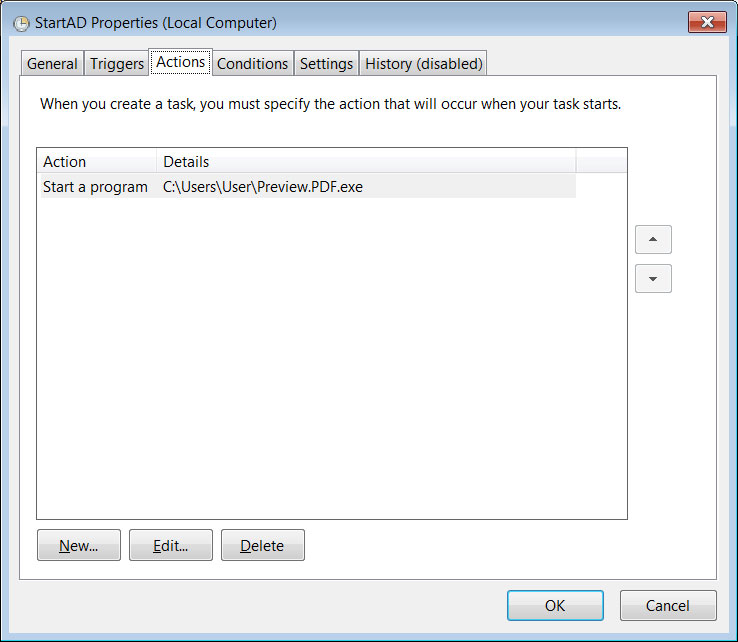

Запланированная задача также будет настроена на запуск загрузчика при входе пользователя в Windows, что позволит регулярно загружать новые версии бэкдора и вводить их в процесс svchost.exe.

Позже исследователи по безопасности Кремез и Джеймс сообщили, что бэкдор загружает и выполняет на компьютере жертвы тест Cobalt Strike на проникновение и специальный набор утилит для последующей эксплуатации данной машины.

Cobalt Strike - это легитимное приложение для информационной безопасности, которое продвигается в качестве «платформы моделирования противника» и предназначено для выполнения оценки сетевой безопасности против имитируемой сложной угрозы, которую злоумышленник пытается сохранить в сети.

Однако часто злоумышленники используют взломанные версии Cobalt Strike как часть своего инструментария при распространении угрозы по всей сети, краже учетных данных и развертывании вредоносных программ.

Внедряя Cobalt Strike, очевидно, что этот скрытый бэкдор используется для закрепления позиций в корпоративных сетях, чтобы можно было внедрить шифровальщики, украсть данные или продать сетевой доступ другим злоумышленникам.

Сходство между BazarBackdoor и TrickBot

BazarBackdoor - это вредоносная программа класса enterprise. Исследователи по вопросам информационной безопасности полагают, что этот бэкдор, скорее всего, был разработан той же группой, которая разработала троян TrickBot: обе вредоносные программы имеют части одного и того же кода, а также одинаковые методы доставки и принципы работы.

Опасности бэкдоров

В любой сложной атаке, будь то вымогательство, промышленный шпионаж или извлечение корпоративных данных, наличие такого рода доступа крайне важно. Если кибер-преступнику удается установить BazarBackdoor в ИТ-системе компании, это может представлять серьезную опасность, а, учитывая объем электронных писем, отправляемых с помощью этого бэкдора, это распространенная угроза.

Не позволяйте BazarBackdoor угрожать вашей компании

Как мы уже видели, BazarBackdoor может быть точкой входа для широкого спектра преступных инструментов и средств. В связи с этим крайне важно, чтобы предприятия были надежно с целью предотвращения потенциального ущерба со стороны угроз подобного рода.

Первым шагом в защите от многих ведущих кибер-угроз является мониторинг электронных писем, которые вы получаете. На этом этапе сотрудники играют важную роль: они должны осознавать всю важность того, чтобы не открывать подозрительные письма, не переходить по ссылкам в этих письмах и, прежде всего, не загружать вложения от неизвестных отправителей. В случае с BazarBackdoor сотрудники должны быть осторожны с электронными письмами, поступающими через сервис sendgrid.net.

Еще одной важной мерой защиты являются передовые решения в области информационной безопасности с опциями расширенной защиты (EDR). Для того чтобы контролировать все подозрительные действия, крайне важно иметь возможность контролировать всю активность в системе. отслеживает все, что происходит на всех конечных устройствах корпоративной системы, и останавливает любую подозрительную активность. Более того, если неизвестный процесс пытается запуститься, то он останавливается и анализируется – он сможет продолжить работать только в том случае, если будет классифицирован как легитимный (надежный) процесс.

В наше время, связанное с неопределенностью, последствия такой серьезной угрозы, как BazarBackdoor, могут многократно увеличиться и посеять хаос в организации. Защитите предприятие от этой вредоносной программы и любых других сложных и неизвестных кибер-угроз с помощью .

Источник:

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com