Недавно о новой критической уязвимости безопасности в ряде версий операционной системы Windows, которая позволяет злоумышленникам подключаться через удаленный рабочий стол и запускать любой код на машине жертвы с использованием протокола Remote Desktop Protocol (RDP).

Действительно, в последнее время злоумышленники все чаще используют уязвимости в легальных программных продуктах для выполнения кибер-атак. И это неудивительно, потому что многие компании не обновляют оперативно установленное на их компьютерах и устройствах программное обеспечение, чтобы закрыть хотя бы известные для производителей уязвимости. Естественно, что, имея такое «окно возможностей», хакеры не смогли удержаться от соблазна использовать его.

Статистика показывает, что свыше 80% всех успешных кибер-атак эксплуатировали известные уязвимости, для которых не были своевременно применены соответствующие патчи и обновления.

Причины несвоевременного обновления различны: опасения в появлении новых ошибок в работе ПО после его обновления, сложности с централизованным обновлением ПО, отсутствие в компании контроля обновлений и мониторинга выхода новых патчей и обновлений, невозможность приостановки производственных процессов для выполнения обновлений и связанных с ним перезагрузок систем, отсутствие времени, сил, средств и пр.

И, тем не менее, вне зависимости от тех или иных причин, мы рекомендуем оперативно обновлять все имеющееся в компании ПО, особенно если речь идет о критических уязвимостях безопасности, потому как подобные инциденты могут привести к серьезным последствиям для работы любой компании.

Как можно быстро закрывать уязвимости?

Для автоматизированного решения всех вопросов, связанных с управлением уязвимостями, патчами и обновлениями, на рынке существуют различные решения, такие как . Он способен осуществлять мониторинг выхода новых патчей, их автоматизированное применение в зависимости от приоритетов, контроль необновленных систем.

Давайте рассмотрим пример, как можно с помощью модуля Panda Patch Management в решении безопасности Panda Adaptive Defense 360 находить критические уязвимости безопасности по их идентификатору CVE, предотвращать их использование с помощью изоляции пострадавших компьютеров и автоматически устанавливать требуемые патчи для закрытия данной уязвимости.

Поиск пострадавших компьютеров

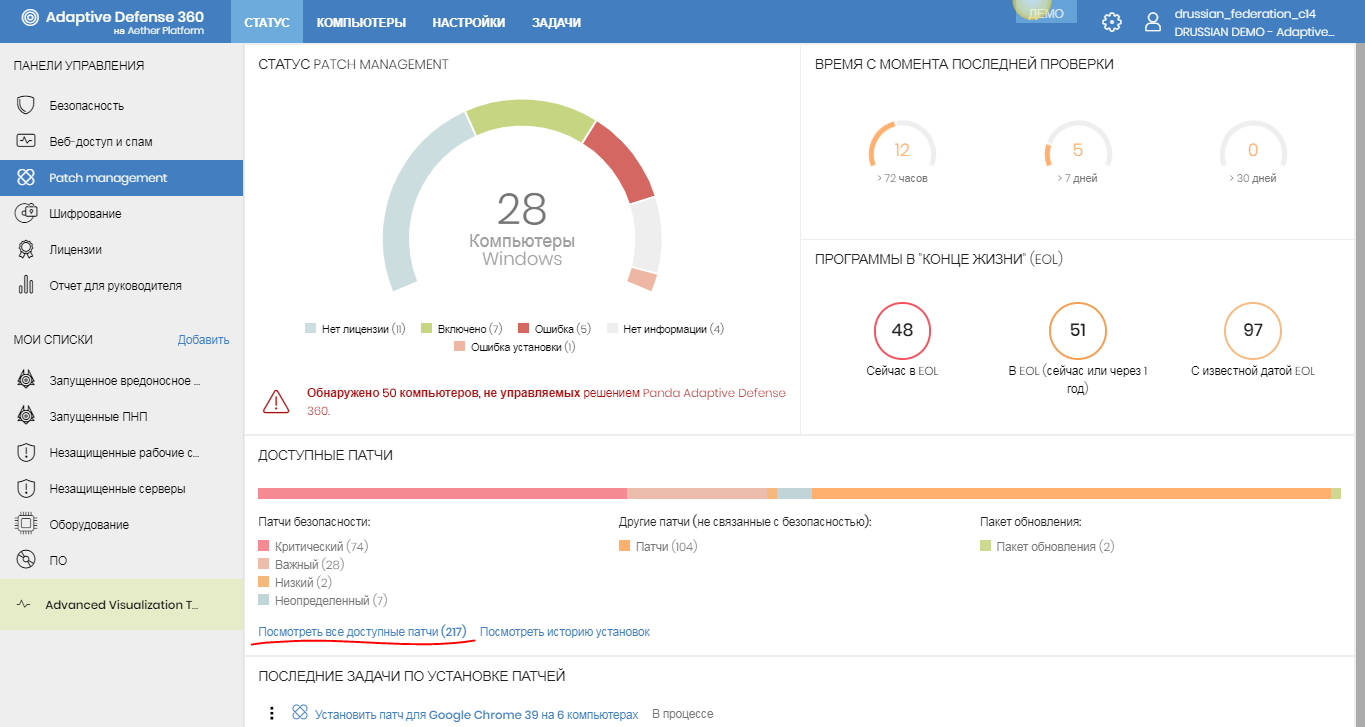

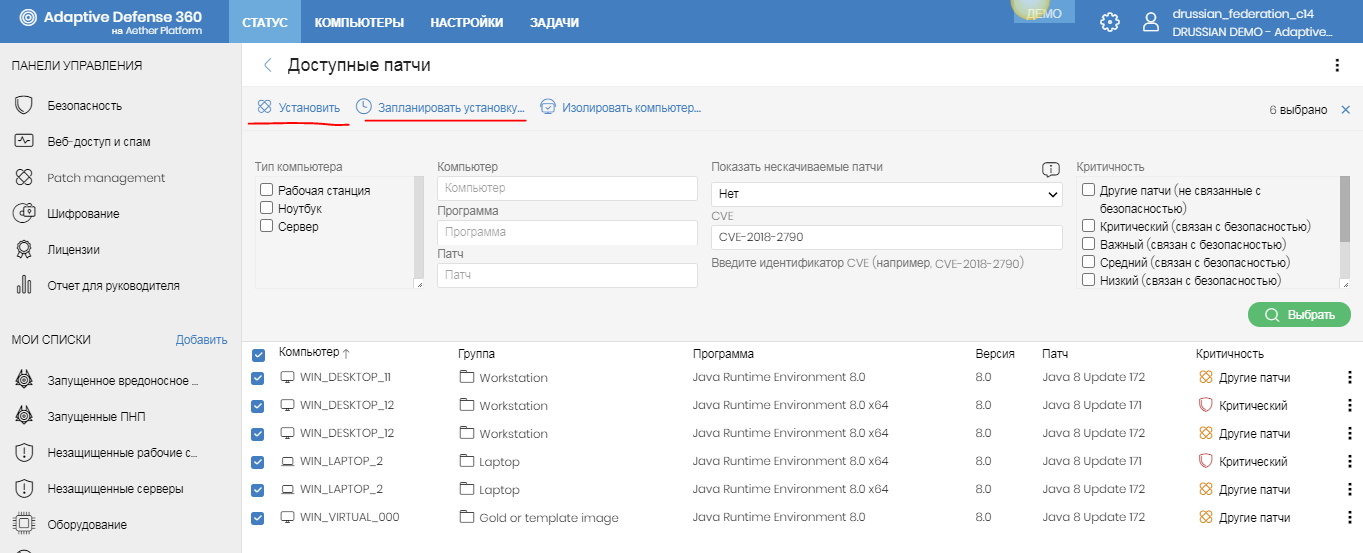

В облачной консоли управления Panda Adaptive Defense откроем модуль Patch Management и в виджете Доступные патчи нажмем на ссылку Посмотреть все доступные патчи для просмотра полного списка всех доступных патчей для каждого компьютера в компании.

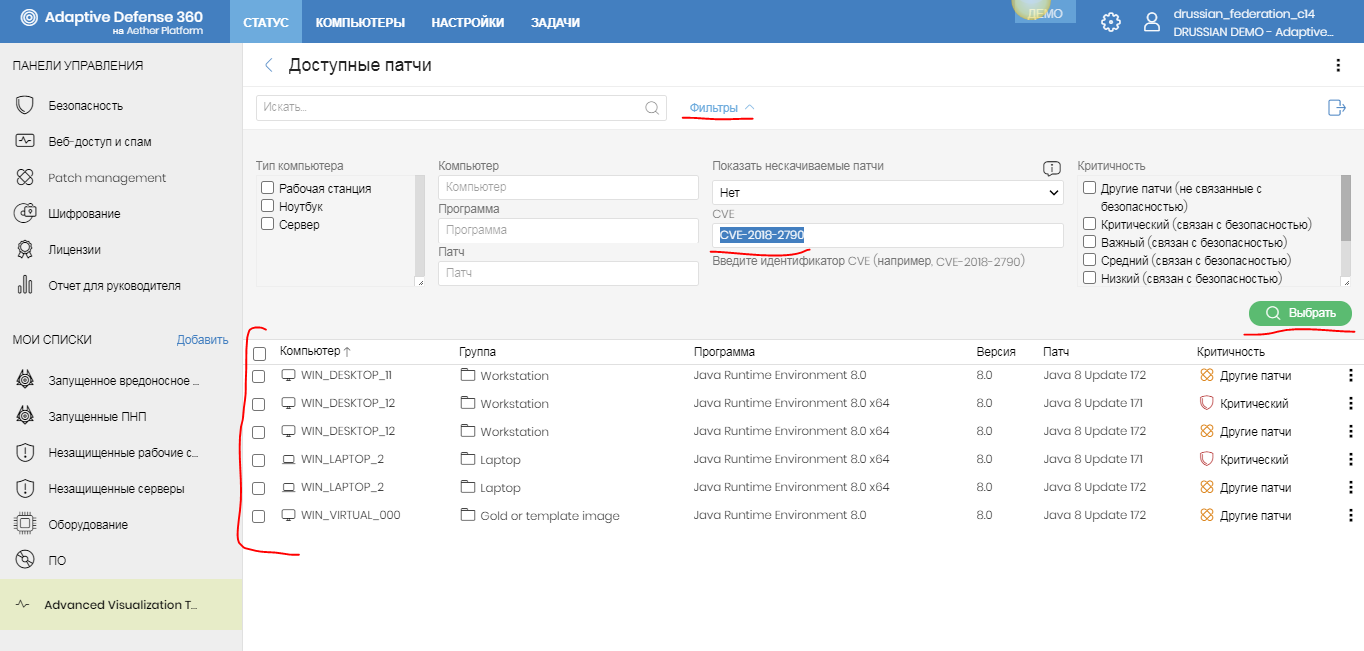

Здесь вы можете использовать блок фильтров, в котором необходимо указать требуемый идентификатор CVE. Например, если указать CVE-2018-2790, то в результатах поиска вам будут показаны все рабочие станции и серверы, на которых не установлен данный патч, а значит, они открыты для данной уязвимости.

Изоляция требуемых компьютеров

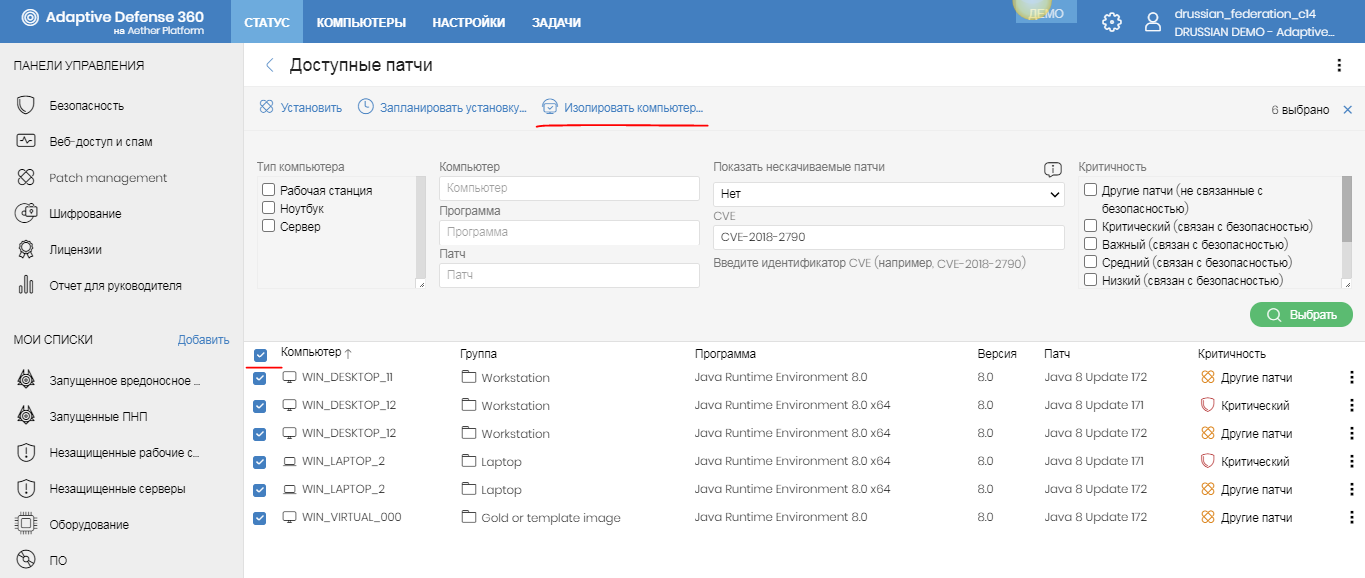

В критических ситуациях вы можете изолировать ваши рабочие станции и серверы для предотвращения распространения с них угроз по всей корпоративной сети. Это позволит полностью запретить все коммуникации этих компьютеров с корпоративной сетью, оставив им только возможность запуска и взаимодействия с сервисами Panda Security, включая и облако Panda.

Для этого необходимо выбрать требуемые компьютеры и нажать на кнопку Изолировать компьютер…

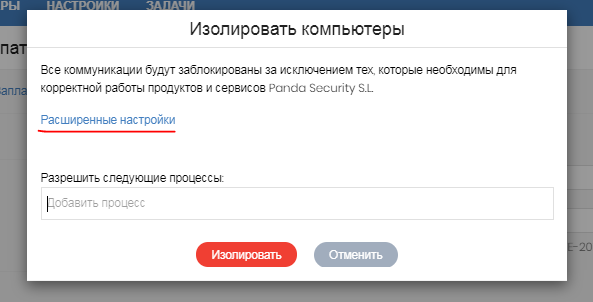

При необходимости вы можете указать дополнительные службы, которые не требуется блокировать на данных компьютерах:

Установка патчей

На следующем шаге вы можете применить патчи на выборочные или все уязвимые компьютеры. Принимая во внимание тот факт, что порядка 50% эксплойтов появляются в течение от 2 до 4 недель после выхода соответствующего патча, то для компаний критически необходимо применять патчи на уязвимых компьютерах как можно быстрее.

Для установки патчей необходимо выбрать требуемые компьютеры и нажать на кнопку Установить или Запланировать установку, чтобы осуществить немедленную установку патчей или выполнить ее по расписанию соответственно.

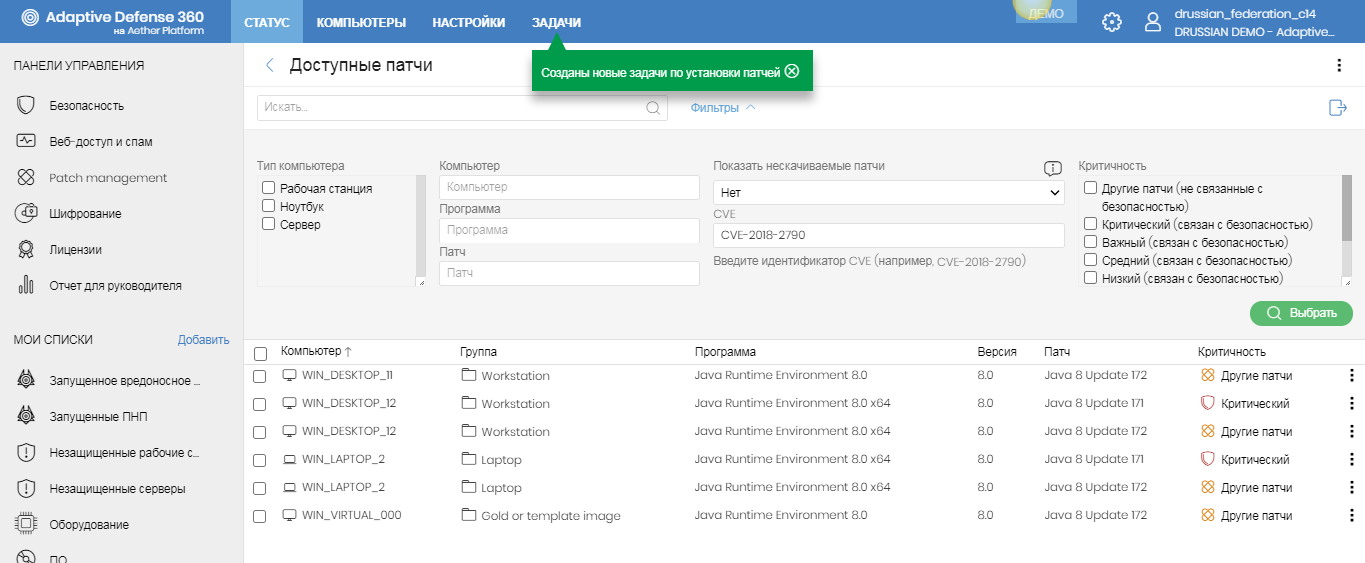

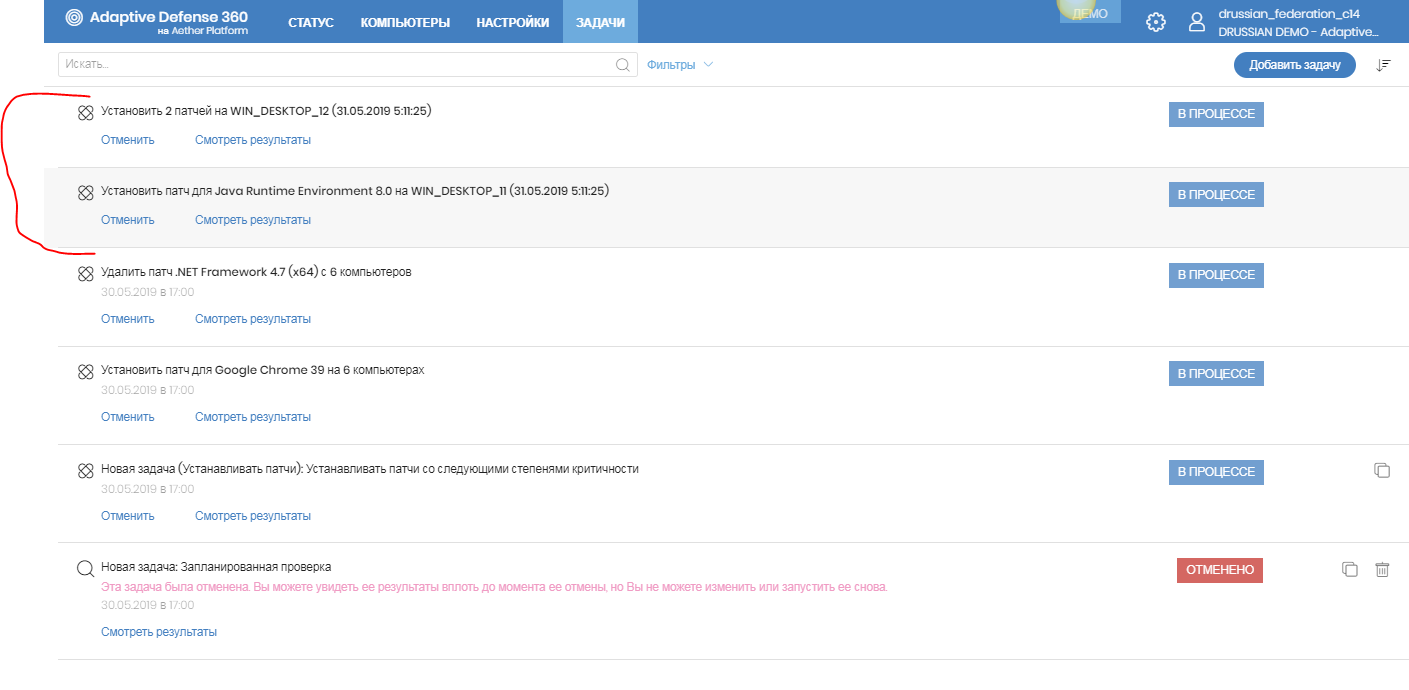

В результате этого автоматически будут созданы требуемые задачи на установку соответствующих патчей.

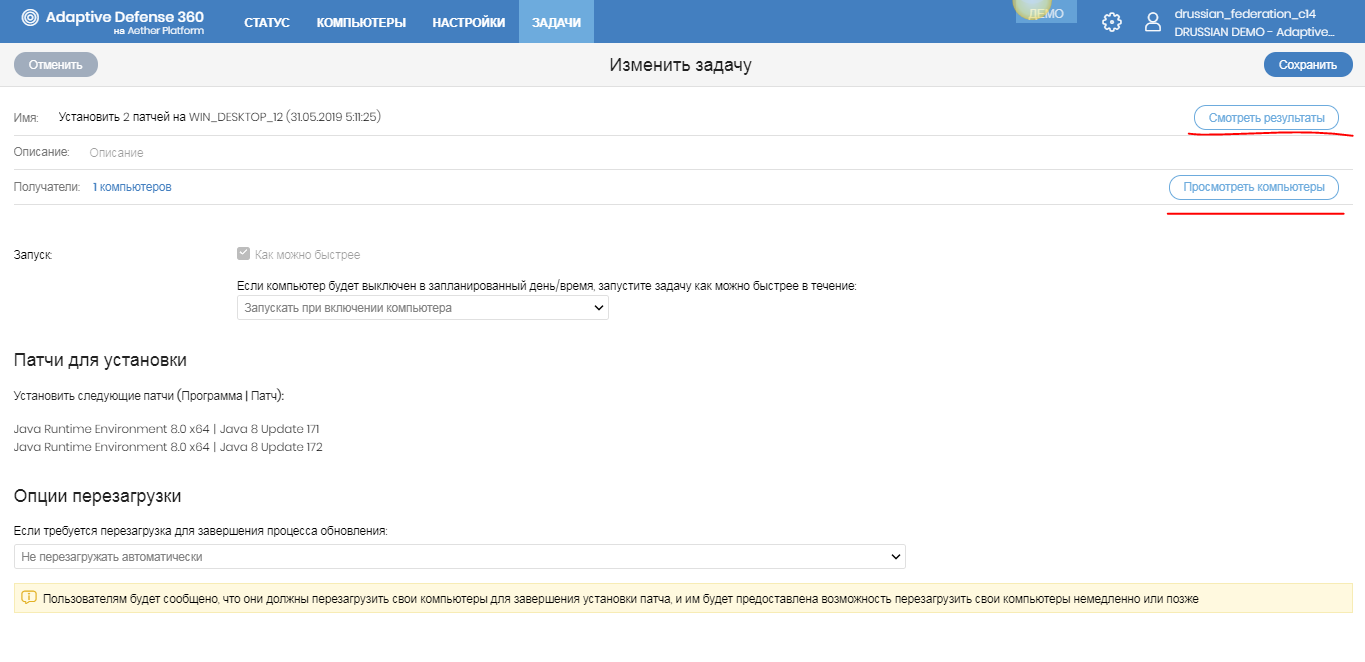

При необходимости вы всегда можете посмотреть детальные сведения по каждой задаче, проверить результаты установки каждого патча и список компьютеров, на которые он будет установлен, и даже отменить выполнение данной задачи.

Заключение

Большинство атак и эксплойтов используют необновленные операционные системы и сторонние приложения для эксплуатации известных (и неизвестных тоже) уязвимостей. Благодаря вы получаете все необходимые инструменты для управления из единой облачной консоли безопасностью и обновлениями операционных систем Windows и свыше 300 сторонних приложений, что позволяет вам значительно сократить поверхность атак на вашу компанию или организацию.

Вы также можете посмотреть видео с данным примером (на английском языке с титрами):

Видео:

<#0 >

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com