Над Палм-Бич забрезжил рассвет. Это утро ничем не отличается от других в эксклюзивном частном клубе Mar-a-Lago. Сотрудники следят за тем, чтобы все было идеально, от полотенец до коктейль-бара, чтобы привилегированные члены клуба могли наслаждаться солнцем Флориды в своих гамаках. Внезапно на ресепшн начинается суматоха.

Правительственная , ответственная за обеспечение безопасности Президента США, только что арестовала женщину, которая пыталась проникнуть в клуб. При обыске у нее обнаружили два китайских паспорта, четыре мобильных телефона, внешний жесткий диск, ноутбук и флэшку. Один из агентов спецслужбы подключил данную флэшку к своему компьютеру и обнаружил, что компьютер автоматически заблокировался. Он пришел к выводу, что флэшка содержала вредоносное ПО, имеющее цель шпионить за Дональдом Трампом.

«Прокси»-природа кибер-атак

События, описанные выше, взяты не из сценария голливудского триллера: как сообщает , они реально произошли в марте этого года. Это особенно впечатляющие доказательства угроз информационной безопасности, с которыми сталкиваются государства – угроз, объем которых растет из года в год.

Тем не менее, большинство инцидентов, которыми занимаются государственные органы, носят несколько более сдержанный характер. Кроме того, зачастую сложно определить, стоят ли за такими нападениями какие-то другие государства. Если однозначно можно было бы приписать такие атаки конкретным странам, то это могло бы привести к эскалации напряженности, что потенциально могло бы привести к обычной войне. Вот почему точно также, как в «прокси»-войнах используются партизаны или военизированные группы, финансируемые другими государствами, многие кибер-атаки исходят от хакерских групп, которые непосредственно не принадлежат каким-либо государственным структурам, но которые могут быть связаны с ними косвенно. Фактически, многие из них находятся в списке ФБР .

Цели и векторы

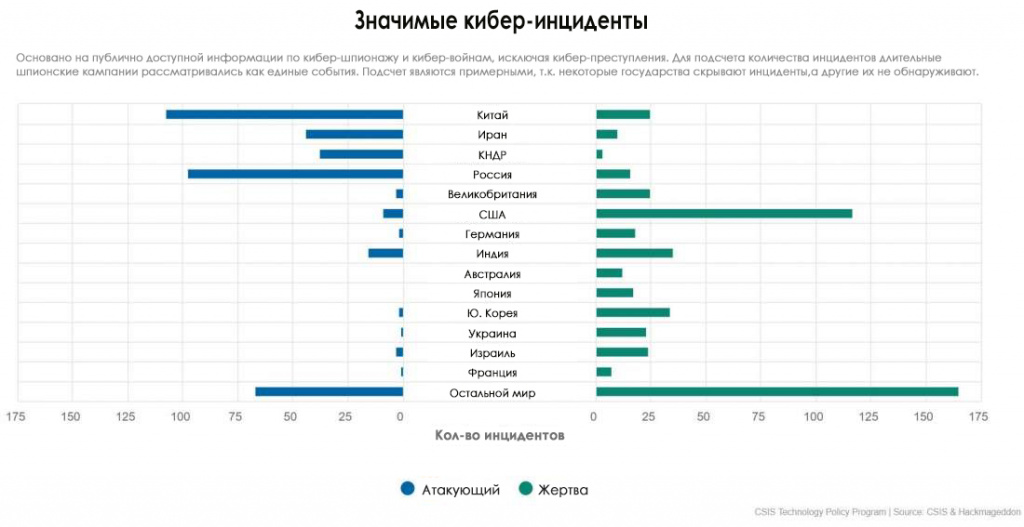

«Мозговой» центр национальной безопасности США, , подхватил эту тенденцию по приписываемым (и не только) им кибер-атакам в своем отчете, где собраны наиболее значимые , куда были вовлечены различные государства, начиная с 2006 года. Он показывает, что такие страны как США, стали жертвами более 120 крупных инцидентов за эти годы:

Количество значимых кибер-инцидентов по странам с 2006 года. Источник: CSIS.

Эти данные, наряду с другими данными из отчетов таких правительственных учреждений как или , демонстрируют, по каким направлениям многие кибер-инциденты нацелены на государственные учреждения, а также другие наиболее популярные цели:

- Государственные предприятия, такие как коммунальные и инфраструктурные компании

- Оборонные предприятия и поставщики вооруженным силам, особенно крупные предприятия в сфере аэрокосмонавтики, которые обладают наиболее дорогостоящими технологиями

- Образовательные учреждения, такие как университеты или политехнические институты и колледжи, которые могут быть вовлечены в крайне важные государственные проекты

- Активисты и журналисты в случае с теми странами, которые преследуют своих политических оппонентов.

С другой стороны, векторы кибер-атак, как и их используемые вариации, становятся все более разнообразными. Тем не менее, среди наиболее распространенных можно выделить следующие:

- Попытки проникновения в системы и компьютеры с использованием вредоносного ПО, поступающего по электронной почте или физические устройства, такие как флэшки или портативные запоминающие устройства

- Блокировка систем с помощью (DDoS).

- Удаленный шпионаж за электронными устройствами за счет перехвата сигналов из мобильных или беспроводных (Wi-Fi) сетей, как мы недавно рассказывали в своей статье о . Более того, кибер-злоумышленники могут также использовать более сложные техники, такие как .

Решения по предотвращению и кибер-защите

В статье про мы объясняли, как НАТО тренирует кибер-защиту, имитируя массированную кибер-атаку от вымышленной враждебной державы. Если такой вид деятельности проводится в организациях, то он может рассматриваться как пример геймификации и , которые могут помочь всем сотрудникам и членам этих организаций быть подготовленными к будущим угрозам.

Но столь же важными, как и учебно-тренировочные мероприятия, являются и технологические средства защиты – они являются первой линией обороны как для предприятий, так и для государств. Для этого важно, чтобы организации имели решения, которые предлагают все возможные инструменты реагирования на кибер-атаки вне зависимости от их степени серьезности. предоставляет полную защиту конечных устройств. Он также содержит сервис Threat Hunting и функции экспертного анализа, помогающие точно определить характер и происхождение любой кибер-атаки. Объединяя работу аналитиков безопасности с использованием технологий машинного обучения, передовое решение информационной безопасности с опциями расширенной защиты способно классифицировать 100% ИТ-процессов для сокращения поверхности атаки, что является жизненно важным шагом, если дело доходит до защиты целой страны от кибер-атаки.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com