Большинство новостей об атаках, которые используют базовые Интернет-протоколы, сфокусированы на «Всемирной паутине» (World Wide Web, www). Это означает, что HTTP и DNS, как правило, являются основными игроками, и поэтому многие политики, а также многие используемые программы для обеспечения информационной безопасности по большей мере сосредоточены именно на этих протоколах. Однако также существуют и другие риски, связанные с другими протоколами, которые также могут использоваться кибер-преступниками в качестве векторов атаки. К таким протоколам относятся , и . Каждый из них может нести реальные риски для корпоративной информации, но зачастую они не получают того внимания, которого они заслуживают, учитывая уровень потенциальной угрозы, которую они могут представлять. Ниже мы рассмотрим, что каждый из них представляет и как кибер-преступники могут их использовать.

BGP

Border Gateway Protocol , т.е. теми группами IP-сетей, которые имеют свои собственные, независимые политики. По сути, это протокол, используемый крупными узлами в Интернете для коммуникаций между собой и передачи огромного объема информации между точками в сети. По этой причине один из рисков, связанный с данным протоколом, заключается в том, что для подавляющего большинства пользователей он очень сложен, а потому компании начинают работать непосредственно с этим протоколом только тогда, когда у них есть свои собственные крупномасштабные сети.

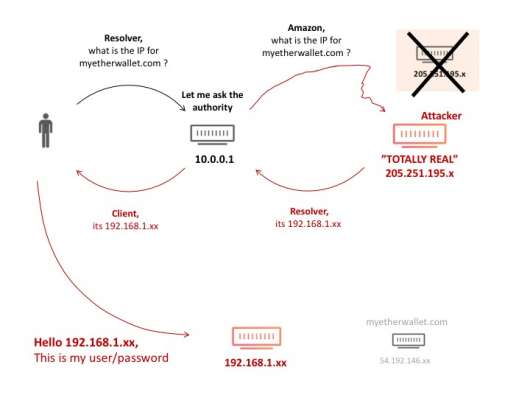

Примером атаки, использующей данный протокол, стала утечка информации с криптовалютных кошельков, . В общем, кибер-злоумышленнику удалось «обмануть» сеть в перенаправлении IP-префиксов компаний или пользователей, и когда сеть отвечает для того, чтобы отправить информацию, данная информация уходит к кибер-злоумышленнику.

Диаграмма атаки (Источник: Cloudfare)

NTP

Network Time Protocol (NTP), как правило, используется для синхронизации часов на компьютерах в сети. Однако более старые версии протокола в некоторых сетях также имеют сервис мониторинга, который позволяет администраторам составлять список из 600 хостов, подключенных к серверу, с помощью команды Monlist. Кибер-злоумышленники используют данную функцию, выполняя так называемую : они отправляют пакет с ложного IP-адреса, через который они получают список с помощью команды Monlist. Впоследствии они усиливают атаку, выполняя DDoS-атаку, которая может временно обрушить соединение всех адресов у хостов в списке.

FTP

Хотя HTTP все чаще и чаще используется и для отправки файлов, старый протокол передачи файлов (FTP) все еще присутствует во многих системах и во многих компаниях. Учитывая, что изначально он не был разработан как безопасный протокол передачи, он имеет много уязвимостей, которые используются кибер-преступниками. Именно это и произошло в прошлом году. , которая была направлена на получение доступа к медицинским записям пациентов за счет эксплуатации уязвимости, использующей анонимный режим FTP. Более старые FTP-серверы могут быть доступны с помощью общего имени пользователя (например, “anonymous” или “ftp”) без необходимости указывать пароль или имя пользователя.

Как избежать атаки через данные протоколы

Как мы уже отмечали ранее, эти протоколы менее распространены для кибер-атак, нежели HTTP, но это не означает, что они перестанут представлять риск для компаний. Вот почему организации должны следовать общим рекомендациям для предотвращения атак, использующих их.

- Внедрение : ( представляет собой совместную инициативу сетевых операторов и точек обмена Интернет-трафиком (IXP) с целью разработки более строгих норм безопасности маршрутизации во избежание, среди прочего, BGP-атак. Любая крупная компания, которая имеет широкий контроль над своими сетями и узлами, .

- Обновление сетей и их протоколов: наиболее распространенные атаки через NTP-протоколы происходят из-за использования его устаревших версий. Это актуально и для FTP, т.к. он является достаточно примитивным протоколом, который изначально не был разработан с шифрованием для обмена файлами (для этого существуют зашифрованные режимы: ). ИТ-службы в компаниях должны использовать самые актуальные и обновленные версии этих протоколов, чтобы избежать возможных кибер-атак.

- Правильная конфигурация серверов. Неправильно настроенный FTP может позволить кибер-злоумышленникам получить доступ к серверу, если они подключаются в анонимном режиме. Настройка FTP-сервера, который требует безопасный пароль, уже представляет собой достаточно сложный барьер для хакера. Таким же образом NTP-протокол может оставить свой список хостов открытым, если в нем неправильно настроены политики доступа.

- Решения информационной безопасности с опциями расширенной защиты: помимо всего вышеперечисленного, крайне важно для компаний любого размера иметь на всех своих конечных устройствах , способное предотвращать, обнаруживать и нейтрализовывать атаки в любое время.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com