Атака, совершенная преступниками, или осуществленная в результате вредоносных или небрежных действий со стороны сотрудников предприятия… Причины инцидентов безопасности могут быть различны. Но вот по данным , порядка 28% инцидентов вызваны плохими ИТ-практиками. Во многих случаях сбои возникают в результате ограниченных политик безопасности, которые не учитывают все возможные риски. Игнорируя определенные задачи и процессы, ИТ-сотрудники предприятий подвергают свои компании различным уязвимостям. В данной статье мы попробуем выделить три ключевых аспекта, которые необходимо адекватно контролировать руководителями служб информационной безопасности в любой компании.

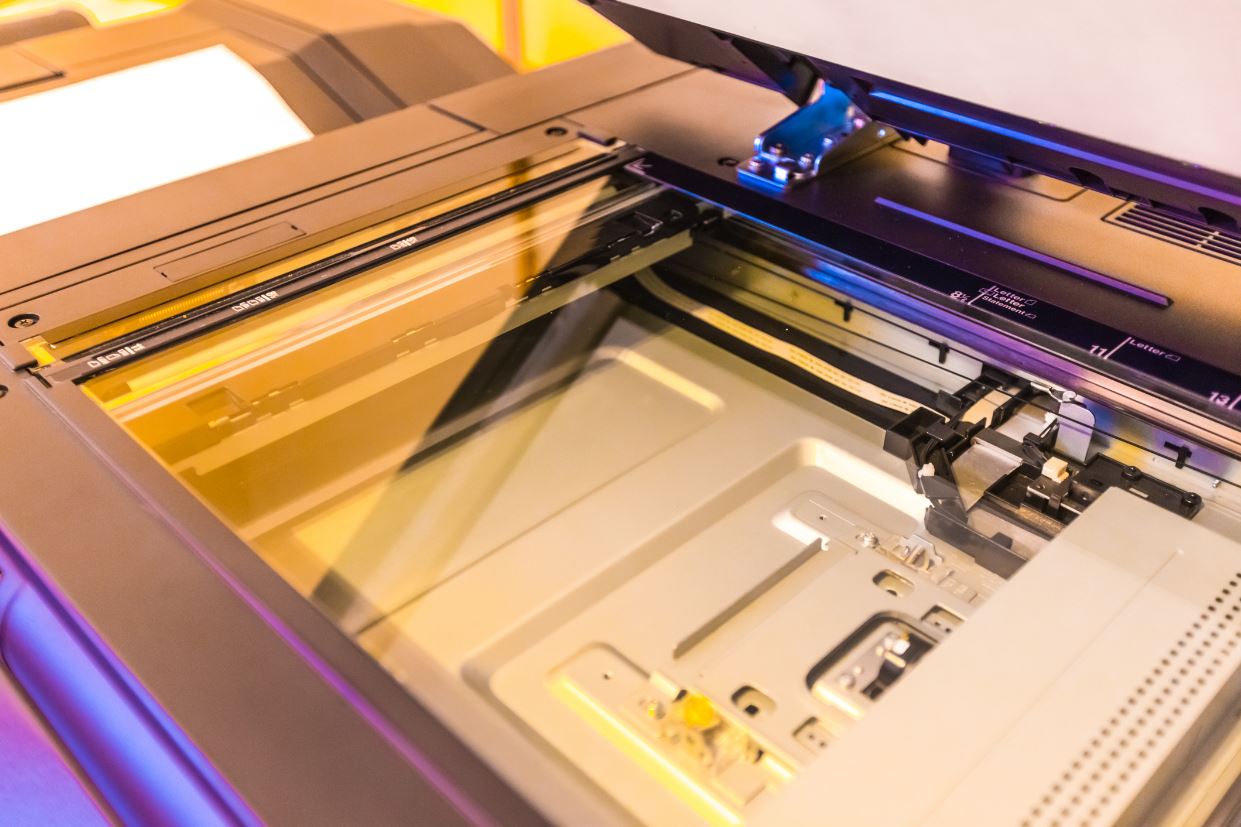

Опасно не обращать внимания на принтеры

Это, казалось бы, безобидное устройство может подвергнуть опасности всю вашу корпоративную сеть. Стоит напомнить, что принтеры также являются сложными устройствами хранения информации, и обычно они имеют более продолжительный срок службы, чем многие другие наши устройства, подключенные к сети. , только 16% ИТ-руководителей считают, что принтеры являются уязвимыми и могут привести к брешам безопасности – этот показатель существенно ниже, чем аналогичный показатель для компьютеров и мобильных телефонов.

Т.к. принтеры хранят данные из конфиденциальных документов с чувствительной информацией, желательно периодически проверять и удалять хранимые в принтерах данные. Также, если вы перестали обновлять прошивку принтеров, эти устройства могут стать вектором атаки (особенно, если они подключены к центральной корпоративной сети). Различные типы атак могут позволить кибер-преступникам подключаться к незащищенным принтерам, получать с них документы, которые были распечатаны, анализировать сетевой трафик и даже получать информацию о пользователях и их пароли.

Знаете ли вы, какие приложения используют ваши сотрудники?

Еще один риск – это незнание того, какие облачные сервисы используют сотрудники вашего предприятия. Важно провести исследование и оценить опасности, связанные с приложениями и сервисами, которые не разрешены к использованию сотрудниками служб безопасности. , ежегодные убытки, которые могут быть связаны с теневым ИТ, достигают 1,7 триллионов долларов США. Многие организации не знают о том, что их сотрудники используют сервисы и приложения, не входящие в список тех, что разрешены внутри компании, тем самым увеличивая «мертвые зоны» и, следовательно, расширяя возможности для атак на компанию.

Чтобы предотвратить вредоносное поведение, необходимо следить за активностью корпоративной сети и иметь полную видимость тех программ и приложений, которые используются сотрудниками. Это важные характеристики системы безопасности, когда она способна действовать против приложений, которые могут подвергнуть опасности конфиденциальную информацию или интеллектуальную собственность предприятия. Очень важно обучать сотрудников, но также необходимо разрабатывать политики, которые позволят удовлетворять их потребности и предотвращать попытки использования запрещенных сервисов небезопасным способом. Точно также, ИТ-специалисты должны оценивать каждый сервис и приложение, предотвращая доступ к тем из них, которые опасны, с помощью инфраструктурных протоколов (файерволы и прокси).

Что, если сотрудник потерял свой корпоративный телефон?

Потеря корпоративных устройств, будь то мобильный телефон, компьютер, планшет и пр., должна привести к незамедлительным действиям ИТ-специалистов. В опросе , на вопрос о самом слабом звене компании с точки зрения информационной безопасности, 45% опрошенных ответили, что самая уязвимая точка – это мобильные устройства. Для защиты от ущерба, связанного с потерей или кражей, в идеале все корпоративные устройства должны быть зашифрованы. ИТ-администраторы должны гарантировать, что содержащаяся на них информация не будет взломана, и что эти устройства могут получать доступ к корпоративной информации только через VPN. А в случае потери администраторы должны иметь возможность удаленно заблокировать такое устройство.

Разрешая устанавливать на мобильные устройства приложения, даже те версии, которые авторизованы операционной системой, вы, фигурально выражаясь, размещаете дверь там, где должна быть стена. Поэтому важно сделать так, чтобы ИТ-отдел имел идентифицируемую базу всех мобильных систем, подключенных к корпоративной сети, а также, по возможности, осуществлять проверки уязвимостей и иметь возможность удаленно контролировать и управлять ими для анализа и управления уровнями безопасности.

Вот лишь три примера тех аспектов, на которые ИТ-специалисты должны обращать свое внимание. Игнорирование этих практик может открыть «дверь» к инцидентам безопасности, что может причинить серьезный экономический ущерб предприятию. Учитывая, что количество и сложность внешних угроз постоянно растут, то снижение рисков за счет внедрения базовых политик должно быть обязанностью каждого ИТ-специалиста.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com