Кибер-преступники всегда ищут новые способы преодоления систем защиты, установленных на компьютерах, для того чтобы избежать обнаружения и украсть пользовательские данные. В этом смысле хакеры «Black Hat» всегда обращались к вредоносным атакам (фишинг, сетевые черви или страшные трояны с шифровальщиками как самый страшный пример) для достижения своих целей: проникнуть в компании для кражи учетных записей или огромных объемов данных в обмен на выкуп… По крайней мере, так было до сих пор.

Антивирусная лаборатория PandaLabs недавно обнаружила довольно умное нападение на одну из компаний в Венгрии. Что сделало эту атаку такой особенной? Итак, атака совершенно не использует вредоносное ПО как таковое, но при этом использует скрипты и другие инструменты, принадлежащие самой операционной системе, чтобы обойти сканеры систем безопасности. Это всего лишь еще один пример роста самоуверенности и профессионализма хакеров, который мы наблюдаем у кибер-преступников в последние месяцы.

Анализ атаки без вредоносного ПО

Во-первых, как это уже стало нормой в последних связанных с безопасностью инцидентах, проанализированных в нашей лаборатории, атака начинается с того, что хакеры запускают . После того как преступники получают регистрационные данные для входа в систему компьютера, они получают полный доступ к нему.

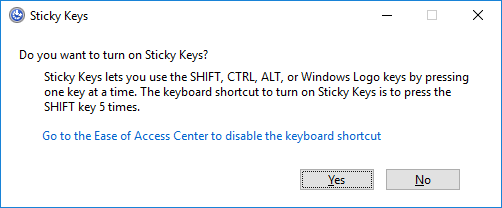

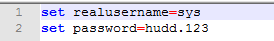

Затем первое, что сделали хакеры, - это запустили файл sethc.exe с параметром 211 из окна компьютера с командной строкой (CMD). Это позволило им включить в системе функцию залипания клавиш (“Sticky Keys”). Мы уверены, что ранее Вы уже видели такое сообщение:

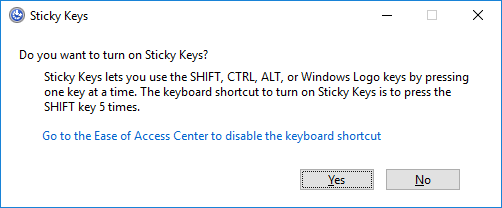

Далее, они скачали и запустили программу «Traffic Spirit». Данное приложение представляет собой генератор трафика, который в данном случае используется для заработка дополнительных денег с помощью зараженных компьютеров.

Веб-сайт Traffic Spirit

Затем запускается самораспаковывающийся файл, который разархивирует следующие файлы в папке %Windows%cmdacoBin:

- registery.reg

- SCracker.bat

- sys.bat

После этого хакеры приступили к запуску редактора реестра Windows (Regedit.exe) для добавления следующего ключа, содержащегося в файле registery.reg:

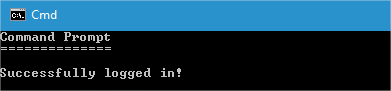

Этот ключ предназначен для того, чтобы каждый раз, когда используется функция залипания клавиш (sethc.exe), запускался также файл под названием SCracker.bat. Это пакетный файл, который внедряет очень простую систему аутентификации. При запуске файла отображается следующее окно:

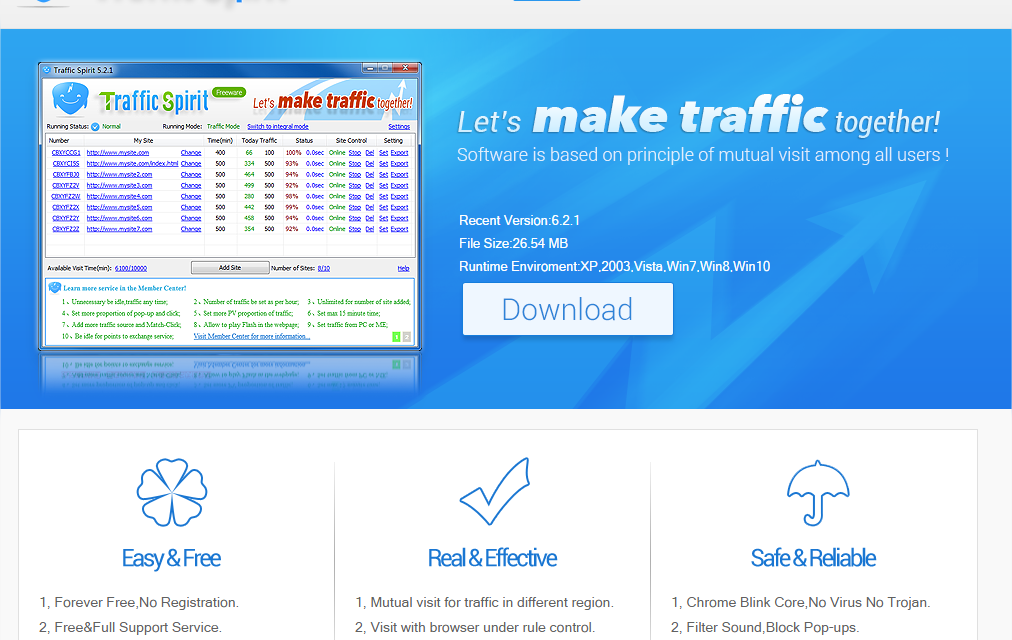

Имя пользователя и пароль извлекаются из двух переменных, которые включены в файл sys.bat:

Таким образом, хакер устанавливает бэкдор на зараженной машине. С его помощью хакер сможет подключаться к данному компьютеру без необходимости вводить какие-либо регистрационные данные, включать функцию залипания клавиш (например, нажав клавишу SHIFT пять раз), и вводить соответствующие имя пользователя и пароль для открытия командной строки:

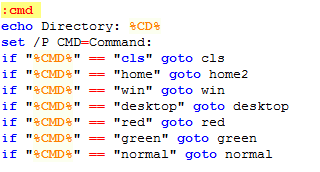

«Горячие клавиши» в командной строке позволят хакеру получать доступ к определенным папкам, менять цвет консоли, а также использовать другие стандартные команды для командной строки.

Впрочем, атака на этом не остановилась. В своей попытке получить максимум прибыли от данной компании, хакеры установили майнер биткоинов, чтобы извлечь пользу от каждого скомпрометированного компьютера для получения «халявных» денег. Программное обеспечение для майнинга биткоинов предназначено для того, чтобы без ведома жертвы использовать его компьютерные ресурсы для генерации виртуальной валюты. Дешевый и очень эффективный способ для монетизации компьютерных инфекций.

Как функция залипания клавиш помогает кибер-жуликам?

Если хакер действительно может получить доступ к требуемому компьютеру через RDP-соединение, то для чего им нужен бэкдор? Ответ на этот вопрос очень прост: устанавливая бэкдор на пострадавшую машину, даже если жертва поймет, что его система скомпрометирована, и изменит регистрационные данные для подключения к удаленному рабочему столу, то все, что потребуется сделать хакеру, - это нажать клавишу SHIFT пять раз для включения функции залипания клавиш и запуска бэкдора, после чего он снова сможет получить доступ к системе. И помните, что все это делается без единой вредоносной программы на пострадавшем компьютере.

Решение с функциями расширенной информационной безопасности 360 компании Panda Security сумело остановить эту направленную атаку благодаря непрерывному мониторингу IT-сети компании, защитив ее от серьезного финансового и репутационного ущерба.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com