Традиционно, браузеры включают в себя утилиты для проверки сертификатов, выданных веб-сайтами, что позволяет им убедиться в их подлинности.

В идеале решения безопасности должны быть полностью прозрачны: они не должны устанавливать какой-либо тип сертификата и не использовать техники перехвата (например, man-in-the-middle через TLS-прокси) для анализа соединений пользователей. Благодаря этому можно избежать инцидентов, связанных с различными соответствующими уязвимостями, сводя к минимуму влияние на производительность соединения для устройств.

Однако не все антивирусные системы являются тем, чем они кажутся, и многие из них часто являются более опасными, нежели полезными для кибер-безопасности пользователей, что было заявлено в Университета Конкордия (Монреаль, Канада). Его авторы пришли к выводу, что в наши дни многие антивирусы снижают порог безопасности интернет-браузера.

Для фильтрации трафика, защищенного протоколами SSL/, некоторые антивирусы и приложения родительского контроля помещают TLS-прокси между узлами связи клиента.

В исследовании была изучена работа данных прокси, т.к. существуют известные проблемы в других, более зрелых, движках по обработке TLS-трафика (например, браузеры или общие TLS-библиотеки). В сравнении со стандартными прокси, клиентские TLS-прокси вводят свои уникальные ограничения, а потому должны быть проанализированы на дополнительные направления атак: в частности, прокси могут доверять свои собственные корневые сертификаты внешнему контенту и использовать собственное хранилище доверительных центров сертификаций (минуя хранилища операционной системы и браузера).

Охватывая существующие и новые направления атак, исследователями была создана комплексная система для анализа таких клиентских TLS-прокси. Используя эту систему, авторы исследования произвели тщательный анализ восьми антивирусных программ и четырех приложений родительского контроля для ОС Windows, которые выполняют функцию TLS-прокси, наряду с двумя дополнительными продуктами, которые только импортируют корневой сертификат.

Системный анализ позволил обнаружить, что некоторые из тестируемых продуктов оказывают негативное воздействие на защиту TLS-соединения. В частности, обнаружено, что четыре продукта являются уязвимыми при атаке с перехватом сообщений и подменой ключей в рамках атаки man - in - the - middle (MITM) и еще два – при включении TLS-фильтрации. Некоторые из этих продуктов также обманывают браузеры, которые в результате этого считают, что TLS -соединение является более безопасным, чем есть на самом деле, например, искусственно обновляя версию TLS на сервере клиента.

Исследование было выполнено для определения новых рисков, добавляемых инструментами перехвата TLS-соединений, которое, возможно, используются миллионами пользователей.

Рисунок. Иллюстрация MITM -атаки против приложения по контролю контента, в рамках которой осуществляется перехват TLS , в результате чего разрешается собственный корневой сертификат якобы эмитента внешних сертификатов. Кроме того, параметры TLS не являются прозрачными для браузеров, а потому они могут быть понижены прокси до нежелательного уровня. Все показанные версии SSL / TLS являются наивысшими, которые могут использоваться между узлами соединения, учитывая, что MITM поддерживает TLS 1.2.

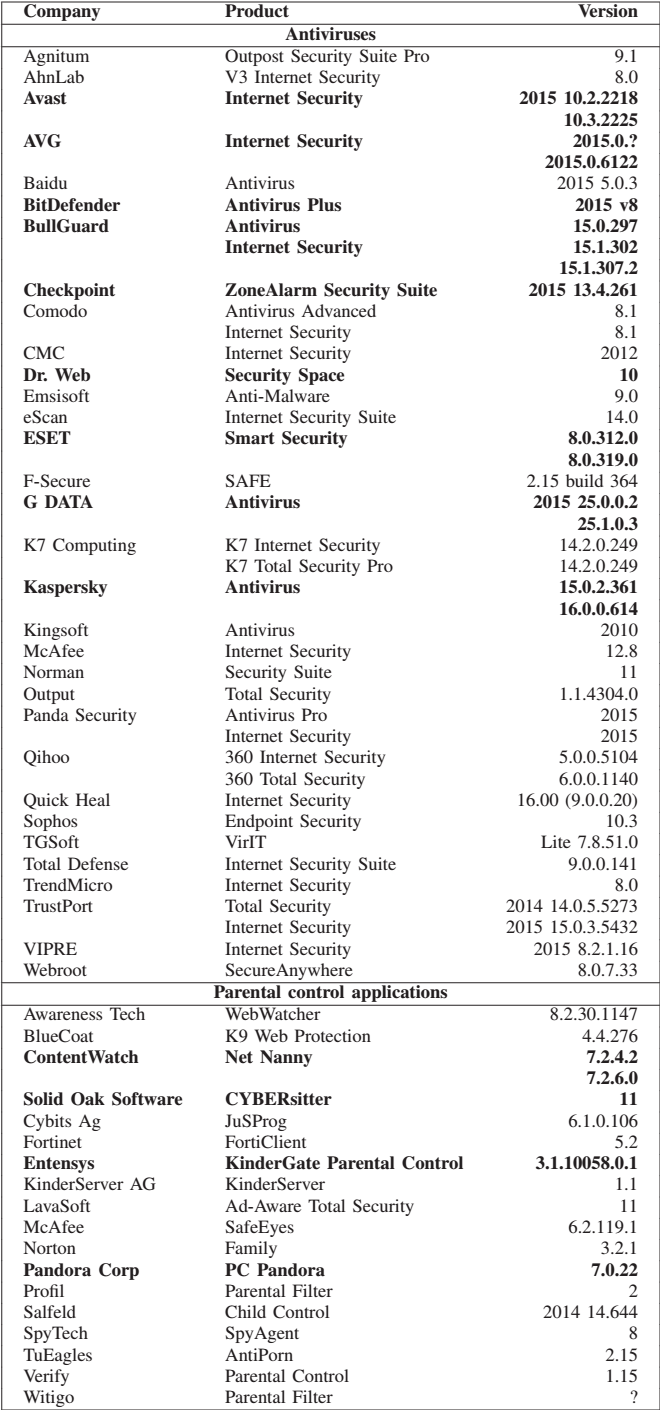

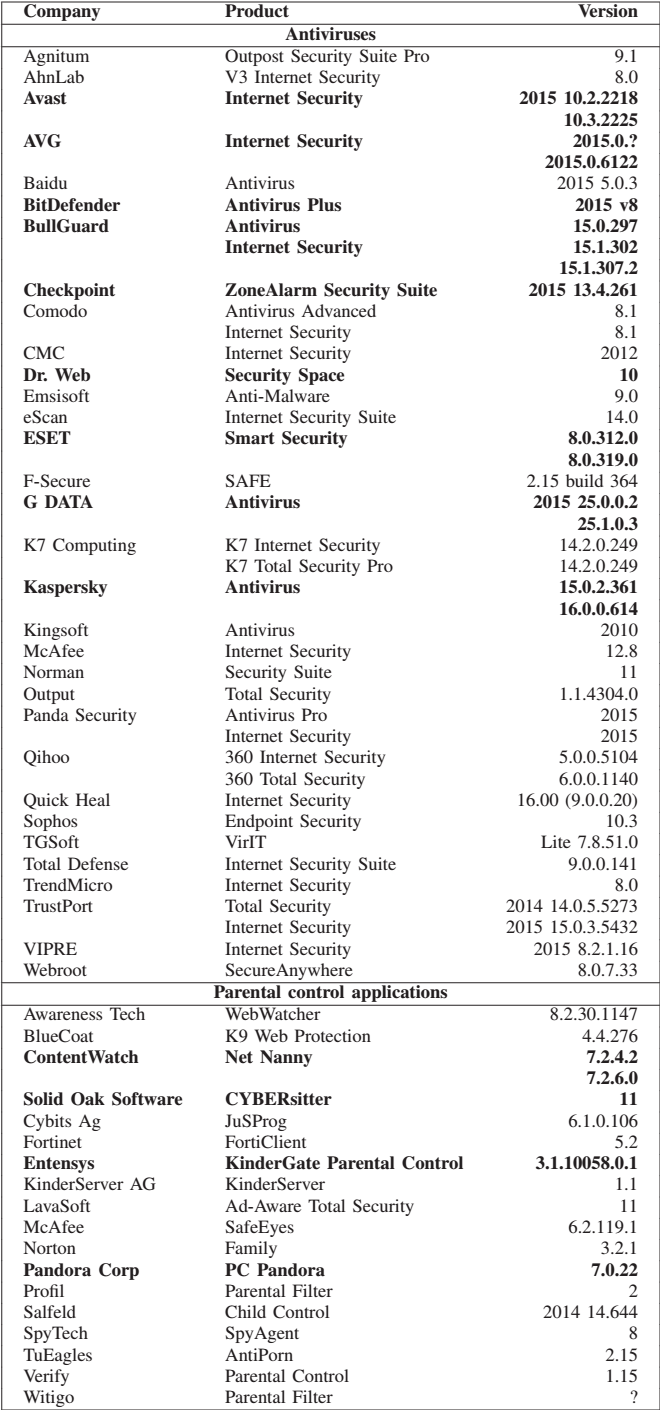

В таблице ниже приведен список протестированных в рамках исследования продуктов. Позиции, выделенные жирным шрифтом, – это продукты, которые могут установить корневой сертификат и прокси TLS-соединений. Именно эти продукты и были проанализированы исследователями.

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com

В результате, те антивирусные системы, которые в исследовании отмечены как уязвимые, потенциально могут привести к обману браузеров, которые будут доверять любому сертификату, даже если они не должны ему доверять.

Более подробную информацию о методике и результатах проведения исследования специалистов Университета Конкордия смотрите . Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com