А Вы знаете про новый шифровальщик под названием «Locky»?

Он работает следующим образом:

- Распространяется по электронной почте, в письме имеется вложение в виде документа Word с включенными макросами.

- При открытии документа макрос заражает компьютер.

- Он удаляет любые безопасные копии, которые сделал Windows, после чего запускает шифрование файлов.

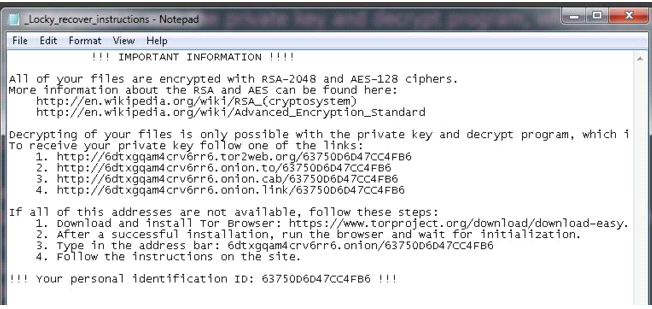

- По окончании шифрования открывает файл под названием “_Locky_recover_instructions.txt” в блокноте.

Если есть подозрения, что компьютер заражен шифровальщиком Locky, то можно найти один из этих файлов на своем компьютере – если они имеются, значит Locky уже посетил данный компьютер:

- “_Locky_recover_instructions.txt”

- “_Locky_recover_instructions.bmp”

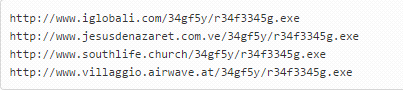

Когда открывается запускающий процесс заражения документ Word, он скачивает Locky, причем во всех случаях эта вредоносная программа скачивалась с легального веб-сайта, который был взломан. Именно на таких сайтах хранится данная вредоносная программа. Вот некоторые примеры адресов сайтов, где размещена данная вредоносная программа:

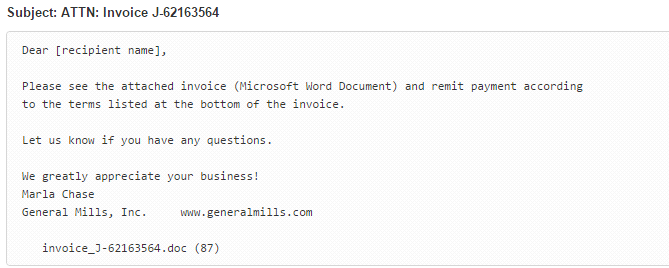

Электронное письмо, в котором в качестве вложенного файла содержится данный документ Word:

В этом случае вложенным документом Word является файл под названием «invoice_J-67870889.doc».

Некоторые варианты, которые мы наблюдали, использовали PowerShell для выполнения процессов скачивания и запуска Locky из макроса, а все остальное было точно таким же.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com