В прошлом настройка серверов представляла собой длительный и одновременно сложный процесс, которому посвящали себя организации и целые отделы. Сосредоточенность IT на оборудовании и сетях также была характерна для подразделений, отвечающих в организации за безопасность. О безопасности приложений тогда не было и речи, ведь всё внимание отводилось на фильтрацию сетевого трафика и физический/виртуальный доступ к серверам.

В прошлом настройка серверов представляла собой длительный и одновременно сложный процесс, которому посвящали себя организации и целые отделы. Сосредоточенность IT на оборудовании и сетях также была характерна для подразделений, отвечающих в организации за безопасность. О безопасности приложений тогда не было и речи, ведь всё внимание отводилось на фильтрацию сетевого трафика и физический/виртуальный доступ к серверам. Современные условия конкуренции вынуждают организации стремительно двигаться вперед, чтобы охватить нужные доли рынка и обеспечить заинтересованность пользователей в своих продуктах. Пространство, в котором есть конкуренция, вынуждает организации брать на себя риски хранения больших объёмов конфиденциальных данных, из-за чего растёт частота обнаружения проблем в безопасности. Наряду с этим растёт необходимость автоматизации развертывания новых сервисов или изменений в старых, а также сокращения времени и стоимости реализации идей в корпоративных программных продуктах.

Важно понимать, что любая автоматизация и неконтролируемая масштабируемость формирует следующие проблемы в безопасности: публикация в открытом доступе конфиденциальных данных (публичные хранилища/репозитории), утечка пользовательских данных, появление административных интерфейсов и чувствительных точек входа в корпоративную инфраструктуру, компрометация которых критична для организации. Кроме того, становится всё сложнее контролировать перемещение данных между внешним миром и корпоративной сетью, несмотря на рост популярности облачных технологий. Естественно, этим повсеместно пользуются злоумышленники и используют различные инструменты и техники для автоматизации/ускорения данного вида деятельности. Но, несмотря на многообразие тактик и техник, используемых злоумышленниками в ходе подготовительного этапа, многие из них могут использовать одинаковый почерк, по которому можно определить надвигающуюся кибератаку.

Как было сказано в основными шагами подготовительного этапа со стороны злоумышленника являются пассивная и активная разведка, которая зачастую сводится к поиску максимального количества потенциальных точек входа для доступа к инфраструктуре жертвы и оценке реализации обнаруженных векторов атаки. В мы вводили понятие тактик, техник и процедур (TTPs), применяемых злоумышленниками. Для того чтобы усложнить этап разведки злоумышленнику, необходимо понимать применяемые им TTPs.

Под точками входа в корпоративную инфраструктуру можно понимать:

- корпоративные ресурсы на сетевом периметре;

- рабочие станции, компьютеры личного пользования или мобильные устройства сотрудников, используемые для входа в корпоративную инфраструктуру;

- учетные данные сотрудников к различным корпоративным и личным ресурсам.

Обе категории позволяют быстро получить достаточно много информации об атакуемой организации исходя из имени домена, а именно:

- имя организации, на которую зарегистрирован домен;

- контактные данные регистранта;

- статус, дату регистрации и возраст домена;

- IP-адрес домена, закрепленную за доменом маску подсети, имена NS-, MX-записей и других записей DNS.

Определив диапазон IP-адресов, а в нём нужные хосты, скоуп злоумышленника сужается до конкретных доменов. Цель злоумышленника – найти как можно больше доменов и поддоменов с помощью различных онлайн-инструментов или утилит для перебора по словарю (host, dig, , и другие).

Вышеперечисленные TTPs злоумышленник использует в большей степени для кибератаки, направленной на взлом корпоративных сервисов и приложений. Однако, существуют простые, но действенные рекомендации, которые позволят усложнить жизнь злоумышленнику:

- Вход с помощью SSH-протокола должен быть отключен во всех системах (перенос SSH-сервера на нестандартный порт – не решение), равно как и все интерфейсы администрирования должны быть недоступны для внешнего мира. Решение – защита с помощью VРN или подобных средств защиты. Когда компания расширяется, необходимо уделять особое внимание непрерывной защите корпоративных ресурсов при открытии новых прав доступа и интегрировании всех составляющих в одно целое.

- Все доступные на периметре системы и приложения должны быть модифицированы до актуальной версии. Доступные сервисы должны возвращать минимальное количество информации, а все баннеры должны быть заблокированы.

- Об этом уже никто не говорит, но веб-приложения в обязательном порядке должны использовать НТТРS-протокол. Кроме того, корпоративные веб-приложения (например, веб-сайты) не должны раскрывать чувствительную информацию, к которой относятся: файлы журналов (логи), отладочная информация, скрытые директории (их найдёт любой инструмент перебора директорий и файлов).

- Секретные сервисные и пользовательские данные нельзя хранить в коде приложения. Необходимо содержать их в отдельном защищенном хранилище с ограниченным доступом.

В следующих статьях остановимся подробнее на данной концепции, т. к. она эффективна как для малого бизнеса, так и для крупных организаций.

Следующим эффективным инструментом закрепления в корпоративном сегменте жертвы является социальная инженерия, которая также требует определенной подготовки. В ИБ-сообществе принято называть данный этап Разведкой на основе открытых источников (OSINT). Атаки социальной инженерии порой оказываются намного эффективнее традиционных кибератак, направленных на взлом инфраструктуры, поэтому их противостоянию следует уделять особое внимание.

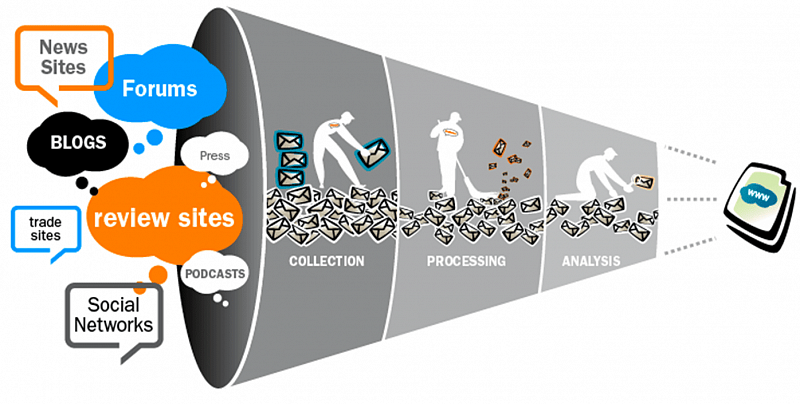

Рисунок 1. Источники и процедуры OSINT

Рисунок 1. Источники и процедуры OSINTВ подготовительный этап атаки социальной инженерии входит информация, полученная в ходе пассивной и активной разведки, а именно данные об организации и регистранте целевых доменов. Более того, она дополняется любыми данными о сотрудниках, в частности о личных и корпоративных адресах электронной почты, сферах интересов и позиции в организации. Главная задача злоумышленника – попасть в цель, то есть максимально повысить вероятность перехода жертвы по ссылке, если мы говорим о традиционном фишинге.

На данном этапе аналогично предыдущему в ход идут как офлайн-, так и онлайн-инструменты. Хорошо себя показывают следующие:

- — инструмент, который среди прочего позволяет собирать email-адреса и имена сотрудников из различных открытых источников на основании информации о домене;

- или — инструменты, предназначенные для поиска метаданных в документах, которые располагают на веб-сайтах атакуемой организации;

- — инструмент, предназначенный для автоматизации сбора информации о цели, в частности: аккаунты сотрудников на сторонних ресурсах, IP-адреса, email-адреса и многое другое;

- или — онлайн-сервисы, которые позволяют по имени организации или имени домена найти email-адреса сотрудников и ресурсы, где они фигурировали.

Атаки социальной инженерии особенно опасны, поскольку происходят в обыденных ситуациях, и, если злоумышленник успешно совершил атаку и жертва попалась на крючок с корпоративной рабочей станции, то ждите беды. Однако, понимание механизма и принятие элементарных мер предосторожности уменьшает риск стать жертвой подобных кибератак.

Специалистам по информационной безопасности необходимо держать руку на пульсе в отношении утечек корпоративных данных, ведь человеческий фактор по-прежнему остается слабым местом в любой системе защиты.

Данная статья является отправной точкой в маршруте злоумышленника. В соответствии с матрицей следующим этапом злоумышленника является разработка ресурсов. В следующей статье затронем тему подготовки инфраструктуры злоумышленником для проведения кибератак.