Загрузчик вредоносного ПО Purple Fox (фиолетовая лиса – перевод с англ.), который ранее требовал активного взаимодействия с пользователями, получил недавно опасное развитие, позволяющее ему червеобразно распространяться между жертвами. Ввиду использования им распространенного сервиса SMB, это может повлечь глобальную эпидемию среди экосистем Microsoft Windows, соразмерную с WannaCry.

Разбор новых образцов вредоносного ПО Purple Fox опубликовали исследователи компании Guardicore Labs. Они обнаружили новый вектор проникновения вируса в инфраструктуру путем перебора паролей SMB, а также механизм распространения через уязвимые открытые службы, в частности ту же самую SMB.

Это не новое вредоносное ПО, сам Purple Fox существует как минимум с 2018 года. Этот ботнет-агент использовал разные инструменты от Nullsoft Scriptable Install System (NSIS) до злоупотребления PowerShell для извлечения и выполнения своей полезной нагрузки (чаще всего загрузка криптомайнера на ПК жертвы). Новая версия Purple Fox включает руткит, позволяющий скрывать его действия в системе, что затрудняет обнаружение и удаление вредоносного ПО.

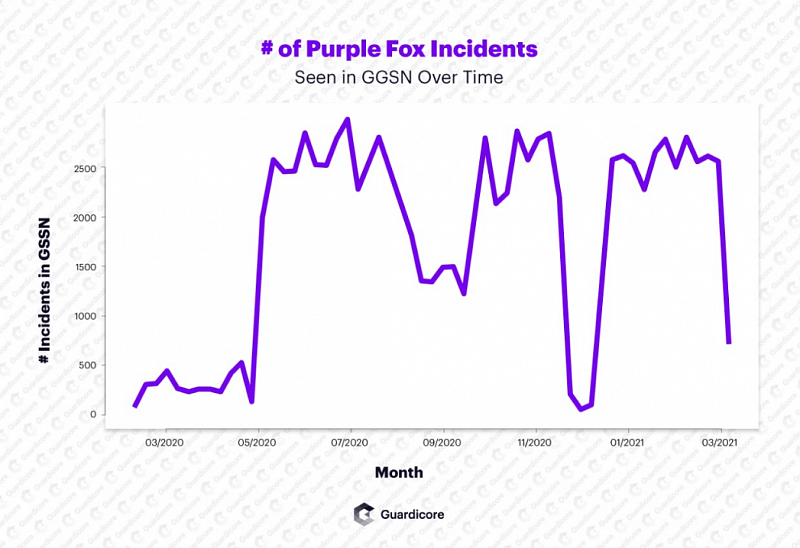

Амит Серпер, занимавшийся данным исследованием в компании Guardicore, выявил уже около 3000 серверов, ранее скомпрометированных участниками Purple Fox, которые они перепрофилировали для размещения своих дропперов и вредоносных полезных нагрузок. И данный тренд волнообразно растет.

По данным исследователей, пока подавляющее большинство серверов, подверженных начальному заражению, работают на старых уязвимых версиях Windows Server, IIS и Microsoft FTP. Волны активности Purple Fox вспыхивают на фоне добавления в ПО новых эксплоитов для уязвимостей ПО Microsoft. К слову, практика переоборудования подобных агентов червеобразным функционалом не нова, функции самораспространения недавно получили также Rocke Group и вымогатель Ryuk.

Анна Михайлова, менеджер по развитию бизнеса группы компаний Angara, объяснила, какие последствия у подобного заражения: «Во-первых, это ощутимая потеря производительности на сервисах, зараженных криптомайнером. Во-вторых, любой ботнет в системе, даже будучи на данный момент относительно безобидным, является опасным агентом-загрузчиком и одномоментно может спровоцировать массовую разрушительную атаку (кража данных, шифрование и др.)».

Поиск и устранение пробелов во внешнем периметре является одной из основополагающих необходимостей при организации информационной безопасности любой инфраструктуры, объясняет Анна Михайлова. Особенно эта проблема становится актуальной при резких трансформациях ИБ-периметра организации, таких как экстренный уход на удаленную работу, слияния и поглощения и другие типы реорганизации.

Эксперты группы компаний Angara предлагают своим клиентам набор услуг анализа защищенности и тестирования на проникновение. Анализ выполняется как автоматизированными средствами, так и экспертно-аналитически, и производится для различных зон безопасности, включая:

- внешний периметр,

- внутренние сети,

- Web-приложения,

- беспроводные сети,

- социальная инженерия и парольная защиты (выявление ненадежных паролей).

Автоматический постоянный анализ периметра является необходимостью, поэтому поиск эффективного решения для данной задачи крайне важен. Продукт нашего партнера – Palo Alto Networks Expanse позволяет исследовать ИТ-периметр организации глобально и выявить открытые и теневые точки подключения потенциальных угроз.

Организации сталкиваются с постоянно расширяющейся поверхностью возможных атак, сканированиями и все более изощренными техниками проникновения в свои инфраструктуры, добавляет Денис Батранков, консультант по информационной безопасности Palo Alto Networks. «Частая проблема в больших компаниях в том, что многие доступные извне активы выпадают из поля зрения службы IT/ИБ, они не получают должной защиты или, наоборот, доступными из сети Интернет становятся сервисы, которые должны быть сугубо внутренними, например RDP, SMB, базы данных и т.д. Palo Alto Networks Expanse обеспечивает уникальный уровень понимания реальной картины с тем, какие ваши активы доступны из сети Интернет. Средствами непрерывного индексирования и точной атрибуции выполняется поиск всех доступных публичных активов компании, в том числе о которых не знает ваша IT-служба. Expanse также может показать рискованные соединения, которые идут в обход ваших фаерволов. В случае появления новой сложной атаки, такой как взлом и заражение SolarWinds, Expanse может показать организации исходящее соединение со злоумышленниками и быстро обнаружить компрометацию. Интеграция возможностей Expanse в продукт Cortex позволяет нам предложить первое целостное решение для управления поверхностью атаки, обнаружения угроз и реагирования на них. Вместе мы можем помочь директорам по информационным технологиям и SOC проактивно устранять все угрозы безопасности», – заключил Денис Батранков.

Реестр индикаторов компрометации IoCs, включая URL, с которых агент пытается скачать полезную нагрузку, созданный специалистом Guardicore Амитом Серпером, можно взять .