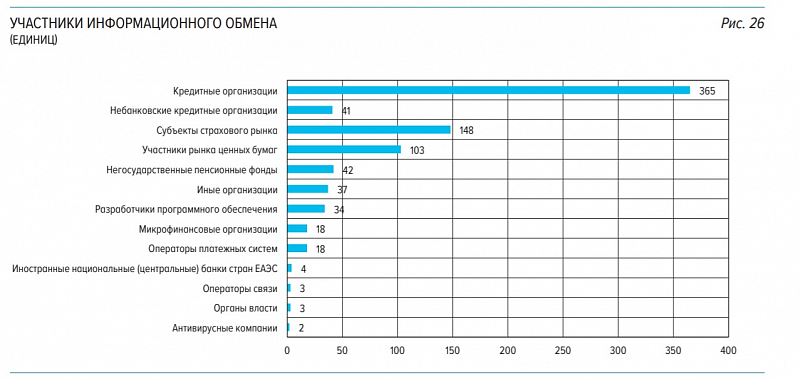

Начиная с 2016 года Банк России ведет информационный обмен данными о киберинцидентах с поднадзорными организациями. Для обеспечения процессов информационного обмена регулятор создал Автоматизированную систему обработки инцидентов (АСОИ ФинЦЕРТ). Как мы помним, создание АСОИ ФинЦЕРТ осуществлялось в два этапа: 2016–2018 годы (1-я очередь) и 2018–2020 годы (2-я очередь). И сейчас срез участников информационного обмена уже достаточно широкий и не ограничивается финансовыми организациями (хотя и нацелен на них):

В вышедшую на неделе аналитику ЦБ решил ввести массив информации за два прошедших года: 2019 и 2020. Это позволило оценить реальное влияние пандемии и изменений в ИТ и ИБ по ее результатам. Кроме ожидаемого роста интенсивности атак, использующих социальную инженерию, ЦБ отметил еще несколько интересных трендов, подкрепив их отличными примерами разборов атак:

- Важной тенденцией года стало продолжение многолетнего снижения количества наиболее опасных целевых атак на информационную инфраструктуру финансовых организаций. Если в 2019 году программы-шифровальщики оставались на первом месте (50%), а второе место занимало шпионское ПО (21%), то в 2020 году на первое место вышло шпионское ПО, доля которого выросла более чем в 2,5 раза, что позволило ему оказаться на первом месте по числу исследованных образцов (58%), тогда как второе место досталось финансовому ВПО (примерно 13%).

- Также почти полностью прекратились логические атаки (не физические) на устройства банковского самообслуживания. При этом имеющиеся в распоряжении Банка России данные позволяют сделать предположение о появлении как минимум одной группы атакующих, сосредоточившихся на квалифицированном взломе финансовых мобильных приложений.

- С другой стороны, наблюдался всплеск DDoS-активности. Целевыми объектами чаще всего выступали системы ДБО и сервисы онлайн-банкинга и переводов денежных средств. Но реализация атак периодически приводила к прерываниям функционирования не только этих сервисов, а из-за сложного взаимодействия финансовых сервисов внутри организаций также наблюдались цепочки поочередных прерываний функционирования различных внутренних сервисов. «В ходе развития одной из атак на банк сначала стали недоступны все внешние ресурсы банка, у клиентов появились проблемы со входом в мобильную версию ДБО, далее был приостановлен поток обрабатываемых заявок от внешнего сервиса проведения платежей, возникли перебои в работе сервиса электронной коммерции, не проходили платежи через терминалы, а некоторые банкоматы оказались недоступны», – приводят пример эксперты из ЦБ. Еще опасные примеры DDoS-атак из отчета регулятора:

o интересным примером атаки на определенный сервис банка стала DoS-атака, которая привела к недоступности сервиса 3-D Secure в течение нескольких часов. Предположительно такая атака могла быть использована в сложной схеме проведения серии хищений денежных средств со счетов клиентов банка.»

o также регулятором были отмечены DoS-атаки прикладного уровня (L7), направленные на нарушение работы веб-приложений, которые сопровождались сканированием уязвимостей веб-сервисов: «Проведение DoS-атак в этих случаях являлось хорошо известным приемом сокрытия в общем трафике следов работы сетевых сканеров уязвимостей, что может говорить о начальном этапе сложных целевых атак».

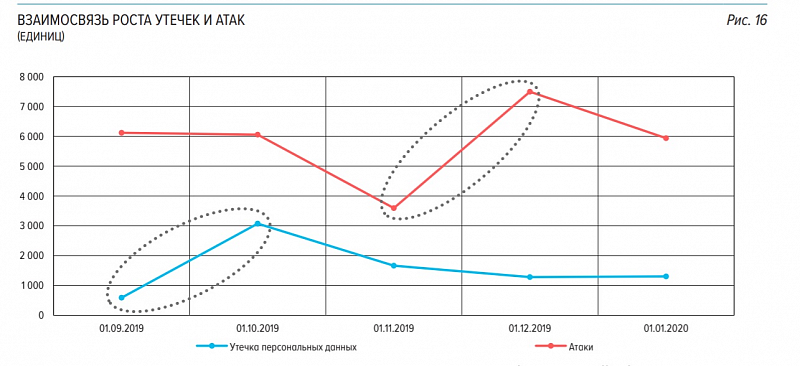

Кроме всего прочего, по итогу собранной информации эксперты ЦБ отметили тренд корреляции всплеска атак социального характера (телефонное мошенничество, фишинг, мошенничество на социальных сервисах типа «Юла» и др.) с утечками персональных данных накануне:

Рекомендации по защите от DDoS-атак

Банки и финансовые организации выстроили достойный эшелон защиты от атак шифровальщиков и другого вредоносного ПО, что позволило глобально свести статистику подобных атак в этом сегменте экономики на достаточно низкий уровень. Однако необходимо понимать, что частично данный тренд связан с переформатированием концепции работы многих организаций в 2020 году. И возврат к обычной схеме работы, который наблюдается постепенно в послековидной экономике страны, может повлечь обратный отскок в данном вопросе. Поэтому ИБ-экспертам стоит внимательно отнестись к переорганизации защиты периметра.

Атаки DDoS в прошедшем году набрали популярность во всех секторах экономики, особенно в тех, кто традиционно не был так цифровизирован. На фоне карантинных мер любой бизнес стал критично зависим от доступности его цифровых сервисов. Это понимает и использует злоумышленник. Наблюдались даже схемы вымогательств, завязанные на угрозы реализации DDoS-атак на открытые бизнес-сервисы компаний.

Финансовые организации – не исключение в данном случае. Заметнее стало влияние DDoS-атак на бизнес в целом, это уже не только риск для публичных сервисов и их интерфейсов в сети Интернет, но и угроза для работы ИТ-инфраструктуры в целом. Поэтому важно быть готовым и реализовать превентивную защиту от DDoS-атак в организации.

На настоящий момент можно выделить, пожалуй, два типа проблем, с которыми приходится сталкиваться при работе с DoS/DDoS атаками, поясняет Тимофей Коптяев, ведущий эксперт по сетевым технологиям группы компаний Angara.

Первая проблема связана с очисткой трафика при переполнении канала. Всем известно, что на границе любой сети можно отфильтровать трафик любой DoS атаки, кроме атаки на переполнение канала. «С такой проблемой позволяет справится лишь один механизм – это механизм сигнализации. У всех производителей систем защиты от DoS/DDoS он выполнен стандартным образом и представляет из себя технологию Flowspec, которая позволяет в момент атаки отправлять на маршрутизатор-диспетчер по протоколу BGP информацию об атакующих префиксах, которые далее заворачиваются на BlapckHole маршрут на узловом маршрутизаторе. Однако данная технология требует особенной лояльности со стороны провайдеров связи и не всегда представлена в их спектре услуг», – рассказывает Тимофей Коптяев. В данном вопросе лучше остальных преуспела компания Arbor (на сегодняшний момент выкуплена компанией Netscout), которая разработала свою систему облачной сигнализации, построенную на устройствах серии Peakflow SP, которые, располагаясь на узлах провайдеров связи, способны принимать сигналы об атаках и их параметрах с более младших устройств и успешно отфильтровывать вредоносный трафик на ранних этапах, не давая атаке набрать необходимую мощность.

Вторую проблему Тимофей Коптяев связывает с распознаванием вредоносного трафика. На сегодняшний день злоумышленники давно научились обходить стандартные статические методики защиты и шагнули далеко вперед в создании более продвинутых ботов, способных маскироваться под легитимный трафик атакуемого сервиса. В случае противодействия такой атаке на передний план выходит проблема блокировки не только вредоносного трафика, но и легитимного. Возникает так называемый эффект ложного срабатывания (False Positive). Для решения этой проблемы на сегодняшнем рынке имеется два подхода.

«Первый подход – это машинное обучение системы легитимному трафику, который подразумевает автоматическое профилирование трафика защищаемого приложения и последующую блокировку соединений, выбивающихся из изученного профиля. Преимущество данного подхода в универсальности и простоте настройки. Минусом является довольно заметная задержка в срабатывании, за время которой некоторые сервисы могут успеть пострадать. Также есть ненулевая вероятность неудачного профилирования и последующей блокировки легитимного трафика. Приверженцами данного подхода являются компании F5 (продукт Hybrid Defender) и Radware (продукт DefensePro)», – рассказывает Тимофей Коптяев.

Второй метод заключается в жестком профилировании искомого трафика с помощью неинтеллектуальных инструментов. Неоспоримым плюсом данного метода является моментальная и гарантированная блокировка любого вредоносного трафика. Однако минус такого подхода кроется в очень сложной настройке – для каждого сервиса профиль трафика необходимо задавать вручную, что требует серьезной квалификации и глубоких знаний поведения защищаемого сервиса. Данный метод в полном объеме представлен российским производителем Митигатор (компания БИФИТ).

Также стоит заметить, что сетевые системы защиты от DoS/DDoS атак способны распознать далеко не все атаки. На пути интеллектуальных ботов могут выставляться всевозможные проверки идентичности, такие как challenge response, что по сути подразумевает ответ бота на проверочный вопрос. Но сегодня существуют боты, способные обойти любую проверку и тем самым пройти через сетевую защиту как легитимный трафик. Далее, оказавшись во внутренней сети, атаки такого типа могут быть остановлены только на прикладном уровне уже непосредственного сервиса, где нам на помощь приходят клиентские системы защиты от DoS/DDoS, такие как Kaspersky DDoS Protection.

«Резюмируя все выше сказанное, следует отметить, что для защиты критичного публичного сервиса от всевозможных DoS/DDoS атак следует применять комплексный подход и выстраивать эшелонированную защиту на всех возможных уровнях уязвимости сервиса. При этом модели и методы защиты стоит выбирать исходя из особенностей трафика искомого ресурса и его поведенческих характеристик», – заключает Тимофей Коптяев.